サプライチェーンの情報セキュリティマネジメント 第2回 ~ ISOでの標準化の状況を中心に解説

3. サプライチェーンとは

サプライチェーンの情報セキュリティマネジメントを考えるにあたって、まずサプライチェーンそのものについてその目的と類型について明確化します。その後、それに対する脅威とリスクについて整理することとします。これらはISO/IEC2036 Part1[1]での整理に基づいています。

3.1 サプライチェーンの利用目的と類型

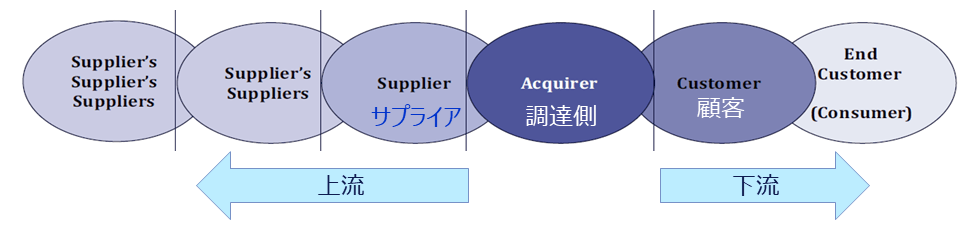

サプライチェーンは、一般的に製品やサービスを自組織の活動に利活用するために調達する調達側:アクアイア(Acquire)とこれらの製品、サービスを供給する供給側:サプライア(Supplier)の関係を表したものです。サプライアは提供する製品、サービスを構成するためにさらに複数のサプライアを利活用することが一般です。また、アクアイアはその顧客に向けてはサプライアの立場にもなります。これらの供給関係を一般に表したものが図6になります。ここで、アクアイア、サプライアはともに独立した企業、組織だけに限定されず、組織内での異なる部局、あるいはグループ企業等も対象と想定されています。アクアイアから見て、サプライアの供給関係を上流、顧客に向けての関係を下流と表現します。サプライチェーンは一般にアクアイアとサプライアとの間で該当する製品やサービスに関する正式の調達契約を結んだ時点で開始されます。

図6. サプライチェーンの構造

サプライチェーンの利用目的:アクアイアがサプライチェーンを利活用する目的には以下のようなものが挙げられます。サプライチェーンのリスク評価にあたっては、その利用目的を明確化しておくことで、重要度に応じた適切な対策を取ることが可能になってきます。

- コスト削減と投資収益率の向上を目指して、自組織のコアビジネス機能に内部リソースを集中し、その他の機能はサプライアから調達する(例えば、ICTサービスのアウトソース、業務委託など)。

- 自組織のビジネス目標を達成するために、組織がまだ所有していない短期的または高度に専門化された能力をサプライアから獲得する(例えば、広告・宣伝のアウトソースなど)。

- 自組織では効率的な獲得ができないコモディティ化された製品や基本サービス(電力、通信等)および、業務遂行に必要なコモディティ製品、サービスを取得する(消耗品や警備・清掃・配送業務など)。

- 地理的に異なる場所での事業運営を可能とするために必要な製品、サービスを取得する。

- 従業員の生産性およびその他のビジネスコンピューティングのニーズを可能にする、新規または交換用のICT機器またはサービス(パーソナルコンピュータ、プリンター、サーバー、ルーター、ソフトウエアアプリケーション、ストレージ容量、ネットワーク接続、ICT管理サービスなど)の取得。

サプライチェーンの類型:サプライチェーンによってサプライアより供給されるものは、大きく製品(ハードウエア、ソフトウエア等)とサービス(業務委託、ビジネスプロセスアウトソーシング等)に分けられます。また、特にISO/IEC 27036では情報セキュリティリスク管理の観点で新たな視点が必要となるICTサプライチェーン(ICT製品、サービス)およびクラウドサービスを類型として取り扱います。

ICTサプライチェーンには、複数のサプライアが多段にかつ継続的に組み込まれることになります。また、アクアイアはその顧客に対してはサプライアの位置づけになります。一方で情報セキュリティリスクはサプライアとアクアイアとの間で継承されることになりますが、ICTサプライチェーン全体を通じて情報セキュリティリスクを管理することは複雑で、困難になることから新たな視点が必要となります。

クラウドサービスは、それ自体が複数のサプライアによって構成されると同時に、一般的にはマルチテナント環境と言われる、複数のユーザー(アクアイア)を同一の基盤環境でサポートする形態が取られます。また、アクアイアに対するサービスが複数のクラウドサービスで構成される場合(例えば、IaaSサービスの上で別のクラウドサービス事業者が提供するSaaSサービスを利用する)、ICTサプライチェーンとしての情報セキュリティマネジメントが求められることになります。

さらに、サプライアのタイプには契約時点で契約内容をアクアイアと調整、合意できるタイプと、契約内容が事前に定められているタイプに分けられます。後者のタイプにはエンドユーザーライセンス契約、使用条件、オープンソース製品の著作権または知的財産権などが挙げられます。具体的には、パッケージソフトウエア、クラウドサービスなどがこれに相当します。

3.2 サプライチェーンの情報セキュリティリスク

サプライチェーンの類型に対応したリスク

アクアイアとサプライアの関係は、両者間での調達契約(発注書、期間、具体的な契約条件等を含む)締結時に発生することになります。ここで両者は相互に連携した業務を行う必要上、関係する情報を相互に開示する必要があり、情報セキュリティリスクが発生することになります。一般的なサプライチェーンの情報セキュリティリスクを製品、サービス、ICTサプライチェーンおよびクラウドサービスといった類型で見ると以下のものが考えられます(これだけには限定されません)。

1) 製品の利用時

- サプライアが、製品を供給、配送およびサポートする際にアクワイアの情報にアクセスすることによる不注意或いは意図的な情報開示、漏洩などのアクアイアに対する情報セキュリティリスク。

- サプライアの製品に対する、利用要件の不備、ソフトウエアの脆弱性、製品の誤動作、および機密情報の不注意な開示の可能性などによるアクアイアに対する情報セキュリティリスク。

- アクアイアがサプライアのさまざまな機密情報にアクセスする可能性により不注意或いは意図的な情報開示、漏洩などサプライアの情報セキュリティリスク。

より具体的に、表1に製品の取得にあたって想定される情報セキュリティリスクの例を示します。

![表1. サプライチェーンの構造製品の取得にあたって想定される情報セキュリティリスクの例([1]より)](/-/media/sites/default/files/imported/article/column/supply-chain-sec02_02.png?h=auto&w=714px&hash=EF07422123461D264AE7719BDB850209)

表1. サプライチェーンの構造製品の取得にあたって想定される情報セキュリティリスクの例([1]より)

2) サービス利用時

サプライアが通常、アクアイアの情報にアクセスできることによる情報セキュリティリスクが発生する。例えば マーケティング、コールセンター運営、あるいは組織のICTインフラストラクチャの構築、保守、運用などのビジネスプロセスアウトソーシングの場合アクアイアの重要なビジネス情報のかなりの部分をサプライアの管理下に置くことになることからアクアイアに対する情報セキュリティリスクを発生させる可能性がある。その他、アクアイアがサービスを利用することで想定されるリスクと対応する事例を表2に示します。

表2. サービス利用時のリスク([1]より)

3) ICTサプライチェーン

ICTサプライチェーン全体にわたってアクワイアとサプライアは、製品とサービスの個々のサプライアとの関係に関連する情報セキュリティリスクを継承するが、アクアイアは直接対応するサプライアが限定されることから、サプライチェーン全体で情報セキュリティを伝達、監視、および実施することが困難(不可視化)となり、情報セキュリティリスクが発生する。

4) クラウドサービス

- アクアイアがクラウドサービスサプライアを利用する場合、さまざまな機密情報をサプライアの環境におくことから、情報セキュリティリスクが発生する。

- クラウドサービス自体の品質、信頼性が情報セキュリティに影響を与えることもある。

4. サプライチェーンの情報セキュリティマネジメントに対する要求事項

4.1 システムライフサイクルプロセスに基づく要求事項の整理

サプライチェーンの情報セキュリティマネジメントに対する要求事項の整理にあたって、ISO/IEC 27036 Part2[2]ではシステムライフサイクルプロセスを基本においています。サプライチェーンを利用する組織では、その目的に応じてさまざまなサプライチェーンを利用することになります。これらは、しばしば時間の経過とともに増大し、相互に依存しつつ複雑化していきます。組織をあるビジネス目的を遂行するシステムととらえた場合、このシステム自体が複数のシステムとコンポーネントから構成され、さらにそのシステムがいくつかのシステムとコンポーネントで構成されるという階層構造をとることが現実的です。これらのシステムやコンポーネントを調達し、利活用するためにサプライチェーンが利用さることになります。従ってサプライチェーンの情報セキュリティマネジメントに対する要求事項を、一貫性を持たせた形で整理するにあたっては、第2.2節で述べたように個別のシステムライフサイクルモデルではなく、これを構成するために必要なプロセス群に対応した形で整理することで汎用性を高めることが可能になります。

要求事項の整理にあたっては、図5に示したプロセスの中でサプライチェーンに関連した情報セキュリティマネジメントが必要と考えられる、6.1契約プロセス群、6.2プロジェクト遂行支援プロセス群、6.3技術管理プロセス群、および6.4技術プロセス群の中の6.4.4アーキテクチャ設計プロセス、に対応したものが抽出されています。また、特にサプライチェーンを構成するアクアイア、サプライア間の契約、維持管理に対する要求事項を図7の項目に従って整理しています。これらは6.1 契約プロセス群の内容をサプライチェーンに対応して詳細化したものと言えます。従って、これらの要求事項を参照することでサプライチェーンの契約に必要な要求事項のベースラインとすることができます。

| 7.1 | サプライア関係計画プロセス |

|---|---|

| 7.2 | サプライア選定プロセス |

| 7.3 | サプライアとの関係合意プロセス |

| 7.4 | サプライア関係管理プロセス |

| 7.5 | サプライア関係終了プロセス |

図7. サプライチェーンの契約、維持管理に対する要求事項の項目([2]Figure1より)

4.2 要求事項の概要

以下では、システムライフサイクルプロセスに対応したサプライチェーンの情報セキュリティマネジメントに対する要求事項の概要をISO/IEC 27036 Part2[2]に基づいて整理します。ここでの整理はあくまで、ポイントに絞ったものであり、より詳細な要求事項は本文を参照してください。またこれらは、一般的な事項を整理したものになっており、実際にはサプライチェーンの類型に応じてリスクベースにより取捨選択を行っていく必要があります。

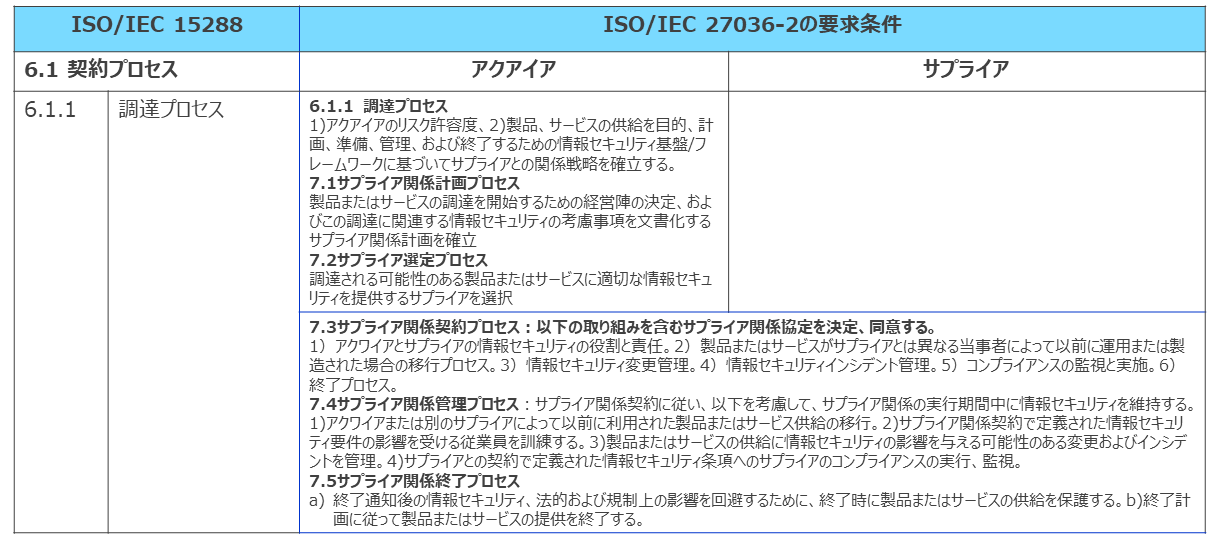

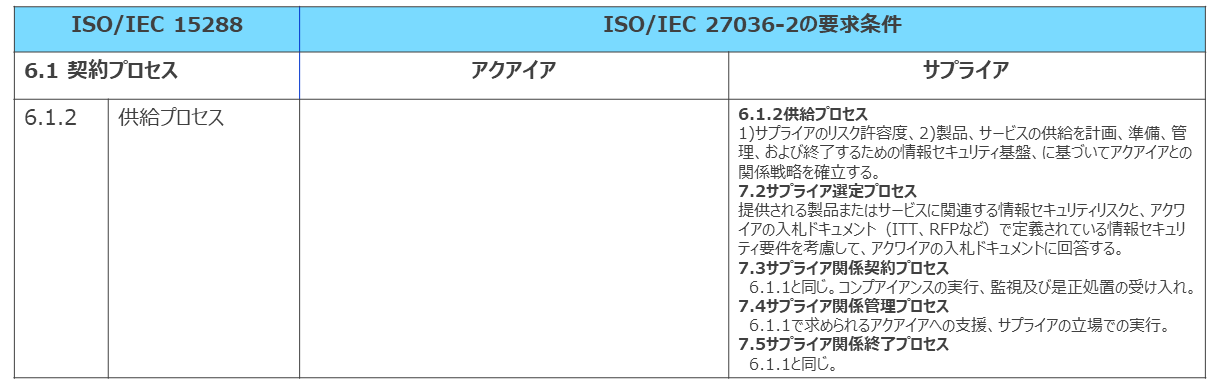

4.2.1 6.1契約プロセス群に対する要求事項

まず6.1契約プロセス群の6.1.1調達プロセス、61.2.供給プロセスに関する要求条件から見て行きます。要求条件はアクアイアに求められるもの、サプライアに求められるもの、両者共通に求められるものに分けられます。表3および表4に調達プロセス、供給プロセスに対応した要求条件の概要を示します。

表3. 調達プロセスに対する要求事項

表4. 供給プロセスに対する要求事項

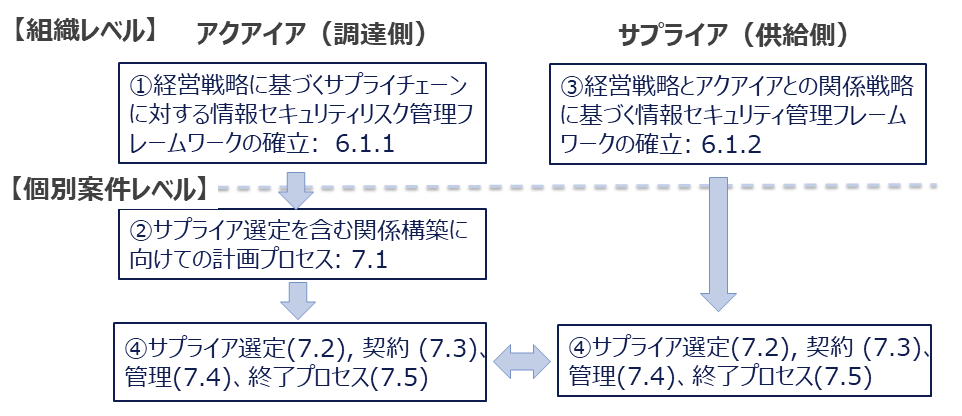

6.1契約プロセス群を実行するにあたっての、マクロなフローを図8に示します。アクアイア、サプライアともにサプライチェーンに関する情報セキュリティ管理のための組織レベルでのフレームワークを確立することが求められています。このフレームワークに基づいて、実際に調達・供給される個別の製品やサービスの選定、契約、管理、終了に対応した情報セキュリティマネジメントを実行するための合意がなされることになります。

図8. 契約プロセス群のマクロフロー

このフローを構成する個々のプロセスに対して求められる要求条件のポイントは以下のようにまとめられます。

① アクアイアのサプライチェーンに対する組織フレームワークの確立:6.1.1 調達プロセスに対応

- アクアイアはその経営戦略、管理責任に対応した適切なサプライチェーンを選定、維持管理、改善するための体制を確立し、これに従って適切な情報セキュリティマネジメントを実施するフレームワークを組織レベルで準備する。

- このフレームワークの中には、アクアイアが確立した情報セキュリティポリシーや情報分類に従って、サプライチェーンを通じて調達する製品、サービスの重要度に応じたリスク評価、リスク許容度の定義等を行うことが含まれます。また、考慮すべき法的および規制上の制約(輸出入管理を含む)を考慮しておく必要があります。

- またフレームワークの中には、継続的な製品、サービスの提供能力の評価(財務耐力など)、サプライアの情報セキュリティ成熟度の評価方法1、定義された情報セキュリティ要件を順守する証拠を提供する方法、アクアイアの情報セキュリティ要件に対する順守を検証する方法、情報セキュリティ要件の変更やインシデントの発生等情報を共有するプロセスなど、サプライアを選定する上での基準となるフレームワークを含んでおく必要があります。

- 以上のフレームワークを実行するための責任者とその能力の継続的な開発を行うとともに、サプライアの選定、管理、終了などフレームワークを実行するために必要なリソースを割り当てるプロセス、組織フレームワークの定期的或いは必要に応じての見直しなどを定めておく必要があります。

② 個々の調達に対するプロセス:7.1 サプライア関係計画プロセスに対応

- 個々の製品或いはサービスに関連した調達案件に対応して、上記のフレームワークと個別に考慮すべき事項に従って、サプライア関係計画を策定、文書化します2。

- 計画策定の中には、調達予定の製品またはサービスの仕様、その適用範囲、責任者、利用者、所有者を含む関係者、種類、性質、およびこれらが組み込まれる既存システム(資産およびその所有者)を明確化し、情報分類と重要度を明確化する。また、アクアイアにおける情報セキュリティに対する役割と権限を規定しておきます。

- アクアイアを拘束する法的、規制上の要件、およびサプライア選択プロセスでレビューすべきサプライアを拘束する可能性のある、輸出入管理、個人情報保護法および労働法、第3者を含む知的財産権、税法、製造物責任、調査権限などのその他の法的および規制要件を明確化しておきます。これらの法規制の順守のために、内部または外部の当局からの承認またはライセンスが必要な場合は、サプライアとのサプライア関係契約を締結する前に取得しておきます。

- 調達にあたってサプライアと共有することが必要かつ可能なアクアイアの情報、証跡およびこれを実施するための情報セキュリティ要件の明確化を行います。

③ サプライアの情報セキュリティ管理フレームワークの確立:6.1.2供給プロセスに対応

- サプライアは製品或いはサービスを提供する上での経営戦略を確立するとともにこれによって発生する情報セキュリティリスク管理フレームワークを確立する必要があります。このために、法規制制度への対応を含む自組織内でのISMSを確立する。また、アクワイアの情報セキュリティ要件を受け入れ、解釈し、適用し、測定するプロセスを定義することが求められます。

- 提供する製品、サービスがアクアイアの求める品質、サービスレベルに対応していること、アクアイアの求める情報セキュリティ要件を順守している証拠を提供できるようにします。

- 既存製品、サービスからの移行、情報セキュリティ管理手順の変更、是正措置、インシデント管理および製品、サービスの提供を終了する終了計画の策定を確立し、これらをアクアイアと情報共有するための体制を確立します。

- 以上の情報セキュリティ管理を実行する担当者を配置し、その能力を継続的に開発するとともに、少なくとも年1回或いは必要が生じた場合に見直し、修正を行う体制を確立します。

④ サプライアの選定、契約、管理、終了プロセス

-

サプライア選定においては、アクアイアからは情報セキュリティ管理を含む選定基準、秘密保持契約3、入札書類が出され、これに対応してサプライア側は入札の可否を判断の上、対応する場合は入札書類への回答を行う。サプライアはこの情報に基づいてサプライアの選定を行う。

アクアイアからの入札書類には、サプライアの製品、サービスの継続的提供の保証(財務能力、人材と能力、SLA4、エスクローなど)、情報セキュリティの成熟度の証明(ISMS認証等)、必要な場合アクアイアまたは第3者の監査を受け入れること、サプライアの情報セキュリティ違反に対する罰則、製品、サービスの終了時の対応方法、アクアイアとサプライアでの法規制上の差異の明確化(例えばサプライアが外国企業の場合等)などが含まれます。また、サプライア側は製品、サービスを提供するにあたって既存のビジネスや顧客に対して情報セキュリティリスクが増大しないことを考慮しておく必要があります。 -

アクアイア、サプライア間での最終的な契約には、以下合意内容を含むことになります。

- アクワイアとサプライアの対象とする製品・サービスに対する情報セキュリティの役割と責任。

- 製品・サービスが以前に別のサプライアによって提供されていた場合の移行プロセス。

- 情報セキュリティ変更管理プロセス。

- 情報セキュリティインシデント管理プロセス。

- コンプライアンスの監視と実施プロセス。

- 製品・サービスおよび契約関係の終了プロセス。

- 以上に加えて、アクワイアとサプライア間の通信の機密性、完全性、可用性を保護するために、適切な情報交換方法(ネットワーク接続、メッセージングおよびファイル形式、ソフトウエアバージョン、暗号化標準など)も確立しておく必要があります。

- サプライアからの製品、サービスの提供中に情報セキュリティを適切に維持するため、契約関係に基づいた管理プロセスが必要です。これには、製品、サービスの移行プロセスのサポート、必要な要員の訓練、変更管理・インシデント管理、コンプライアンスの維持の実行が含まれます。また、ビジネス環境の変化(サプライアの経営、財務状況の変化など)、法制度の変更等への対応も必要になってきます。これらのアクティビティは必要な時点で文書化されておく必要があります。

- 製品、サービスの利用終了を判断した場合のその実行プロセスになります。終了によって影響を受ける情報セキュリティを特定して対応する必要があります。そのため、アクアイア、サプライア双方で、終了実施に関する責任者の指定、実行計画の策定、合意と最終的な終了の実施が行われます。終了には、廃棄、返品、保持といった手段が用いられますが終了する資産に対する物理的、論理的アクセス権を抹消しこれを確認しておく必要があります(例えば廃棄証明書など)。また、終了により影響を受ける関係者とのコミュニケーションを十分に実施し特定しておくことも必要です。

- 1: 過去のインシデント事例とその統計情報、ISO/IEC 27001/2準拠の認証等

- 2: 製品またはサービスを調達しないという決定も、この決定を引き起こした情報セキュリティの理由とともに文書化されるものとされている。

- 3: アクアイアが秘密保持契約を提供しない場合でも、必要な場合はサプライアからの秘密保持契約を提出して合意する必要がある。

- 4: Service Level Agreement:性能、品質、サポート等の条件の明示

4.2.2 6.2プロジェクト遂行支援プロセス群に対する要求事項

6.2プロジェクト遂行支援プロセスは、6.2.1 ライフサイクルモデル管理プロセス、6.2.2 共通基盤管理プロセス、6.2.3 プロジェクトポートフォリオ管理プロセス、6.2.4 人事管理プロセス、6.2.5 品質管理プロセス、の5つのプロセスから構成されています。これらは、個々の製品、サービスを利活用するために実行されるプロジェクトを共通に支えるプロセス群です。それぞれのプロセスに対応して必要となるサプライチェーンに関する情報セキュリティマネジメントの要求事項は次のようになります。

- ライフサイクルモデル管理プロセス:アクアイアとサプライアとの間で対象となる製品、サービスのライフサイクルモデル管理プロセスを確立しこれに対応した情報セキュリティマネジメントに対する認識を共有しておく必要があります。

- 共通基盤管理プロセス:このプロセスでは、情報セキュリティを適切に管理するために必要となる物理的および論理的な共通基盤を定義、実装、維持、および改善することが含まれます。また、自然または人為的原因による問題の発生に対する事業継続性への対応(いわゆるBCP: Business Continuity Plan)も必要です。

- プロジェクトポートフォリオ管理プロセス:サプライチェーンが関連した個々のプロジェクトについて、情報セキュリティおよび全体的なビジネスミッションの意味と依存関係を考慮するプロセスを確立します。対象とする製品、サービスの機密性などの重要度に基づくプロジェクトポートフォリオを立案、実施するために情報セキュリティマネジメントの観点での重要度を識別しておくことが求められます。

- 人事管理プロセス:サプライチェーンに関連した情報セキュリティマネジメントを適切に実施するために必要な能力を有する人材を確保、育成することが求められます。

- 品質管理プロセス:品質管理プロセスの中にサプライチェーンの情報セキュリティに対する管理プロセスを確立しておく必要があります。

4.2.3 6.3技術管理プロセス群に対する要求事項

技術管理プロセス群は、個々のプロジェクトの実施にあたって求められるプロセスを規定しています。具体的には、6.3.1 プロジェクト計画プロセス、6.3.2プロジェクトの評価と管理プロセス、6.3.3意思決定管理プロセス、6.3.4 リスク管理プロセス、6.3.5 構成管理プロセス、6.3.6 情報管理プロセス、6.3.7 測定プロセス、の7つのプロセスから構成されます。個々のプロセスに対する要求条件はISO/IEC/IEEE15288[3]を参照してください。サプライチェーンの観点では1つのプロジェクトライフサイクルを通じて複数のサプライアが参加することが一般的と考えられます。従って、このプロセス群を構成する各プロセスに渡って、サプライチェーンに関する情報セキュリティを考慮しておく必要があります。基本的なフレームワークは契約プロセスで策定したものに対応しますが、プロジェクト遂行中の状況変化に合わせた対応も盛り込んでおく必要があります。

4.2.4 6.4.技術プロセス群 アーキテクチャ設計プロセスに対する要求事項

技術プロセス群はサプライチェーンの観点では、サプライから供給される製品、サービスに適用されるプロセス群です。従って、これを構成する各プロセスに必要な情報セキュリティ管理策を実装することが必要になります。これらは、次の情報セキュリティ管理策の概要[4]で触れることにしますが、特にアーキテクチャ設計プロセスに関しては、調達・供給される製品、サービスの要件を定義し、これを実装し維持、改善、終了までの管理プロセスを組み込んでおくことが求められます。

参照文献

- [1] ISO/IEC, 27036 Information technology — Security techniques — Information security for supplier relationships Part 1: Overview and concepts, 2014.

- [2] ISO/IEC, 27036, Information technology — Security techniques — Information security for supplier relationships Part 2: Requirements, 2014.

- [3] ISO/IEC/IEEE, 15288, Systems and software engineering — System life cycle processes, 2015.

- [4] ISO/IEC, 27036, Information technology — Security techniques — Information security for supplier relationships Part 3: Guidelines for information and communication, 2013.

Writer Profile

NTTデータ先端技術株式会社 フェロー

工学博士、CISSP, CISA

三宅 功

Tweet

![表2. サービス利用時のリスク([1]より)](/-/media/sites/default/files/imported/article/column/supply-chain-sec02_03.png?h=auto&w=714px&hash=0FFDB9AC8EC150C4131F2F3D11F6D516)