無線環境におけるセキュリティ対策

PCI DSS Wireless Guidelineの公開

PCI DSSは、現在(2010/03/10)バージョン1.2.1が最新です。PCI DSSの更改ライフサイクルは、以下のURLで示されている通り、24カ月、すなわち2年に1回バージョンアップが行われることになります。ちなみに、派生するセキュリティ基準"PA-DSS(Payment Application DSS)"、"PTS(PIN Transaction Security)"についても同様のライフサイクルプロセスになります。

PCI DSSのライフサイクルプロセス

https://www.pcisecuritystandards.org/pdfs/OS_PCI_Lifecycle.pdf

しかし、実装段階になると、加盟店やQSA、PO(Participating Organization)などから様々な疑問がPCI SSCに寄せられ、これをうけて補足情報(Information Supplement)が公開されることがあります。この補足情報の中には、PCI SSCに関連する様々な企業が参加する"SIG(Special Interest Group)"というグループで内容が検討されるものがあります。以下ページより、補足情報文書を検索できます。

https://www.pcisecuritystandards.org/document_library?category=supporting

- Penetration Testing(要件11.3) - 2008年3月

- Application Reviews and Web Application Firewalls Clarified(要件6.6) - 2008年10月

- PCI DSS Wireless Guideline - 2009年7月

今回は、これらの補足情報のうち、PCI DSS Wireless Guidelineの内容の紹介をしたいと思います。無線が導入されている、もしくは検討されているような場合、PCI DSS準拠の必要有無に限らず役立つ情報がまとまっていますので、是非ご一読ください。

文書の構成

PCI DSS Wireless Guideline(以下、"無線ガイドライン")には、おもに以下の内容が記載されています。

- 目的と対象

- PCI DSS準拠のための無線運用ガイド

- 無線を使用していない場合も対応が必要となる要件

- 無線を使用している場合に対応が必要となる要件

PCI DSSには"無線ネットワーク(Wireless Network)"に関連する要件が盛り込まれていますが、この目次からわかる通り、無線ネットワークが存在しない環境であったとしても、対策を行わなくてはならない要件もあるのです。なお、無線ガイドラインで言及しているのは802.11 WLANのみであり、BluetoothやGPRSはカバーしていません。

カード会員データ環境(CDE、Cardholder Data Environment)の定義

カード会員データ環境(以下、CDE)の定義は、無線ネットワークに限られることではなく、PCI DSSの準拠を目指す、もしくは維持するにあたって必ず理解が必要な考え方です。無線ガイドラインでも、冒頭でこの定義が行われています。これはよく目にするところかと思いますが、CDEとみなす大原則は以下の2点です。

- (1) カード会員データを伝送、処理、保管するコンピュータ環境

- (2) その環境に直接接続されるネットワークや装置

おそらく、(1) はわかりやすいかと思いますが、(2) の考え方が難しいところです。基本的に、CDEの境界で必要最小限のアクセスのみ許可し、適切に難読化(暗号化など)を行っていれば、その境界までがCDEであると考えて良いでしょう。

無線ガイドラインでは、CDEにおいて、以下2つの観点で無線に関連する要件を分類し、紹介しています。

- (1) CDEに無線が一切存在しなくとも、対応しなくてはならない要件

- (2) CDEに無線が存在する場合に、対応しなくてはならない要件

つまり、CDEに無線が存在しなければ、対応しなくてはならない要件は(1)のみ、CDEに無線が存在する場合は、(1)と(2)両方の対策を行わなくてはならないことになります。

無線を使用していない場合も対応が必要となる要件

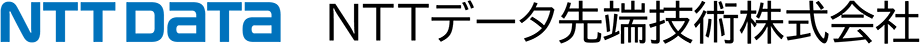

無線を使っていないのに対策が必要な要件とは、どのような要件なのでしょうか。ずばり、以下3つの要件が当てはまります。

この要件の目的は、"不正な"無線アクセスポイントを発見することが目的です。無線アナライザを使う方法と、無線IDS/IPSを使う方法が選択肢として挙げられています。ここでは、解決策として、結局有線側に接続する必要があるのだから有線側のデバイススキャン(例えば、nmapなどを使う)で良いのでは?と考えがちですが、無線ガイドラインによると、その方法では誤検知、非検知の確立が高い事、意図的に隠ぺいされたものを発見できないことから、有線スキャンでは不十分であると明確に述べられています。

無線アナライザと、無線IDS/IPSのどちらを使うのが良いのか、という点については、基本的にCDEとなる拠点が単一の場合は無線アナライザ、CDEとなる拠点が複数存在する大型組織の場合は無線IDS/IPSを使うことが推奨されています。

また、発見された不正な無線デバイスを排除するためのプロセスが必要です。すなわち、不正な無線デバイスの検知はトリガであり、そこからインシデントレスポンスプロセスにつながっていく必要があります。インシデントレスポンスプロセスに関する要件は、以下、12.9.5になります。

最後に、CDEの外に存在する無線経由のトラフィックについて、言及されています。ここで述べられているのは、カードトランザクションとは無関係の無線ネットワークからのユーザがCDEに入り込んでくることを防ぐことです。以下の要件が該当します。

これは、基本的に必要となるトラフィックのみファイアウォールを通過するようにしていれば問題ないはずですが、分離のための一例としてVLANによるCDEと無線ネットワークの分離は不十分であると書かれています。VLANはアクセス制御の手段ではなく、大規模なLANを効率的に管理するための技術であるため、単にVLANを分けるだけでなく、アクセス制御も行わないと、この要件に対応しているとはいえないでしょう。

細かい部分ではファイアウォールのログの確認やファイアウォールルールの6カ月毎のレビューも関連するところですが、CDEに無線が存在しない場合も対応しなければならない要件として、主に上記3つが挙げられています。

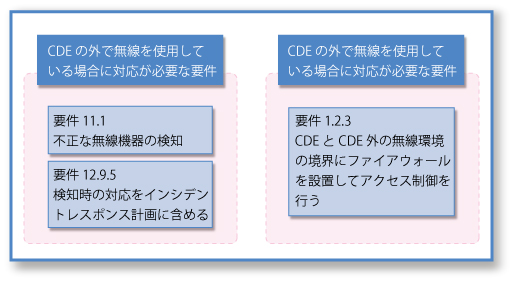

CDEで無線を使用している場合に対応が必要となる要件

次に書かれているのが、CDEで無線を使用している場合に適用される要件です。下記の通りの要件が該当します。

無線アクセスポイントだけではありませんが、物理的にアクセスが可能な場所に設置されているデバイスは、リセットボタンを押しながら再起動することにより設定がリセットされるデバイスがあります。また、物理的にアクセス可能である場合のリスクとしては、シリアルコンソールによる操作なども挙げられます。よって、以下の要件が対象になり、物理的アクセス制御(許可なしに入れない場所に設置する、など)となります。これは、適切にアクセス制御を施すことが可能なアクセスポイントの選定、といった事にもなりうる要件です。

次に、アクセスポイントのデフォルト設定の変更です。ワイヤレスデバイスだけではありませんが、出荷時の状態の各種設定は脆弱であるケースが多いことから、適切にセキュリティチューニングを行う必要があります。管理コンソールやSNMP、WEPのみによるアクセス制限、などのほかにも、正しく管理するための時刻同期やログ等について、適切に設定を行う必要があるでしょう。

PCI DSSでは、IDSもしくはIPSを導入してネットワーク全体を監視し、不正もしくはその可能性が発生した時のためのインシデントレスポンス体制を維持することが求められます。無線IDS/IPSを使用している場合は、通常のIDS/IPSと同様に管理することが求められています。ただし、無線IDS/IPS自体が必須要件というわけではありませんので、あくまで、「無線IDS/IPSを使用している場合、単に設置しておくだけではなく、適切に運用しなさいと」いう意味であると私はとらえています。

次は、WEPを使ってはいけない、という要件です。では、どのような設定/方式なら良いのかというところにも触れられており、802.1xとAESを併用したWPA/WPA2を使用することが推奨されています。また、WPA PSK(Pre Shared Key)の場合、パスワードは13文字以上のランダム文字列の使用、および定期的な鍵変更が推奨されています。

これも無線ネットワークに限られる要件ではありませんが、無線ネットワーク自体は先述のようにWPA等で暗号化されていますが、これはあくまで経路の暗号化ですので、カード会員データを伝送する場合はエンドツーエンドの暗号化手法として、SSL/TLS、IPSECなどを使う必要がある、ということになります。

最後に、無線ネットワークの使用にあたり、様々なポリシーを策定、運用する必要があることが述べられています。重要なテクノロジは、企業が承認した製品のリストの中から選び、許可された方法での使用のみに限ること、カード会員データを無線経由で伝送する際は必ず暗号化すること、などをポリシーに盛り込む必要があります。もちろん、ポリシーだけというわけではなく、関連する手順書なども必要になってくることでしょう。

今後の展開予測

無線ガイドラインは、現在のところWireless SIGによってまとめられた独立したガイドラインという位置付けではありますが、PCI DSS次期バージョンの内容検討時には、このガイドラインに記載された内容が加味される可能性もあります。カード会員データを扱っている場合はもちろん、扱っていない場合でも、本ガイドラインをご一読されることをお勧めします。

※日本語版Wireless Guidelineにつきましては、E-mailにてお問い合わせください。

E-mail:pci@nttdata-sec.co.jp

※日本語版Wireless Guidelineの転載・加工・再配布はご遠慮ください。

※本ツールを使用することによっていかなる損害が生じようとも、当社は一切責任を負いません。

※各規格名、会社名、団体名は、各社の商標または登録商標です。

次回予告

次回以降も、各部分について少しずつクローズアップしながら解説していく予定です。

Writer Profile

コンサルティング本部

PCI推進室

川島 祐樹(CISSP、QSA、PA-QSA)

イントラネットセキュリティ研究開発、セキュリティ製品およびサービスの企画・開発、 導入・構築、情報セキュリティ対策コンサルティングに携わり、現在はQSAとして 訪問調査を実施するとともに、PCI DSSの普及推進活動を行っている。