INTELLILINK脅威ベースペネトレーションテストサービス

TLPTとは?

TLPT(Threat Led Penetration Test)とは、「脅威ベースのペネトレーションテスト」の略称で、攻撃シナリオに基づいて疑似的な攻撃を行うことで、セキュリティ対策状況を評価する手法のことをいい、従来のセキュリティ診断(脆弱性診断)、ペネトレーションテストの発展形として注目されています。

注⽬の背景には、セキュリティ脅威の⾼度化への対応と、被害範囲の⾒える化、及び組織や⼈的を中⼼としたレジリエンスの評価可能とするペネトレーションテストへと、顧客のニーズが変化してきたことがあげられます。また、2018年10⽉、『「⾦融分野におけるサイバーセキュリティ強化に向けた取組⽅針」のアップデート』(⾦融庁の報道発表資料、2018年10⽉19⽇)により、⾦融機関が取り組むべき⽅針に、「脅威ベースのペネトレーションテスト」(Threat Led PenetrationTest、以下TLPT)が明記されたことで、TLPTへの関⼼が急速に⾼まってきました。

※ペネトレーションテスト:サーバー/ネットワーク機器に対して侵⼊を試みて、脆弱性がないかを確認する検査⼿法

TLPT 実施のメリット

TLPTを実施することで、サイバー攻撃対策における下記の課題を解決することができます。

課題

実施しているセキュリティ対策の有効性が不安

実施しているセキュリティ対策がサイバー攻撃に対して本当に有効なのかを懸念している CISO や経営陣は少なくありません。

脆弱性を悪⽤された場合の被害が不明確

脆弱性を悪用された場合の被害や影響が想定できないため、対策が後回しになってしまう可能性があります。

⽀援内容

攻撃者⽬線でシステムの安全性を評価

現実世界で実際に起きている攻撃をもとにシナリオベースで疑似攻撃を実施し、対策の有効性を検証します。

インシデント発生時の被害や影響を明確化

疑似攻撃を通じてインシデント発⽣時の被害を「⾒える化」します。それをもとに、コンサルタントの知⾒を踏まえて、サイバーレジリエンス強化のための今後のアドバイスを提⽰します。

セキュリティ診断、

ペネトレーション

テストとの違い

従来のセキュリティ診断サービスが、あらかじめスコープ(診断対象)を決めて実施するのに対し、TLPT は、攻撃者の視点でシナリオを作成し、侵⼊や情報漏えいの可能性を総合的に評価します。また、TLPT は、組織や体制を含めた、サイバーレジリエンスに対する評価を⽬的とします。

【表1】セキュリティ評価⼿法の⽐較

| セキュリティ診断(脆弱性診断) | ペネトレーションテスト | TLPT | |

|---|---|---|---|

| 実施⽅式 | スコープベース | スコープベース | シナリオベース |

| 深さ | 脆弱性の洗い出し | 脆弱性の影響範囲を評価 | 設定した攻撃シナリオの検証とレジリエンス強度を評価 |

| 評価対象 | 特定サーバー、特定システム | 特定サーバー、特定システム | お客さま管理下のシステム全体 + 組織(体制)+ 対応プロセス |

※サイバーレジリエンス:「復元⼒」や「弾性」などの意味。侵⼊前提で考えた場合に、発⽣したインシデントをいかに沈静化して本来の状態に戻すか、その対応能⼒や⼿法のこと

TLPT サービス

実施フロー・

ご提供フロー

TLPT 実施フロー

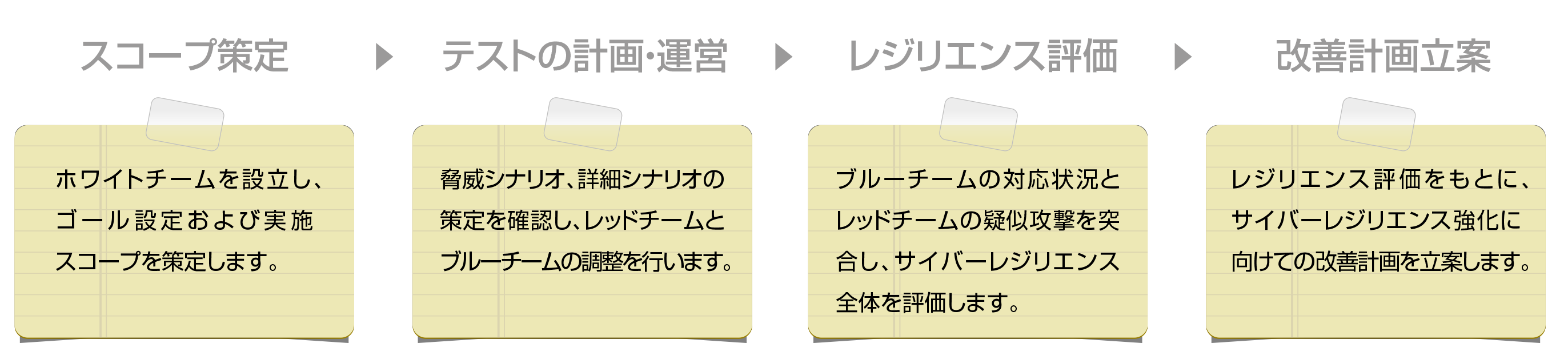

実施体制構築

ホワイトチーム支援メニュー

レッドチーム、 ブルーチーム、ホワイトチームの体制を構築します。(ホワイトチーム支援メニュー)

- レッドチーム(当社):実際のサイバー攻撃を再現するハッキング技術に精通したプロフェッショナル(ペネトレーションテスター)

- ブルーチーム(お客さま):組織を攻撃から守る SOC や CSIRT といったセキュリティチーム

ホワイトチームは、レッドチームとブルーチームを統括するチームとして、実施体制や⽇程調整などを⾏います。疑似攻撃は本番環境に対して⾏うことが前提となります。また、ブルーチームの評価が⽬的のため、ブルーチームにシナリオの共有は⾏わないことが前提となります。そのため、ホワイトチームで実施する攻撃の可否判断を⾏います。なお、当社コンサルタントによるホワイトチームの⽀援も可能です。

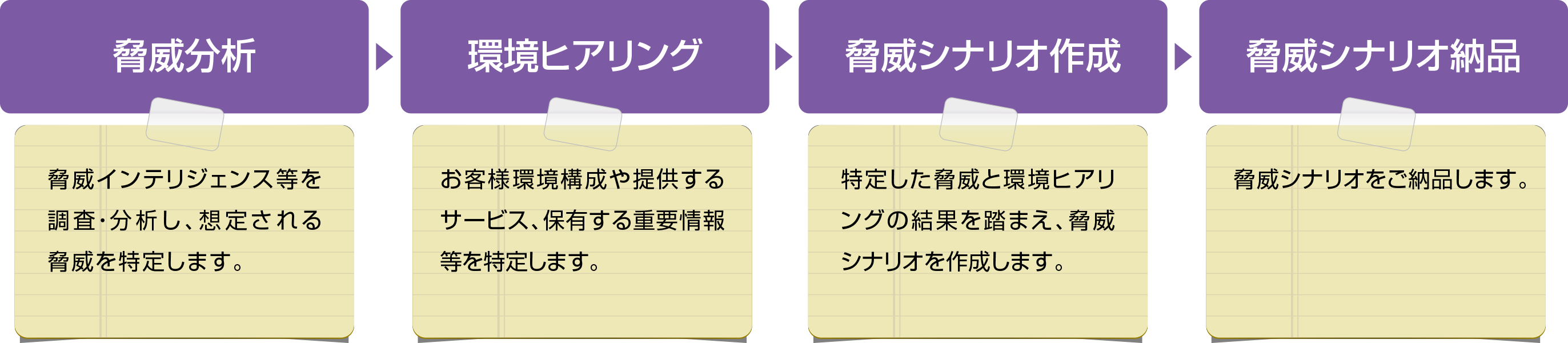

攻撃シナリオの作成

攻撃シナリオ作成支援メニュー

お客さま環境のヒアリングやお客さまリスクアセスメント資料の分析、脅威インテリジェンスの調査・分析をもとに、お客さま環境に対して現実に発生する可能性があるサイバー攻撃のプロセスを攻撃シナリオとして作成します。攻撃シナリオの検討にあたっては、例えば「お客さまが保有するクレジットカード番号の奪取」、「お客さまが受託して保有する顧客・個人情報の奪取」などの攻撃目的のほか、想定される攻撃者、攻撃時に使用される可能性が高い攻撃テクニックについても分析を行い、反映します。(攻撃シナリオ作成支援メニュー)

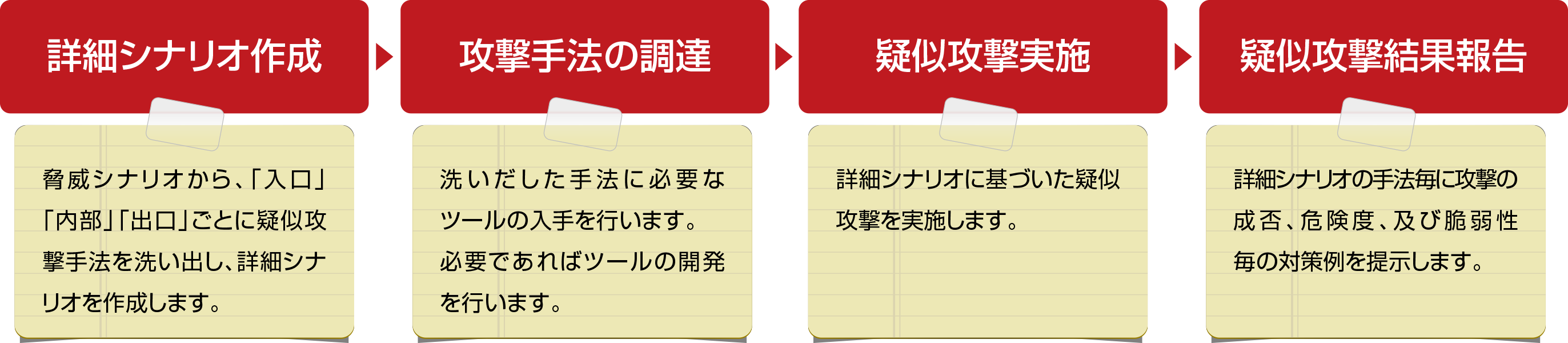

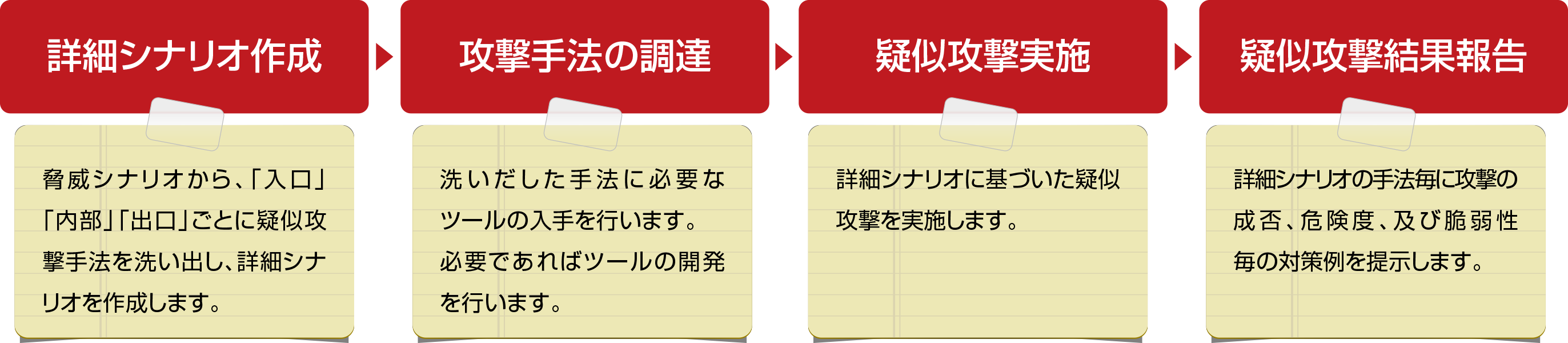

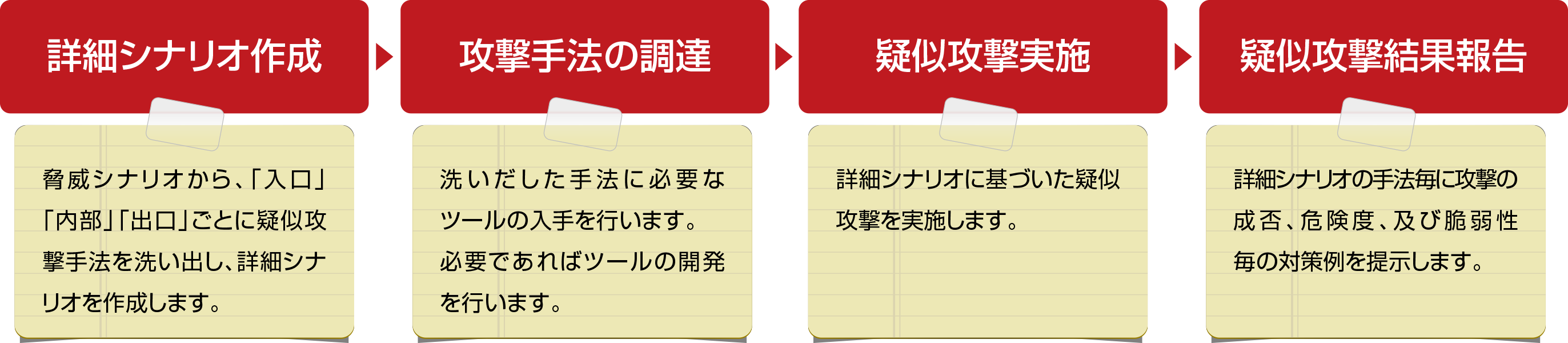

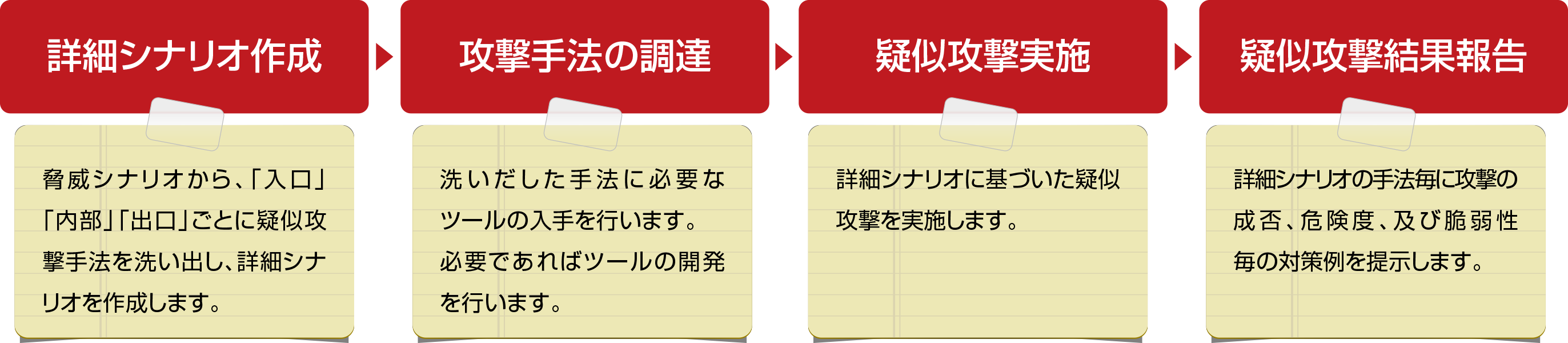

詳細計画の作成

レッドチーム実施支援メニュー

詳細計画として、ゴールを達成するための具体的な「詳細計画」を作成します。詳細計画では「①入口対策」「②内部対策」「③出口対策」のカテゴリーで構成され、カテゴリーごとにゴール達成までの疑似攻撃計画を提示します。(レッドチーム実施支援メニュー)

疑似攻撃実施

レッドチーム実施支援メニュー

詳細計画をもとに、お客さま環境に疑似攻撃を実施します。(レッドチーム実施支援メニュー)

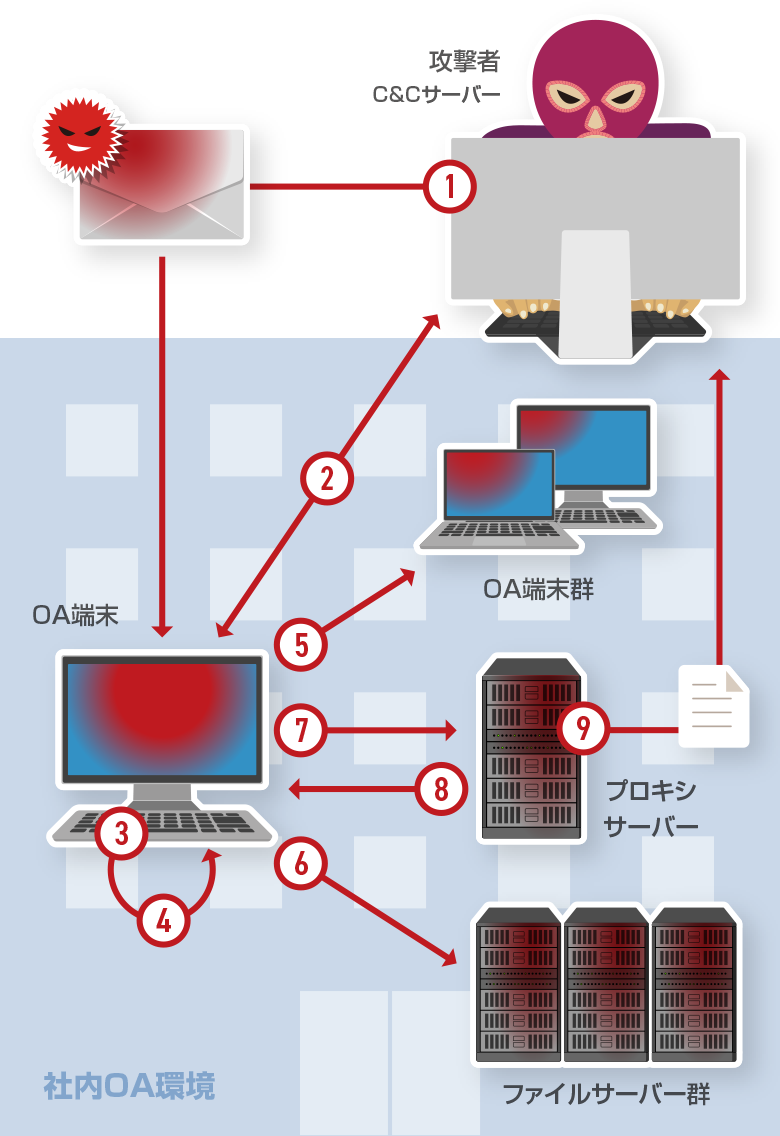

<疑似攻撃例>

- メール経由でマルウェアに感染

- OA端末内のマルウェアがC&C サーバーへ接続し、外部通信を開始

- 危険性の高い脆弱性が残存しており、OS の脆弱性を利⽤して特権ユーザーへの権限昇格(MS16-032)に成功

- ローカルユーザーのパスワード解析に成功

- ローカルユーザーのアカウントを使い、他のOA 端末に攻撃を拡⼤

- 顧客情報や機密情報などの重要情報を奪取

- サーバーに対してリモートコードを実⾏(MS17-010)し、被害を拡⼤

- サーバーへの攻撃成功後、疑似マルウェアをインストールしてリモート操作

- プロキシ設定などを変更し、⾮正規ルートでの情報流出経路を確保

総合評価(レジリエンス強度評価)

ホワイトチーム支援メニュー

ブルーチームが適切な精度と期⽇でセキュリティインシデント対応(検知、調査、報告)を⾏えるかをホワイトチームにて評価します。(ホワイトチーム支援メニュー)

対策⽅針アドバイス

ホワイトチーム支援メニュー

コンサルタントの知⾒を踏まえて、今後の対策に向けたアドバイスを実施します。(ホワイトチーム支援メニュー)

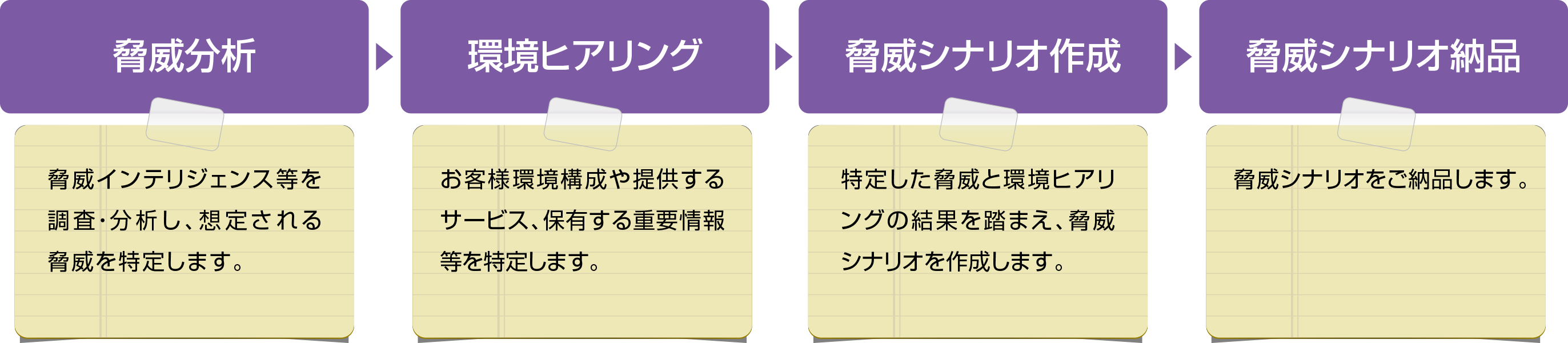

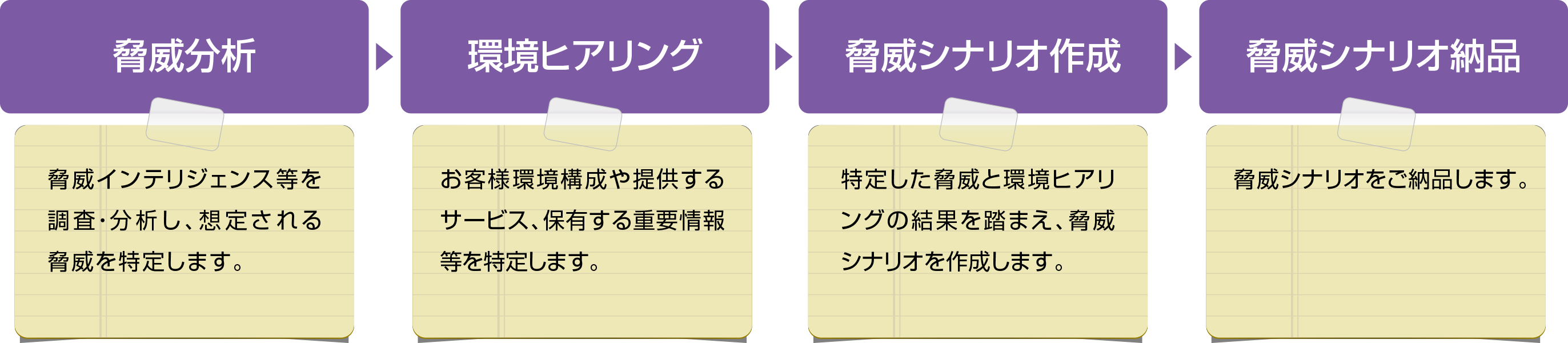

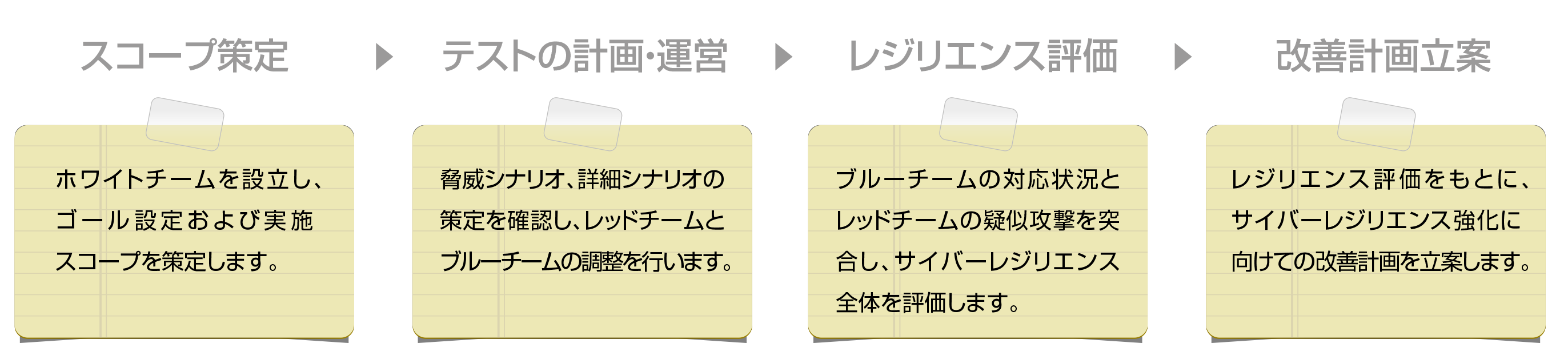

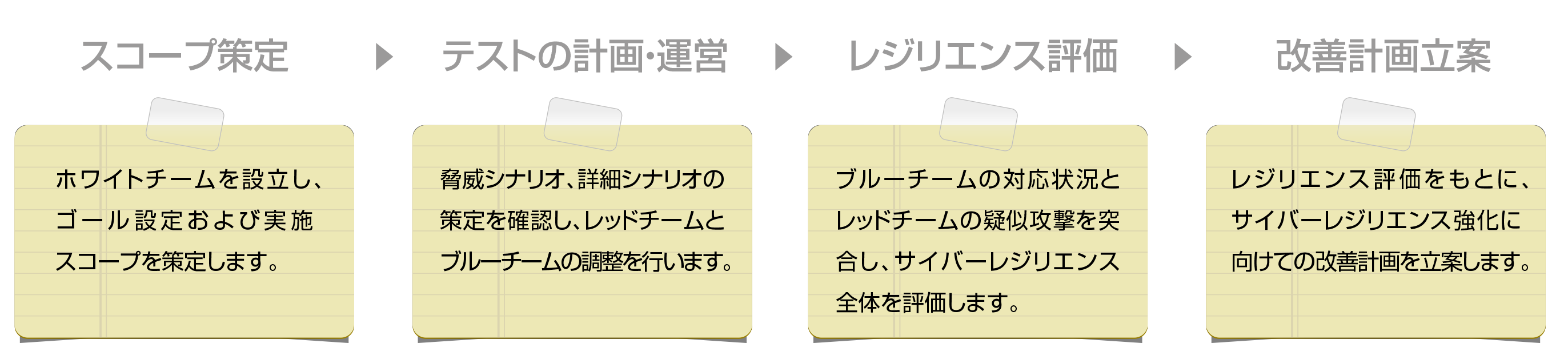

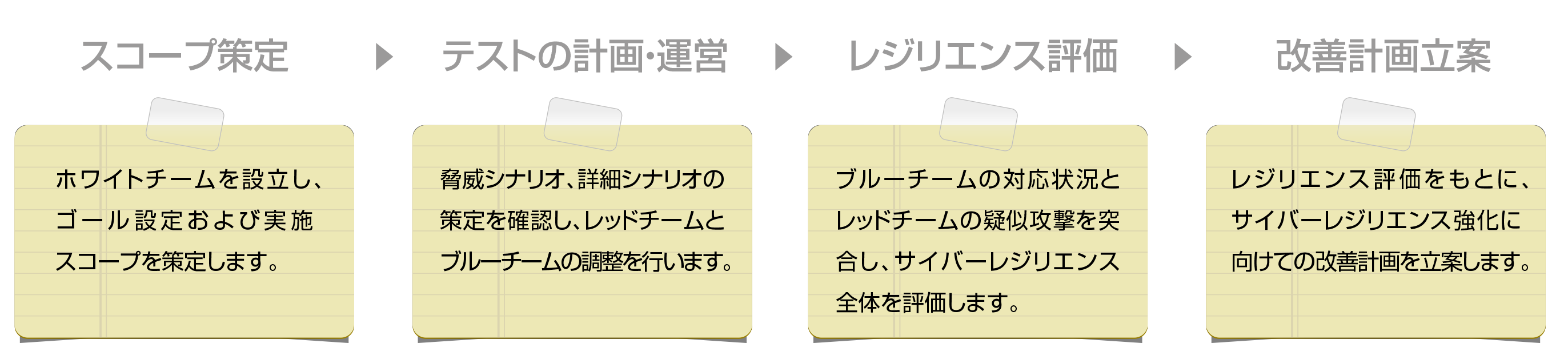

TLPT ご提供フロー

ご提供については、「攻撃シナリオ作成支援メニュー」、「レッドチーム実施支援メニュー」としてご提案いたします。

また、レジリエンス強度評価及び「ホワイトチーム支援メニュー」については、コンサルティングサービスとして個別お見積りの上、ご提供いたします。

攻撃シナリオ

作成支援メニュー

レッドチーム

実施支援メニュー

ホワイトチーム

支援メニュー

NTT データグループのノウハウを

活かしたセキュリティ対策の戦略、

⽅針を提⽰

サイバー攻撃に対して⾃組織で実施したセキュリティ対策が有効に機能しているか、疑似攻撃を⾏うことで評価します。疑似攻撃にあたっては、NTT データグループで保有する知⾒や現実世界で実際に起きているインシデント事例などを収集し、それをもとに攻撃シナリオを作成し攻撃を⾏います。

NTT データ先端技術が持つシステム構築やセキュリティ診断の⻑年のノウハウをもとに、コンサルタントが対象組織の構成に合わせて「脅威分析」「シナリオ作成」「疑似攻撃」を実施します。TLPT の実施をとおして、サイバーレジリエンス強度を評価し、セキュリティ対策を推進するための戦略や⽅針を、NTT データ先端技術の豊富なソリューションをベースに提案することが可能です。