【1】TLPTの意義と価値 ~ペネトレーションテストのニーズ変化と形態変化~

はじめに

2018年10月、『「金融分野におけるサイバーセキュリティ強化に向けた取組方針」のアップデート』(金融庁の報道発表資料、2018年10月19日)により、金融機関が取り組むべき方針に、「脅威ベースのペネトレーションテスト」(Threat Led Penetration Test、以下TLPT)が明記されることになりました。これにより、TLPTへの関心が急速に集まりつつある一方、「TLPTとは何か」「いままでのペネトレーションテストとどう違うのか」については、そもそもの定義からも不明瞭な部分が多く、議論の余地が多分に残されています。

本連載では、「ペネトレーションテストのニーズ変化と形態変化」「シナリオと体制」「TLPTとしての評価(仮)」について解説をしていきます。(連載は3回程度を予定しています。)

* ペネトレーションテスト:サーバー/ネットワーク機器に対して侵入を試みて、脆弱性がないかを確認する検査手法

* TLPTについては、現在、多様な用語と表現で定義されていて(Red Team Testing、Threat Intelligence Penetration Testing などで呼称されることもあります)、一意に固定されていません。本連載は、一つ一つの用語を改めて精査することが目的ではなく、ペネトレーションテストを実際に行っている技術者の視点で、既存のペネトレーションテストの課題を整理し、TLPTの本質に迫ることを目的としています。

第1回目の今回は、「ペネトレーションテストのニーズ変化と形態変化」について解説します。

ペネトレーションテストのニーズ変化と形態変化

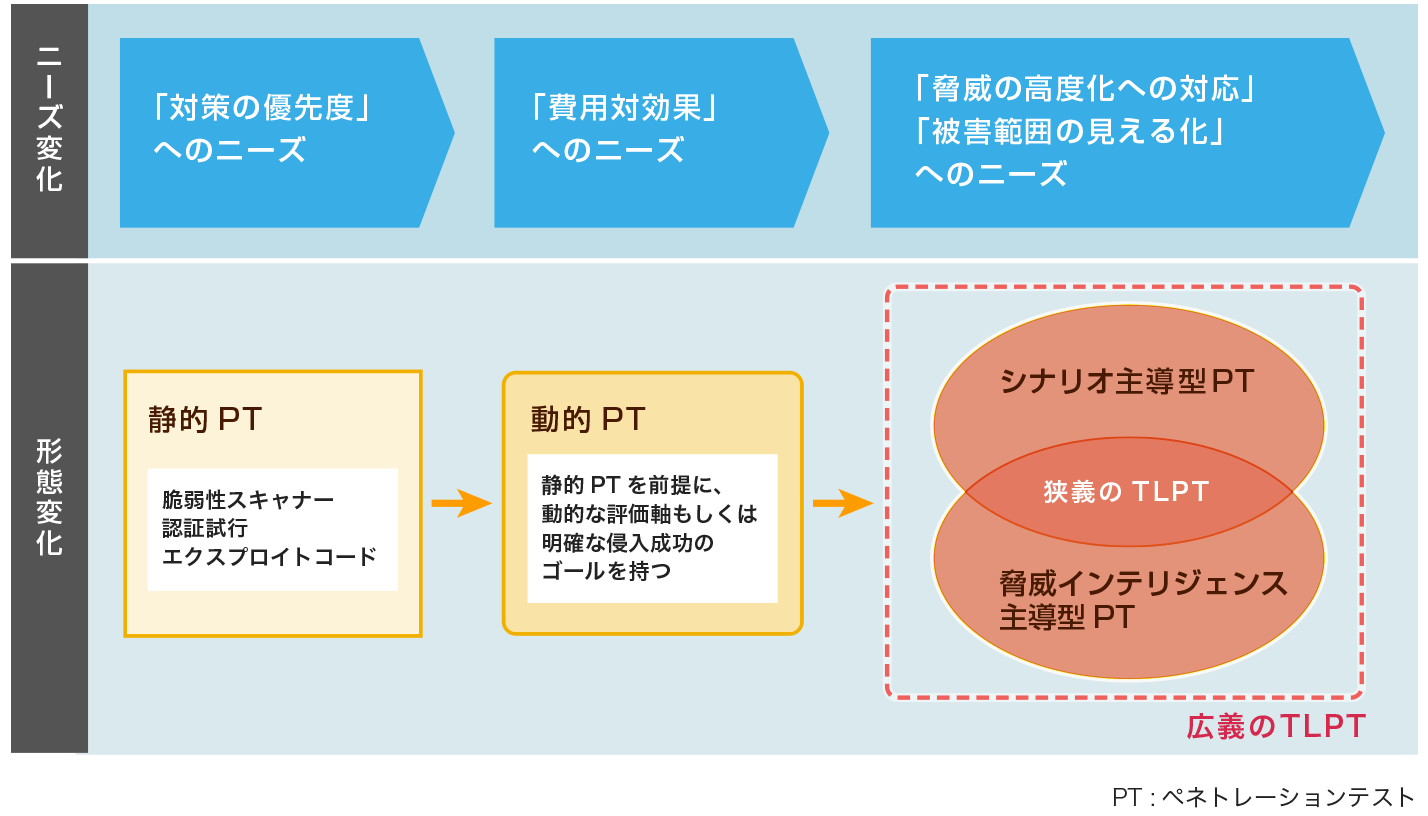

TLPTが注目される背景には、ペネトレーションテストのニーズ変化と形態変化が大きくかかわっています。図1をベースに、解説していきます。

図1 ペネトレーションテストのニーズ変化と形態変化

「対策の優先度」へのニーズと静的ペネトレーションテスト

まず、ペネトレーションテストのニーズが高まった当初(2000年代初頭)の時代背景を、以下に列挙してみます。

- 攻撃者の増加

- 攻撃難易度の低下

- 攻撃対象(IP、ホスト)数の増加

- 脆弱性総数の増加

これらの背景を掘り下げていくと、攻撃者の視点では「OS・ソフトウェアのオープンソース化などによる脅威の増大」(→攻撃者の増加、攻撃難易度の低下)、システムを守る視点では「ネットワーク化によるインターネットへの公開」「開発・運用システムの高度化・複雑化」(→攻撃対象数の増加、脆弱性総数の増加)といった傾向が見えてきます。これにより、企業や組織としては、存在するすべての脅威や脆弱性に対応することは現実的に不可能となり、セキュリティ対策の優先度をつけるための現実的な指標が求められるようになりました。

ペネトレーションテストを実施することにより、対策の必要性が高い脅威と脆弱性を絞り込み、脆弱性への対策優先度をつけることが可能となります。

現在、日本においては、ペネトレーションテストは対策優先度やリスクアセスメントの重要な指標として成長し、さらに標準化や価格競争も進んできました。その結果、ペネトレーションテストとして最低限必要な条件は、以下の三つに集約されてきています。

- 脆弱性調査

- 認証試行

- エクスプロイトコードの試行

一方で、市販ソフトウェアである脆弱性スキャナーが著しく進歩したため、上記の条件のみでは「ペネトレーションテストとしての価値や費用対効果が薄い」という印象をお客さまに持たれることもあります。ペネトレーションテストは侵入を目的としているため、侵入ができなければ「脆弱性調査」のみがアウトプットとなり、結果的に脆弱性スキャナーのレポートと差がつきにくいためです。

本連載では、上記の条件のみを満たす従来の手法を、静的な基準(CVSSスコアやセキュリティベンダーの固定的な指摘基準)での評価にとどまることから、「静的ペネトレーションテスト」として再定義することにします。

「費用対効果」を求めるニーズと動的ペネトレーションテスト

ペネトレーションテストは対策優先度やリスクアセスメントの指標として定着してきましたが、システムの大規模化の影響から、評価対象(サーバーやPCなど)はさらに爆発的に増大し、すべての対象をテストすることはいよいよ現実的でなくなってきました。一方で、ペネトレーションテストはその性質上、必ず人の手による作業が必要となるため、評価対象のボリュームに比例して作業時間が増えることになります。人件費の高騰の影響もあり、価格競争が進んでいるとはいえ、ペネトレーションテストの低価格化には限界がみえてきました。

そこで、静的ペネトレーションテストに対して、付加価値をつけるベンダーが現れるようになりました。その付加価値とは、例えば、

- お客さまのリスクアセスメントや資産価値の重みを評価基準に取り込む

- 侵入成功のゴールを設定することで、よりリアルなペネトレーションテストの報告書としていく

などが該当します。上記のような付加価値がついたペネトレーションテストを、本連載では「動的ペネトレーションテスト」と定義することにします。

ただ、静的ペネトレーションテストが主流な現在、ペネトレーションテストの納品物として、リスクアセスメントや資産価値、侵入成功のゴールを評価軸とする文化はあまり定着していません。そのため、対象選定とゴール設定のような付加的評価軸は、営業活動やプレセールス段階など納品物として定義されないフェーズで実施されてしまっているのが実態です。結果として、対象選定とゴール設定過程が経営層まで具体的に伝わらない要因の一つとも考えられます。

また、ペネトレーションテストの現場においても、選定過程やゴール設定が明確でなければ、検査者がリアルな価値観で評価することは困難となります。お客さまへ報告をする際にも、選定過程やゴール設定が明確でなければ、効果的なセキュリティ対策への提案は難しくなります。

「脅威の高度化への対応」「被害範囲の見える化」へのニーズとTLPT

日本よりも多様な脅威にさらされ、早くからペネトレーションテストが普及している欧米諸国では、静的ペネトレーションテストや動的ペネトレーションテストへの課題から、新しいペネトレーションテスト、「TLPT」が広まりつつあります。

TLPTのニーズの一つは、「脅威の高度化への対応」にあります。標的型攻撃、APT(Advanced Persistent Threat)型攻撃などと呼ばれる攻撃の特徴は、単一のサーバーや単一のシステムの掌握を狙うことが目的ではなく、「機密情報の奪取」や「継続的な潜伏」が目的であることです。つまり、「脅威の高度化」とは、攻撃手法そのものの変化ではなく、攻撃者の目的(と攻撃者の背景)の変化を意味しています。

もう一つのニーズは、ペネトレーションテストの成果としての「被害範囲の見える化」です。ペネトレーションテストを実施するにあたり、経営層は、結局のところ「ペネトレーションテストの結果、ビジネスとしてどのくらい被害を受ける可能性があるのか」という点に、最も関心があります。「どのくらいの被害をうけるか」を評価するためには、「どのくらい攻撃を受けやすいか」という静的ペネトレーションテストや動的ペネトレーションテストの指標はもちろんのこと、「どのくらい被害を受けたか」という被害に対する検知や事後調査についての評価も実施する必要があります。

ここで、現在、欧米諸国で実施されているTLPTを読み解いてみると、二つの重要なキーワード、「シナリオ」(→シナリオ主導型ペネトレーションテスト)と「脅威インテリジェンス」(→脅威インテリジェンス主導型ペネトレーションテスト)が浮かび上がってきます。

* 本連載では、上記どちらかを満たすTLPTを「広義のTLPT」、両方を満たすTLPTを「狭義のTLPT」と呼称することにします。

シナリオ主導型ペネトレーションテスト

シナリオ主導型ペネトレーションテストの最大の特徴は、「シナリオ」が納品物に含まれることにあります。シナリオには、以下の要素が必要条件となります。

• 脅威、つまりセキュリティを脅かす主体を明確にする

• 脅威が実際にセキュリティを侵害するフロー、ステップを明確にする

• 脅威が攻撃対象とする資産を特定する

• 上記すべてが含まれたシナリオが、報告書と同等の重みをもつ納品物として定義される

シナリオの中で定義されたフローやステップは、必ずしも連続して攻撃が成功する必要はないということも、静的ペネトレーションテストや動的ペネトレーションテストとの大きな違いです。例えば、

- ネットワーク経由での侵入が成功するかどうかのシナリオ

- 侵入成功後の権限昇格のシナリオ

- 権限昇格後の重要情報奪取のシナリオ

としてシナリオを分け、後に一つの大きなシナリオとして評価することで、総合的な評価とすることが可能となります。各フローやステップで攻撃可能性の実証(Proof of Concept)が確認できればよいのも、シナリオ主導型ペネトレーションテストの特徴といえます。

脅威インテリジェンス主導型ペネトレーションテスト

昨今の脅威インテリジェンス*1の隆興から、オープンソースもしくは準オープンソースの脆弱性情報を有機的に集約し、各種セキュリティ対策に適用する動きが生まれてきています。それに伴い、ペネトレーションテストやインシデントレスポンスの世界でも、脅威インテリジェンスは大きなテーマの一つとなってきています。脅威インテリジェンス主導型ペネトレーションテストでは、脅威インテリジェンスをペネトレーションテストに適用することで、以下の効果が期待できます。

- 専門家でのみ完結していた非オープンな技術的営みに、客観的俯瞰的な根拠を与える

- 上記のシナリオ主導型ペネトレーションテストに脅威インテリジェンスを含めることで、シナリオに対する経営層への説得力を向上させる

- 業界、顧客ごとにリアルなシナリオとなることで、現実的なセキュリティ対策を検討することができる

とはいえ、現在の日本における脅威インテリジェンス市場は、市場としてまだ発展途上であり、脅威インテリジェンス市場の価値と認知度を向上させていくことが今後の課題となってきます。

ここまで、「TLPTとは何か」というテーマのうち、「ペネトレーションテストのニーズ変化と形態変化」について解説してきました。次回は、引き続き「TLPTとは何か」をテーマとして、「シナリオと体制」について解説をしていきます。

参考リンク

-

「金融分野におけるサイバーセキュリティ強化に向けた取組方針」のアップデートについて

https://www.fsa.go.jp/news/30/20181019-cyber.html -

諸外国の「脅威ベースのペネトレーションテスト(TLPT)」に関する報告書の公表について

https://www.fsa.go.jp/common/about/research/20180516.html -

脅威ベースのペネトレーションテストに関する G7 の基礎的要素(仮訳)

https://www.fsa.go.jp/inter/etc/20181015/02.pdf -

*1: 脅威インテリジェンスを使って企業のセキュリティを高める

https://diamond.jp/articles/-/147168

Writer Profile

セキュリティ事業部

セキュリティ診断担当 チーフエンジニア

清水 正一

Tweet