第3回 IIoTセキュリティの技術的対策について

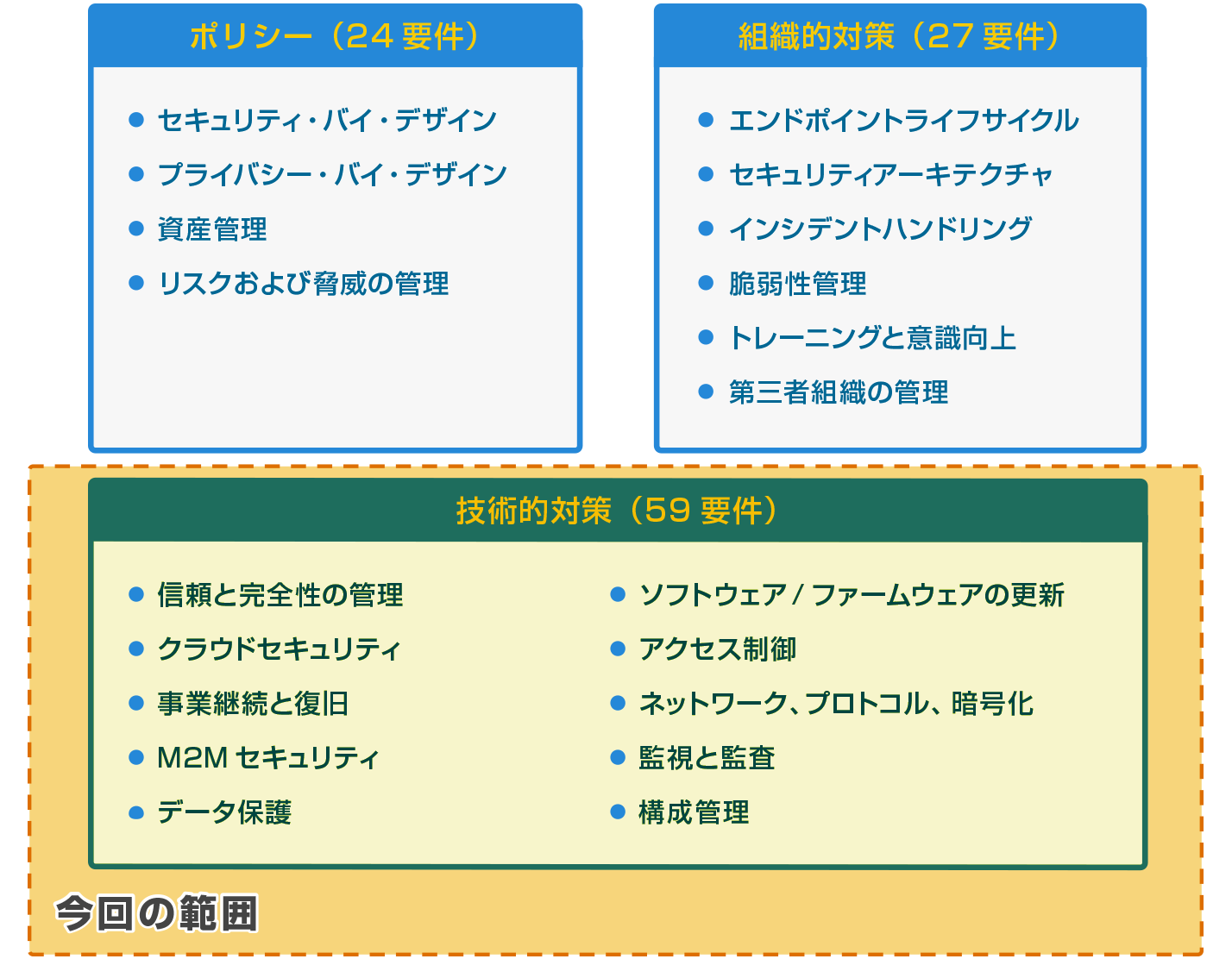

第3回では、IIoTセキュリティプラクティス(本コラムにおける「Good practices for Security of Internet of Things in the context of Smart Manufacturing」)の技術的対策を見ていきたいと思います。

技術的対策(TM-01~24)

技術的対策(Technical Practices)は、IIoTデバイスに実装する必要がある技術的なセキュリティ対策の概要やその実装方法、インフラストラクチャの回復力や継続性を確保するための要求事項を定めています。

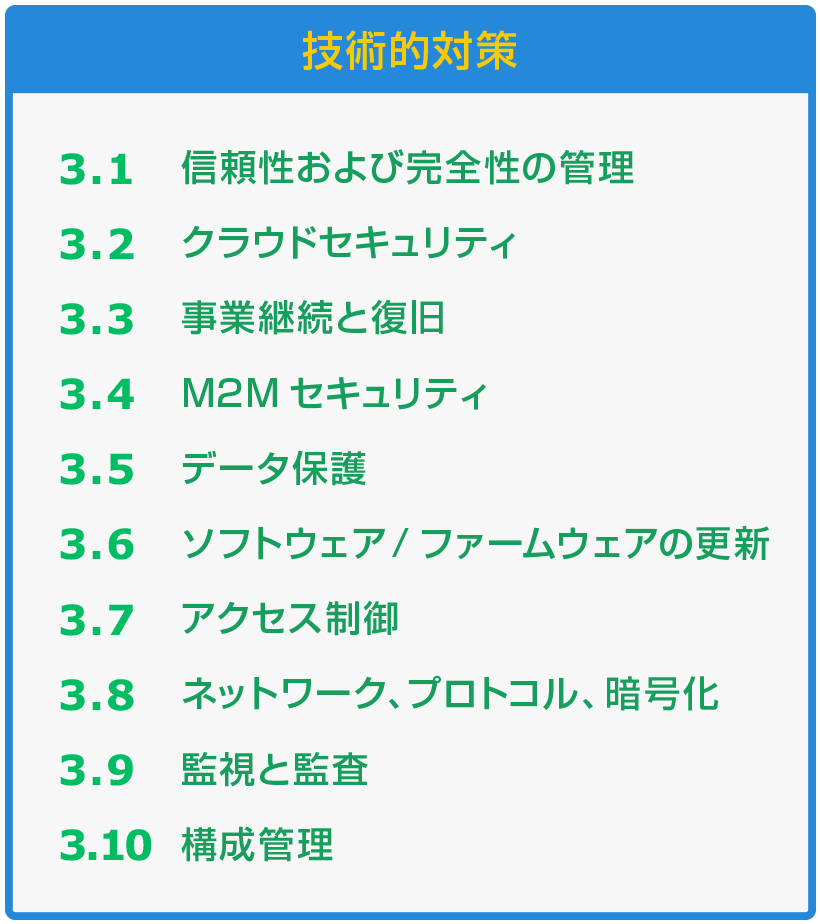

図2 技術的対策の要件カテゴリ

技術的対策では、大まかに以下の要件を定めていると言えます。

- - IIoTにおける、ソフトウェアの信頼性やデータの完全性を確保しましょう(信頼性および完全性の管理)

- - IIoTにおける、クラウドの選択や契約、構成にはセキュリティを考慮しましょう(クラウドセキュリティ)

- - IIoTに関する事業継続計画を作成し、テストおよび見直しを行いましょう(事業継続と復旧)

- - IIoTの機器間の通信データは暗号化などで保護しましょう(M2Mセキュリティ)

- - IIoTの保存データや転送データはアクセス制御や暗号化などで保護しましょう(データ保護)

- - IIoTのパッチはテスト後に適用するか、リスク分析に基づいた自動更新を行いましょう(ソフトウェア/ファームウェアの更新)

- - IIoTへのアクセスは必要最小限とし、物理アクセスも考慮しましょう(アクセス制御)

- - IIoTのネットワークはセグメント分離やプロトコル制限、暗号化により必要最小限の通信にしましょう(ネットワーク、プロトコル、暗号化)

- - IIoTのログをリアルタイムで監視し、定期的にレビューしましょう(監視と監査)

- - IIoTのセキュリティ構成のベースラインを定め、これに準拠するようにしましょう(構成管理)

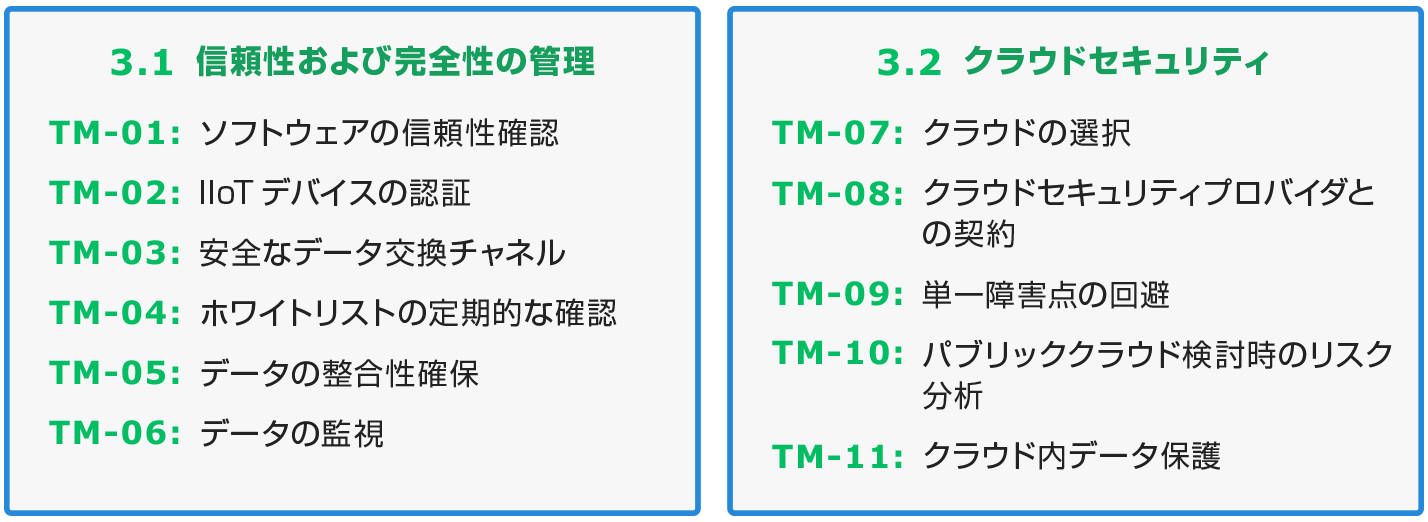

- 3.1. 信頼性および完全性の管理(Trust and Integrity Management)

- データとサービスの信頼性と完全性を確保するためのセキュリティ対策です。ここでは、IIoTデバイスの認証や、アプリケーションホワイトリストの実装や見直しなどを求めています。(TM-01~06)

- 3.2. クラウドセキュリティ(Cloud security)

- クラウドセキュリティは、IIoTのクラウドコンピューティングの部分に必要なセキュリティ対策です。クラウド選択時の影響評価や、クラウド内データの暗号化などを求めています。(TM-07~11)

-

図3 技術的対策のセキュリティ要件1/5(TM-01~11)

※ 図内のセキュリティ要件の略称は当社意訳 -

TM-01: ソフトウェアの実行を開始する前にソフトウェアの整合性を検証し、信頼できるソース(ベンダ署名済のもの)から入手したものであり、安全な方法で取得されていることを確認すること。 TM-02: 適切な方法を使用してOTネットワーク内のすべてのIIoTデバイスを認証すること(例:デジタル証明書/ PKI) TM-03: IIoTデバイス間のデータ交換チャネルをホワイトリスト形式で定義し、できる限り安全なチャネルのみを選択すること。 TM-04: アプリケーションのホワイトリストを実装し、少なくとも年に1回、およびシステムに変更があった場合はリストを見直すこと。 TM-05: 実装されたソリューションの処理能力に合わせて調整された適切な暗号化メカニズムとキーストレージを使用して、製造データの整合性を確保すること。 TM-06: 不正なデータ変更の可能性を特定するために、保存中および通信中の製造データを監視すること。 TM-07: クラウドの種類の選択は、ビジネスとプライバシーへの影響評価に基づいて決定すること。また、クラウドセキュリティプロバイダの国と存在場所に適用される法律や規制を考慮すること。 TM-08: 必要に応じて、クラウドセキュリティプロバイダとの契約にセキュリティおよび可用性の側面を含めること。 TM-09: クラウドベースのアプリケーションと集中型システムについては、単一障害点を回避すること。

※単一障害点:単一箇所が働かないとシステム全体が障害となるような箇所TM-10: パブリッククラウドの利用を検討する場合は、プライベートクラウドまたは少なくともハイブリッド配置モデル内の重要なシステムとアプリケーションを特定し、実装に先立ってリスク分析を行うこと。

※ハイブリッド配置モデル:プライベートクラウドとパブリッククラウドを組み合わせて利用することTM-11: クラウド攻撃に関連するリスクを軽減するため、ゼロ知識セキュリティアプローチを採用し、クラウド内および転送中のすべてのデータを保護すること。

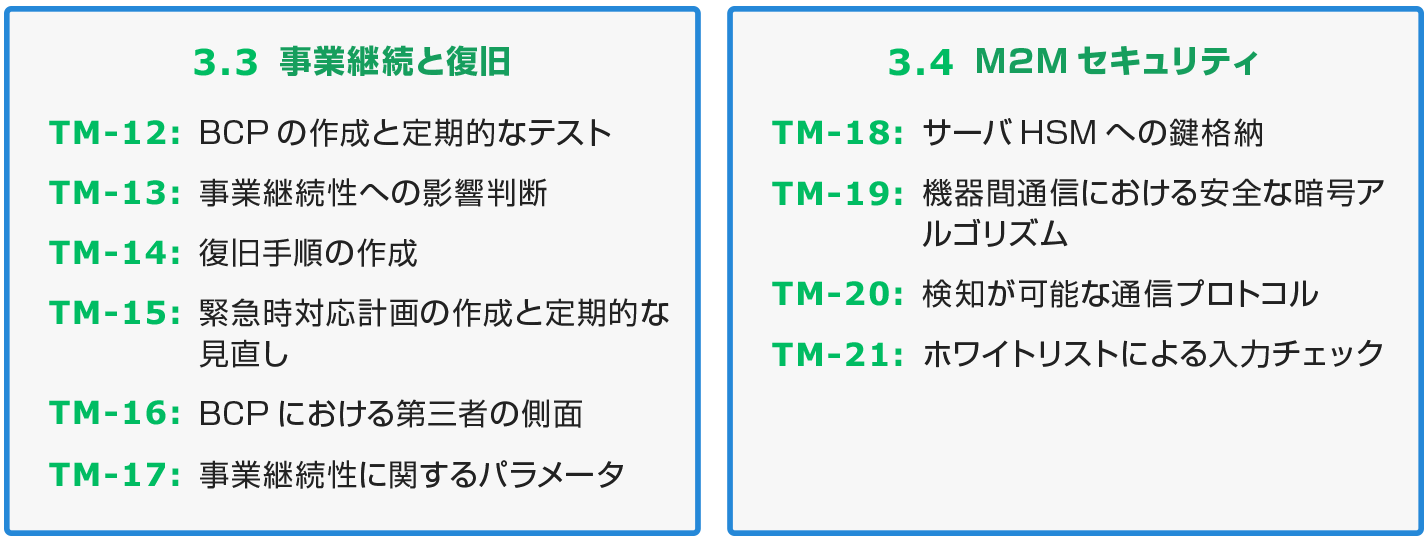

※ゼロ知識セキュリティアプローチ:あることについて直接伝えないで相手に伝えること - 3.3. 事業継続と復旧(Business continuity and recovery)

- 事業継続と復旧は、セキュリティインシデントが発生した場合の回復力と業務継続性を確保するためのセキュリティ対策です。事業継続計画等の計画の作成や、テスト、見直しを求めています。また、目標復旧時間(RTO)などの重要なパラメータを定めることなどを求めています。(TM-12~17)

- 3.4. M2Mセキュリティ(Machine-to-Machine security)

- M2Mセキュリティは、マシン間通信におけるデータ保護に関するセキュリティ対策です。鍵保管、暗号アルゴリズム、入力チェックなどを求めています。(TM-18~21)

-

図4 技術的対策のセキュリティ要件2/5(TM-12~21)

※ 図内のセキュリティ要件の略称は当社意訳 -

TM-12: 事業継続計画(BCP)および災害復旧計画(DRP)を作成することにより、Industry 4.0におけるシステムの耐障害性を確保することに重点を置くこと。定期的に計画をテストし、テストや実際のセキュリティインシデントから学んだ教訓に基づいて計画を調整すること。 TM-13: 重要な事業プロセスおよび技術的プロセスを定義し、事業継続性にどの程度影響するかを判断すること。 TM-14: 脅威とリスクの評価を実施し、評価結果に合わせて調整された通常の、明確に定義された正常状態に復旧するための手順書を作成すること。 TM-15: 緊急時対応計画を検討する前にリスク分析を行うこと。緊急時対応計画を定義し、管理された演習を実施してそれをテストすること。定期的に計画を見直し、適切に調整すること。 TM-16: 事業継続計画および復旧計画には、第三者組織の側面も含めること。 TM-17: 目標復旧時間(RTO)、目標復旧地点(RPO)、最大許容中断時間(MTO)および最小事業継続目標(MBCO)など、企業の事業継続性に関する重要なパラメータを定義すること。 TM-18: インフラストラクチャ機器に常駐するサーバHSMに(公開鍵以外の)長期のサービスレイヤーキーを格納すること。

※HSM:Hardware Security Moduleの略。暗号鍵を安全に保管する専用ハードウェア。暗号化データと暗号鍵を物理的に分けることができる。TM-19: 相互認証、完全性および機密性を提供するために、通信エンティティ間で実績のある安全な暗号アルゴリズムとのセキュリティアソシエーションを確立すること。 TM-20: メッセージの全部または一部が以前のメッセージの不正な繰り返しかどうかを検知する機能を含む通信プロトコルを使用すること。 TM-21: クロスサイトスクリプティングやコマンドインジェクションに対する保護のためポジティブ/ホワイトリストによる入力値の検証を行うこと。 - 3.5. データ保護(Data Protection)

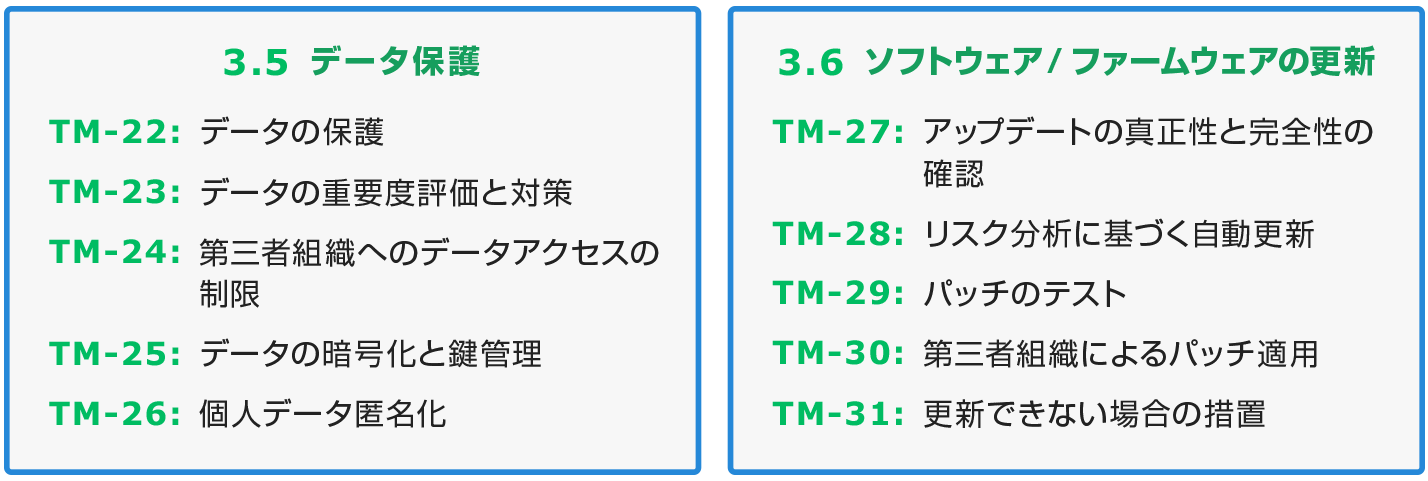

- データ保護は、組織のさまざまなレベルでの機密データの保護とデータへのアクセスの管理に関するセキュリティ対策です。データの重要度に基づいた対策や、暗号化および鍵管理などを求めています。(TM-22~26)

- 3.6. ソフトウェア/ファームウェアの更新(Software/Firmware updates)

- ソフトウェア/ファームウェアの更新は、パッチの適用に関するセキュリティ対策です。パッチのテストや第三者組織による適用の条件などを求めています。(TM-27~31)

-

図5 技術的対策のセキュリティ要件3/5(TM-22~31)

※ 図内のセキュリティ要件の略称は当社意訳 -

TM-22: 保存中(揮発性メモリと不揮発性メモリの両方)、転送中および使用中のデータを保護すること。 TM-23: OTシステムに関連するデータをリスク分析に基づいて分類し、その重要度を評価し、適切なレベルのセキュリティを確保するために必要なセキュリティ対策を定義すること。 TM-24: 最小特権およびneed-to-know(知る必要性)の原則を念頭に置いて、特定カテゴリのデータへのアクセスを第三者組織に許可し、このアクセスを文書化すること。 TM-25: 機密性の高いデータについては、暗号化と鍵管理を実装し、許可されたユーザーのみが情報を読み取り、データ損失防止ソリューションを使用できるようにすること。 TM-26: 企業内で処理される直接的または間接的な個人データを匿名化し、セキュアにすること。 例えば、役割ベースのアクセス制御と暗号化を通じて、すべての関連する法的要件を考慮すること。 TM-27: エンドポイントのソフトウェア/ファームウェアの真正性と完全性を確認し、アップデートの厳重な管理を確実にすること。 TM-28: アップデート元を確認し、リスク分析に基づいている場合にのみ、自動アップデート手順を実行すること。 TM-29: IIoTデバイス用のパッチの展開は、悪影響が出ないことを証明した後でのみ実施し、パッチを本番環境に実装する前にテスト環境でテストすること。 TM-30: 第三者組織によるパッチ適用は、パッチがテスト済であり、デバイスに悪影響を及ぼすことがないことを保証し証明することができる場合、または適用可能な契約に従ってアップデートの責任を負う場合にのみ許可すること 。 TM-31: アップデートできない制御システムについては、補完的対策を適用すること。 - 3.7. アクセス制御(Access Control)

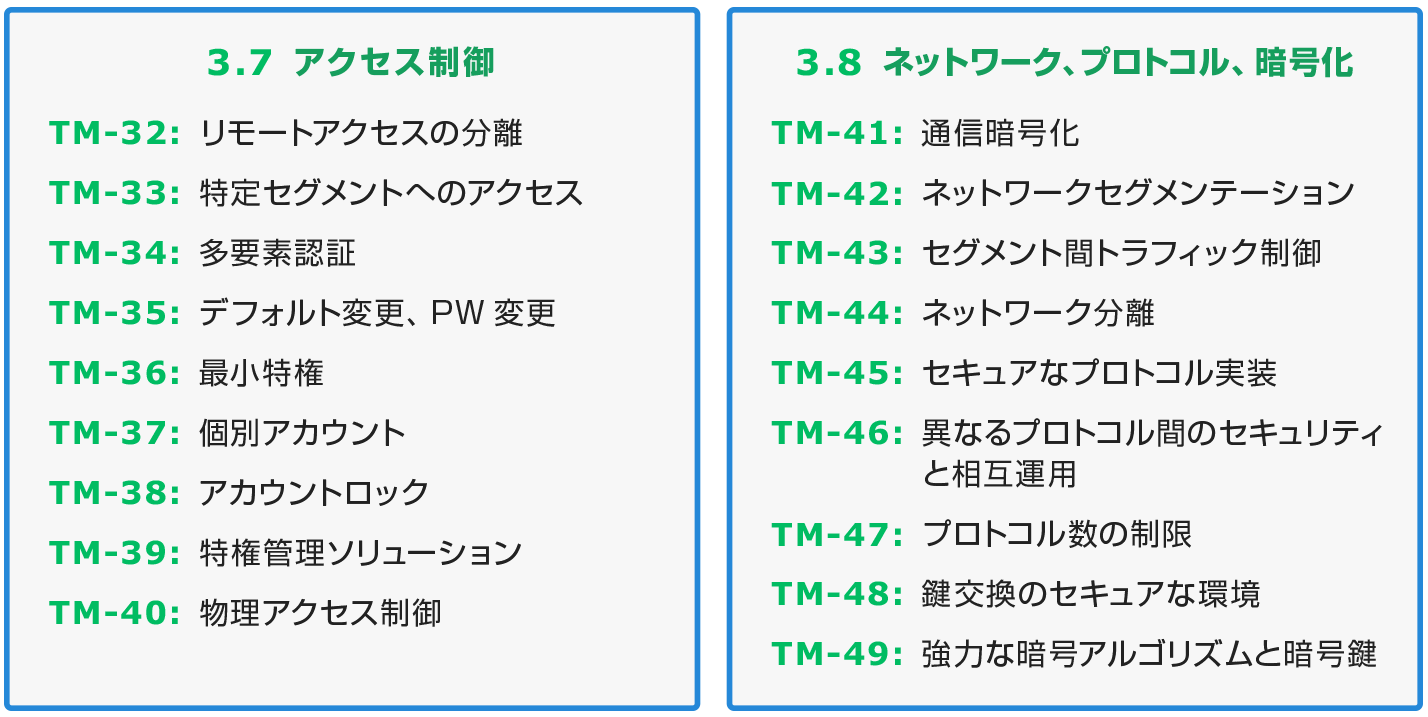

- アクセス制御は、IIoTデバイスやシステムへの論理アクセス、物理アクセスの制御に関するセキュリティ対策です。セキュリティ対策です。多要素認証、デフォルトパスワードの変更、アカウントロックの実装などを求めています。(TM-32~40)

- 3.8. ネットワーク、プロトコル、暗号化(Networks, protocols and encryption)

- ネットワーク、プロトコル、暗号化は、ネットワーク環境への実装が必要なセキュリティ対策です。通信暗号化、ネットワークセグメンテーション、適切なプロトコルの実装などを求めています。(TM-41~49)

-

図6 技術的対策のセキュリティ要件4/5(TM-32~49)

※ 図内のセキュリティ要件の略称は当社意訳 -

TM-32: リモートアクセスを分離すること。つまり、リモート通信を制御する一連のルールを作成すること。 TM-33: IIoTデバイスとシステムの最低限のレベルの認証を確保し、認可によってシステムの特定セグメントへのアクセスのみが許可されることを確実にすること。 TM-34: IIoTソリューションで要素認証機能を実装/使用すること。 TM-35: 試運転/初回使用時にデフォルトのパスワードとユーザー名を変更すること。強力なパスワードを使用し、決められた期間後に新しいパスワードの設定を要求すること。 TM-36: 最小特権の原則を適用し、複数のユーザーがいる環境では、適切な人によって役割が適切に分離され承認されるようにすること。 TM-37: 可能な限り、すべてのユーザーに個別のアカウントを作成すること。 TM-38: IIoTデバイスでアカウントロック機能を実装/使用すること。 TM-39: 多数のデバイスを使用する、広範で多様なネットワークの場合は、特権アクセス管理(PAM)ソリューションを採用すること。 TM-40: アクセス制御においては、建物、エリア、部屋、キャビネットへの物理的なアクセスの側面を考慮すること。 TM-41: IIoTソリューションに関連する通信チャネルを安全にし、技術的に可能な限り、重要なデータの場合は通信を暗号化すること。 TM-42: パデューモデルの例で示すように、DMZの確立とゾーン間のトラフィックの制御を含む、あらかじめ定義されたゾーニングモデルに基づいて、産業プラントのネットワークをセグメント化すること。

※パデューモデル:企業活動のアーキテクチャモデル。例えば、レベル0:物理プロセス、レベル1:インテリジェントデバイス(センサ、アクチュエータなど)、レベル2:制御システム(DCS、HMI、SCADAなど)、レベル3:製造業務システム(MES、ヒストリアンなど)、レベル4:ビジネスロジスティクスシステム(ERPなど)TM-43: マイクロセグメンテーションアプローチに従うこと。つまり、1つのネットワーク内で互いに通信するコンポーネントの小さな島を構築し、セグメント間のネットワークトラフィックを制御すること。 TM-44: 可能であれば、ビジネスネットワークおよび制御ネットワークから安全ネットワークを分離すること。 TM-45: IIoTソリューションでは、スタンダードおよび技術的な推奨事項に基づいて、既知のセキュリティ機能を備えた実績のあるプロトコルを実装すること。セキュアであることが証明されたプロトコルを使用するソリューション、もしくは以前のセキュリティ問題(TLS 1.3など)に対処し、既知の脆弱性があるプロトコル(Telnet、SNMP v1またはv2など)を避けたソリューションを選択すること。 TM-46: 同じシステム内のさまざまなデバイスに対して異なるプロトコルを実装する場合、プロトコル間のセキュリティ機能と相互運用性を確保すること。 TM-47: 可能な場合、特定の環境内で実装されるプロトコルの数を制限し、使用しないデフォルトのネットワークサービスを無効にすること。 TM-48: 複数のデバイス間で暗号鍵の共有を避け、鍵交換と鍵管理のためのセキュアな環境を確保すること。 TM-49: 転送中および保存中のデータおよび情報(制御メッセージを含む)の機密性、真正性および/または完全性を保護するために暗号の適切かつ効果的な使用を確実にすること。標準および強力な暗号化アルゴリズムと強力な鍵が適切に選択されていることを確認し、安全でないプロトコルを無効にすること。実装の堅牢性を検証すること。 - 3.9. 監視と監査(Monitoring and auditing)

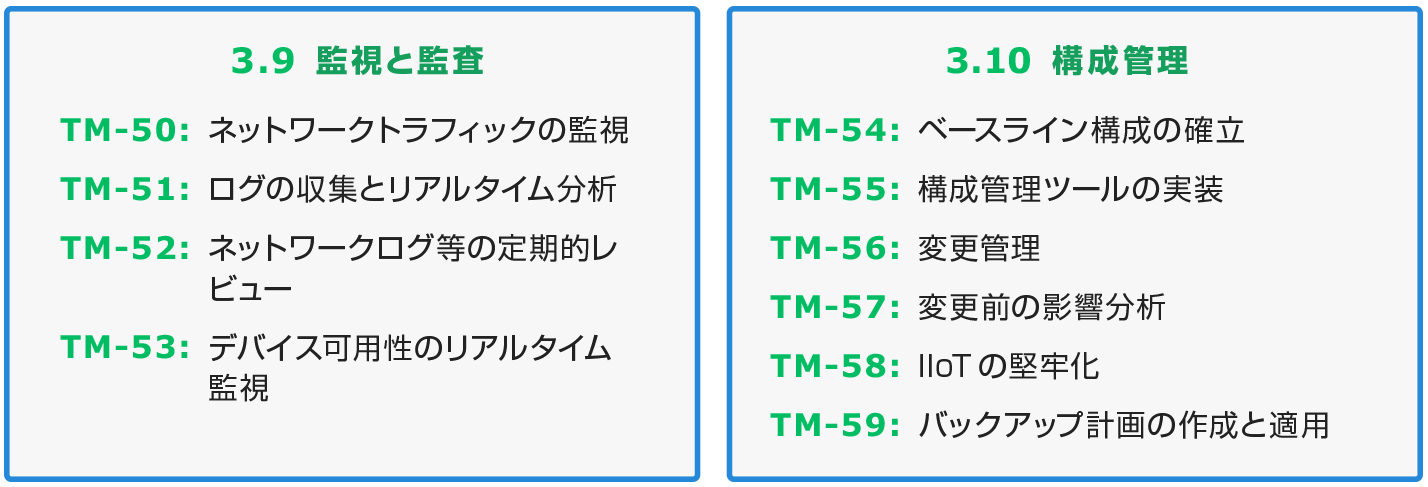

- 監視と監査は、ログの収集およびレビューに関するセキュリティ対策です。ネットワークトラフィックの監視や、ログのリアルタイム分析などを求めています。(TM-50~53)

- 3.10. 構成管理(Configuration Management)

- 構成管理は、セキュリティ構成や構成の変更管理に関するセキュリティ対策です。セキュリティ構成のベースライン準拠状況の監視や変更管理ポリシーに則った構成変更を行うことなどを求めています。(TM-54~59)

-

図7 技術的対策のセキュリティ要件5/5(TM-50~59)

※ 図内のセキュリティ要件の略称は当社意訳 -

TM-50: ITおよびOT環境にパッシブな監視ソリューションを実装して、産業用ネットワークトラフィックのベースラインを作成し、ベースラインに対する異常および準拠状況を監視すること。 TM-51: セキュリティログを収集し、専用ツールを使用してリアルタイムで分析すること。 (例えば、Security Operation Center(SOC)のSIEMクラスのソリューション)。 TM-52: ネットワークログ、特権アクセス制御、および資産構成の定期的なレビューを実施すること。 TM-53: 技術的に実現可能な場合は、リアルタイムでIIoTデバイスの可用性を監視すること。 TM-54: 様々な種類の資産に合わせたベースラインセキュリティ構成を確立すること。 TM-55: 構成管理を可能にするメカニズムとサポートツールを実装すること。 TM-56: リスク分析に基づいて組織が策定した変更管理ポリシーに従って、構成の変更を実装し文書化すること。 TM-57: 影響分析専用の手順を開発し、システムへの変更を実装する前に実行すること。 TM-58: IIoTソリューションを堅牢化し、これに変更管理ポリシーを含めること。 TM-59: さまざまな種類の資産に合わせて、定期的なテストのための条項を含む包括的なバックアップ計画を作成し、適用すること。

以上により、IIoTのセキュリティ対策の技術的対策(Technical Practices)について説明しました。

これでポリシー、組織的対策、技術的対策の全110件のセキュリティ要件を紹介しましたが、これらの記述は内容がシンプルなものが多く、その意図や具体的手段が分かりにくいものもあります。

そのため、IIoTセキュリティプラクティスのより深い理解のためには、IIoTセキュリティプラクティスのAnnex B(セキュリティ対策/グッドプラクティスの詳細リスト)を確認することが有効です。

次回は、IIoTセキュリティプラクティスの詳細リストを明示したいと思います。

※ 当コラムにおける和訳は当社にて英文を翻訳したものであり、その内容について保証するものではありません。正確な内容が必要な場合は適宜、英文の原文を参照していただけますようお願いします。

参考資料

- Good practices for Security of Internet of Things in the context of Smart Manufacturing(ENISA)

https://www.enisa.europa.eu/publications/good-practices-for-security-of-iot - Good practices for Security of Internet of Things(ENISA)

https://www.enisa.europa.eu/publications/baseline-security-recommendations-for-iot

Writer Profile

セキュリティ事業部

セキュリティコンサルティング担当 チーフコンサルタント

戸田 勝之

Tweet