NIST(米国標準技術研究所)とセキュリティ(その2)~NIST SP800-53の概要~

本号では、米国国立標準技術研究所(NIST)が発行したNIST SP800-53(「米国連邦情報システムのセキュリティおよびプライバシー管理の管理策」の概要を解説する。

1.NIST SP800-53の概要

米国国立標準技術研究所(NIST)は、各連邦政府機関に対して、情報および情報システムのセキュリティを強化するためのプログラムを開発、文書化、実践することを義務付けているFISMA(Federal Information Security Management Act of 2002:連邦情報セキュリティマネジメント法)の実施を支援し、情報および情報システムを保護するためプログラムを支援するための標準、ガイドライン、その他の出版物を開発および発行している。

NISTが発行したNIST SP800-53ⅰは、米国の連邦情報システムのセキュリティおよびプライバシー管理の管理策を提供する。 現在は、改訂を重ねて第4版が最新版となっている。

2004年の2月に商務省の長官によって承認されたFISMAの必須のセキュリティ規格がある。FIPS 199ⅱ(Standards for Security Categorization of Federal Information and Information Systems:連邦政府の情報および情報システムに対するセキュリティ分類規格)とFIPS 200ⅲ(Minimum Security Requirements for Federal Information and Information Systems:連邦政府の情報および情報システムに対する最低限のセキュリティ要求事項) である。FIPS 199は、連邦政府の執行機関を支援する情報及び情報システムについて機密性、完全性、可用性の3つのセキュリティ要件と高、中、低の影響の度合いを分析することを求めている。FIPS 200は、連邦政府の執行機関を支援する情報および情報システムに対する最低限のセキュリティ要求事項とそれを満たすために必要な管理策をリスクに応じて選択するプロセスについて規定している。

NIST SP800-53には、FIPS 200のセキュリティ要件に従って連邦政府の情報システムのセキュリティ制御の選択に対応するリスク管理フレームワークの手順が記載され、セキュリティマネジメント管理策が規定されている。セキュリティ管理策は、アクセス制御、インシデント対応、ビジネス継続性、災害復旧性などの17のセキュリティ管理策群(NIST SP800-53 付録F)とプログラムマネジメント(NIST SP800-53 付録G)を規定している。また、プライバシーに関する管理策として、権限と目的、説明責任・監査とリスクマネジメント、データの品質と完全性など8つの分類(NIST SP800-53 付録J)を規定している。

2. セキュリティ管理策の構成

(1)ベースライン管理策

NIST SP800-53 付録Dの表D-2(セキュリティ管理策のベースライン管理策)は、対象となる情報システムが脅威に対する影響度を高中低にレベルを分け、どのような対策をとるべきかをベースライン管理策として規定している。このベースライン管理策の表には、影響度レベルの高中低別に、対応する17の分類の管理策が規定されている。

優先順位は、セキュリティ管理策のベースライン管理策に対して推奨される「優先順位コード」を明示している。優先順位コードは、1[P1]のセキュリティ管理策が一番高い優先度であり、優先順位コードが2[P2]、3[P3]の順番となり、優先順位コードが0[P0]の場合は、セキュリティ管理策がベースライン管理策として選択されていないことを示している。表1で、AC-2の影響度レベルが中の管理策として、AC-2(1)(2)(3)(4)がベースライン管理策として規定されていることを示す。また、表1の優先順位では、P1で一番優先度が高い管理策のみである。

| 管理策番号 | 管理策名 | 優先順位 | 当初のベースライン管理策 | ||

|---|---|---|---|---|---|

| 低 | 中 | 高 | |||

| アクセス制御 | |||||

| AC-1 | アクセス制御ポリシーおよびアクセス制御手順 | P1 | AC-1 | AC-1 | |

| AC-2 | アカウント管理 | P1 | AC-2 | AC-2(1)(2)(3)(4) | AC-2(1)(2)(3)(4)(5)(11)(12)(13) |

| AC-3 | アクセス強制 | P1 | AC-3 | AC-3 | AC-3 |

| AC-4 | 情報フローの強制 | P1 | 選択されていない | AC-4 | AC-4 |

(2)管理策と拡張管理策

NIST SP800-53 付録Dの表D-3から19に、17のセキュリティ管理策のそれぞれの管理策について、管理策番号、管理策名または拡張管理策名、保証(セキュリティ保証)の有無、ベースライン管理策に該当するかのフラグが記載されている。

表2で、管理策番号の太文字は管理策を示す。管理策番号に( )が付加されている項目は、管理策を具体的に策定するための拡張管理策を示す。保証(セキュリティ保証)とは、セキュリティ機能性に関連して(i)正しく実装されていること、(ii)意図したとおりに運用されていること、(iii)情報システムにおけるセキュリティ要求事項を満たしていることのすべてに対する信頼できること、を意味し、指定された管理策に保証が求められる場合に×が付加される。削除は、ガイドラインの改版により管理策または拡張管理策が削除された場合に×が付加される。

| 管理策番号 | 管理策の名称 拡張管理策の名称 |

削除 | 保証 | ベースライン管理策 | ||

|---|---|---|---|---|---|---|

| 低 | 中 | 高 | ||||

| AC-1 | アクセス制御のポリシーおよびアクセス制御の手順 | × | × | × | × | |

| AC-2 | アカウント管理 | × | × | × | ||

| AC-2 (1) | アカウント管理 | 自動化されたシステムアカウント管理 | × | × | |||

| AC-2 (2) | アカウント管理 | 一時的アカウント非常用アカウントの削除 | × | × | |||

| AC-2 (3) | アカウント管理 | 非アクティブアカウントの無効化 | × | × | |||

| AC-2 (4) | アカウント管理 | 自動化された監査アクション | × | × | |||

| AC-2 (5) | アカウント管理 | 非アクティブログアウト | × | ||||

| AC-2 (6) | アカウント管理 | 動的権限管理 | |||||

| AC-2 (7) | アカウント管理 | ロールベースのスキーム | |||||

| AC-2 (8) | アカウント管理 | 動的アカウント作成 | |||||

| AC-2 (9) | アカウント管理 | 共有アカウントおよびグループアカウントの使用制限 | |||||

| AC-2 (10) | アカウント管理 | 共有アカウント資格情報・グループアカウント資格情報の無効化 | |||||

| AC-2 (11) | アカウント管理 | 利用条件 | × | ||||

| AC-2 (12) | アカウント管理 | 通常とは異常なアカウントの監視 | × | ||||

| AC-2 (13) | アカウント管理 | リスクの高い個人が有するアカウントの無効化 | × | ||||

3. 管理策の選定

(1)リスクマネジメントでの位置づけ

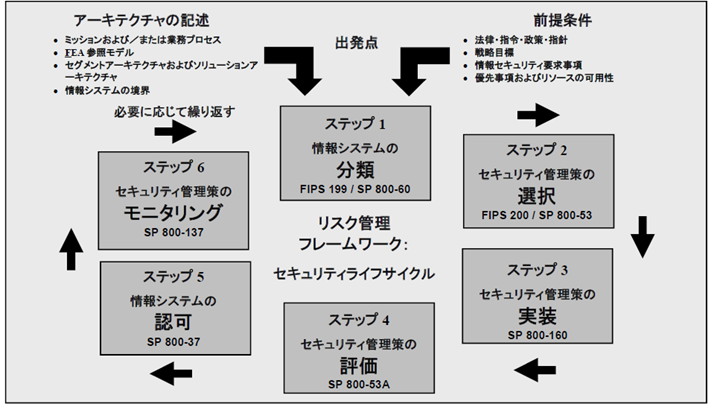

組織が情報システムの設計・開発・実装・運用・廃棄までの一連のライフサイクルの中で、セキュリティの観点でリスクマネジメントが重要である。このマネジメントのフレームワークをリスクフレームマネジメント(図1)としてNIST SP800-37ⅳ(Risk Management Framework for Information Systems and Organizations)で規定している。NIST SP800-53は、リスクマネジメントフレームワークの「ステップ2 セキュリティ管理策の選択」に位置づけられている。

図1 リスクマネジメントフレームワーク

出典:連邦政府情報システムおよび連邦組織のためのセキュリティ管理策とプライバシー管理策 (IPA)

(2)セキュリティ管理策の選択方法の考え方

①影響度レベルの評価:

対象となる情報システムについて、FIPS 200に規定されている

SC(情報システムのセキュリティカテゴリ) = {(機密性: 影響度), (完全性:影響度), (可用性:影響度)}

により、情報システムにおける情報セキュリティの機密性・完全性・可用性を評価し、その評価結果をもとに情報システムとしての影響度を3段階(高中低)で評価する。

②当初のベースライン管理策の決定:

その評価値が、管理策のベースライン管理策(NIST SP800-53 表D-2)の高、中、または低が対象となる情報システムのベースライン管理策となり、セキュリティ管理策と拡張管理策が選択されたことになる。

③オーバーレイ(当初のベースライン管理策をもとに調整された管理策の策定):

選択されたセキュリティ管理策が、組織のミッションや業務と矛盾しないようにベースライン管理策を調整する必要がある。調整が必要な主な項目を次に示す。

- 組織ですでに共通の管理策があり、該当する情報システムで選択したセキュリティ管理策が含まれる場合には、選択または実装する必要はない。

- 組織がリスクベースの意思決定を行った事項については、選択したセキュリティ管理策を削除することができる。

- セキュリティ管理策の変数に数値を割り当てる。

- ベースライン管理策を実装できない場合には、補完的な管理策を選択する。

- 必要に応じて、管理策の実装に関しての追加情報を提供する。

④管理策の選択の文書化:

オーバーレイにより、該当する情報システムの調整後のセキュリティ管理策を策定し、そのプロセスを文書化する。

4. 管理策の説明

(1)管理策一覧

NIST SP800-53には、セキュリティ管理策として17のセキュリティの管理策とプログラムマネジメント管理策、およびプライバシー管理策が規定されている。管理策の一覧とそれぞれの管理策数を表3に示す。

表3 管理策一覧

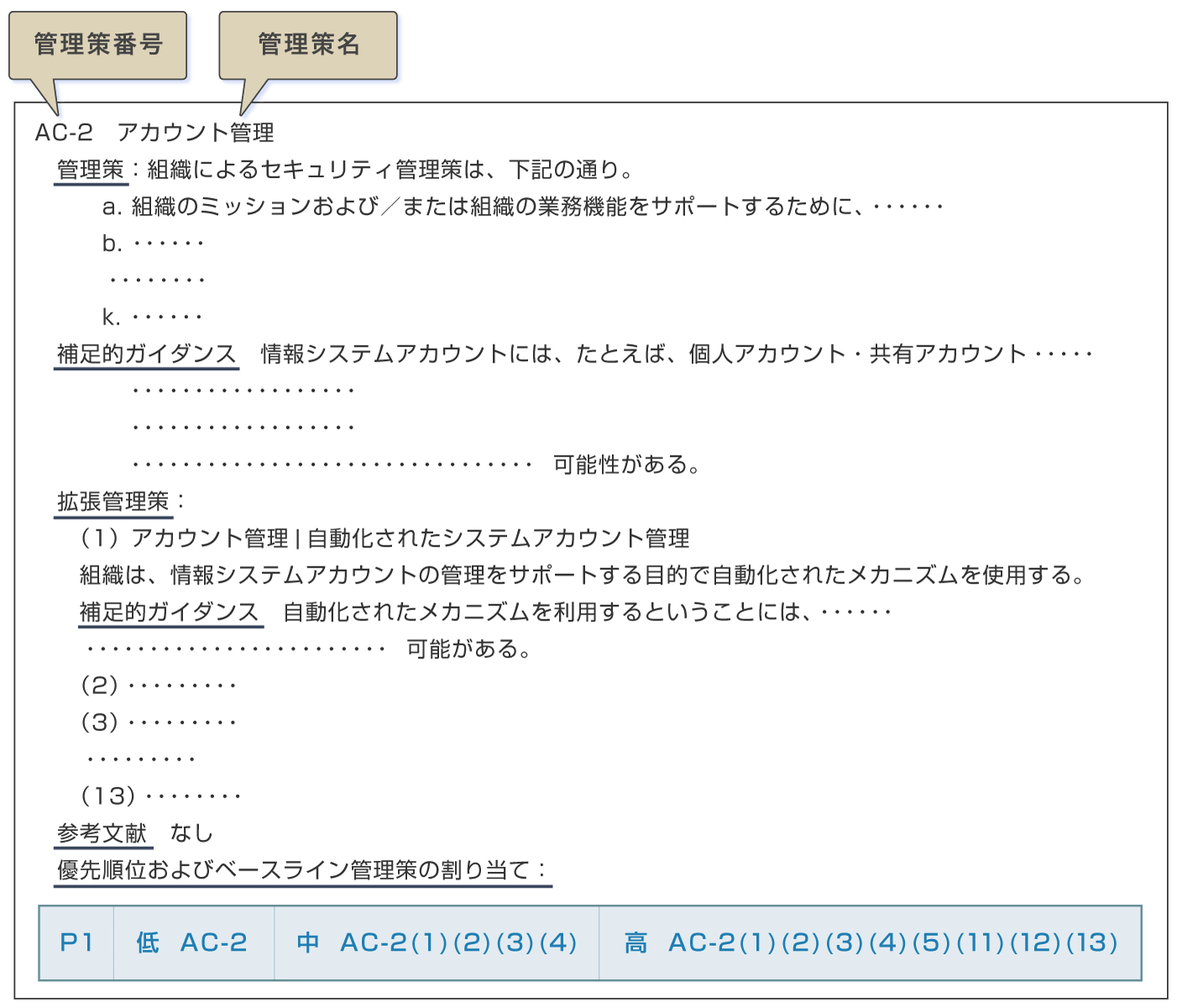

(2)管理策の記載

それぞれの管理策の具体的な記載方法を図2に示す。管理策番号と管理策名があり、続いて具体的な管理策、その補足的ガイドラインがあり、管理策によっては、拡張管理策とその補足的ガイドラインが記載されている。次に、参考文献、優先順位及び影響度レベルの高中低ごとに選択する管理策と拡張管理策が記載されている。

図2 管理策の記載の説明 (アカウント管理の一部の例示)

管理策の選定およびオーバーレイの調整を行う場合、さらに実装を行うときには各項目の管理策を参照する必要がある。それぞれの管理策については、「連邦政府情報システムおよび連邦組織のためのセキュリティ管理策とプライバシー管理策」(IPA)を参照されたい。

5. NIST SP800-53の次のバージョンについて

現在、NIST SP800-53の次のバージョンである第5版(NIST SP800-53r5ⅴ)のドラフトが公開され、最終ドキュメントに向けて作業が進められている。主な変更点は、

①タイトルから「連邦(Federal)」という言葉が削除され、文書および関連する管理が公共部門と民間部門の両方の使用に適していることが明確になる。

②セキュリティ、プログラムマネジメント、プライバシーの管理策が統合され、個人参加(IP)とプライバシー認証(PA)の2つの新しい管理策群が作成され、20の管理策群となる。

③セキュリティ管理策とプライバシー管理策の間を関連付ける共同制御(joint control)という考え方を導入し、NIST SP800-53r5 付録Eに関連付けを示している。

④その他、管理策の見直し、ベースライン管理策の見直し、説明の追加などが行われている。

次号では、NIST SP800-53の管理策を引用している他のガイドラインとして、NIST SP800-82(産業用制御システム(ICS)セキュリティガイド)、NIST SP800-161(連邦政府のための情報システム及び組織のサプライチェーン・リスク・マネージメント・プラクティス)、NIST SP800-171(連邦政府外のシステムと組織における管理された非格付け情報の保護)について解説します。

注釈

- ⅰ:

NIST SP800-53

連邦政府情報システムおよび連邦組織のためのセキュリティ管理策とプライバシー管理策

- ⅱ:

FIPS 199

連邦政府の情報および情報システムに対するセキュリティ分類規格

- ⅲ:

FIPS 200

連邦政府の情報および情報システムに対する最低限のセキュリティ要求事項

- ⅳ:

NIST SP800-37 - ⅴ:

Draft NIST Special Publication 800-53 Revision 5

Writer Profile

セキュリティ事業本部

セキュリティコンサルティング事業部 コンサルティングサービス担当

エグゼクティブコンサルタント

サイバーセキュリティ戦略本部重要インフラ専門調査会 委員

松田 栄之

Tweet