NIST(米国標準技術研究所)とセキュリティ(その3)~NIST SP800-82/ NIST SP800-161/ NIST SP800-171の概要~

本号では、米国国立標準技術研究所(NIST)が発行した産業用制御システム(ICS)セキュリティガイド「NIST SP800-82」、連邦政府のための情報システムおよび組織のサプライチェーン・リスク・マネージメント・プラクティス「NIST SP800-161」、連邦政府外のシステムと組織における管理された非格付け情報の保護「NIST SP800-171」の概要について解説する。

1.NIST SP800-82 (Guide to Industrial Control Systems (ICS) Security)

(1)NIST SP800-82の概要

NIST SP800-82ⅰは、安全、安心な産業用制御システム(ICS: Industrial Control Systems)を構築するためのガイダンスである。

ICSは、電気、上下水道、石油・化学、ガス、輸送、医薬品、食品・飲料および組立製造業界などで利用され、高度に連携・相互依存したシステムとなる、重要インフラの運営に緊要な役割を果たしている。

初期のICSは、専用のハードウェアとソフトウェアを使用し、専用の制御用プロトコルを実行し、隔絶されたシステムのため、従来のITシステムとは類似点がほとんどなかった。しかし、最近は、広く利用可能な低コストのインターネットプロトコル(IP)デバイスが専用ソリューションに代わり、汎用のIT技術を使うようになってきた。また、インターネットへの接続によりITの世界で問題となっているサイバーセキュリティの脆弱性の露見やインシデントが生じる可能性が高まってきた。

サイバーセキュリティは、現在のICSを安全かつ高い信頼性をもって運用する上で不可欠であり、ICSのサイバーセキュリティ対策は、広範なICSの安全性・信頼性対策の一部となるべきである。ICSに対するインシデントの脅威の発生源は多岐にわたり、テロリストグループ、不満を持つ従業員、悪意を持つ侵入者、複雑性、事故、自然災害、内部関係者の意図的又は偶発的行為などがある。さらに、ICSのセキュリティの目的はITとは異なり、一般的に可用性と完全性を優先事項とし、機密性となるところに特徴がある。

本ガイドラインでは、ICSのリスク管理とアセスメント、ICSのセキュリティプログラムの開発と展開、ICSのセキュリティアーキテクチャー、ICSへのセキュリティ対策の適用について解説している。ICSへのセキュリティ対策の適用では、NIST SP800-53の管理策を利用して、ICSへの適用について記載している。

(2)管理策の概要

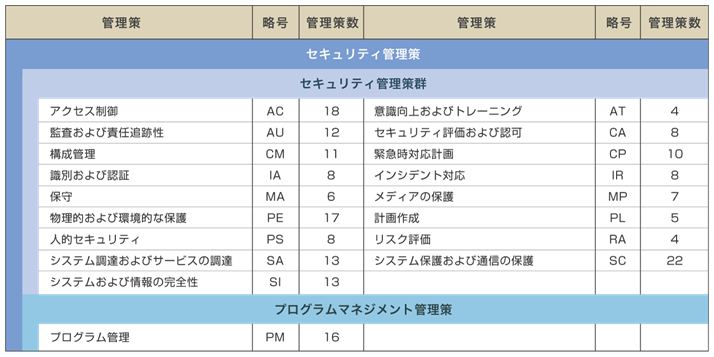

NIST SP800-53の管理策から、ICS特有の条件を考慮して次のような管理策を選定している。管理策のカテゴリーごとに選定した管理策の数を表1に示す。

表1 IST SP800-82で選定した管理策と管理策の数

(3)管理策の参照方法

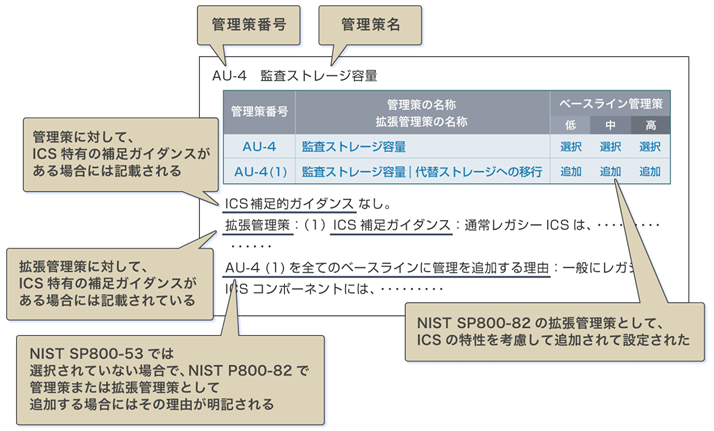

NIST SP800-82で選定した管理策、拡張管理策は、NIST SP800-82付録Gに記載されている。

記載方法として

①NIST SP800-53のベース管理策、拡張管理策を選択し、NIST SP800-82として追加があった場合には、ベース管理策の列に「追加」の記載があり、「ベースラインに管理策を追加した理由」が記載される。

②管理策、拡張管理策の補足的ガイダンスで、ICSとしてガイダンスが必要な場合には、「ICS補足的ガイダンス」が記載される。

個々の管理策の記載方法はNIST SP800-53をベースにしているが、NIST SP800-82としての記載方法を、図1に示す。

図1 IST SP800-82の管理策の参照方法

管理策、拡張管理策の詳細は、NISP SP800-82の付録Gを参照ください。

2.NIST SP800-161 (Supply Chain Risk Management Practices for Federal Information Systems and Organizations)

(1)NIST SP800-161ⅱ の概要

NIST SP800-161は、連邦政府機関(組織)に対し、組織のあらゆるレベルでICTサプライチェーンのリスクを特定、評価、緩和するためのガイダンスである。

情報通信技術(ICT)は、地理的に多様なルートを持ち、複数の関連者のアウトソーシングで構成され、複雑でグローバルに分散し、相互に関係を持つサプライチェーンに依存している。このサプライチェーンは、ICTの設計、製作、配布、使用に関わる技術、法律、政策、手順、公共および民間部門の事業体で構成されている。連邦政府の情報システムは、市販の製品、カスタムシステムのシステムインテグレーターのサポート、外部サービスプロバイダーを急速に採用し、ICTサプライチェーンの複雑性、多様性、規模が増大した。その結果、低コスト、相互運用性、迅速なイノベーション、さまざまな製品機能、競合するベンダー間の選択など、大きなメリットをもたらした。しかし、模倣品の挿入、不正な生産、改ざん、盗難、悪意のあるソフトウェアとハードウェアの混入、ICTサプライチェーンにおける製造と開発の不備などのリスクももたらした。悪意のある個人、組織、または国家によってもたらせる脅威と脆弱性は、巧妙となり、しばしば検出が困難であり、組織に重大なリスクをもたらすことがある。

現在、組織や多くの民間部門のインテグレーターやサプライヤーは、標準化されていない様々な製品を使用しているため、異なる組織間でICTサプライチェーンのリスクを一貫して評価し管理することが困難になっている。本ガイドラインで示すICTサプライチェーンリスクマネジメント(ICT SCRM)は、ICT製品とサービスサプライチェーンのグローバルかつ分散した性質に関連するリスクを特定、評価、低減するプロセスを示す。ICT SCRMは、①機密性、完全性、可用性の情報セキュリティ、②本物であり、変更されていないことを保証する完全性、③障害に対してICT製品やサービスを提供する耐障害性(レジリエンス)、④障害、悪意のある不正などに対する品質、の4つの柱に対応している。

ICT SCRMプロセスは、3つのTier(階層)にわたって実施される。Tier 1(組織)は、組織レベルのミッション/ビジネス要件とポリシー、リスク管理(機能)などのガバナンス構造、およびICT SCRMの組織全体のリソース配分を使用して、組織にとって戦略的なICT SCRMの方向性を提供する。Tier2(ミッション/ビジネスプロセス)は、ミッション/ビジネスプロセスの観点からリスクに対処し、リスクコンテキスト、リスク決定、およびリスク活動によって通知する。Tier 3(情報システム)では、ICT SCRM活動が組織の情報システムとシステムコンポーネントに関連し、 ICT SCRMに関連する情報セキュリティ要件を使用して、サプライチェーンを通じて多くの脅威がこのレベルで対処されている。ICT SCRMの管理策は、NIST SP 800-53をもとに構成され、ICT SCRM関連の管理策として、追加補足的なガイダンスを補強し、必要に応じて新しい管理策を提供している。各管理策は、どのTierで対応するかの例示も含まれている。

(2)管理策の概要

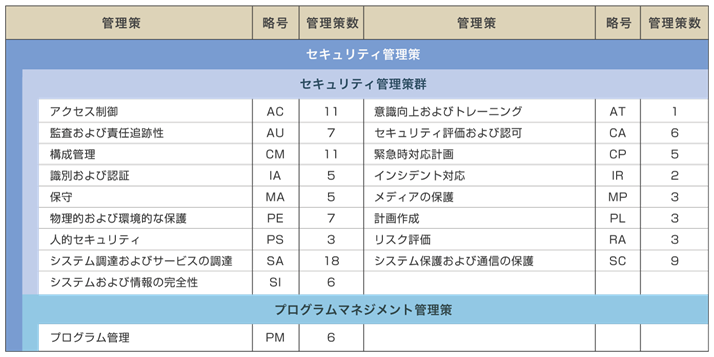

ICT SCRMの管理策は、NIST SP 800-53の18の管理策群から、ICT SCRMの管理策を選定し、さらにICT SCRM特有のファミリ、Provenance(起源、出所)が追加され、19のICT SCRMの管理策群で構成されている。ICT SCRMとして、次の項目が追加になっている。

①Provenance(起源、出所)の管理策群が追加になり、3つの管理策が策定された。

②「保守」のセキュリティ管理策群にMA-7(保守モニタリング)の管理策が追加された。

③「システム調達およびサービスの調達」の管理策群に拡張管理策SA-15(3)- 耐タンパー性 -

が追加された。

管理策のカテゴリーごとに選定した管理策の数を表2に示す。

表2 ICT SCRMで策定した管理策と管理策の数

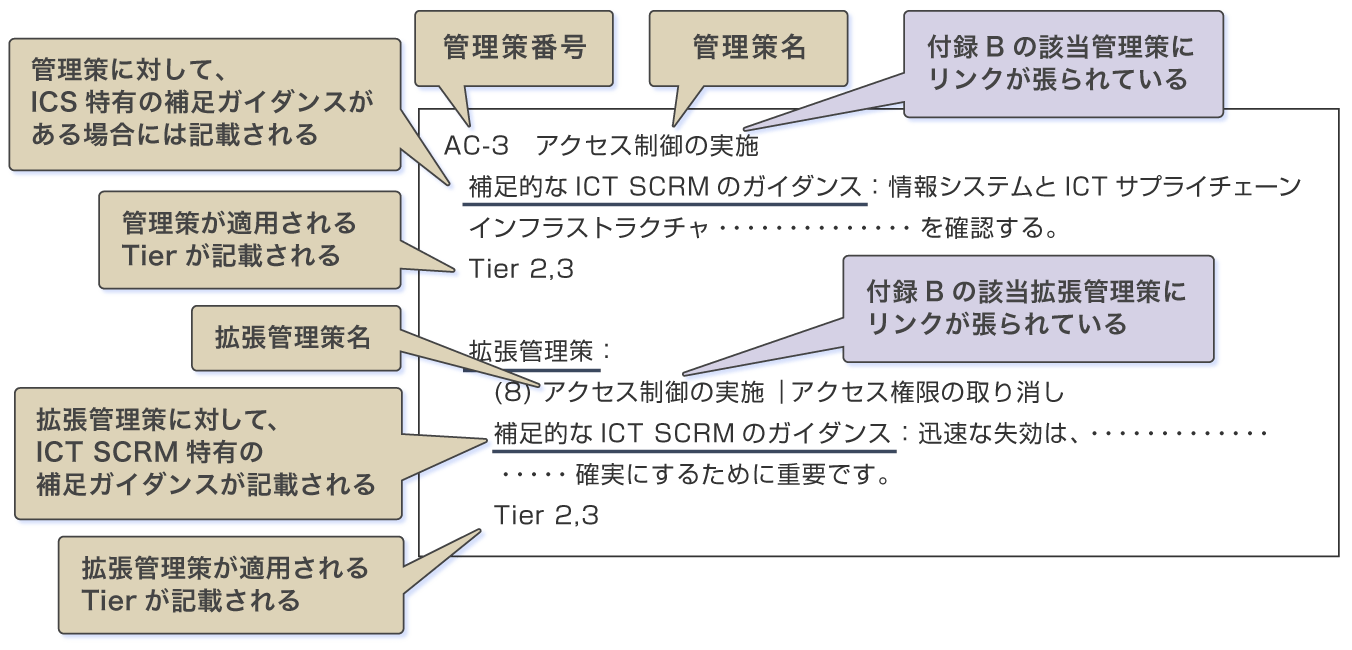

(3)管理策の参照方法

ICT SCRMで選定、追加した管理策がNIST SP800-161の3.5 ICT SCRMセキュリティ管理策に記載されている。ICT SCRMセキュリティ管理策には、選定、追加した管理策、拡張管理策が記載され、ICT SCRMとしての補助的なガイダンスと対象となるTierが記載されている。NIST SP 800-53で策定された管理策、拡張管理策の説明は、NIST SP800-161の「付録B NIST SP 800-53のICT SCRMに関連する管理策群」にリンクがあり、付録Bを参照するようになっている。

図2 IST SP800-161の管理策の参照方法

ICT SCRMの管理策、拡張管理策の詳細は、NISP SP800-161の3.5章を参照ください。

3.NIST SP800-171

(1)NIST SP800-171ⅲの概要

連邦政府は情報システムを運用しているが、多くのベンダーや外部サービス提供者に依存して、日常的な処理、保存、送信している。また、連邦政府の情報は、州政府および地方政府、大学、および独立研究機関のような公的な組織との間で、頻繁に提供または共有されている。ここで扱われている連邦政府の機微な情報の保護は、連邦政府機関にとって最も重要であり、運営に直接的に影響を及ぼす可能性がある。

連邦政府外のシステムおよび組織おいて、政府や外交・軍などの機密情報のような機密性はないが公開や漏洩されると政府などに大きな影響がある情報を管理された非格付け情報(Controlled Unclassified Information)と呼び、民間のベンダーやサービス事業者に保護を要求するようになった。2010 年11 月4 日に、オバマ大統領は、大統領令 13556((Executive Order 13556)に署名し、管理された非格付け情報(Controlled Unclassified Information)として公表した。本大統領令は、行政機関(省)が保護を要求するような非格付け情報を取り扱う方法を規格化するため、政府全体の管理された非格付け情報 (CUI)プログラムを確立し、本プログラム実施する行政機関(局)として国立公文書記録管理局(NARA)を指定した。また、施策の実施に当たりNISTで発行した標準規格とガイドラインで実施することも要求している。具体的には、FIPS 199ⅳ、FIPS 200ⅴ、NIST SP800-53ⅵ、NIST SP800-60ⅶに適合することを要求している。

本ガイドラインの第2章では、CUIのセキュリティ要件開発のための前提条件と要件およびNIST 標準とガイダンスに適用される基準について記述している。CUIとして要求する14のセキュリティ要件を定義している。第3章では、CUI の機密性の保護のための14のセキュリティ要件について、具体的に定義している。さらに、付録Dでは、CUIのセキュリティ要件とNIST SP800-53の管理策のマッピングを整理している。付録Eでは、NIST SP800-53の中程度のベースラインの管理策について、それぞれの項目が、①CUIに関係ない項目、②政府の責任で実施する項目、③一般的に実施している項目、④CUIとして要求される項目、に分けて整理している。

(2)管理策の概要

CUIとして要求する14の基本となるセキュリティ要件は、FIPS 200で既定されている14の最低限のセキュリティ要件を用いている。14のセキュリティ要件から得られる基本的な要件と、NIST SP800-53の管理策から導出されたセキュリティ要件をもとに、CUIのセキュリティ要件を整理している。CUIとして設定したセキュリティ要件と設定数を表3に示す。

| セキュリティ要件 | 要件数 | セキュリティ要件 | 要件数 | ||

|---|---|---|---|---|---|

| 基本 | 導出 | 基本 | 導出 | ||

| アクセス制御 | 2 | 20 | 意識向上およびトレーニング | 2 | 1 |

| 監査および責任追跡性 | 2 | 7 | 構成管理 | 2 | 7 |

| 識別および認証 | 2 | 9 | インシデント対応 | 2 | 1 |

| 保守 | 2 | 4 | メディアの保護 | 3 | 6 |

| 人的セキュリティ | 2 | 0 | 物理的な保護 | 2 | 4 |

| リスク評価 | 2 | 1 | セキュリティ評価 | 4 | 0 |

| システム保護および通信の保護 | 2 | 12 | システムおよび情報の完全性 | 3 | 4 |

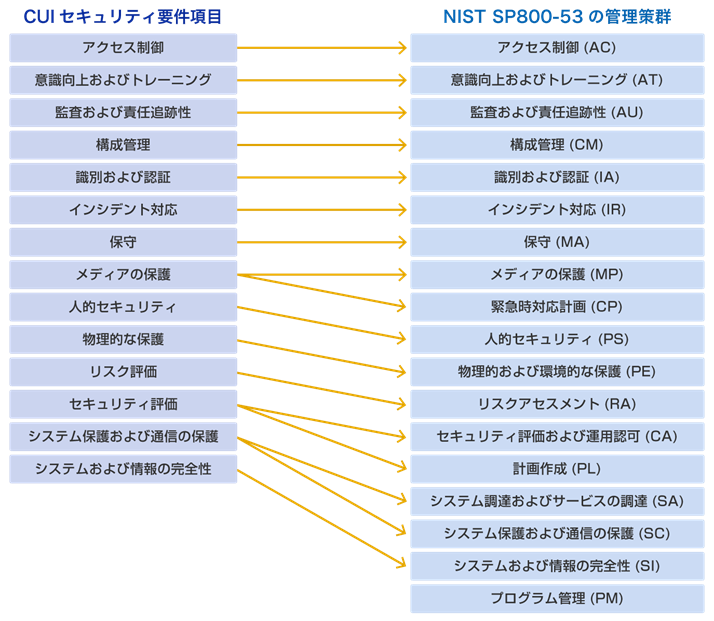

CUIとしてのセキュリティ要件とNIST SP800-53の管理策群の関係を図3に示す。

図3 CUIとNIST SP800-53のセキュリティ要件と管理策群の関係

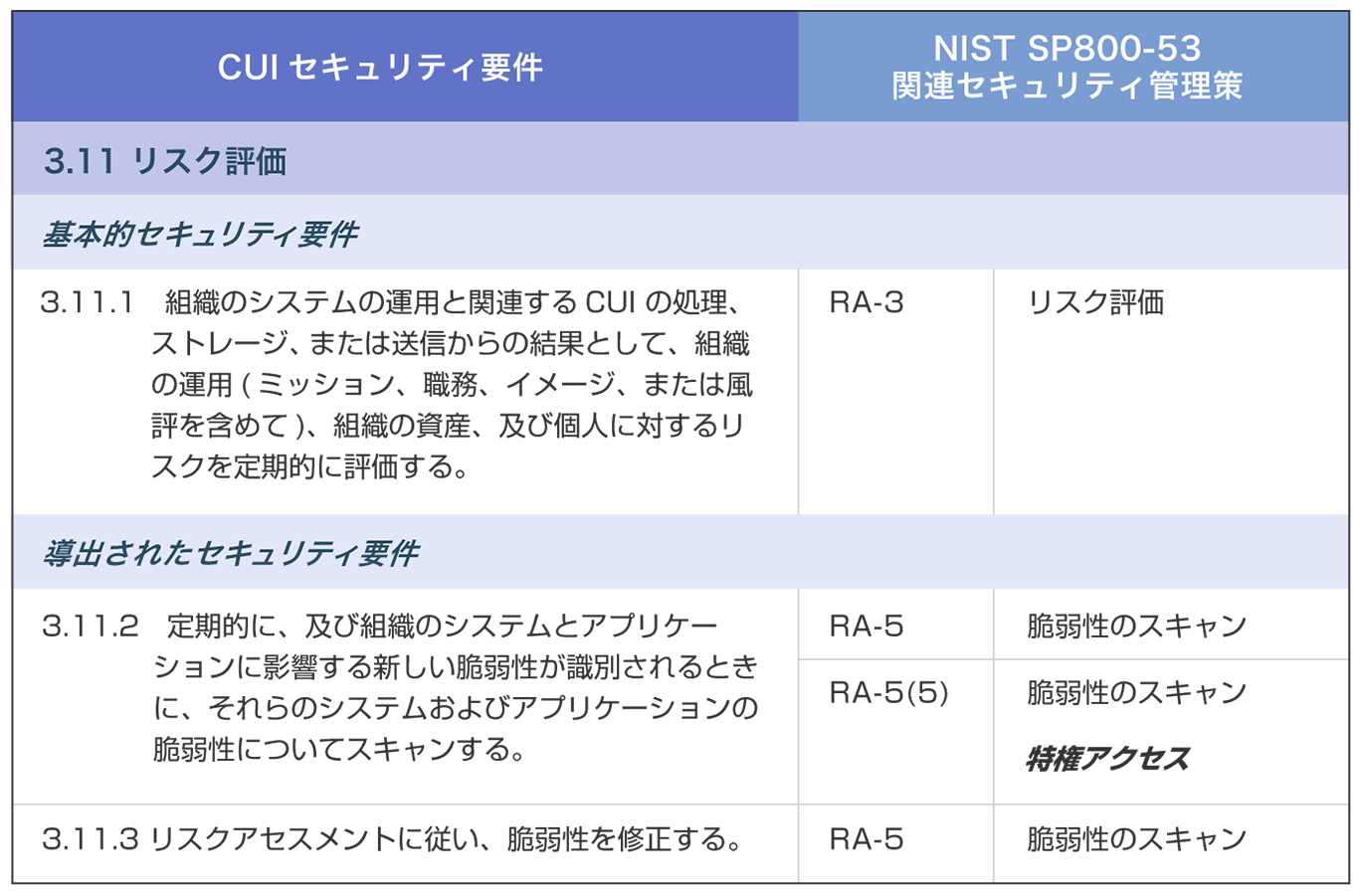

(3)管理策の参照方法

NIST SP800-171では、セキュリティ要件に対応するとNIST SP800-53の管理策を記載するのみとなっている。NIST SP800-171の付録DにCUIのセキュリティ要件とNIST SP800-53の管理策の対応表が提示されている。この展開された管理策をもとに具体的にCUIへの適応状況の評価を行うことになる。付録Dの対応表の一部を図4に示す。

図4 CUIセキュリティ要件とNIST SP800-53の対応関係の例示

セキュリティ要件の詳細については、NIST SP800-171の第3章および付録Dを参照ください。

今後も、NIST SP800-53の管理策を利用したセキュリティガイドラインなどについて解説を予定しています。

注釈

- ⅰ:

NIST SP800-82

産業用制御システム(ICS)セキュリティガイドSCADA、DCS、PLC、その他の制御システムの設定 日英対訳版

- ⅱ:

NIST SP800-161 - ⅲ:

NIST SP800-171

連邦政府外のシステムと組織における管理された非格付け情報の保護

- ⅳ:

FIPS 199 - ⅴ:

FIPS 200 - ⅵ:

NIST SP800-53 - ⅶ:

NIST SP800-60

Writer Profile

セキュリティ事業本部

セキュリティコンサルティング事業部 コンサルティングサービス担当

エグゼクティブコンサルタント

サイバーセキュリティ戦略本部重要インフラ専門調査会 委員

松田 栄之

Tweet