サイバー脅威情報の共有~NIST SP800-150の概要~

本号では、米国国立標準技術研究所(NIST)が発行したNIST SP800シリーズ(http://www.intellilink.co.jp/article/column/sec-nist01.html)のうち、サイバー脅威情報共有のガイドを記したSP800-150について概要を解説する。

1.NIST SP800-150の概要

NIST SP800-150は、サイバー脅威情報共有関係の構築、および情報コミュニティへの参加のガイドラインである。本ガイドは、組織がサイバー脅威情報(以下、脅威情報)の組織内共有、外部情報源からの脅威情報の使用、外部共有を含む脅威情報の生成について規定している。さらに、情報共有コミュニティへの参加の考慮事項も示されている。

本ガイドの想定読者はCSIRT、システムとネットワーク管理者、サイバーセキュリティスペシャリスト、プライバシーオフィサー、テクニカルサポートメンバー、CISO、CIO、情報セキュリティプログラムマネージャー、サイバー脅威情報に関連するステークホルダーとなる。

2.サイバー脅威情報共有の基本

サイバー脅威、脅威情報はNIST SP800-30 (Guide for Conducting Risk Assessments)には次のように定義している。

サイバー脅威とは、情報システムを通じて不正なアクセス、破壊、情報の開示、変更、サービス拒否を実施し、組織の運営(ミッション、機能、イメージ、評判を含む)、組織の資産、個人、他の組織、または国家に悪影響を与える可能性のあるイベントである。

サイバー脅威情報(略称:脅威情報)とは、組織がサイバー脅威から自身を保護したり、攻撃者の活動を検出したり、サイバー脅威に対応することなどに役立つ可能性のある情報である。脅威情報には、侵害のインジケーター、脅威アクターが使用する戦術、手法、手順、攻撃を検出、封じ込め、防止するための推奨アクション、およびインシデント分析の結果が含まれる。脅威情報を共有する組織は、他の組織と同様に自身のセキュリティを改善することができる。

主な脅威情報の種類を表1に示す。

| 項番 | 脅威情報 種類 |

説明 | 例 |

|---|---|---|---|

| 1 | インジケーター | 攻撃が差し迫っている、または現在進行中である、または侵害がすでに発生している可能性があることを示す技術的なアーティファクトまたは観察できたイベント | 疑わしいコマンドアンドコントロールサーバーのIPアドレス、疑わしいドメインネームシステム(DNS)、ドメイン名、悪意のあるコンテンツを参照するURL、悪意のある実行可能ファイルのファイルハッシュ、または悪意のある電子メールの件名など |

| 2 | TTP | 戦術(Tactics)、テクニック(Techniques)および手順(Procedures)は、アクターの振る舞いを説明するものである。 戦術はアクターの振る舞いについて高レベルの記述、テクニックは戦術のコンテキストにおける振る舞いの詳細な記述、手順はテクニックのコンテキストにおける詳細な記述 |

特定のマルウェア亜種、操作の順序、攻撃ツール、フィッシングや水飲み場攻撃などの配信メカニズム、エクスプロイトを使用する攻撃者の傾向を説明する記述など |

| 3 | セキュリティアラート | アドバイザリ、セキュリティ情報とも呼ばれ、現在の脆弱性、エクスプロイト、その他のセキュリティ問題に関する簡潔な技術者向けの情報 | 米国コンピューター緊急事態対応チーム(US-CERT)、情報共有分析センター(ISAC)、国家脆弱性データベース(NVD)、製品セキュリティインシデントレスポンスチーム(PSIRT)、商用セキュリティサービスプロバイダー、およびセキュリティ研究者などの情報源から発信される情報 |

| 4 | 脅威インテリジェンスレポート | TTP、攻撃者、対象となるシステムと情報の種類および組織の状況認識を高める脅威関連情報を記述したドキュメント | 意思決定プロセスに必要なコンテキストを提供するための集約、変換、分析、解釈、または強化された脅威情報 |

| 5 | ツールコンフィグレーション | 脅威情報の自動収集、交換、処理、分析、および使用をサポートするツール(メカニズム)のセットアップおよび使用に関する推奨事項 | ルートキットを検出および削除するためのユーティリティのインストール方法および使用方法、侵入検知システムのシグネチャ、ルーターのアクセス制御リスト(ACL)、ファイアウォールのルールなど |

このSP800-150の主な目的は、組織間の境界を越えて脅威情報の共有を促進することである。

脅威情報の共有により、脅威情報へのアクセスが提供される。共有情報を使用すると、パートナーの知識、経験、機能を積極的に活用することにより、セキュリティ態勢を強化できる。つまり「ある組織の脅威情報の検出が別の組織の予防になる」ということを実現できる。

特定の業界を中心に組織されたコミュニティ内で交換される脅威情報は、メンバー組織が同じタイプのシステムおよび情報を対象とする共通のTTPを使用する攻撃を受けることがあるため有益となる。組織同士の協力は、組織化された攻撃を防止し、防御に効果があり、各組織のリスクを軽減し、セキュリティを改善するのに役立つ。

情報共有の利点と課題を表2に示す。

| 項番 | 項目 | 説明 | |

|---|---|---|---|

| 利点 | 1 | 共有の状況認識 | 情報共有により、組織はコミュニティ内で共有パートナーの知識、経験、および分析機能を活用できるため、複数の組織の防御機能が強化される |

| 2 | セキュリティの改善 | 情報共有により、組織は脅威環境の理解が深まり、脅威情報を使用してサイバーセキュリティとリスク管理のプラクティスを改善する | |

| 3 | 知識の成熟 | 一見無関係な観察結果が組織によって共有および分析されることにより、他の組織によって収集されたデータと相関することで情報の価値を高める | |

| 4 | 防御の機敏性 | 情報を共有する組織は、脅威を迅速に検出して対応することにより、攻撃が成功する確率を下げることができる | |

| 課題 | 1 | 信頼の確立 | 信頼関係は情報共有の基礎を形成するが、信頼関係の確立および維持するためには努力が必要である |

| 2 | 相互運用性と自動化の実現 | 自動化には標準フォーマットと転送プロトコルが必要である。ただし、特定のフォーマットとプロトコルを採用するには、多大な時間と資源が必要になる可能性がある | |

| 3 | 機密情報の保護 | 管理された非格付け情報(CUI)や個人を特定できる情報(PII)などの機密情報の開示は、情報の取り扱い識別を共有情報に明示し、情報の取り扱いポリシー、手順、およびアクセス制御を施して、機密情報の開示のリスクを管理する必要がある | |

| 4 | 格付け情報の保護 | 政府の情報源から受け取った情報(格付け情報)は機密扱いとしている場合があり、組織が使用するためには組織内での保護することが重要である。 | |

| 5 | 情報の使用と公開の可能性 | 脅威の情報を使用または公開したい組織は必要なインフラ、ツール、人材、およびトレーニングを準備する必要がある。組織の力量に合わせた脅威情報共有のスコープを決めることが重要である |

3.共有関係の構築

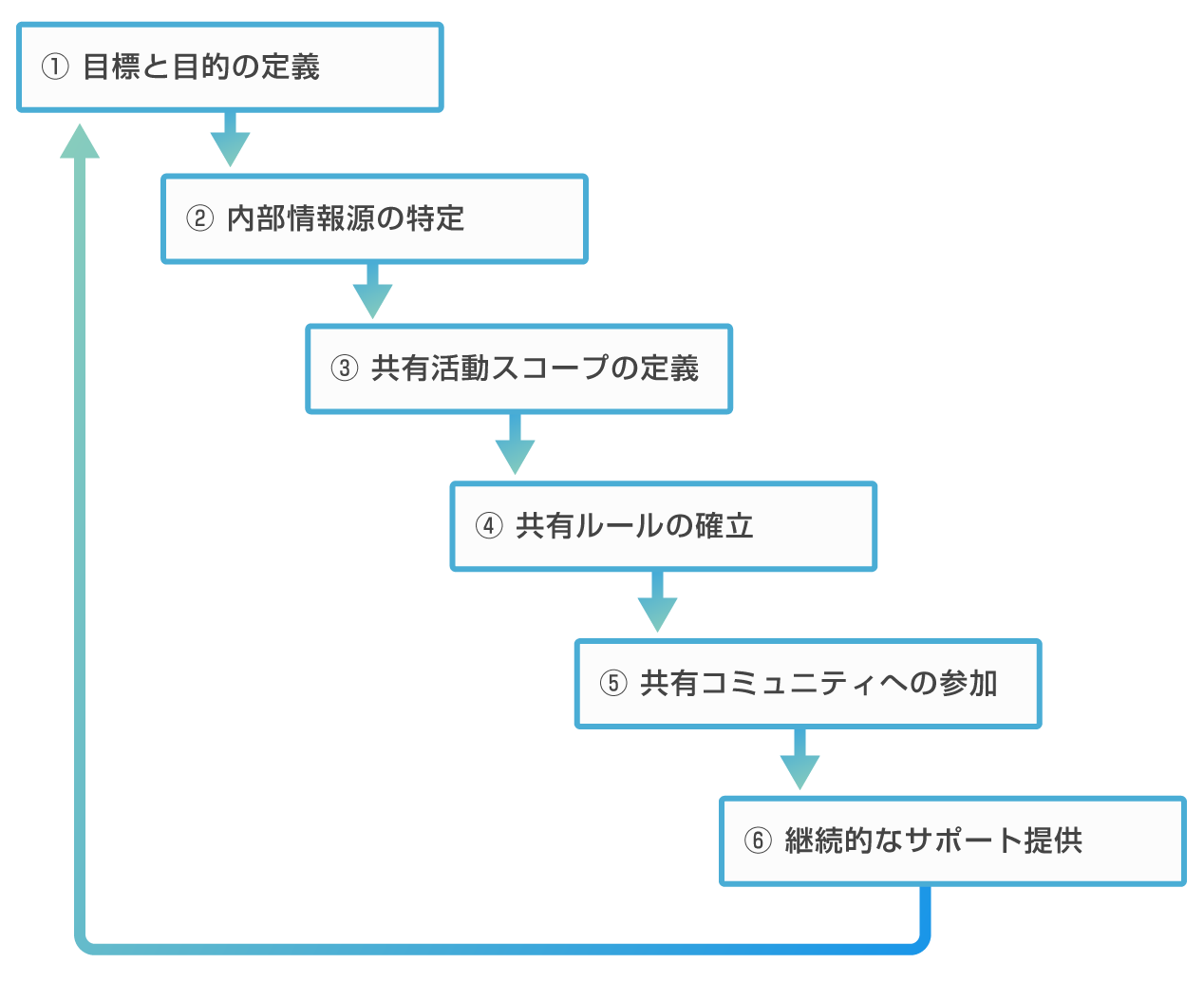

サイバー情報共有能力を構築する際に、図1のプロセスを推奨している。

図1 共有関係の構築プロセス

このプロセス全体を通して、組織は、組織内外のサイバーセキュリティ専門家、業界パートナー、法令、内部ビジネスプロセス、 手順に詳しい者など各分野の専門家と相談することが勧められている。また、変化し続ける状況に応じて共有機能を見直す必要が あり、上記のプロセスの一部またはすべてを繰り返すことも重要である。

- ①目標と目的の定義

- 脅威情報共有の目標と目的の定義は、企業は共有活動を通じて取得したい成果を引き出すことである。企業の情報共有努力スコー プ、共有コミュニティの選択、共有活動へのサポートなどの方向性を導く。

- ②内部情報源の特定

- 脅威情報の内部情報源の特定は、以下のように組織の情報源の棚卸しにより実現できる。

- センサー、ツール、データフィード、リポジトリなど脅威情報を生成する機器・装置を特定し、サイバーセキュリティの意思決定を支援する情報の正確性や生成頻度を確認する

- 組織の継続的な監視として収集および分析される脅威情報を特定する

- 組織内で情報を収集しているが、確認や分析などが行われていない情報を特定する。企業のサイバーセキュリティとリスクマネジメントにその情報を活用できるかを検討する

- 外部共有に相応しい情報を特定する

- ③共有活動スコープの定義

- 脅威情報の共有活動スコープを特定する。

- 共有できる情報の種類

- 情報が共有できる状況・条件

- 情報共有の相手 共有活動を行うために必要な資源と機能を確保する必要があり、組織の力量に合わせて脅威情報共有のスコープを決めることが重要である。

- ④ 共有ルールの確立

- 共有ルールは、脅威情報の公開や流通をコントロールし、不適切に開示された場合、組織、その顧客またはビジネスパートナーに悪影響を与える可能性のある情報の共有を防ぐことができる。さらに共有ルールに共有する情報を編集や無害化するため の要件、情報源の帰属表示の指定、情報を保護するための受信者の義務もルール化する必要がある。また、CUI、PII、知的財産、 企業秘密など保護が必要な機密情報の取り扱いを規定するポリシーと手順を用意することが必要となる。機密情報に特定された場 合、組織は、共有する前に脅威の調査または対処に関係のない機密情報を含む事項を編集する必要がある。

組織は、共有されている脅威情報に対して明確な取り扱いガイダンスを提供することが推奨されており、共有種別(Sharing Designations)と呼ばれる。脅威情報の受信者は、情報源組織の処理ガイダンスに記載されている処理、属性、配布、および保存の要件 を遵守する必要がある。

TLP(Traffic Light Protocol)は、共有種別を表現するためのフレームワークである。TLPは、特定のレコードに適用される制限を 色分けして指定する。TLPの詳細を表3に示す。 - ⑤共有コミュニティへの参加

- 脅威情報は、パブリックおよびプライベートの共有コミュニティ、政府のリポジトリ、組織横断、商用脅威情報およびオープンな情報源から取得できる。 共有コミュニティは、多くの場合、共有の特性または関心を中心に組織される。共有パートナーの例として、ISAC、国内外のコンピューター緊急事態対応チーム(CERT)またはCSIRT、情報共有および分析組織(ISAO)、国土安全保障省(DHS)のAIS(Automated Indicator Sharing)、脅威と脆弱性リポジトリ、法執行機関、製品ベンダーがある。

共有コミュニティを選択するときは、コミュニティ内で共有される情報の種類、コミュニティの構造とダイナミクス、およびメンバーシップの参加と維持費用などを考慮する必要がある。これらのコミュニティを評価するときには、次のような観点について考慮する必要がある。 - コミュニティ内で共有される脅威情報は関連性があり、組織の脅威環境のコンテキストで有意義な見識により、既存の脅威情報を補完することができるか?

- コミュニティ内で交換される脅威情報は実行可能か?

- コミュニティには、帰属のない脅威情報の提出機能と提出者の身元を保護するメカニズムがあるか?

- 脅威情報はタイムリーで、信頼性があり、品質が良いか?

- コミュニティで使用される情報交換形式は、組織で使用されるインフラストラクチャおよびツールと互換性があるか?

- コミュニティから送信されるデータの頻度と量から、組織は情報を取り込み/分析/保存する能力を持っているか?

- ⑥情報共有活動に対する継続的なサポート提供

- 組織は、情報共有ためのインフラストラクチャのメンテナンスとユーザーサポートに対応するサポート計画を作成する必要がある。

情報共有活動への参加には継続的な費用が必要になるが、脅威情報を効果的に使用することで、攻撃が成功した際の大きなコストを回避することができる。

| 種別 | 使用する状況 | 共有方法 |

|---|---|---|

| TLP: 赤 参加者のみの開示 |

誤用された場合に関係者のプライバシー、評判、または運用に影響を与える可能性がある場合、TLP:赤を使う | 受信者は、情報が最初に開示された特定の会議、または会話以外の関係者と情報を共有することはできない。例えば、会議の場合、情報は会議の出席者に限定される |

| TLP: 黄 参加者の組織に限定された限定的な開示 |

関係する組織の外部で共有される場合、プライバシー、評判、または運用にリスクをもたらす場合、TLP:黄を使う | 受信者は、情報を自組織および損害を防止するために情報提供する必要がある自組織の顧客のみに共有できる |

| TLP: 緑 コミュニティに限定された開示 |

情報がすべての参加組織およびより広範なコミュニティまたは業界内メンバーに役立つ場合、TLP:緑を使う | 受信者は、情報を業界内またはコミュニティ内のメンバーおよびパートナー組織と共有できるが、一般にアクセス可能なところでは共有できない |

| TLP: 白 開示は制限されない |

情報は、公開リリースに適用される規則および手順に従って、情報に誤用のリスクが最小限または全く無い場合、TLP: 白を使う | 情報は制限なしに配信できる |

4.共有コミュニティへ参加する際の考慮すべき事項

情報共有コミュニティに参加している組織の活動を以下に示す。脅威情報共有を開始した当初の組織は、1つまたは2つの活動に注力し、情報共有機能が成熟するとともに活動を追加することが推奨される。

- ①継続的なコミュニケーションに取り組む

- 共有コミュニティへの継続的な参加は、信頼を育み、他のメンバーとのより強い関係を確立し、継続的な改善を行うためには不可欠である。 コミュニティが主催する電話会議や対面会議に積極的に参加している組織は、他のメンバーとの信頼関係を確立し、効果的に協同活動ができる。

- ②セキュリティアラートを使用し、対応する

- セキュリティアラートを受信した際には、信頼できる情報源を確認してから、適切な対応を実施すべきである。

- ③インジケーターの使用

- 外部フィードからのインジケーターは、一般的に以下の各工程で使用される。組織の運用またはセキュリティ要件により、順序は変わる。信頼できる情報源からのインジケーターは、脅威を検出して対応するためにすみやかに使用される場合があるが、信頼できない情報源からのインジケーターは、使用前に検証、追加の調査、またはテストが必要になる場合がある。

検証:デジタル署名、暗号化ハッシュ、またはその他の手段により、インジケーターのコンテンツと出所の整合性を検証する。

復号:暗号化されたインジケーターファイルまたはデータストリームを元の形式に変換する。

解凍:圧縮されたインジケーターファイル、アーカイブファイル(zip、tarなど)、またはデータストリームを解凍する。

コンテンツの抽出:インジケーターファイルを解析し、組織にとって関心のあるインジケーターを抽出する。

優先順位付け:相対的な重要性、情報源の知覚価値、データの全体的な信頼度などを考慮してインジケーター処理の優先順位を付ける。

分類:インジケーターのメタデータを確認して、セキュリティ識別と処理要件を決定する。

- ④インジケーターの整理と保存

- 組織は、オープンソースリポジトリ、商用の脅威情報、外部パートナーなど、さまざまな情報源からインジケーターを収集して、整理する必要がある場合がある。また、組織は、インジケーターやその他の脅威情報の処分に対処するポリシーと手順を確立する必要がある。ポリシーおよび手順では、インジケーター情報の短期および長期の可用性に関するデータ保持要件を定義する必要がある。

- ⑤インジケーターの作成と公開

- 多くの組織はインジケーターを使用することだけに注力しいている。より高度なセキュリティ機能を備えた組織は、独自のインジケーターを作成して公開することより、他のコミュニティメンバーとの信頼を育てることで実質的な利益を得ることができる。

5.シナリオの例:金融関連の会議出席者へのフィッシング攻撃

サイバー犯罪グループは、公開されている会議出席者リストを利用して、一連のフィッシングメールで特定の個人を標的にする。このグループは、対象組織の会計チームのメンバーである参加者を識別し、支払いまたは送金を承認する権限を持つ可能性のある個人を特定できる。グループは、フィッシング攻撃を通じて配布した標的型マルウェアを使用して、マシンとアカウントを侵害し、不正な電子決済により、海外企業への資金移動を行う。

ある企業は、企業会計チーム内の人員に対するフィッシング攻撃を検出した。その調査中に、攻撃中に標的となったすべての受信者が6か月前に同じ会議に出席したことが分かった。同社のCSIRTは、会議の主催者および会議に参加した他の組織の代表者にも連絡する。影響を受ける組織は、電話会議により、攻撃に関する特定の情報(電子メールヘッダーやコンテンツ、添付ファイル、埋め込みURLなど)を共有する。

この共有インジケーターを使用して、他の会議参加者はメールとネットワークトラフィックのログを確認し、侵害された可能性のあるホストを特定することが可能となる。

参考文献

- 1)NIST Special Publication 800-150, Guide to Cyber Threat Information Sharing, October 2016.

http://dx.doi.org/10.6028/NIST.SP.800-150 - 2)NIST SP 800-30, Guide for Conducting Risk Assessments, September 2012.

http://dx.doi.org/10.6028/NIST.SP.800-30r1

Writer Profile

セキュリティ事業本部

事業推進部

サイバーセキュリティインテリジェンスセンター

主任エンジニア

陳 思 Chen Si(CISSP)

Tweet