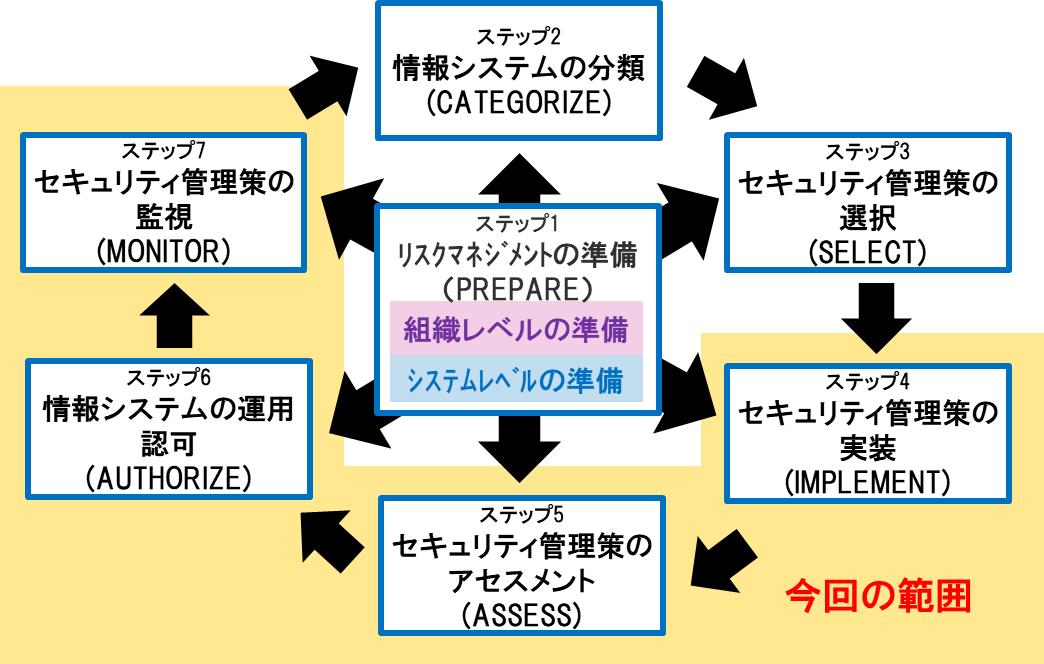

NISTのリスクマネジメントフレームワーク(RMF)とは ~第3回 実施~アセスメント~運用認可~監視~

第2回ではリスクマネジメントフレームワーク(以下、RMF)のうち、リスクマネジメントの準備~セキュリティ管理策の選択までの前半3つのプロセスを解説しました。

第3回では後半のセキュリティ管理策の実装、セキュリティ管理策のアセスメント、情報システムの運用認可、セキュリティ管理策の監視の4つのプロセスを見ていきます。

これらの大まかな流れは、セキュリティ管理策の実装でセキュリティ対策をシステム等に実装し、セキュリティ管理策のアセスメントでセキュリティ対策の有効性を評価し、情報システムの運用認可で対象システムの運用認可を判断し、セキュリティ管理策の監視で継続的にセキュリティ対策を評価し運用認可を判断する、というものです。

リスクマネジメントフレームワークと今回の範囲

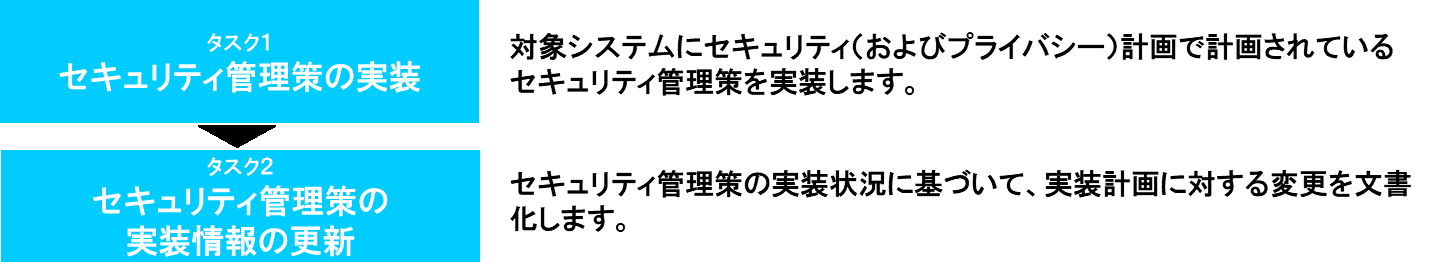

ステップ4 セキュリティ管理策の実装(IMPREMENT)

セキュリティ管理策の実装では、選択したセキュリティ管理策(セキュリティ対策およびプライバシー保護策)の実装を行います。

※「IMPLEMENT」を「実施」と訳する考え方もありますが、ここではわかりやすさや前後の文脈を考慮し、「実装」と訳しました。

図1 ステップ4セキュリティ管理策の実装

このステップは対策そのものの実装・運用のため、CSFの観点では、関連する対策はほとんど該当するものがありません。CSFにおける、PR.IP(情報を保護するためのプロセスおよび手順)の一部を実施します。

※実質的には、CSFにおける防御や検知などのカテゴリに関連付けられる各対策を実装することになります。

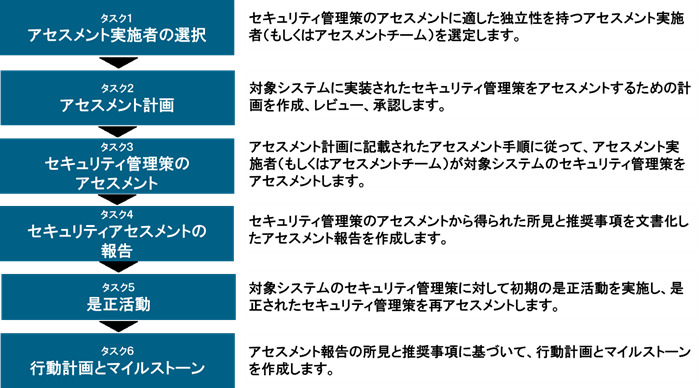

ステップ5 セキュリティ管理策のアセスメント(ASSESS)

セキュリティ管理策のアセスメントでは、セキュリティ管理策が正しく実装され、意図したとおりに機能し、要件を満たしているかの有効性をアセスメントします。

アセスメント方法の例として、SP800-53A Revision4(連邦政府情報システムおよび連邦組織のセキュリティおよびプライバシー管理のアセスメント)では、以下の3つを示しています。

①調査:文書(ポリシー、手順、設計など)やメカニズム(HWやSWに実装された機能など)、活動(システム運用、演習など)に対するチェックやレビュー、検査を行い、証跡を取得する。

②インタビュー:個人またはグループにインタビューを行う。

③テスト:メカニズム(HWやSWに実装された機能など)や活動(システム運用、演習など)を実行し、期待通りの動作かどうかを比較する。

※ここでのアセスメントは、セキュリティ監査やセキュリティ診断のようなイメージになります。そのため、ペネトレーションテストもアセスメント方法の一つになります。

図2 ステップ5セキュリティ管理策のアセスメント

このステップは対策自体のアセスメントを行うため、CSFの観点では関連する対策はほとんど該当するものがありません。関連するものとしてはID.RA-6(リスク対応の識別と優先順位付け)があります。

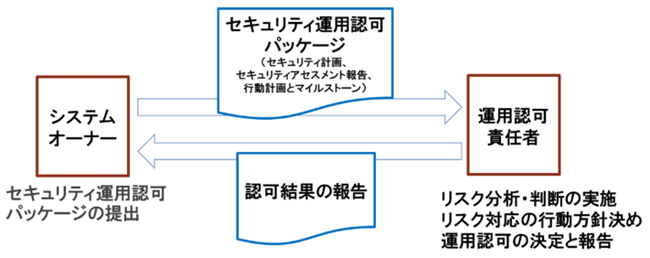

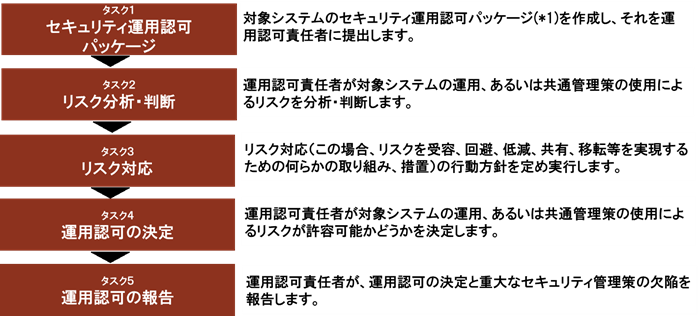

ステップ6 情報システムの運用認可(AUTHORIZE)

情報システムの運用認可では、システムオーナーが、対象システムの運用もしくは共通管理策の利用について、運用認可責任者に申請し、運用認可の決定が行われます。

運用認可とは、運用認可責任者が、運用によって生じるリスクを明示的に受容し、その運用を認可することです。運用認可責任者とは、対象システムの運用によって生じるリスクを受容可能なレベルに収める責任を負う責任者で、受容できないリスクが存在する場合には、対象システムの運用を認可しません。対象システムが既に運用されている場合は、その運用を停止することもあります。

図3 システムオーナーと運用認可責任者とのやりとり

図4 ステップ6情報システムの運用認可

このステップでは、CSFの観点では、関連する対策はほとんど該当するものがありません。関連するものとしてはID.RA-6(リスク対応の識別と優先順位付け)があります。

*1セキュリティ運用認可パッケージ:セキュリティ(およびプライバシー)計画、セキュリティ(およびプライバシーの)アセスメント報告、行動計画とマイルストーンなど、運用認可を受けるために提出する文書類。

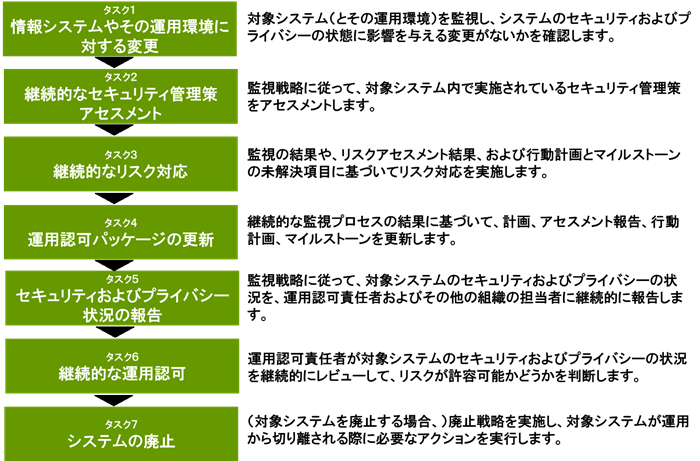

ステップ7 セキュリティ管理策の監視(MONITOR)

セキュリティ管理策の監視では、システムおよび関連するセキュリティ管理策を継続的に監視します。この監視の中には、セキュリティ管理策の有効性のアセスメントや、システムの変更の文書化、変更によるセキュリティ影響の分析、システムのセキュリティ状態の報告を含みます。

図5 ステップ7セキュリティ管理策の監視

CSFの観点では、ここでは主にDE.CM(セキュリティの継続的なモニタリング)、ID.GV(ガバナンス)、RS.AN(分析)、RS.IM(改善)などを実施します。

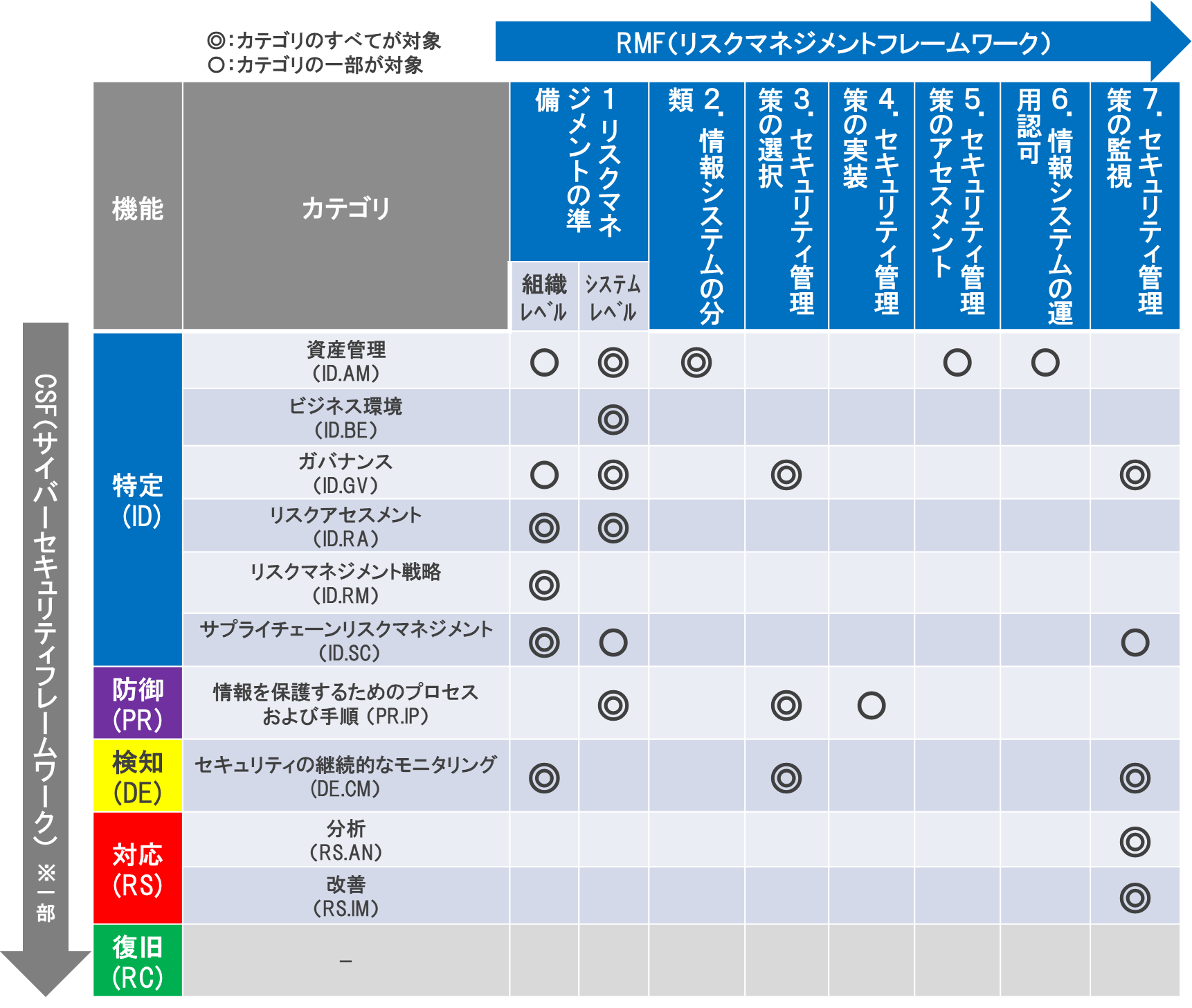

5.RMFとCSF(サイバーセキュリティフレームワーク)

ここまででRMFの7ステップすべてを見ていきましたが、最後にこれらとCSF(サイバーセキュリティフレームワーク Ver1.1)の関係を整理したいと思います。

RMFの一部のタスクは、すべてではありませんがCSFの対策(カテゴリ・サブカテゴリ)と連携しており、その一部として実行することもできます。RMFは、リスク管理のフレームワークのため、CSFの中でもリスクアセスメント(ID.RA)やリスクマネジメント(ID.RM)を取り扱う「特定(ID)」に関連するタスクが多いです。

一方で、図2で示しているように「防御(PR)」、「検知(DE)」、「対応(RS)」に位置づけられるタスクもあります。特に、セキュリティの継続的なモニタリング(DE.CM)は、セキュリティ管理策の有効性を検証し改善に結び付ける重要な対策です。

そのため、RMFとCSFは別個に実行するのでなく、共通する部分については相互に適用可能なタスクとして実施するのが望ましいです。

図6 RMFのタスクに関係するサイバーセキュリティフレームワークのカテゴリ

まとめ

今回は、RMFの後半4ステップを説明しました。様々な関係者がセキュリティ対策の有効性という観点からリスクの有無を検証し、その結果に基づいて改善を進めるサイクルを繰り返すのが後半の主な内容です。

今回のRv2への改訂により、RMFはSDLC(システム開発ライフサイクル)だけでなくCSFとも連携するようになりました。そのため、CSFをベースにセキュリティ対策を検討している企業ではRMFのタスクがイメージしやすくなったと思います。

セキュリティ・バイ・デザイン(企画・設計段階からセキュリティ対策を確保しておくこと)の確実な実現を図るためには、RMFのようにシステム開発の各段階でリスクの有無を確認し対処を行うこと必要があります。そのためには、セキュリティ設計やセキュリティ監査、セキュリティ診断といったアクションをシステム開発・運用の適切なタイミング組み入れることが望まれます。

参考文献

- IPA「SP 800-37 Rev.1 連邦政府情報システムに対するリスクマネジメントフレームワーク適用ガイド(邦訳版)」

https://www.ipa.go.jp/files/000025329.pdf - NIST「SP 800-37 Rev.2 情報システムおよび組織のためのリスクマネジメントフレームワーク」

https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-37r2.pdf - IPA「SP 800-53 Rev.4 連邦政府情報システムおよび連邦組織のためのセキュリティ管理策とプライバシー管理策(邦訳版)」

https://www.ipa.go.jp/files/000056415.pdf - NIST「SP 800-53A Rev4 連邦政府情報システムおよび連邦組織のセキュリティおよびプライバシー管理のアセスメント」

https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-53Ar4.pdf - NIST「SP 800-160 Vol1 システムセキュリティエンジニアリング」

https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-160v1.pdf - SP 800-53A Rev4 連邦政府情報システムおよび連邦組織のセキュリティおよびプライバシー管理策のアセスメント

https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-53Ar4.pdf - NIST「SP 800-160 Vol1 システムセキュリティエンジニアリング」

https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-160v1.pdf - IPA「Framework for Improving Critical Infrastructure Cybersecurity Ver1.1 重要インフラのサイバーセキュリティを改善するためのフレームワーク(邦訳版)」

https://www.ipa.go.jp/files/000071204.pdf

Writer Profile

セキュリティコンサルティング事業部

コンサルティングサービス担当 課長

戸田 勝之(CISSP、CEH、CISA)

Tweet