サプライチェーンの情報セキュリティマネジメント 第10回 ~ NIST SP800-161を中心に解説

今回はNIST SP800-161[1]の第3章ICTサプライチェーンに関するセキュリティ管理策で重要と考えられるものに絞って解説を行います。

5. ICTサプライチェーンの情報セキュリティ管理策

5.1 管理策の全体像

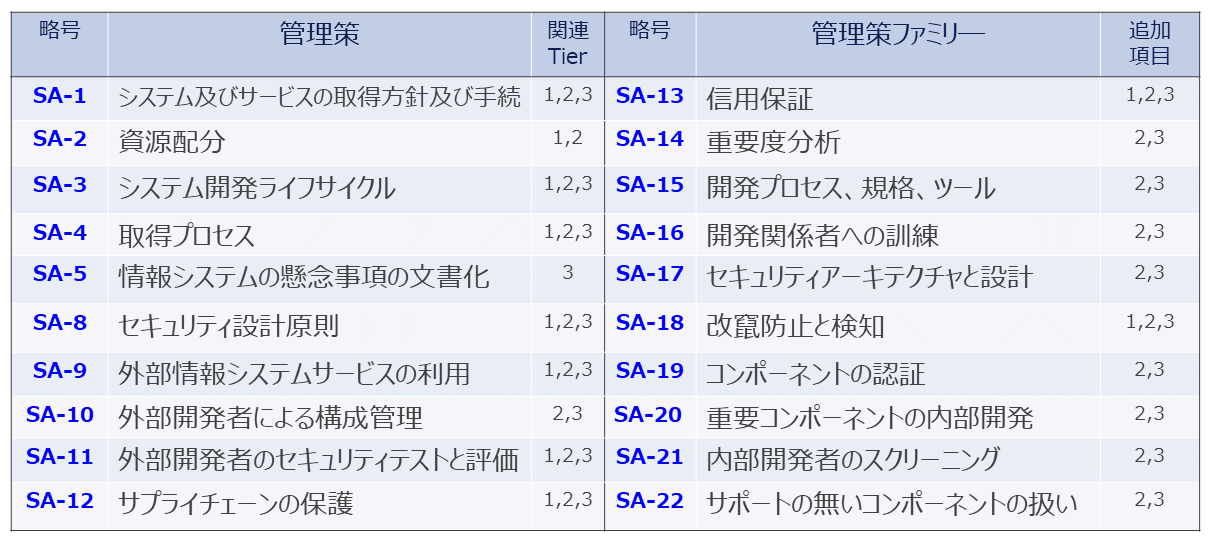

まず、NIST SP800-161で規定されているICTサプライチェーンに対する情報セキュリティ管理策の全体像を紹介します。これは、NIST SP800-53 Rev.4[2]で示されている情報セキュリティ管理策にオーバレイした形で整理されています。つまり、SP 800-53 Rev.4で示されている情報セキュリティ管理策にICTサプライチェーンで必要な管理策を抽出しこれを補足するとともに、SP 800-53 Rev.4で示されていないICTサプライチェーン管理策を追加したものとして整理されています。その全体像を表14に示します(表では管理策に割り当てられた略号のアルファベット順に管理策を列挙しています。これは管理策の優先順位等を意味しているわけではありません)。これらの管理策は、あくまで情報セキュリティマネジメントを実践する上でのさまざまな技法をまとめたカタログのようなものであり、すべてを実装する必要があるということは意味していません。第9回までに述べたリスクベースの評価に基づいて組織のリスクを低減するために必要なものを選択することになります。

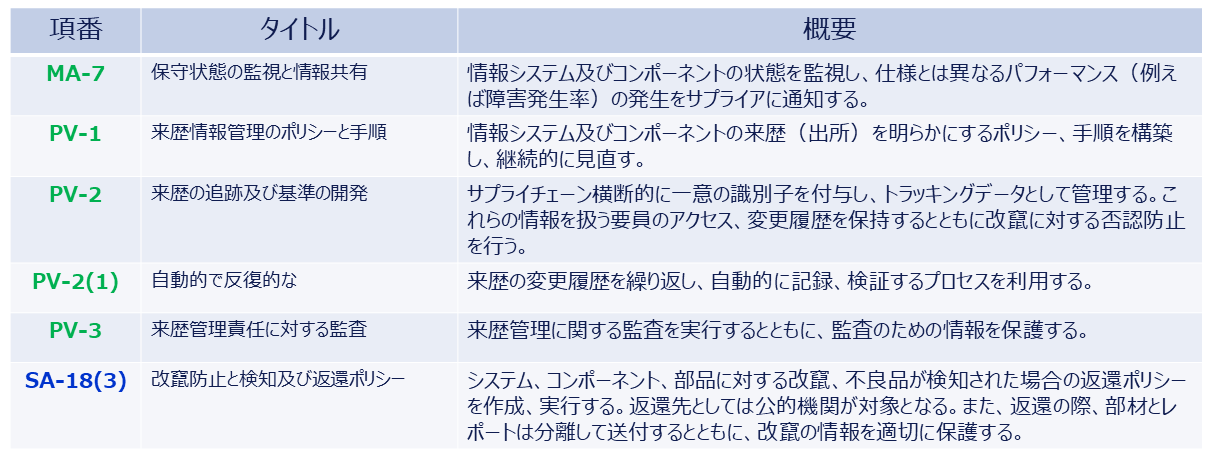

表14に示したようにSP800-161のICTサプライチェーン情報セキュリティ管理策は全部で19の管理策ファミリーから構成されています。この内“PV:来歴情報の管理(表の赤枠部分)”がSP 800-53 Rev.4の管理策ファミリーに加えて新たに追加されたものになります。残りの18の管理策ファミリーはSP 800-53 Rev.4のものと同じです1。SP 800-53 Rev.4の管理策ファミリーにはそれぞれに関連した管理策が規定されていますが、SP800-161ではその中からICTサプライチェーンに関連した情報セキュリティ管理策を抽出して補強しています。表の補強項目には分子に抽出された管理策項目数、分母にNIST SP800-53 Rev.4の管理策項目数を示しています2。また、“MA:保守”、“SA:システムおよびサービスの取得”の2つのファミリーに対してそれぞれ1つのICTサプライチェーン情報セキュリティ管理策が追加されています。表15に、新たに追加された管理策の一覧を示します。

- 1: NIST SP800-53Rev.4はFIPS 200[3]の情報セキュリティの管理方針の詳細化として規格化されています。表にある17の管理策ファミリーがFIPS 200に対応しており、“PM:情報セキュリティ計画管理”ファミリーがFIPS 200に追加される形でSP 800-53の管理策ファミリーとして規格化されています。

- 2: NIST SP800-53Rev.4は全部で246の管理策で構成されています。このうちNIST SP800-161で補強された項目が121項目、新たに追加された項目5(MA-7, PV-1,2,3, SA-18:表15参照)、総計126項目で構成されています。

本稿では詳しく述べませんが、補強、追加された管理策にはこれを利活用することが想定される組織階層(Tier1~3)との対応関係も示されています。NIST SP800-161では直接言及されていませんが、表14では、各管理策ファミリーをTechnical(技術的;赤字)、Operational(運用的;緑字)、Management(管理的;青字)の3つの類型に分類しています。これは、SP800-53 Rev.4での分類に従ったもので、組織階層に対応したものでは無いことに注意してください。あくまで、各管理策ファミリーの特性を示したものと理解すればよいと思います。

表14. ICTサプライチェーンの情報セキュリティ管理策の構成

表15. 新たに追加された管理策

以下では、偽造品、不良品および不正なコンポーネントの混入、機密情報の漏えいにつながる情報漏えいといったICTサプライチェーンに特有のリスクに対応したと考えられる情報セキュリティ管理策ファミリーを中心にその概要を解説していきます。

5.2 PV:来歴情報管理ファミリー

まず、新しい管理策ファミリーとしてPV:来歴情報管理が追加されています。これは、3つの管理策から構成されています。

来歴管理とは、製品およびサービスに関して、利用されるコンポーネントの元々の製造元、その変更、修正およびこれらを実施した組織、人の履歴情報を記録、追跡可能とすること意味します。これにより、組織で利用される重要なシステム、サービスに対する偽造品や悪意のある機能の混入を未然に防止するとともに、侵害が発生した場合の原因の追跡可能性を高めることが容易になると考えられます。

製品、サービスを提供するサプライア、外部サービスプロバイダから見ると、自社の製品、サービスの信頼を高める意味があります。一方で、自社の企業秘密(供給源の情報等)や知的財産の問題で開示できる情報に限界のある場合があります。また、来歴情報管理にはデータの収集、文書化、維持管理といったコストがかかることも考えられます。従って、組織は、来歴管理とその詳細レベルの設定にあたって、これを適用する製品、サービスの重要度に基づいた判断が必要になり、これを基準として設けておく必要があります。このため、関係するシステムインテグレータ、サプライア、外部サービスプロバイダとの円滑なコミュニケーション、相互理解も必要になります。以上を背景に、最初の管理策として「来歴情報管理の方針と手順」があげられています。なお、以下では各管理策に対して主に対応すべき組織階層も示しておきます。

PV-1 来歴情報管理の方針と手順(Tier1, 2, 3)

- 組織の来歴情報管理の対象とする、情報システム、ICTサプライチェーンインフラストラクチャの決定と文書化、通知、およびこれらを見直す頻度を決定する。

- 来歴管理に関する方針、手順には目的、範囲、役割、責任、マネジメントのコミットメント、組織主体間の調整が含まれます。また、これを組織の情報セキュリティポリシーに統合するとともに、対象とする情報システム、ICTサプライチェーンインフラストラクチャに対する個別の方針、手順に展開する必要があります。

-

来歴情報管理ポリシーには、以下のものが含まれます。また、来歴情報の収集、処理、保管、伝達に対する保護を含めておく必要があります。

- 来歴情報の変更すなわちサプライチェーンの変更提案、評価、適用が、関連するコンポーント、プロセス、システム、ミッションに与える影響およびこの情報が漏洩された場合のサプライチェーンリスクへの影響を評価する手順。

- 来歴情報の作成、維持および監視に関する責任の分担の文書化が必要です。これには、購買、出荷、受領又は移転活動を追跡する方法(審査の記録を含む)が含まれます。

- 組織間(組織とシステムインテグレータあるいはサプライアなど)で来歴情報を移管する場合の責任、承認手順(主要な承認者を含む)が必要です。これには加工・流通過程に関する管理の継承(Chain of Custody)に関する情報が含まれます。

PV-2 来歴の追跡とその基準(Tier2, 3)

この管理策は、情報システムの補修や更改などの際に発生するサプライチェーンの変更による不正な改ざんや不良品の混入を検出することを目的とした具体的な管理策の基準策定を目的としています。具体的には、構成管理メカニズム(CM:構成管理)を利用して実行されることが求められており、できる限りリアルタイムに近いトレーサビリティを実現するための変更管理情報の収集が必要です。例えば、システム開発ライフサイクル全体で、対象となるコンポーネントのスペア・パーツ、変更管理、保管品目等の文書化とその保守および監視が必要になります。具体的には、以下のような管理策が求められます。

- 個々の来歴情報を識別するための識別子の付与を含め、来歴情報管理を行うための文書化とその維持およびICTサプライチェーンの変更履歴とその監視を行う手順の明確化。

- 情報システムやICTサプライチェーンインフラストラクチャのコンポーネント、ツール、データ、プロセスの来歴情報にアクセスし、変更を加える個人やプロセスを追跡可能とする履歴を保持する(アクセス制御)。変更履歴(いつ、だれが、何に対して)に関しては、否認防止処置を取る。

PV-3 来歴情報管理に対する監査(Tier2, 3)

来歴情報管理に対する監査および監査記録の保護を要求する管理策です。監査にあたっては、一般的な監査とそのためのアクセス制御が必要です。また、監査の効率化のための自動化ツール(構成管理データベースに対する監査の自動化等)の利用も考慮する必要があります。

以上、来歴情報の管理ファミリーの概要を解説しましたが、この管理策の実践にあたっては他の管理策との連携が必要になってくることがわかります。主なものとしては、SA: システムおよびサービスの取得、CM:構成管理、MA:保守、AU:監査および説明責任、などがあげられます。

5.3 SA:システムおよびサービスの取得ファミリー

NIST SP800-53 Rev.の管理策ファミリーには“SA:システムおよびサービスの取得”ファミリーがあります。これは、そのタイトルが示すように、サプライチェーンのリスクに対応した管理策になっています。NIST SP800-161はこのファミリーを構成する管理策(表16)に対する補強と要件の追加が行われています。以下では、主な管理策とその補強点、追加項目に絞って解説します。

表16.“SA:システムおよびサービスの取得”の管理策一覧

SA-4 取得プロセス

この管理策は、製品やサービスの取得にあたっての考慮事項を示しています。以下にその主要項目をあげます。

- サービスインテグレータ、サプライア、外部サービスプロバイダを含む重要なICTサプライチェーン要素を特定し、そのセキュリティ要件を確立します。これには、法的規制、技術的要件、管理プロセスおよび透明性と可視化の維持に加え、外部の情報を含む脆弱性情報の収集と対応、サプライチェーンに関する事故、脆弱性の発見等が発生した場合の情報共有とインシデント対応および知的財産扱いなどが含まれます。これらの要件は“SA-1:システムおよびサービスの取得方針および手続”にも反映されます。

- システムライフサイクルを考慮した重要なシステムの要素を特定し、調達にあたっての信用保証3、継続的な使用を確保するための予備部品や調達先に関する対策および使用済みコンポーネントに対するプロセス(廃棄等)を確立します。また、提供される製品、サービスの検証基準と手順、および継続的モニタリング計画の中にサプライチェーンで考慮すべき事項を含めます。具体的には、外部の情報を含め脆弱性が発見された場合の修復能力の確保などが含まれます。以上は、“SA-3:システム開発ライフサイクル”、“SA-8:セキュリティ設計原則”などでより詳細な規定が成されています。

- サプライ・チェーン・インフラストラクチャ内に配置されたシステムインテグレータ、外部サービスプロバイダの情報システム、ワークプロセスおよびワークプロダクトを監視します。外部情報システムサービスの利用に関しては、“SA-9外部情報システムサービスの利用”、“SA-10外部開発者による構成管理”、“SA-11外部開発者のセキュリティテストと評価”で詳細な管理策が示されています。

SA-12 サプライチェーンの保護

- サプライチェーンの保護のために、重要な情報システムとそのコンポーネントを特定し、これに対するさまざまな調達戦略、ツール、方法を活用することが必要になります。その中には、ブラインド購入またはフィルタ購入を使用して、供給者から調達される構成部品の組織における最終用途を隠すことが含まれます。また、ステムインテグレータ、サプライア、外部サービスプロバイダの活動を分析するために、サプライヤレビュープログラムを定義して実施し、真正性の保証(デジタル署名の利用など)、活動とトレーサビリティの可視化を確保する必要があります。

- サプライアの選定にあたっては、事前に外部情報の活用4を含めさまざまな評価方法を選択することが必要です。また、侵害を抑止するために、サプライチェーンや運用データの公開を制限する5、サプライアを複数に分散し単一障害点の発生を防ぐといった対策が求められます。

- システムインテグレータ、サプライア、外部サービスプロバイダとの間で適切なコミュニケーションが図られるための合意が必要です。コミュニケーションは、侵害の発生、組織のロードマップの変更、組織が利用するコンポーネントの新規開発・追加・変更と寿命の決定、システムインテグレータの要員の変更、外部サービスプロバイダのインフラストラクチャの変更などの内容を迅速に交換することが求められます。

- 重要なシステムの開発で利用されるICTサプライチェーンインフラストラクチャ(開発標準、プロセス、ツール等)を特定しシステムの開発・保守、試験、開発環境に渡ってサプライチェーンリスクから保護する必要があります。このため、脅威・脆弱性分析、システム重要度分析といったリスク評価を実施しICTサプライチェーンインフラストラクチャにフィードバックする必要があります。これらの評価結果はサービスインテグレータに対しても適用されます。また、関係する情報システムの責任者、調達関係者および開発者に対するICT SCRMに関係した教育、訓練も必要になります。

- 3: 具体的には米国での政府調達CC認証に対応したNIAP(国家情報保証パートナーシップ:National Information Assurance Partnership)認証製品の利用が挙げられています(https://www.niap-ccevs.org/index.cfm?)。信用保証のない製品、サービスの調達に関しては、要求されるセキュリティ機能の実装を確認する必要があります。

- 4: 具体的には、FOCI( Foreign Ownership, Control or Influence)の活用が例示されています。https://www.dcsa.mil/mc/ctp/foci/

- 5: これは、一種のOPSEC(Operations Security:作戦保全) となります。 参考: https://opsecsociety.org/

SA-18 改ざん防止(耐タンパ)と検知、SA-19 コンポーネントの認証

NIST SP800-161では、改ざん防止(耐タンパ)、半導体部品を含む重要な部品の再利用の防止などが強化されています。その主要な点は以下のようなものです。特に、2)は新たに追加された管理策になります。

- 重要な製品、サービスの納入から廃棄までの真正性とトレーサビリティの確保が必要です。これには、以下のような手順が必要になります。

- ICT製品の部品等の不良、改ざんが発見された場合の返却ポリシーの整備が必要です。これには不良品や改ざんを検出する基準、報告の様式と情報の提供先が含まれます。情報の提供先にはサプライアの他に第3者機関としてGovernment-Industry Data Exchange Program (GIDEP)8の利用が挙げられています。さらに、改ざん、不良品の情報を適切に保護するため、対象の部材と報告文書は分離して送付することが求められます。このような情報が広く共有されることで、サプライチェーンに対する新たな脅威を抑止することにつながると考えられます。

- 模造品、偽造品対策のための手順の明確化が求められます。これには、信頼のおけるサプライアの選定手順が含まれます。信頼できるサプライアには、正規の製造元、再販事業者、認定サプライアなどがありますが、すでに製造を終了している部材に関して、これら正規のサプライアの利用が困難な場合も想定されます。この場合、入手される製品の完全性、セキュリティ、および品質を検証するサプライアの能力の保証を得る必要があります。

- 廃棄のプロセスとして、将来のICTサプライチェーンの侵害につながる可能性のある組織、ミッション、運用情報を明らかにすることなく、廃棄できることを保証することが求められています。これには、機密情報の保護、廃棄プロセスの監視と記録、関連する要員に対する教育、訓練があります9。

- 6: これには難読化といったリバースエンジニアリングの防止なども含まれると考えられます。

- 7: これは、半導体チップに対する再利用防止のための処理と考えられます。

- 8: https://www.dsp.dla.mil/Programs/GIDEP/

- 9: OPSECが含まれます。

5.4 CM:構成管理ファミリー

サプライチェーンのリスクマネジメントでは、システムライフサイクルに渡って利用される製品、サービスおよびそのコンポーネントの構成および更新、廃棄の状況を可視化しておくことが重要です。CM:構成管理ファミリーでは、ICTサプライチェーンを考慮した構成管理に関する管理策がまとめられています。主なポイントは以下のようなものです。

- 組織はICTサプライチェーンに係る構成管理ポリシーと手順を、システム開発ライフサイクル全体に渡り、サービスインテグレータ、サプライア、外部サービスプロバイダと調整した上で整備しておく必要があります。構成管理ポリシーにはシステムの基本構成、構成コンポーネントおよび関連するメタデータ(サプライアやバージョン等の情報)が維持され、追跡可能なための方針が必要です。構成管理の対象には、ICTサプライチェーン内で利用されるサービスインテグレータ、外部サービスプロバイダの開発環境、試験環境も含まれます。

- 組織は、ICTサプライチェーンインフラストラクチャ内の構成設定および変更管理を決定、実装、監視、および監査する必要があります。これによりICT-SCRMに必要なトレーサビリティを確保します。変更管理では、変更の影響がICTサプライチェーンリスクに対して許容範囲に収まっているかどうかを検証する影響度分析の必要があります。また、変更管理には変更に対する物理的および論理的なアクセス制御、変更対象コンポーネントの真正性の検証、変更前の試験等の事前検証を含める必要があります。特に、情報システムおよびICTサプライチェーンの保護に必要な機能の変更は、その重要度分析に基づいて定義されておく必要があります。

- 組織はICTサプライチェーンインフラストラクチャの構成設定の状況を、定期的な検証、報告、レビュー等により監視する必要があります。監視の結果は、知る権利に基づきICTサプライチェーンインフラストラクチャ内の利害関係者と共有され、変更が発生した場合には該当する組織の担当者に通知されます。これにより不正な変更の発生を確実に警告し、その影響分析と適切な対応を取る必要がります。

- 構成管理のインベントリとして、重要なコンポーネントのライセンス、バージョン番号、サプライア、システム所有者、マシン名、ネットワークアドレスを管理し、特に重要なコンポーネントの変更、廃棄等のトレーサビリティを確保しておく必要があります。これにより、サプライチェーン保護に必要な在庫管理やセキュリティ侵害発生時のトレーサビリティの確保を可能とします。インベントリは変更管理を容易にするためにできるだけ自動化され、組織の説明責任情報が収集されとともに、関連する利害関係者が最新情報を利用できることを確実しておくことが求められます。一方で、インベントリ情報の監視にあたっては、内部の脅威を低減するために監視データ収集のための事前定義された頻度は、予測しにくくしておく必要があります。

- セキュリティ侵害の可能性を少なくするために、組織は必要最小限の機能に絞ったソフトウエアコンポーネントの実装を行うことが求められます。このため、組織は許可されていないソフトウエアを特定するための適切なプロセスを展開する必要があります。これには、信頼できるソフトウエアのみを使用をするという要件を定義するとともに、ユーザーインストールソフトウエアの制限、新しいソフトウエアおよびソフトウエアの更新が組織の環境に導入された場合の警報などが含まれます。また、オープンソースソフトウエアの利用にあたっては、その開発者とライセンス、サポート等ICTサプライチェーンリスクの十分な評価を実施して利用する必要があります10。以上はICTサプライチェーンインフラストラクチャ内のシステムインテグレータ、サプライア、外部サービスプロバイダにも求められます。

- 10: 現在、統合開発環境(IDE)やWebサーバなど多くのオープンソースソフトウエアが利用されており、そのセキュリティ管理が問題になっています。

5.5 MA:保守ファミリー

前節の構成管理と合わせて、ICTサプライチェーンのリスク管理では、保守に関する管理策が重要になってきます。構成管理が、リスク管理に必要な情報管理とすると、保守に関する管理策はプロセスに関するセキュリティ管理になります。主なポイントは以下のようなものが挙げられます。

-

保守に関する方針と手順を作成するにあたっては以下の観点を考慮する必要があります。

- 多くの保守が、サービスインテグレータ、サプライア、外部サービスプロバイダに委託されます。この場合、組織のミッション/ビジネスや情報システムの利用目的や要件といった情報が共有されることから、脆弱性や侵害の機会の拡大といったリスクが発生します。

- リモート環境での保守が利用されます。この場合、アクセス権を有する保守要員の役割と属性、更新の頻度、契約期間、更新又は保守のために使用される物流経路、監視および監査メカニズムなどの管理が必要です。

- 保守にはさまざまなツールが利用されることから、脆弱性やセキュリティ侵害の発生の原因になる可能性が広がります。従って、保守ツールに利用にあたってはどのツールが利用を許可されるかあるいは許可されないかを明示的に示しておくことが求められます。合わせて、最少権限等に基づくアクセス制御の設定ポリシーも必要です。

- リモートからの遠隔保守に関しては、リモートの環境や利用されるツールに適切な保護処置がとられていることを確認する必要があります。この中には、組織の情報の生成、維持、消去のプロセスが保護されている事が必要です。また、リモートで保守されたコンポーネントを組織内に持ち込む場合、適切な検査によって悪意のあるコンポーネントの改変が行われていないことを確認する必要があります。

- 保守ツールは、ICTサプライチェーンインフラストラクチャの一部です。これをシステムライフサイクル全体に渡ってICT SCRMの観点で適切に保護する必要があります。導入にあたっては機能検証と試験、および必要な機能のみを提供することの検証が必要です。また、運用中は不正な変更、偽造品との交換、マルウェアの挿入などを防止するために必要な対応を実施するとともに、これらを防止する保守ツールが不正に削除されないことを監視する必要があります。ICT SCRMの観点で、組織は保守ツールの削除を明示的に認可し、追跡し、監査することが重要になります。

-

システムの保守要員はシステムインテグレータ、サプライア、外部サービスプロバイダによって雇用されているケースがあります。従って、これに対する適切な保護措置を取れるようにすることが必要です。

これは、次節で述べる人的セキュリティにも関係しています。 - 組織は、システムの保守にあたってそのパフォーマンス、障害発生率あるいはコンポーネントの故障率等を監視し、継続的なシステム運用の指針を導く必要があります。これらの情報は該当するシステムインテグレータ、サプライア、外部サービスプロバイダに適切にフィードバックされ、組織と協力して根本原因の究明および是正措置と継続的改善を促す必要があります。

5.6 PS:人的セキュリティファミリーとSA-21:内部開発者のスクリーニング

NIST SP800-161では、「組織のICTサプライチェーンインフラストラクチャにアクセスできる要員は、組織の要員セキュリティ管理の対象となるべきである。」としています。これらの要員には、調達と契約、サプライチェーンと物流、情報技術、品質管理の専門家、出荷と受け入れのスタッフ、プログラムマネージャ、ミッション/ビジネスおよび情報システムの責任者、情報セキュリティエンジニアなどが含まれます。システムインテグレータや外部サービスプロバイダでICTサプライチェーンインフラストラクチャにアクセスできる要員も、組織の要員と同等のセキュリティポリシーと要件を満たす必要があり、契約に明記しておくことが要求されます

人的セキュリティ管理のポリシーと手順の策定に関しては、システム開発ライフサイクルに関連したICTサプライチェーンインフラストラクチャのセキュリティ管理を実行するため、組織階層毎の役割の明確化およびこれに関連したシステムインテグレータ、サプライア、外部サービスプロバイダに対する責任の明確化が求められます。具体的には、以下のような役割分担が挙げられます。

- Tier-1:ICTサプライチェーン活動を支援するリスク管理責任者、CIO/CSO/CISO、調達責任者(契約、ロジステック、受け取り、廃棄)などの役割が必要です。

- Tier-2:ミッション/ビジネスを遂行し成功に導くプログラム責任者であり、対応するICTサプライチェーン活動に責任をもつ必要があります。システムインテグレータや外部サービスプロバイダでこれに対応する役割を持つ場合もあり、必要な要件は契約で明記されておくことが求められます。

- Tier-3:個別システムの開発、運用、廃棄に渡るライフサイクルに対応して活動するシステムエンジニア、セキュリティエンジニアが該当します。

特に、システムインテグレータ、サプライア、外部サービスプロバイダとの契約においては、情報システムやICTサプライチェーンインフラストラクチャへの適切なアクセスレベルを明記したアクセス契約を文書化して締結し、アクセスの制限、監視、追跡を可能としておく必要があります。これらは、要員の変更に適切に対応する必要があることから厳格な要員セキュリティ更新プロセスを実施することが求められます。また、監査の対象でもあり、そのためのメカニズムも必要になります。

また、重要なコンポーネントに対応する主要な開発者を提供している可能性のあるシステムインテグレータについては、アクセスレベルの設定に必要となる開発者スクリーニングプロセスが適用されていることが必要です。スクリーニングプロセスには対象となる個人の履歴、国籍、資格などに加え雇用先との関係、ランク等も含まれます。

6. まとめ

以上、NIST SP800-161で示されているICTサプライチェーンに関するセキュリティ管理策の一部を見てきました。これらの管理策は偽造品、不良品および不正なコンポーネントの混入、機密情報の漏えいにつながる情報漏えいといったサプライチェーンに特有のリスクに対応したものと言えます。また、NIST SP800-161で示されている他の管理策と相互に関係していることも理解して頂けたかと思います。

NIST SP800-161全体を通しては、以下のような特徴があると言えます。

- 対象としている組織は、米国政府機関および重要インフラ組織とこれに関係する事業者を対象としたものであり、多様で大規模な重要システムの保護を目的としている。特にICTの急速な技術革新とこれに対応する製品、サービスのサプライチェーンの多様化、グローバル化により発生する情報セキュリティリスクへの対応を目的にしています。

- リスクベースの情報セキュリティマネジメントの基本プロセスをサプライチェーンリスクに対応させ、組織の階層毎の役割と責任分担、個別プロセスへの展開および組織階層間の相互連携を図るための方法論(Frame work)を示しています。

- このフレームワークの基本リスクマネジメントプロセスは、リスクマネジメントの枠組(Frame)、評価(Assess)、対応(Respond)、監視(Monitor)4つに類型化されており、組織環境の変化、サプライチェーンの変化、脅威の変化に迅速に対応するための方法論を示しています。これは、単純なPDCAサイクルではなく、状況の変化に機動的に対応するための方法論と言うことができます。この考え方は、サプライチェーンリスクだけでなくさまざまな情報セキュリティリスク、サイバーセキュリティリスクに応用することができると考えられます。

ここ十数年の間に、デジタル技術とサービスが急速に発展、普及するとともに情報セキュリティリスクも急速に拡大変化してきています。その特徴としては、

- 例えばサプライチェーンリスクもそうですが、さまざまなリスクが相互に関連したものになってきている。

- 脅威もその目的と手段の側面で急速に変化、多様化してきている。

- 社会活動、経済活動のグローバル化も急速に拡大しており、これに対するリスク対策と相互連携が必要になってきている。

従って、このようなリスクに対応するために技術だけでなく制度、組織活動の枠組、リテラシーの向上といった包括的な取り組みが必要になってきています。本コラムで解説したサプライチェーンリスクマネジメントの標準の動向もこの観点で読み解いていく必要があると思います。

引用文献

- [1] NIST, SP800 161 Supply Chain Risk Management Practices for Federal Information Systems and Organizations, 2015.

- [2] NIST, SP 800-53 Rev.4 Security and Privacy Controls for Federal Information Systems and Organizations.

- [3] NIST, “FIPS200,” Minimum Security Requirements for Federal Information and Information Systems, p. https://csrc.nist.gov/publications/detail/fips/200/final, 2006.

Writer Profile

NTTデータ先端技術株式会社 フェロー

工学博士、CISSP, CISA

三宅 功