第1回 EUのIIoTセキュリティプラクティス

はじめに

近年、さまざまな組織、団体から制御系システムのセキュリティに関するガイドラインが公開されています。制御系システムのセキュリティに関するガイドラインは、従来からNIST(米国立標準技術研究所)やIEC(国際電気標準会議)が公開していますが、IoTの普及推進に伴い、制御系システムが「IIoT」(Industrial IoT)と呼ばれるケースも出てきて、あらためて注目されています。

欧州では、すでにドイツでは制御系システムやIoTなどによる製造業の在り方について、すでに2011年から”Industry 4.0”(Industrie 4.0)というコンセプトのもと、スマート工場の実現を目指してサイバーフィジカルシステムに基づく製造業のデジタル化や工場機器のインターネットとの連携を推進しています。

※ 制御系システムは、その全体や一部に限らず他にもさまざまな呼称が使われています。

- 例:「産業制御系システム」、「産業用IoT」、「ICS」(Industrial control systems)、「スマートマニュファクチュアリング」(Smart Manufacturing)、「CPS」(Cyber Physical System)、「OT」(Operational Technology)

スマートマニュファクチャリング(Smart Manufacturing)とIIoTセキュリティプラクティス

2018年11月にEUのセキュリティ組織であるENISA(EUネットワーク情報セキュリティ機関)が、制御系システム/IIoTのセキュリティ対策集として、

「Good practices for Security of Internet of Things in the context of Smart Manufacturing」(スマートマニュファクチュアリングの観点におけるIoTセキュリティのグッドプラクティス)

を公開しています。(以下、IIoTセキュリティプラクティス)

IIoTセキュリティプラクティスは、スマートマニュファクチャリングに必要なIIoTのセキュリティを確保するための推奨策を収集し、関連するセキュリティおよびプライバシーの脅威、リスク、攻撃シナリオを明らかにすることで、それらに対するEU全体のセキュリティ意識を高めることを目的としています。本コラムでは、このIIoTセキュリティプラクティスのポイントについて解説していきます。

なお、IIoTセキュリティプラクティスでは、Industry 4.0を、

「IoTなどの新しいサイバーフィジカル技術を取り入れることによって、生産における分散意思決定を可能にする、デジタル化され、統合されたスマートなバリューチェーンへのパラダイムシフト」と定義しています。

分散意思決定とは、製造において必要な意思決定を、中央集権的に行うのではなく、個々の要素(製造機器など)ごとに自律して行うことです。

また、スマートマニュファクチャリングを、

「付加製造、高度な分析、IT/OTの統合など、Industry 4.0に準拠した最新の情報通信技術を基盤として構築された次世代の産業製造プロセスおよびシステム」と定義しています。

付加製造(additive manufacturing)とは、製品に材料を付加しながら製造・加工する造形・加工方法のことです。

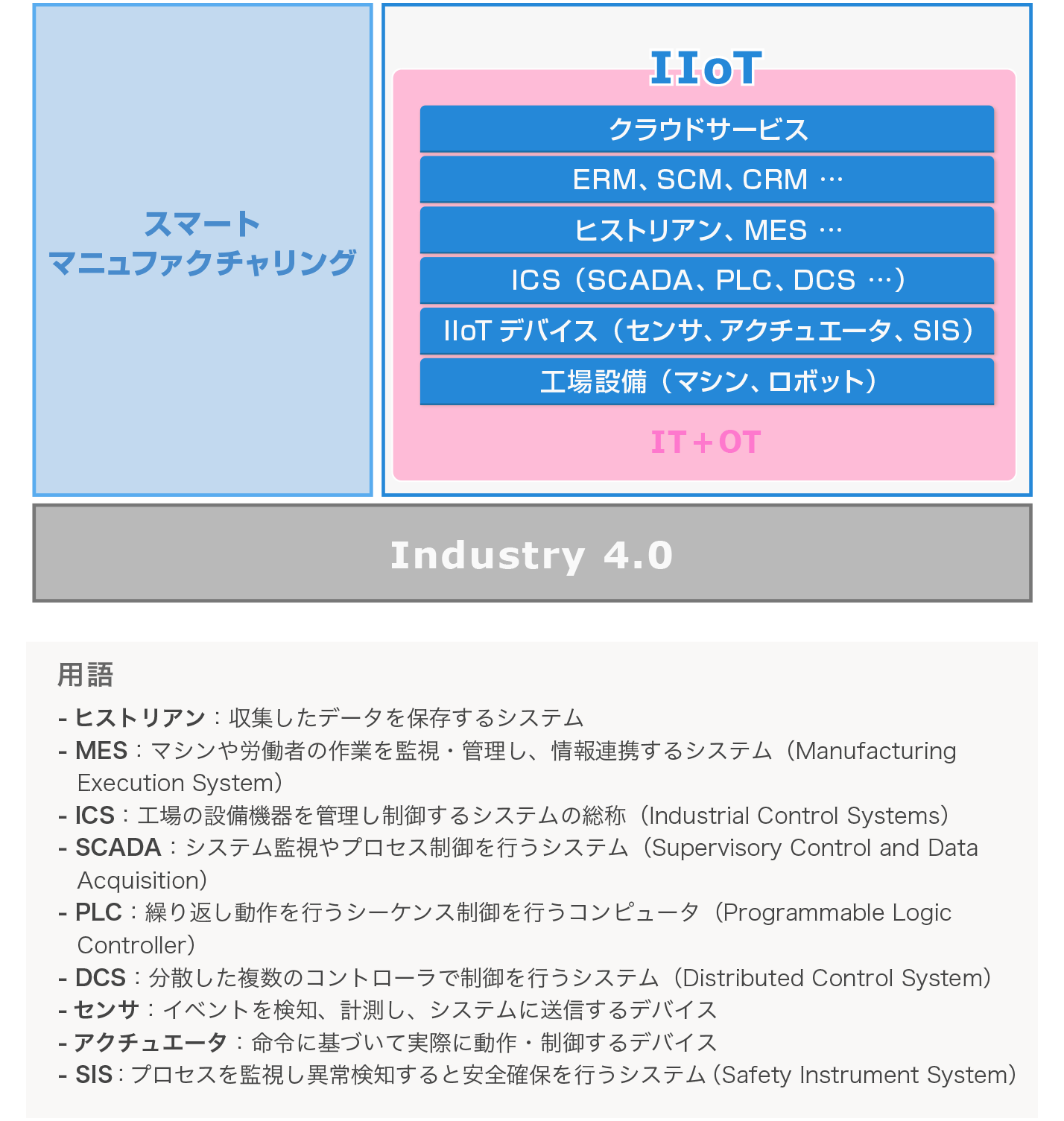

Industry 4.0は、スマートマニュファクチャリングとIIoTの両方を含む広範な概念であり、IIoTの工場環境(industry environment)に適用されるものとしています。

図1 スマートマニュファクチャリングを実現するIIoTとその範囲

ENISAでは2017年にIoTのセキュリティ対策集「Good practices for Security of Internet of Things」(IoTセキュリティのグッドプラクティス)も公開しています(以下、IoTセキュリティプラクティス)。※ 本コラムは、解説の一部について、IIoTセキュリティプラクティスとIIoTセキュリティプラクティスとの比較も交えていきます。

IIoTのセキュリティ脅威

IIoTにはどのようなセキュリティ脅威が存在するのでしょうか? IIoTセキュリティプラクティスでは、IIoTへのセキュリティ脅威として29件の脅威を挙げています。

| 悪意のある活動/悪用 |

|

|---|---|

| 盗聴/傍受/ハイジャック |

|

| 物理的攻撃 |

|

| 意図しない損害(偶然) |

|

| 故障/誤動作 |

|

| 停止 |

|

| 法令 |

|

| 災害 |

|

図2 IIoTのセキュリティ脅威

図2の赤枠部分はIoTセキュリティプラクティスと比較した場合のIIoT特有の脅威です。特に可用性や完全性に関する脅威や、人的ミス、物理的な脅威が多く、工場設備が正常に稼働し続けることを非常に重視していることがわかります。(IoT特有の脅威の明示は明示していません)

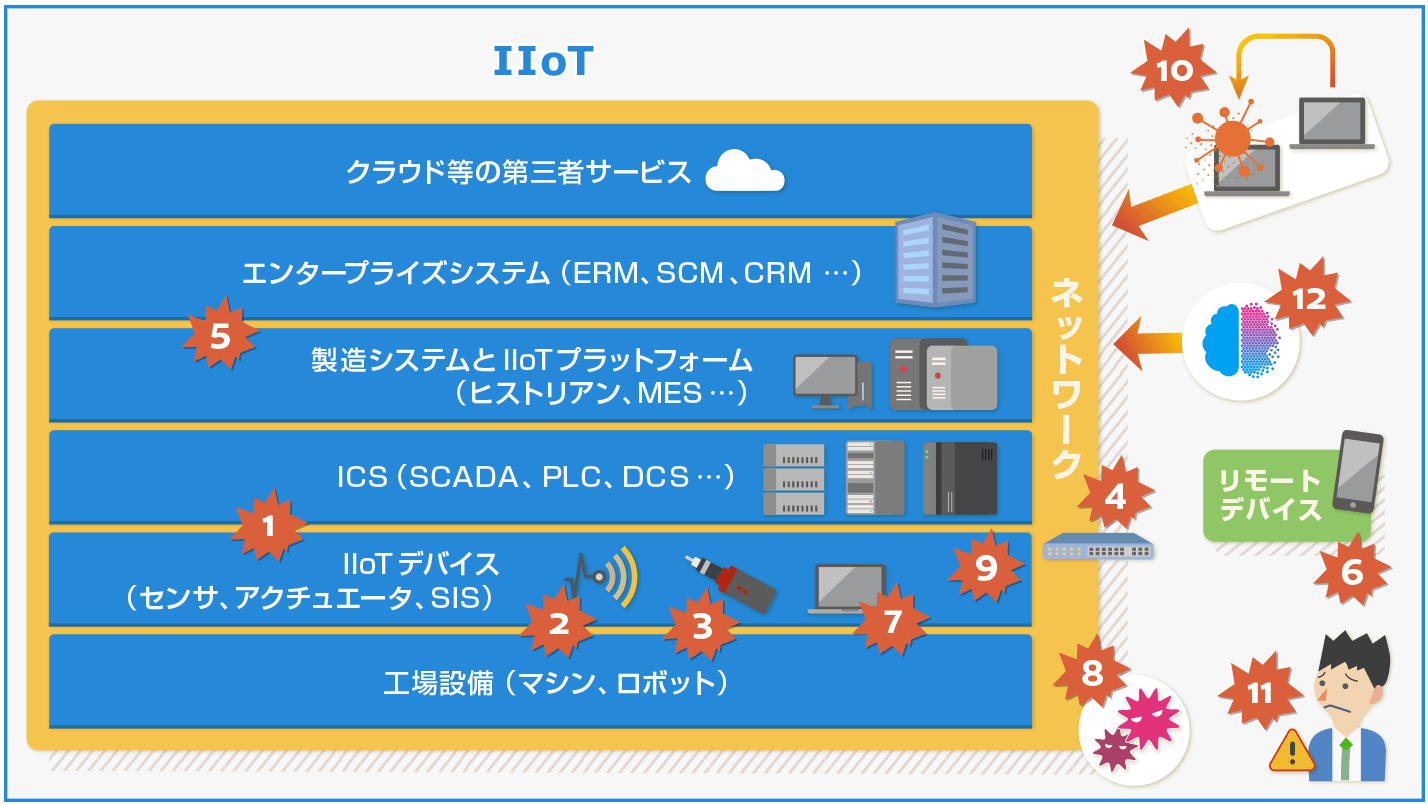

IIoTの攻撃シナリオ

IIoTが攻撃される場合、どのような攻撃シナリオが想定しうるのでしょうか?攻撃のほとんどは図2の「悪意のある活動/悪用」、「盗聴/傍受/ハイジャック」、「物理的攻撃」に含まれますが、具体的な攻撃の対象や手段について見ていきたいと思います。

IIoTセキュリティプラクティスでは、考慮すべき12の攻撃シナリオとその影響を示しています。IIoTデバイスに対する攻撃が多いことと、可用性を損なう攻撃が多いことが分かります。

1. コントローラー(例:DCS,PLC)とアクチュエータの間の接続に対する攻撃

2. センサに対する攻撃(測定値や状態の変更、それらの再構成など)

3. アクチュエータに対する攻撃(状態の抑制、設定の変更)

4. ネットワークを流れる情報に対する攻撃(データの改ざん)

5. IIoTゲートウェイに対する攻撃(脆弱なプロトコルやデフォルトパスワードなど)

6. リモートコントロールデバイスの不正操作(例:操作パネル、スマートフォン)

7. SIS(安全計装システム)に対する攻撃

8. マルウェア

9. (IoTの)ボットネットによるDDoS攻撃

10. 踏み台攻撃(例えばクラウドに対する攻撃)

11. ヒューマンエラーベースの攻撃およびソーシャルエンジニアリング攻撃

12. AI技術を使用した高度に個人化された攻撃

図3 IIoTの攻撃シナリオ

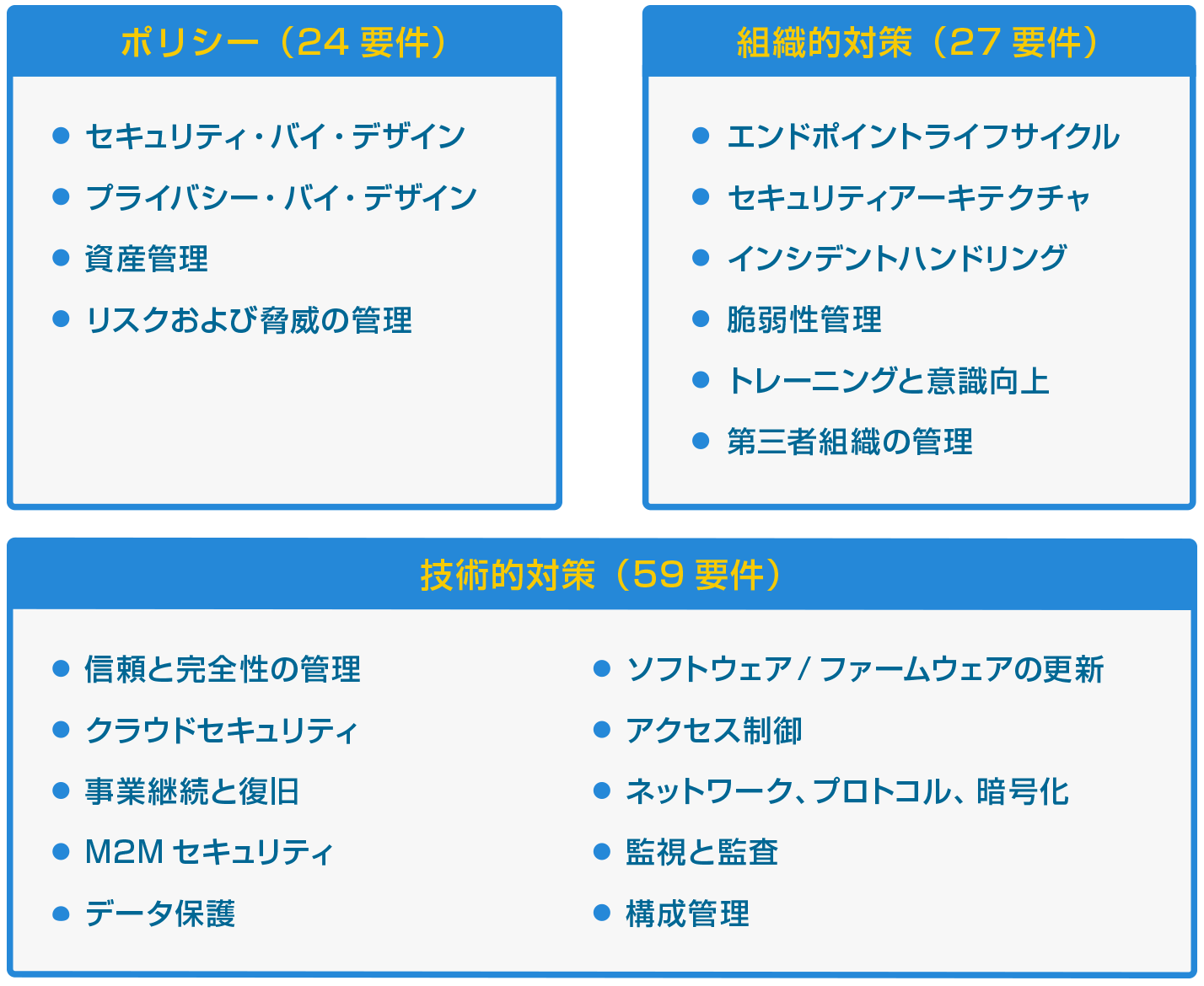

IIoTセキュリティプラクティスの全体像

これまで見てきたIIoTへの脅威や攻撃シナリオにはどのようなセキュリティ対策が必要になるのでしょうか?IIoTセキュリティプラクティスでは、セキュリティ対策集として110件のセキュリティ要件を定義しています。

大別すると、ポリシー(24要件)、組織的対策(27要件)、技術的対策(59要件)となります。

図4 IIoTセキュリティ要件のカテゴリ

技術的対策とされているものが半分以上を占めていますが、その中には事業継続と復旧のように技術とマネジメントの両方の側面が含まれるものもあります。また、それとは逆にポリシーには資産管理のように一見して技術的側面が大きいように思われるものも含まれています。これらの対策は、ENISAの独自の観点だけでなく、下記の知名度のあるセキュリティスタンダードも参照文書とされています。

参照文書(一部抜粋)

- IEC IEC 62443-2-1:2010

- IEC IEC 62443-3-3:2013

- ISO ISO/IEC 27002:2013

- NIST NIST SP 800 82r2

- NIST NISTIR 8183

- Cloud Security Alliance Security Guidance for Early Adopters of the Internet of Things

- IIC Industrial Internet of Things Volume G4: Security Framework

- OWASP IoT Security Guidance

- GSMA GSMA CLP.13 IoT Security Guidelines for Endpoint Ecosystems

- IoT Alliance Australia Internet of Things Security Guidelines v1.2

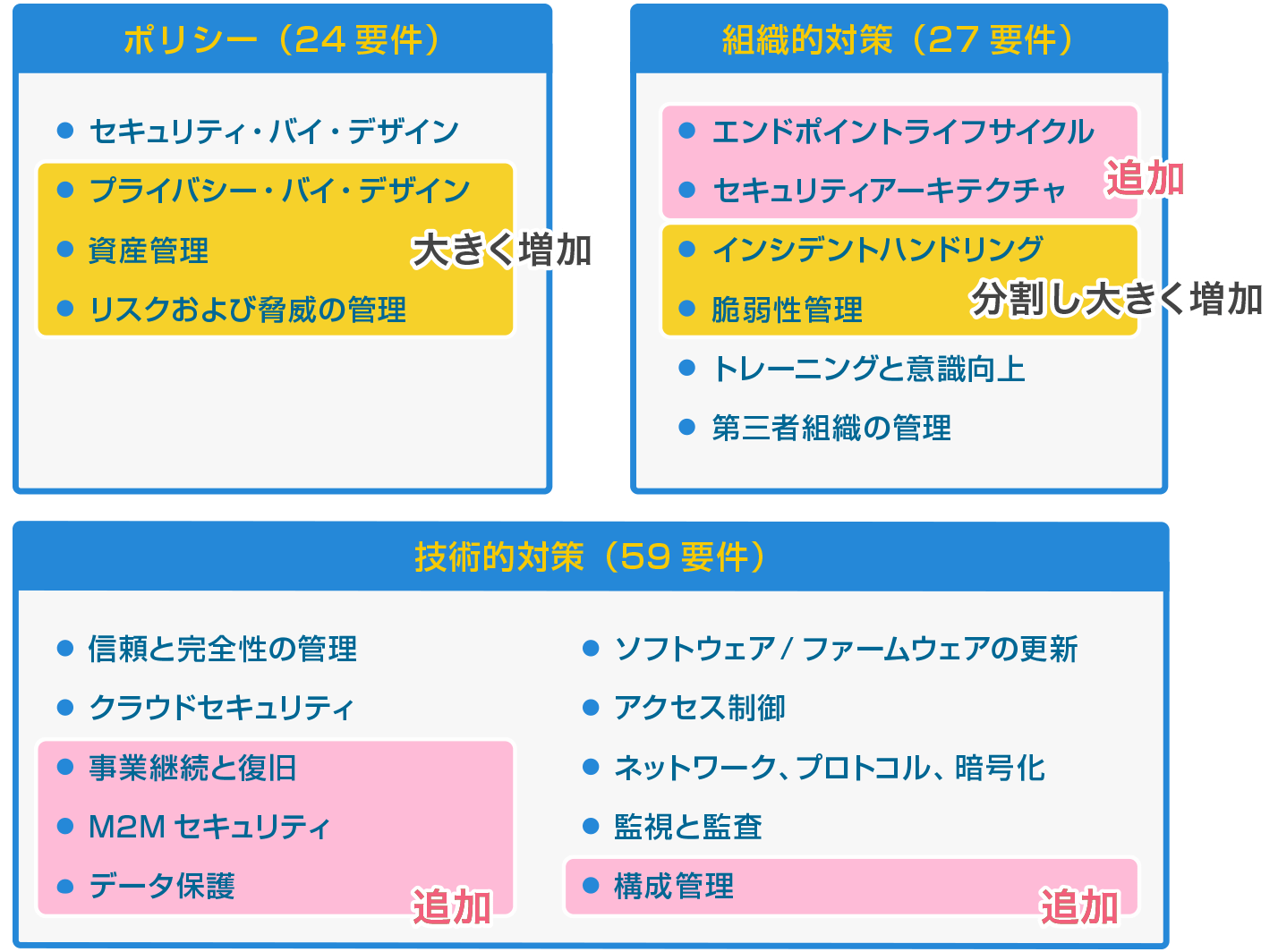

IIoTとIoTセキュリティプラクティスの違い

IIoTセキュリティプラクティスにはどのような特徴があるのでしょうか?IoTセキュリティプラクティスと比較してどのようなセキュリティ要件が多いのかを見てみましょう。

※ カテゴリの比較のため、個別のセキュリティ要件はかならずしも上記の対応関係にはなりません。

※ 逆に存在しない、もしくは減少した要件の明示は割愛しています。

図5 IIoT要件のうち、IoT要件に対して追加、もしくは大きく増加したカテゴリ

- IIoTのポリシーは、特にプライバシー・バイ・デザイン、資産管理、リスク管理および脅威の管理についての要件が多いです。(例えば、地域内の法規制への対応(GDPRなど)、資産管理ツールの利用、トップダウンとボトムアップのリスク管理などについて求めています。)

- IIoTの組織的対策は、エンドポイントライフサイクルやセキュリティアーキテクチャーの要件が新たに定められたと共に、インシデントハンドリングと脆弱性管理が分割されて別個のテーマに設定されています。(例えば、エンドポイントの発注~廃止までのセキュリティ考慮や、セキュリティに関するセキュリティアーキテクチャー設計、侵入テストの実施などについて求めています。)

- IIoTの技術的対策は、クラウドセキュリティや事業継続と復旧、M2Mセキュリティ(マシン間のセキュリティ)、構成管理が新たに定められたと共に、ソフトウェア/ファームウェアのアップデートの要件がやや多いです。(例えば、パブリッククラウド利用検討時のリスク分析や、事業継続計画の作成・テスト、アップデートができない場合の代替措置、ネットワーク分離などについて求めています。)

今回はIIoTのセキュリティ脅威とIIoTセキュリティプラクティスの全体像について紹介しました。

次回は、いよいよ具体的なセキュリティ対策として、ポリシーと組織的対策の内容について紹介したいと思います。

※ 当コラムにおける和訳は当社にて英文を翻訳したものであり、その内容について保証するものではありません。正確な内容が必要な場合は適宜、英文の原文を参照していただけますようお願いします。

参考資料

- Good practices for Security of Internet of Things in the context of Smart Manufacturing(ENISA)

https://www.enisa.europa.eu/publications/good-practices-for-security-of-iot - Good practices for Security of Internet of Things(ENISA)

https://www.enisa.europa.eu/publications/baseline-security-recommendations-for-iot

Writer Profile

セキュリティ事業部

セキュリティコンサルティング担当 チーフコンサルタント

戸田 勝之

Tweet