サイバーセキュリティに関するフレームワークとISMS~第1回 サイバー経営ガイドとCSF

2015年12月に経済産業省および情報処理推進機構(以下、IPA)から「サイバーセキュリティ経営ガイドライン」が公開されました。本ガイドラインには、サイバー攻撃から企業を守る観点で、経営者が認識する必要のある原則や指示事項などが書かれています。また、ここ数年、日本以外の国からもサイバーセキュリティに関するさまざまなフレームワークが公開されてきており、そのいくつかは日本でも利用されています。

これらの各フレームワークには、どのような違いがあるのでしょうか?一般的にもっとも使用されるセキュリティのフレームワークであるISMS(ISO/IEC27001、27002)とはどう違うのでしょうか?ここでは代表的な以下の4つのフレームワークを見ていきます。

- 「サイバーセキュリティ経営ガイドライン」(経済産業省、IPA)

- 「重要インフラにおけるサイバーセキュリティフレームワーク」(米国 国立標準技術研究所)

- 「Critical Security Controls for Effective Cyber Defense」(米国の非営利団体Center for Internet Security)

- 「Strategies to Mitigate Targeted Cyber Intrusions」(オーストラリア 国防信号局)

「サイバーセキュリティ経営ガイドライン」とは?

「サイバーセキュリティ経営ガイドライン」は、主に経営者やCISO(最高情報セキュリティ責任者)など向けに書かれているもので、経営におけるサイバーセキュリティ経営の原則およびCISOなどに指示すべき重要項目について記載されています。

| No. | |

|---|---|

| 1 | サイバーセキュリティリスクへの対応について、組織の内外に示すための方針(セキュリティポリシー)を策定すること。 |

| 2 | 方針に基づく対応策を実装できるよう、経営者とセキュリティ担当者、両者をつなぐ仲介者としてのCISO等からなる適切な管理体制を構築すること。その中で、責任を明確化すること。 |

| 3 | 経営戦略を踏まえて守るべき資産を特定し、セキュリティリスクを洗い出すとともに、そのリスクへの対処に向けた計画を策定すること。 |

| 4 | 計画が確実に実施され、改善が図られるよう、PDCAを実施すること。また、対策状況については、CISO等が定期的に経営者に対して報告をするとともに、ステークホルダーからの信頼性を高めるべく適切に開示すること。 |

| 5 | 系列企業やサプライチェーンのビジネスパートナーを含め、自社同様にPDCAの運用を含むサイバーセキュリティ対策を行わせること。 |

| 6 | PDCAの運用を含むサイバーセキュリティ対策の着実な実施に備え、必要な予算の確保や人材育成など資源の確保について検討すること。 |

| 7 | ITシステムの運用について、自社の技術力や効率性などの観点から自組織で対応する部分と他組織に委託する部分の適切な切り分けをすること。また、他組織に委託する場合においても、委託先への攻撃を想定したサイバーセキュリティの確保を確認すること。 |

| 8 | 攻撃側のレベルは常に向上することから、情報共有活動に参加し、最新の状況を自社の対策に反映すること。また、可能な限り、自社への攻撃情報を公的な情報共有活動に提供するなどにより、同様の被害が社会全体に広がることの未然防止に貢献すること。 |

| 9 | サイバー攻撃を受けた場合、迅速な初動対応により被害拡大を防ぐため、CSIRT(サイバー攻撃による情報漏えいや障害など、コンピュータセキュリティにかかるインシデントに対処するための組織)の整備や、初動対応マニュアルの策定など緊急時の対応体制を整備すること。また、定期的かつ実践的な演習を実施すること。 |

| 10 | サイバー攻撃を受けた場合に備え、被害発覚後の通知先や開示が必要な情報項目の整理をするとともに、組織の内外に対し、経営者がスムーズに必要な説明ができるよう準備しておくこと。 |

引用:「サイバーセキュリティ経営ガイドライン」(経済産業省、IPA)

なお、当ガイドラインの本文及び付録には、上記の重要10項目をベースとした実施担当者(システム部門やセキュリティ部門の担当者)向けの対策項目が書かれています。

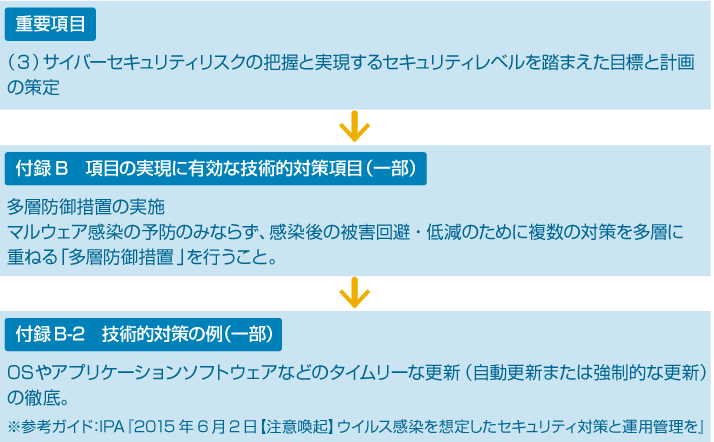

例えば、重要項目3は、以下のようにブレークダウンされています。

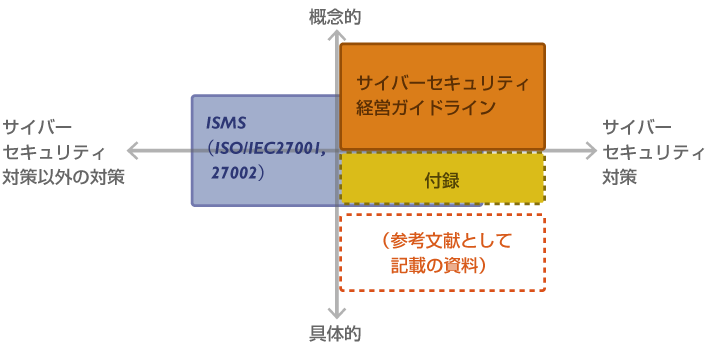

なお、「付録C 国際規格ISO/IEC27001及び27002との関係」を参照することで、「セキュリティ経営ガイドライン」と、対応するISMSの規格要求事項を確認することができるようになっています。

「重要インフラにおけるサイバーセキュリティフレームワーク(CSF)」とは?

「重要インフラにおけるサイバーセキュリティフレームワーク」(”Framework for Improving Critical Infrastructure Cybersecurity”)は、2014年2月に米国の国立標準技術研究所(NIST)から公開されており、その邦訳版をIPAが公開しています。主に重要インフラに携わる企業向けに書かれていますが、それ以外の組織でも十分活用できる内容になっており、「CSF」とも呼ばれて海外では急速に利用が広がっています。

2015年11月にプライスウォーターハウスクーパース株式会社が発表した「グローバル情報セキュリティ調査2016」によると、グローバル企業での当フレームワークの使用は35%となっており、ISO/IEC27001の40%に迫る勢いとなっています(複数回答ありの数値です)。

当フレームワークは、サイバーセキュリティ対策を、「特定」、「防御」、「検知」、「対応」、「復旧」の5つの機能に分類し、それらの機能を22のカテゴリーで示しています。

| 機能 | カテゴリー | 機能 | カテゴリー |

|---|---|---|---|

| 特定 (ID) |

資産管理 | 検知 (DE) |

異常とイベント |

| ビジネス環境 | セキュリティの継続的なモニタリング | ||

| ガバナンス | 検知プロセス | ||

| リスクアセスメント | 対応 (RS) |

対応計画の作成 | |

| リスク管理戦略 | 伝達 | ||

| 防御 (PR) |

アクセス制御 | 分析 | |

| 意識向上及びトレーニング | 低減 | ||

| データセキュリティ | 改善 | ||

| 情報を保護するためのプロセスおよび手順 | 復旧 (RC) |

復旧計画の作成 | |

| 保守 | 改善 | ||

| 保護技術 | 伝達 |

引用および一部抜粋:「重要インフラにおけるサイバーセキュリティフレームワーク」(IPA)

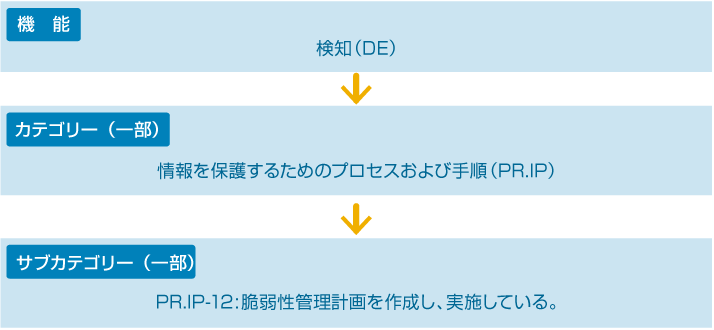

それぞれのカテゴリーは、さらにいくつかのサブカテゴリーに分かれており、サブカテゴリーは全部で98にのぼります。対策の記述レベルはあまり細かくはなく、技術的な手段までは言及していません。例えば、「検知」は以下のようにブレークダウンされています。

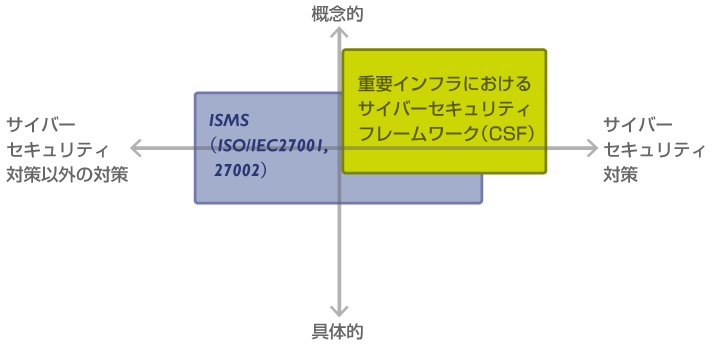

本文の「表2 フレームワークコア」には、各サブカテゴリーに関連するISMSの管理策を確認することができるようになっています。サブカテゴリーに関連するISMSの管理策は94にのぼっており、ISMS管理策が全部で114であることを考えると、重複する範囲は多いと言えます。

今回見たサイバー経営ガイドとCSFの2つのフレームワークは、サイバー攻撃に対する直接的な対策そのものだけでなく、その前段となる「守るべき資産の特定」や「リスクアセスメント」についても記載があることから、比較的カバー範囲が広く、ISMSとの類似性も高いと言えます。

次回は、「Critical Security Controls for Effective Cyber Defense」および「Strategies to Mitigate Targeted Cyber Intrusions」について見ていきたいと思います。

Writer Profile

セキュリティ事業部

セキュリティコンサルティング担当 チーフコンサルタント

戸田 勝之

Tweet