制御系システムのセキュリティ(1)-制御系システムのセキュリティを取り巻く状況-

はじめに

サイバー攻撃の事件や被害の報道が連日のように取り上げられています。サイバー攻撃の被害は、インターネットに接続されているシステムや企業内のITシステムを中心に、個人情報の漏えい、機密情報の漏えいが多く発生しています。最近は、ITシステム以外の製造業、電力、水道などの制御系システムへのサイバー攻撃が発生しており、制御系システムの防御が重要な課題になっています。第1回は、制御系システムのセキュリティを取り巻く状況と政府を中心とした取り組みの動向について解説します。

1. 制御系システムの特徴

(1) ITシステムと制御系システムの統合

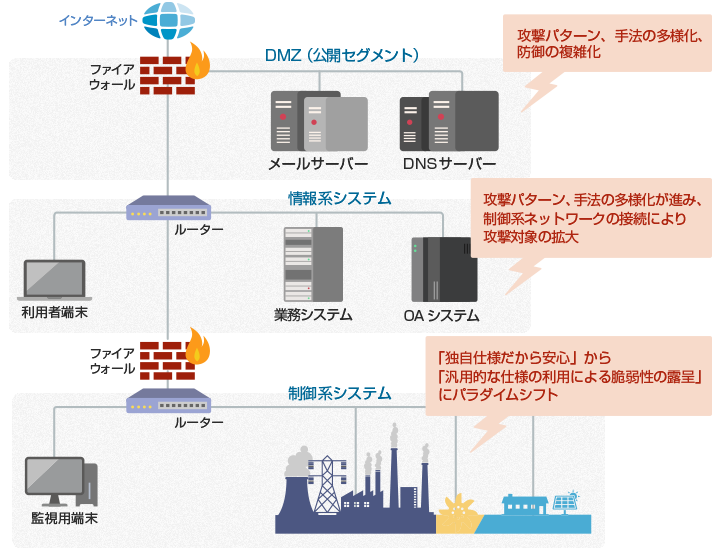

従来は、製造業、電力、ガス、水道、金融関係、鉄道、航空などの重要インフラや制御系システムは、インターネットとの接続や社内のIT(情報系)システムと接続はせずに、独立したシステムとして設計、運用されてきていました。制御系システムは、独自OSを使用した機器、独自の通信プロトコルを適用したネットワーク機器を使用することが多くありましたが、最近では汎用OSの適用、標準プロトコルの採用とオープン化が進みつつあります。図1に示すように、情報系ネットワークと制御系ネットワークを接続し、統合したネットワークシステムとして構築し、データの有効活用、資源の有効化を図る傾向にあります。

図1 情報系システムと制御系システムの統合

(2) 制御系システムのサイバー攻撃の事例

最近発生した制御系システムへのサイバー攻撃が報告されるようになってきています。表1に示した過去10年に制御系システムで発生したサイバー攻撃の事例を見ても、制御系システムのさまざまな分野で、サイバー攻撃を受けていることが分かります。

| 発生時期 | 発生国 | 対象 | 概要 |

|---|---|---|---|

| 2017年5月 | 全世界 | 政府システム、病院、工場等 | WannaCryというファイル暗号化マルウェアによる大規模なサイバー攻撃が5月12日に開始され、150か国の23万台以上のコンピュータに感染した。28言語に対応したウィルスであった。コンピュータの身代金としてビットコインを要求した。 |

| 2016年12月 | ウクライナ | 電力 | 一連のサイバー攻撃は2016年12月6日に始まり、20日まで続いた。17日に停電が起きたときは、キエフ郊外にあるピヴニシュナ変電所への攻撃が開始された。変電所はマニュアル操作に切り替え、約1時間15分後に電力が復旧した。 |

| 2015年12月 | ウクライナ | 電力 | 2015年12月23日、ウクライナで停電が起こった。人口140万人の地域の半分の世帯が一時停電した。マルウェアKillDisk」を用いたサイバー攻撃の疑いがある。 |

| 2015年3月 | トルコ | 電力 | 31日に首都アンカラを含め、トルコの全81県のうち45県に及んで転電が発生した。電力会社は送電線に障害が起きたと説明しているが、サイバー攻撃の可能性が疑われている。 |

| 2012年8月 | サウジアラビア | 石油 | サウジアラムコが8月中旬に約3万台のパソコンがウイルス(Shamoon)に感染し、データが消去された。 |

| 2011年12月 | イラン | 防衛 | イランが、サイバー攻撃により米国の無人航空機を自領に誘導して着陸させ、米国の最新技術の入手に成功した。 |

| 2011年9月 | 米国 | 水道 | イリノイ州の水道施設に、外国 のハッカーがリモート監視・制御(SCADA)システムへアクセスした形跡があった。同施設のシステムへア クセスし、水道ポンプを焼損させたと説明されている。 |

| 2010年9月 | イラン | 電力 | 2010年9月に、イランの核燃料施設のウラン濃縮用遠心分離機を標的として、マルウェア(Stuxnet)に感染し、遠心分離機には過剰な負荷がかかり、20%が破壊されたと言われている。 |

| 2008年1月 | ポーランド | 鉄道 | ポーランドで14歳の少年がテレビのリモコンを改造して無線端末にアクセスし、路面電車システムに侵入し、ポイント切替機を不正に操作し、4車両を脱線させた。 |

(3) ITシステムと制御系システムの比較

いままで制御系システムは、インターネットや社内のITシステムに接続していない独立したシステムであることから安全であるとは言われてきました。しかし、制御系システム機器などに汎用OSを使用する場合や、通信プロトコルに標準プロトコルを採用する場合が多くなり、サイバー攻撃を受けやすい状況になってきています。また、システムの設計や運用面についても異なる考え方で設計、運用されてきています。表2にITシステムと制御系システムを比較整理します。

| 項目 | ITシステム | 制御系システム |

|---|---|---|

| リスク管理 | データの機密性と保全が優先 業務の遅延は重視 |

人命が優先 制御システムの停止、環境への影響も重視 |

| セキュリティの C(機密性) I(完全性) A(可用性) |

Cを重視、以下はI、Aの順に重視 | Aを重視、以下I、Cの順に重視 |

| 可用性 | 一般に遅延は許容 | 24時間365日の連続運転 |

| 耐障害性 | システムの二重化 | 冗長システム構成をとるが、冗長システム構成をとれずにシステム全体が停止することもある |

| 性能要件 | リアルタイム性の要求はそれほど高くない 処理能力は要求されることが多い |

リアルタイム性の要求は高い 処理能力は設計時に十分考慮 |

| システム運用 | 汎用的なOSを使用 OSの更新、パッチ適用は容易 |

専用のOSを使用する場合が多い 汎用のOSを使用する装置、機器も増加 |

| 通信 | 標準通信プロトコル | 専用プロトコルが多い 標準プロトコルも一部あり |

| パッチ適用 | 定期的に実施 計画的に実施 |

計画停止ができず、パッチを適用しない場合が多い |

| 使用期間 | 3年~5年 | 10年~20年 |

| システムの場所 | 一般的にデータセンター等に設置し、でアクセスが容易 | 遠距離、無人の場所が多く、リモート監視が多い |

ITシステムと制御系システムは、設計および運用の思想が異なります。ITシステムではセキュリティの機密性を重視しますが、制御系システムでは可用性を重視します。ITシステムでは、個人情報や機密データなどに重点を置きますが、制御系システムでは、人命にかかわることに重点を置くために可用性を重視しています。システムの設計では、性能要件、システム運用、パッチ適用の考え方が大きく異なります。システムの使用期間もITシステムはわりと短期間ですが、制御系システムでは長期間にわたって使用します。これらの設計思想の異なるシステムを接続して情報システムを構築することになりますが、そもそもセキュリティに対する考え方が異なるシステムを接続するため、十分なセキュリティ対策をとる必要があるといえます。

2. 政府の制御系システム・重要インフラのセキュリティの取り組み状況

日本では、内閣官房が2000年から「重要インフラのサイバーテロ対策に係る特別行動計画」を発表し、重要インフラのサイバーテロに対する対策についての検討を始めました。内閣官房の「情報セキュリティ政策会議」の配下に「重要インフラ専門委員会」を設置し、日本の重要インフラの防御についての検討を始めました。現在は、サイバーセキュリティ基本法の制定を受け、内閣サイバーセキュリティセンターの「サイバーセキュリティ本部」の配下に「重要インフラ専門調査会」として改組し、活動を行っています。重要インフラとは国民生活に密接に関係するインフラシステムを対象とし、制御系システムを含む重要な分野を選定しています。対象としている重要インフラの分野は、電気通信、放送、銀行など、証券、生命保険、損害保険、航空、鉄道、電力、ガス、政府・地方自治体、医療、水道、物流、化学、クレジット、石油の13分野です。重要インフラ専門調査会の活動のひとつに、「重要インフラにおける情報セキュリティ確保に係る「安全基準など」策定指針」の策定があります。この指針を基に、各分野では各分野のセキュリティガイドラインを策定し、実施することになっています。表3に各分野で策定しているガイドラインを示します。さらに、分野ごとに詳細なサイバー攻撃に対する基準またはガイドラインを策定する動きもあり、各分野内の情報共有などを目的とした専門組織としてISAC(Information Sharing and Analysis Center)を設置することが多くなっています。例えば、情報通信分野では、ICT-ISAC、金融分野では金融ISAC、電力では電力ISACを設立し、各分野で活用を行い、他の機関との情報共有を図っています。

| 分野 | 発行元 | 名称 | |

|---|---|---|---|

| 情報通信 | 電気通信 | 総務省 | 情報通信ネットワーク安全・信頼性基準 |

| 一社 電気通信事業者協会 | 電気通信分野における情報セキュリティ確保に係る安全基準(第3版) | ||

| 総務省 | 電気通信事業法/電気通信事業法施行規則/事業用電気通信設備規則 | ||

| 放送 | 放送セプター | 放送における情報インフラの情報セキュリティ確保に関わる「安全基準等」策定ガイドライン | |

| ケーブル | 一社 日本ケーブルテレビ連盟 | ケーブルテレビの情報セキュリティ確保に係る「安全基準等」策定ガイドライン | |

| 金融 | 銀行等 生命保険 損保保険 証券 |

公財 金融情報システムセンター | 金融機関等におけるセキュリティポリシー策定のための手引書 |

| 金融機関等コンピュータシステムの安全対策基準・解説書 | |||

| 金融機関等におけるコンティンジェンシープラン策定のための手引書 | |||

| 航空 | 航空運送 | 国土交通省 | 航空運送事業者における情報セキュリティ確保に係る安全ガイドライン(第4版) |

| 航空管制 | 航空管制システムにおける情報セキュリティ確保に係る安全ガイドライン(第4版) | ||

| 鉄道 | 国土交通省 | 鉄道分野における情報セキュリティ確保に係る安全ガイドライン(第3版) | |

| 電力 | 電気事業連合会 | 電力制御システム等における技術的水準・運用技術に関するガイドライン | |

| 一社 日本電気協会 | スマートメータシステムセキュリティガイドライン 電力制御システムセキュリティガイドライン |

||

| ガス | 一社 日本ガス協会 | 製造・供給に係る制御系システムのセキュリティ対策ガイドライン | |

| 政府・行政サービス | 総務省 | 地方公共団体における情報セキュリティポリシーに関するガイドライン | |

| 医療 | 厚生労働省 | 医療情報システムの安全管理に関するガイドライン(第4.3版) | |

| 水道 | 厚生労働省 | 水道分野における情報セキュリティガイドライン | |

| 物流 | 国土交通省 | 物流分野における情報セキュリティ確保に係る安全ガイドライン(第3版) | |

| 化学 | 石油化学工業協会 | 石油化学分野における情報セキュリティ確保に係る安全基準 | |

| クレジット | 一社 日本クレジット協会 | クレジットCEPTOARにおける情報セキュリティガイドライン | |

| 石油 | 石油連盟 | 石油分野における情報セキュリティ確保に係る安全ガイドライン | |

出典:内閣サイバーセキュリティセンターの「2016年度重要インフラにおける安全基準等の継続的改善状況等の調査」を基に作成

制御系システムのセキュリティの取り組みとしては、経済産業省が電力システムのサイバーセキュリティとして、

- マネジメントシステムの確立

- 外部接続点の対策徹底

- 業界横断的な情報共有

- セキュリティ人材の訓練・育成

- 電力分野のサイバーセキュリティガイドラインの策定 など

5つの柱を掲げて、取り組みを始めています。とくに、ガイドラインの策定においては、米国のNREC(北米電力信頼度協会)が作成したガイドライン(CIP: Critical Infrastructure Protection)を参考に、日本版CIPの策定を検討しています。

本稿では、制御系システムについて、制御系システムの取り巻く状況および政府を中心とした取り組みの状況について解説をしました。次回は、米国の制御系システムのセキュリティへの取り組みについて解説する予定です。

Writer Profile

セキュリティ事業部

セキュリティコンサルティング担当 エグゼクティブコンサルタント

サイバーセキュリティ戦略本部重要インフラ専門調査会 委員

松田 栄之

Tweet