制御系システムのセキュリティ(3)-制御系システムのセキュリティ対策-

はじめに

本号では、制御系システムのセキュリティ対策について解説します。従来の制御系システムは、独立したネットワークシステムであり、独自OSおよび独自プロトコルを利用してきていためセキュリティへの対策があまり考慮されていませんでした。しかし、制御系システムと情報系(IT)システムが接続され、汎用のOSを利用するなどセキュリティへの対策が必要になってきています。そこで、制御系システムの現状を踏まえてセキュリティ対策について解説します。

1. セキュリティ対策の概要

5月12日に感染が世界中に広まったサンラムウェアのWannaCryにより日本でも自動車工場の生産ラインが停止したという報道がありました。また、JPCERTが6月13日に公表した「制御システムを狙うCrashOverrideマルウェアの脅威」(JVNTA#99970831)によると、電力システムの監視、制御など利用するプロトコルを標的にしたマルウェアの注意を呼びかけています。昨年12月に発生したウクライナの大規模停電はCrashOverrideによると言われています。

独立したネットワークシステムだから安心、独自OSを利用しているか大丈夫とは言えない状況になっており、制御系システムについてもサイバーセキュリティが課題になってきています。

サイバーセキュリティに関して米国国立標準技術研究所(NIST)から「重要インフラのサイバーセキュリティ向上のためのフレームワーク」(Framework for Improving Critical Infrastructure Cybersecurity)が公開されています。このフレームワークでは、サイバーセキュリティのフレームワークについて特定(IDENTIFY)、防御(PROTECT)、検知(DETECT)、対応(RESPOND)、復旧(RECOVER)の5つの機能に分け、カテゴリーを設定してセキュリティへの対応方法について整理しています。制御系システムのサイバーセキュリティへの対策について、制御系システムの現状を踏まえて重要と考える対応策を本号では表1のように整理して解説します。

| 機能 | カテゴリー | 対応策 |

|---|---|---|

| 特定 | 資産管理 | サーバー、装置、機器などの資産の一覧を作成 |

| セキュリティポリシー | ||

| 防御 | アクセス制御 | ID、パスワードの適正化 |

| ネットワークの分離 | ||

| 保護技術 | 外部記憶媒体の使用 | |

| 検知 | 継続的なモニタリング | 侵入検知装置などの設置 |

| 対応 | 対応計画の作成 | 業務継続対応計画の作成 |

| 復旧 | 復旧計画の作成 | 業務継続復旧計画の作成 |

2. セキュリティ対策

2.1「特定」について

2.1.1 資産一覧の作成

制御系システムには、さまざまなサーバ-、制御装置、制御機器、ネットワーク機器などの資産が接続されています。これらの資産について、用途、使用するアプリケーション名、装置名、設置年月日、OS、使用するネットワークプロトコル、ネットワークアドレス、ウイルス対策ソフト、OSの更新状況などを把握する必要があります。情報系(IT)システムの場合には、資産管理ソフトで一元的に管理が可能です。しかし、制御系システムの場合には、資産管理ソフトのエージェントソフトをそれぞれの資産に搭載できない場合や独自プロトコルを使用している場合は、試算管理ソフトが利用できず、個別に台帳などで管理する必要があります。制御系システムに接続されている資産について、システムのトラブルへの対応、セキュリティの脆弱性の評価などを速やかに行うために、資産管理が必要になります。

2.1.2 セキュリティポリシー

制御系システムでは、可用性を重視し、安全性に重きをおくため、サイバーセキュリティについては対応が遅れています。まずは、制御系システムのセキュリティポリシーを制定し、実行に移すことが望まれます。セキュリティポリシーを策定するベースとしては、ITシステム系のセキュリティマネジメントシステムの構築で用いられるISO27001または制御系システムのセキュリティの国際標準であるIEC 62443-2-1が参考になります。

セキュリティポリシーを制定し、セキュリティマネジメントのPDCAを回すことにセキュリティレベルの向上が期待できます。

2.2「防御」

2.2.1 アクセス制御

(1) ID、パスワードの適正化

IDは、基本的には個人に割り当てますが、資産によっては決められたIDしか利用できない、運用上1つのIDを共有している場合があります。また、パスワードについては、決められたパスワードで変更できない場合や設置した時のデフォルトのパスワードを使い続けている(例えば、「password」を使っている)場合が想定されます。制定したセキュリティポリシーに則ったID、パスワードの運用が望まれます。不正アクセスからの防御、内部犯行の防止の観点からパスワードの定期的な変更のような運用も重要になってきます。

(2) ネットワークの分離

制御系システムには、

- ① センサー、機器、アクチュエータなどの現場に設置された制御機器類のシステム

- ② これらのデータを収集、監視するコントローラシステム(SCADAシステム : Supervisory Control And Data Acquisition)

- ③ 制御系システムのデータを利用する情報系(IT)ネットワークシステム

などに分類できます。これらのシステムは、個々にセキュリティレベルが異なり、他のシステムからの不正アクセスや情報漏えいなどについて考慮する必要があります。制御系システム内のそれぞれのシステムをゾーンに分けて、セキュリティレベル、防御するデータを明確にする必要があります。その上でゾーン間の接続についてどのようにセキュリティを守るかを明確にします。ゾーン間の接続には、ルーター、ファイアウォール、データダイオードなどいくつかの対応策があります。

① ファイアウォール

情報系システムでは、一般的に使用されているファイウォールですが、制御系システムに導入するにはいくつかの課題があります。制御系システムで使用されている通信プロトコルは、IPプロトコルを基に、ファイアウォールのポリシーを設定し、アクセスを制御しています。制御系システムの場合は、独自のプロトコルが多く、下位層のプロトコルがIPプロトコル以外のプロトコルが多くあります。図1に制御系プロトコルと下位層の対応の例を示します。

図1 制御系プロトコルと下位層の例

| DNP3 Modbus/TCP PROFINET OPC |

BACnet/IP | CC-Link IE EtherCAT Ethernet POWERLINK GE-SRTP HSE PROFINET SERCOS Ⅲ TCnet |

CANopen CompoNet CUnet DeviceNet HART HLS IO-Link MECHATROLINK-II Modbus PROFIBUS |

| TCPプロトコル | |||

| IPプロトコル | |||

| Ethernet | RS-485 RS-232 など |

||

制御系システムに対応しているファイアウォールには、制御系プロトコルに対応したフィルターのルールを作成または設定する必要があります。下位層がIPプロトコル以外の制御系プロトコルについては、パケットの取得(キャプチャ)はできますが、パケットを解析してフィルターを行うためのソフトウェアの開発が必要になります。現状の制御系プロトコルに対応したファイアウォールは、TCP/IP上の電力システムで広く使用されているDNP3や組み込み製品製品に広く使用されているModbus/TCPなどに対応した製品が出てきています。対応していないプロトコルについては、ファイアウォールを通過させない、またはそのまま通過させてパケットをキャプチャし、手動で解析する必要があります。制御系システムに対応したファイアウォールが多くなく、機能面の充実が望まれる状況です。

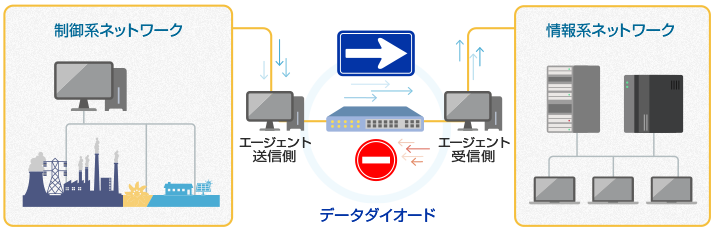

② データダイオード

データダイオードは、一方向にのみデータを通信する装置です。例えば、制御系システムから情報系ネットワークの通信において、制御系ネットワークへの通信を遮断して、情報系ネットワークのみに通信をするような場合に使用する専用装置です。

図2 データダイオードの概要

データ通信などを一方向で行うために、送信側へのアクセスができないため、双方向通信が必要な場合には、データダイオードを使用することはできません。ファイル転送のように送達確認やデータの完全性が必要なアプリケーション用にデータダイオードの両端にエージェントソフトが必要になり、データのエラー訂正のロジックの組み込みやファイル転送に失敗した場合のログ出力などを行います。ファイル転送やメール通信などの基本的なアプリケーションに対応している製品がありますが、対応している制御系システムのプロトコルがまだ少ないために個別に開発する必要があります。また、制御系プロトコルのデータについて、データを送信側から受信側にカプセル化して単に通過させる機能を持った製品もあります。まだ、技術が確立されていない状況であり、制御系プロトコルへの対応を含めて、データダイオードの制御系システムへの充実が望まれます。

2.2.2 外部記憶媒体の使用

2010年に起きたイランの核施設を狙ったトロイの木馬型のマルウェアであるStuxnetは、USBメモリーを利用した感染であったと言われています。制御系システムが外部ネットワークと接続されてない場合でも、外部記憶媒体を使った感染が起きる事例です。データの入出力、プログラムの更新などでUSBメモリーやCD-ROMなどの外部記憶媒体を利用する場合があると想定されます。USBポートを使用不可にする運用も考えられますが、データの入出力などで外部記憶媒体を利用する場合もあります。外部記憶媒体の利用規則を制定し、運用するとともに、外部記憶媒体に対するウイルススキャンの実施など、十分な対策をとる必要があります。

2.3「検知」

2.3.1 侵入検知装置などの設置

情報系システムでは、IDS(侵入検知システム)を導入して不正アクセスを検知しています。制御系システムに対応したIDSも出てきています。しかし、図1に示すようにいろいろな制御系システムのプロトコルがあり、制御系システムに対応したIDSはいくつかのプロトコルに対応している状況です。対応していないプロトコルについては個別に検知するルールなどを作成する必要があります。また、パケットを取得(キャプチャ)し、手動で解析する方法もあります。制御系プロトコルに対応したIDSが多くなく、対応しているプロトコルもそれほど多くはありません。制御系プロトコルに対応したIDSの充実が望まれます。

2.4「対応」

2.4.1 事業継続対応計画

情報系システムについては、事業継続計画(いわゆるIT-BCP)を策定し、運用をしていることが一般的になってきています。制御系システムについても事業継続計画を作成し、運用をしていると想定されますが、制御系システムの事業継続計画があまり話題になることありません。「IT サービス継続ガイドライン」(経済産業省)を参考に、制御系システムの事業継続計画(OT-BCPと呼ぶことにします)を策定するとともに、サイバー攻撃を受けた時に適切に対応するように、日ごろからOT-BCPを運用することが望まれます。

2.5「復旧」

2.5.1 事業継続復旧計画

前項で記載しましたが、OT-BCPを策定し、運用するとともに、定期的な訓練やサイバー攻撃を想定した演習を行うことが望まれます。また、定期的なOT-BCPの見直しを実施することも望まれます。

本号では、制御系システムのセキュリティ対策の一部を解説しました。対策については、まだまだ成熟した状況ではありませんので、動向などを注視していく必要があります。次号では、制御系システムの認証制度について解説します。

Writer Profile

セキュリティ事業部

セキュリティコンサルティング担当 エグゼクティブコンサルタント

サイバーセキュリティ戦略本部重要インフラ専門調査会 委員

松田 栄之

Tweet