標的型攻撃に耐えられる組織になるために

最近の標的型攻撃の傾向

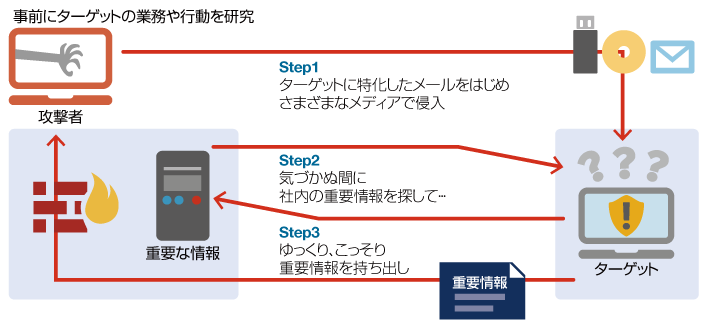

最近の標的型攻撃は数年前に起こった機密情報の窃取を目的とした三菱重工、衆議院の事件などとは少し違い、狙われる情報が機密情報にとどまらず、個人情報を狙われるケースも多くなっています。標的型攻撃とは、特定の組織内の機密情報や個人情報を狙って行われるサイバー攻撃のことで、特定の組織や個人を狙って最小限の配布を行い、仕込まれるマルウェアもカスタマイズされる事が多く、セキュリティベンダの統計や解析から逃れやすいという特性があります。このため、単純に一般的なマルウェア対策だけでは、なかなか見つかりにくくなってきています。侵入の手段としては、標的に合わせたなりすましの電子メールで来ることが多い状況です。

メールが標的型攻撃の入り口となっているが、スパムメール対策だけで標的型攻撃は防ぐことができるのか?

標的型攻撃に使われるメールは、対象組織の業務や特定の個人に関連した内容が使われることから文面からでは判断が難しいものになっており、単純なスパムメール対策だけでは防御は困難です。当社では標的型攻撃耐性強化サービスを提供していますが、その実績からも、模擬標的型メールは必ず誰かが開いてしまうという結果が出ています。このサービスは、標的型攻撃に対する組織の耐性強化サービスの一環として、従業員のセキュリティリテラシーの測定や、万が一不審なメールを開いてしまった場合に、その被害を最小化するための行動が必要な「人」の部分のベンチマークという位置づけで提供しています。つまり、疑いのあるメールを開くことを防止するのではなく、万が一開いてしまった後にどう行動したらいいか、ということを身につけてもらうことを目的にしています。実際のサイバー攻撃は、1人でもマルウェアに侵入されるとそこから組織全体に渡る侵入の足場になってしまい、特に標的型攻撃の場合、この侵入(メールの開封率)をゼロにすることは不可能であるため、開いてしまった後の行動を身につける方が重要です。

この訓練は、標的型攻撃に対する組織への注意喚起の一風変わった周知手段ともいえます。注意喚起の全社周知を出すだけでは訴求効果が薄いですが、ある程度の割合の人が開封するような「訓練」という形をとることで、より多くの人の注意を喚起し、事後対策を含めて対応を具体的に身につけていただくことができると考えています。

アンチウイルスソフトだけでは検知できない?

最近の標的型攻撃で使われているマルウェアは、いままでのような「使いまわし」ではなく、攻撃のたびにプログラムをコンパイルしなおし、意図的に変化させているものもあります。この場合、一般のシグニチャベースのアンチウイルスソフトだけでは検知することは困難です。また、実際にウイルスが侵入した場合でも、見た目に怪しいと思われる挙動がない場合もあります。添付ファイルを開いたり、URLをクリックしたりした時に、実はバックグラウンドでさまざまな動作をしているのに表面上は何も動いていないように見えたり、偽装のためにダミーファイルが出てくる場合などもあります。とくに最近では、攻撃手法が巧妙になり、怪しいと思われる挙動に気が付くことが難しくなっている状況です。 対策として、日頃から安易に添付ファイルを開いたり、URLや「OK」ボタンを押下したりせずに、一拍呼吸をおくことなどを心がけることだけでも危険度が下がります。

ではどうすれば良いのか?

アンチウイルスソフトが全く無力と言うわけではありません。また、OS、パッケージアプリケーションソフトのアップデートをきちんとしておくことは重要です。したがって、日頃からアンチウイルスソフトのアップデートや脆弱性に対応した最新のパッチを当てる、各種アプリケーションを最新のバージョンにしておく、適切なものを使用する、などを組織的に運用、管理しておく体制が必要です。さらに、標準的なスパムメール対策をしておくだけでも簡単な偽装は受けなくなるため、標的型攻撃のメールが届く確率を減らすことができます。

まずはクライアントPCの設定、メールサーバー側の送受信の設定をしっかり行うなど、標的型攻撃が通れる穴をできるだけ小さくすることが大切です。

今までは、ファイアウォールやゲートウェイ、ウイルススキャナの導入など、入り込むことをゼロにするための入口対策に傾注してしまい、出口対策は十分な対策が講じられていなかったので、今後はトータルできっちり対策していこうという考えが主流になってきています。しかし、標的型攻撃に関しては未知の脆弱性を利用したり、公開直後(ゼロデイ)で対応策が出ていない脆弱性を利用した「ゼロデイアタック」と呼ばれる、アンチウイルスソフトでは検知できないマルウェアが仕込まれるケースが多くなってきており、発見できる可能性を高めるために、ふるまい検知型やサンドボックス型と呼ばれるようなマルウェア検知解析システムを導入する方法も出てきています。

当社で扱っているLastlineのような次世代サンドボックスを導入することにより、限界と思われていた入口対策をあらためて考える余地が出てきます。

侵入されたことを検知するには?

標的型攻撃に対しては、「侵入されることを前提に、①侵入を検知し組織内のシステムに感染が拡大することを防ぐ、②情報の持ち出しを失敗させる、③持ち出された情報の価値をなくす」という総合的な対策が必要になってきています。

早期に侵入を検知し、感染拡大を防ぐ方法として、特定のクライアントPCにマルウェアが仕込まれた場合、情報窃取、感染拡大などのための外部のC&Cサーバー(*1)との通信を検知して侵入を特定します。このために、外部との通信経路にIDS/IPSや、URLフィルターあるいはDNSのモニター装置を設置するといった方法があります。もちろん実際の運用にあたっては、これらの各システムに対してあらかじめC&Cと疑わしいIPアドレスやURLを特定し検出を行うための情報を準備しておく必要があります。

また侵入後に、攻撃者がどこをめざして侵入を広げていくかと考えたとき、多くは情報システム内部の管理権限のアカウントを狙ってくると考えられます。アクティブディレクトリー(AD)サーバーやファイルサーバー上にダミーの管理者を設定し、ここへの不正アクセスが行われていないか常時監視をしたり、定期的に監査ログを見るようにしたりすることも対策のひとつです。

以上、システムの内部に侵入された場合の検出方法を述べましたが、実際の情報システムの運用・管理にあたってはその規模が拡大すると、なかなか人手だけでは十分な監視ができません。さまざまな情報機器のログ情報を一元的に収集し、異常な通信やアクセスを自動的に検知して警報を出す管理システムがどうしても必要になってきます。このようなニーズに答えるために最近ではSIEMを導入するケースも増えてきています。SIEMはさまざまな情報機器のログ情報を一元的に管理するだけでなく、情報機器相互のログの相関を分析することで侵入を検知(ふるまい検知)する機能を有しています。

(*1)C&Cサーバー(Command & Control サーバー):マルウェアに感染した端末に指令を送り、制御するサーバーのこと。

侵入されても情報漏えいにつなげないための対策は?

内部侵入されたとしても被害を発生させないためには、前述のとおり、①情報の持ち出しを失敗させる、②持ち出された情報の価値をなくす、といった対策を打っておくことが必要です。

重要情報の漏えいを防ぐには、情報が格納されているシステム(クライアントPC、ファイルサーバー、データベース)へのアクセス権を奪われないように、ログインのためのパスワードやACL(アクセスコントロールリスト)の管理と監視を日頃から強化しておくことが重要です。もちろんシステム管理者の管理特権は十分に保護される必要があります。

また、たとえ攻撃者に侵入されたとしても、持ち出された情報が暗号化されていて、攻撃者に解読できない情報であれば、対策の1つになります。クライアントPCやファイルサーバーに格納する重要なファイルは必ず暗号化するとともに、パスワードを安全に管理しておくことが重要です。また、安全なファイル管理の方法の1つとしてDRM(Digital Rights Management)(*2)を利用することも考えられます。例えば、マイクロソフトのSharePoint2013ではオフィスファイルやPDFといったファイルをフォルダに格納する段階で自動的にDRMが付与され、同じドメイン内でない限り開くことができないようになっています(つまりドメイン外に持ち出されると、開くことができません)。クライアントPCやファイルサーバーに作業ファイルを格納する場合、どうしても暗号化してパスワードを設定することに手間がかかって、守られないケースがよくありますが、これであれば、自動的に暗号化が行われますので運用の手間が軽減されます。

(*2)DRM(Digital Rights Management):電子機器上のコンテンツ(映画や音楽、小説など)の無制限な利用を防ぐための技術の総称。オリジナルのデータを秘密の符合方式によって記録し、特定のソフトウェアあるいはハードウェアでしか再生できないようにすることで、第三者による複製や再利用を難しくする技術。

日頃の備え:ユーザーレベル

ユーザー一人一人が実践するべき対策としては、

- 突破されにくいパスワードの設定

- 重要ファイルの暗号化

- パッチを当て、システムを最新の状態にしておく

- 運用ルールを着実に守る

- 何かあった際のエスカレーションルートの確認

- 定期的な訓練

- 不要な情報をできるだけクライアントPCには保存せず、ファイルサーバーに保存する

などが挙げられます。

情報をクライアントPCに保存しないことは、万が一、マルウェアに感染した場合にも、クライアントPCの交換だけで業務の継続が可能であり、感染した端末をデジタルフォレンジックに回すことができるようになります。

また侵入が特定された場合にはデジタルフォレンジックを行う必要が出てきます。この場合、侵入が特定されたクライアントPCに対しては、ネットワークケーブルの抜去を行ったあと、シャットダウンをせずに、デスクトップパソコンならコンセントを抜く、ノートパソコンならバッテリーを外し、自組織内のインシデントを対応する専門部隊や、外部機関との連絡窓口を設定しておき、速やかに連絡した上で調査を待つ必要があります。うっかりシャットダウンしてしまうと、ハードディスクの情報が書き換わってしまい、調査を行えなくなってしまう場合があるのでご注意ください。ただし、最近のマルウェアの傾向として、ネットワークが切断されたことを感知し、マルウェア自体が消滅してしまうこともあります。そうなってしまうと、何をどう盗もうとしていたのか、何を盗まれたのかが調査できない場合も出てきます。

日頃の備え:情報システム管理部門

企業や組織では、インシデントが発生した場合に備えて、

- 最優先で守るべきものを確実に認識する

- ここまで述べてきたさまざまな対策を組織や情報システム、リスクの状況に合わせて適切に構築、運用・管理する

- 新しい情報や攻撃動向などの情報は、外部から来ることが多いため情報収集の体制を構築しておく

- 外部機関や専門家の協力を得ながら被害抑止や再発防止に必要な行動ができる関係を日頃から構築しておく

- 技術的な調査や、初動対応サポートを受けられるセキュリティベンダーの問い合わせ先を普段から確認しておく

- インシデント連絡窓口を明確にし、いざという時にセキュリティ外部機関からの通知が確実に受け取ることができるようにする

- インシデント発生時の対応組織体制、社内での対応方法、周知方法を準備しておく

- 各システムの正規の設定や、ログなど証跡類の保存状況や期間を確認し、想定されるインシデントに対して調査できるようにしておく

などの準備を行っておくべきでしょう。

特に忘れがちなのは、被害にあった時の調査に必要な情報を平常時から確保しておくことです。侵入を検知した、あるいは情報を窃取されたときに、侵入経路や被害範囲の特定が必要になります。この場合、必要になるのは各情報機器のログになります。必要と想定される期間、ログを確実に収集し、改ざんや誤削除から守りつつ保存しておく必要があります。

過剰防御にならないためには

自社に対してどれだけスパムメールや、マルウェアが来ているかといった統計情報は日頃から収集しておき、社内の情報システム部門から全社に公開し、経営層を含めて浸透させることや、CSIRTのような事象や脅威を正確にわかりやすく説明できる組織を持つことで、あまり過剰に反応しないようにすることも必要です。また、比較のために外部の統計情報も意識して見ておくことが大切になります。

Writer Profile

セキュリティ事業部

インシデントレスポンス担当 担当部長

植草 祐則

天野 寛生

Tweet