クラウドサービス利用時のPCI DSS準拠のポイント② ~PCI DSS Implementation Considerationsの概要~

前回の「クラウドサービス利用時のPCI DSS準拠のポイント」では、PCI DSS要件の維持責任がクラウドサービス利用者とプロバイダー間でどのように共有されるかを把握するためのツールとしてPCI DSS Responsibility Matrixを紹介しました。PCI DSS Responsibility Matrixにより、利用者・プロバイダー間のPCI DSSの維持責任範囲についてプロバイダー側の基本的な考え方を把握することができます。

一方、プロバイダーから入手したPCI DSS Responsibility Matrixだけでは、PCI DSSの各要件がどのように満たされるのか、利用者側でどのように対応していく必要があるかを理解するには不十分な場合があり、不明点などがあればプロバイダー側に確認が必要です。

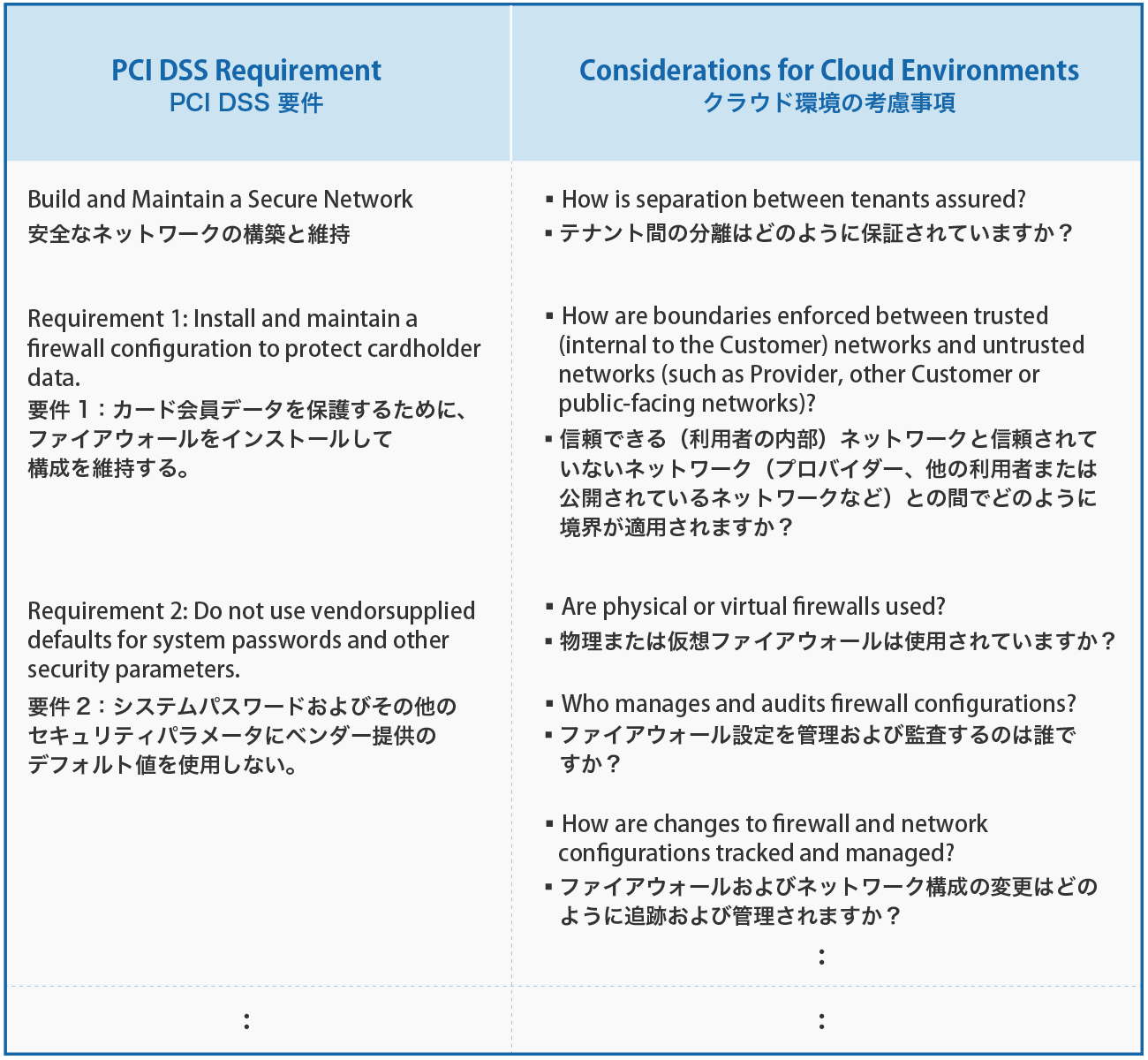

そこで今回は、PCI SSC Cloud Computing Guidelines[1]の附属資料であるAppendix D: PCI DSS Implementation Considerationsを紹介します。

このドキュメントには特定のクラウド環境の特性やPCI DSS要件の実装上の考慮点を理解するための確認事項が示されています。今回は本ドキュメントのうち、何点か主要な確認事項をピックアップして解説したいと思います。

表1「PCI SSC Cloud Computing Guidelines」

Appendix D: PCI DSS Implementation Considerations より意訳、抜粋

安全なネットワークの構築と維持

How are boundaries enforced between trusted (internal to the Customer) networks and untrusted networks (such as Provider, other Customer or public-facing networks)?

信頼できる(利用者の内部)ネットワークと信頼されていないネットワーク(プロバイダー、他の利用者または公開されているネットワークなど)との間でどのように境界が適用されますか?

クラウド環境を複数利用者で共用するため、信頼できるネットワークとその他のネットワーク間でどのように境界が適用されるかを識別することが重要です。例えば、以下のネットワーク間でどのようにPCI DSS要件に沿って環境分離が実現されるかを確認しましょう。

- ①利用者とプロバイダーネットワーク間

- ②利用者と他の利用者ネットワーク間

- ③インターネットなどの公開ネットワークと利用者ネットワーク間

一般的なIaaSの場合、①②はクラウドサービスの仮想アーキテクチャにより実現されているため、そのアーキテクチャがプロバイダー側のPCI DSSスコープに含まれ、準拠済みであるかの確認が必要です。また、③はプロバイダーが提供するファイアウォールや自身で個別導入したファイアウォールによりPCI DSS要件に沿って業務上必要最小限のトラフィックのみに利用者自身で制限することが求められます。

What technologies are used in the provision of the cloud service e.g., hardware, software, virtual technologies?

クラウドサービス(ハードウェア、ソフトウェア、仮想技術など)の提供にはどのようなテクノロジーが使用されていますか?

クラウドサービスはオンプレミス環境と比べて新たなテクノロジーを取込むスピードが速く、多様なテクノロジーの選択が可能です。一方、新たなテクノロジーであっても設定不備や脆弱性による情報流出などのリスクはありセキュリティ対策は欠かせません。

PCI DSS準拠においても同様であり、まずは自身のクラウド環境でどのようなテクノロジーを使用しているかを洗出し、セキュアに構成するための設定基準を確認しましょう。

例えば、プロバイダーの提供サービスに接続する際の認証やアクセス制御設定などを定めたアプリケーションプログラミングインタフェース(API)標準や、仮想サーバーやコンテナ※の基となるイメージファイルにマルウェアや脆弱性の混入を防ぐための保護基準などが挙げられます。

※ 従来から利用されてきたハイパーバイザー型の仮想化技術に対して、ここ数年で利用が増えてきている仮想化技術。ハイパーバイザー型は、ハイパーバイザーという特別なソフトウェア上で異なるオペレーティングシステムを持つ独立した仮想サーバーを実現する。これに対してコンテナ型では、1つのオペレーティングシステム上でコンテナという隔離したアプリケーション実行環境を実現する。

カード会員データの保護

Where are the known data storage locations? Where are data centers located?

既知のデータ格納場所はどこですか?データセンターはどこにありますか?

クラウドサービスにおいてデータセンターの管理はプロバイダーの責務範囲であり、セキュリティの観点から物理的な所在が明かされないことがある一方、利用者側で国や地域までは選択可能な場合があります。国や地域によっては適用法令や規則などが変わりますので、カード会員データの保存要件を定めるにあたり留意が必要です。

Where are encryption/decryption processes being performed? Who controls each process?

暗号化/復号化プロセスはどこで実行されていますか?各プロセスを管理するのは誰ですか?

カード会員データを暗号化して保護するためには暗号鍵の管理が欠かせません。

クラウド環境では、プロバイダーから提供されている鍵管理機能を活用することも可能ですが、通常、提供機能を用いて暗号鍵管理プロセスを構築、運用するのは利用者側の責任です。暗号鍵へのアクセスを必要最小限に制限する、暗号鍵全体に1人ではアクセス出来ない仕組みを構築するなど、PCI DSS要件に沿ったプロセスを実現可能か確認しましょう。

Are APIs configured to enforce strong cryptography and authentication?

強力な暗号化と認証を実施するようにAPIが設定されていますか?

インターネットなどのオープンな公共ネットワークを介してカード会員データを伝送する場合、強力な暗号化と認証による通信の保護が求められます。プロバイダーが提供する機能を用いて暗号化通信を構成する場合、デフォルト設定から変更する必要が無いか確認が必要です。例えば安全でないとみなされる暗号化プロトコル設定が互換性の観点からデフォルトで有効化されていることがあるため、PCI DSS要件を満たした設定への変更が必要です。

脆弱性管理プログラムを維持する

How is it ensured that VM images (including inactive and replicated VMs) have up-to-date anti-malware and patches before they are enabled for use?

使用可能になる前に、VMイメージ(非アクティブVMおよび複製VMを含む)に最新のマルウェア対策とパッチが適用されることを、どのように保証しますか?

仮想化技術を用いてシステムを構築する場合、テンプレートとなるイメージファイルから複数の仮想サーバーを起動したり、簡単に休止や再有効化したりすることができますが、便利な一方、イメージファイルや休止中のサーバーのマルウェア対策やパッチ適用の基準が明確でないと、脆弱な状態の仮想サーバーを稼働させることにつながりかねません。

リリース時にマルウェア対策ソフトウェアを自動で組込み可能なイメージファイルを用意したり、プロバイダーが提供する脆弱性評価サービスまたはサードパーティ製のツールを用いて仮想サーバー起動前に脆弱性のチェック、問題の修正を行ったりするためのリリースプロセスを構築しておくことが重要です。

強力なアクセス制御手段を実装する

How is user authentication applied at different levels?

ユーザー認証は様々なレベルでどのように適用されますか?

クラウドサービスでは利用者のクラウド環境を構成するさまざまなサービスやテクノロジーの維持管理を行うために、管理者ユーザーやプログラムなどからアクセス可能な管理インタフェースが多数存在している可能性があります。PCI DSS要件に沿ったユーザー認証の仕組みを漏れなく構成できるよう、以下のように対象となる環境を洗出し、それぞれの管理インタフェースを特定しましょう。

- ①プロバイダーが管理するクラウドインフラストラクチャー(ネットワーク、ハードウェア、ハイパーバイザーなど)

- ②プロバイダーが提供するクラウドサービス(IaaS上の利用者クラウド環境、その他マネージドサービス)

- ③利用者クラウド環境に構築する仮想アプライアンス製品、仮想サーバー上のオペレーティングシステム・ソフトウェア

通常①はプロバイダー側のPCI DSSスコープに含まれますが、②③は利用者自身でPCI DSS要件に沿った構成が必要です。②については、クラウドサービスの管理コンソールや、API認証の仕組みなどがプロバイダーから提供されますが、必ずしもPCI DSSのすべての関連要件を直接満たしたものでは無い場合もあり慎重に検証が必要です。利用者自身でActive DirectoryやLDAPなどの認証サーバーを構築するなど別の手段を検討する必要があるかもしれません。

定期的にネットワークを監視およびテストする

What types of events are recorded in audit logs?

どの種類のイベントが監査ログに記録されますか?

クラウド環境においてもPCI DSS要件に沿った監査ログの取得が求められますが、IaaS、ストレージサービス、データベースサービスなど利用するクラウドサービスごとに必要なロギング設定が異なる場合があります。自身のクラウド環境で利用しているすべてのサービスについてログの記録や監視、保護設定を確認しましょう。

How is security testing managed for Provider infrastructure vs. Customer environments?

プロバイダーインフラストラクチャーと利用者環境のセキュリティテストはどのように管理されていますか?

4半期ごとの脆弱性スキャンや年次のペネトレーションテストなどPCI DSS要件が求めるセキュリティテストの実施は、プロバイダーと事前に合意した責任範囲の割当てに基づいてクラウドインフラストラクチャーはプロバイダー側、利用者のクラウド環境は利用者側にて実施が必要です。テストにあたってはプロバイダー側の実施ポリシーに従い、利用するサービスによって事前申請が必要であったり、サービス妨害攻撃など禁止されているテスト項目があったりしますので、事前にプロバイダーに確認しておきましょう。

情報セキュリティポリシーの維持

What processes are in place to detect, assess, escalate and respond to potential breaches?

潜在的な違反を検出し、評価し、エスカレートし、対応するためのプロセスは何ですか?

自組織のセキュリティポリシーの維持責任は利用者側にありますが、一方でポリシーを確立・維持する上でプロバイダー側の協力は欠かせません。とくにセキュリティに関する何らかの問題が発生した際、オンプレミス環境では自組織に物理サーバーがありますので証拠収集や保全が物理的に可能ですが、クラウド環境ではそうはいきません。プロバイダー側からガイダンスやツールなどが用意されていることがありますので、事前に確認しておきましょう。

まとめ

今回は、PCI DSS Implementation Considerationsの確認事項をピックアップして解説しました。この確認事項だけで適用可能なすべてのPCI DSS要件が満たされるかを判断可能なわけではありませんが、利用者とプロバイダー間の責任範囲の考え方について内容理解を深め、クラウド環境ならではの考慮点を理解するうえで有用な確認事項がまとめられています。クラウドサービスを利用したPCI DSS準拠を計画するにあたっては、前回解説で紹介したPCI DSS Responsibility Matrixによる責任範囲の確認に加え、PCI DSS Implementation Considerationsを活用し、自身が利用するクラウドサービスの特徴や不明点などの確認を進めてみてはいかがでしょうか。

参考リソース

- [1] PCI SSC Cloud Computing Guidelines

https://www.pcisecuritystandards.org/document_library

※上記URLの「Filter by:」で「GUIDANCE DOCUMENT」を選択ください。

Writer Profile

セキュリティ事業部

セキュリティコンサルティング担当 チーフコンサルタント

堀 茂人(CISSP、CISA、QSA、情報処理安全確保支援士)

Tweet