Endpoint コラム:Windowsのランサムウェア対策①

2023.01.06

8月26日にIPAより2022年上半期のコンピュータウイルス・不正アクセスの届出事例が公開されました。

この事例によりますと、ランサムウェア被害(身代金を要求するサイバー攻撃の被害)の届出は26件あり、2021年下半期の33件および2021年上半期の30件と比べても対策が進んでいるとは言えない状況にあります。

本コラムではランサムウェアの最終的なターゲットとなるWindowsにおける対策についてお届けしたいと思います。

ランサムウェアの被害

ランサムウェアとは「被害者に取って不利益となる制限や機密情報の暴露などの手段にて脅迫を行い、引き換えに金銭を要求する」ソフトウェアです。

「不利益になる制限=解除できないファイル暗号化」であることが多く暗号化されたファイルは正常な読み書きが出来なくなります。また暗号化の解除には暗号化に使用された鍵(パスワードみたいなものと捉えてください)が必要となりますが、その鍵を攻撃者のみが所持しているため被害者側では手が出せないと言う状況に陥ってしまいます。

その結果システムが動かなくなり日常業務が紙の運用になってしまったという事例も耳にするのではないでしょうか。

[ランサムウェアの脅威と対策~ランサムウェアによる被害を低減するために]

https://www.ipa.go.jp/files/000057314.pdf

ランサムウェアの攻撃手法

ランサムウェアの攻撃手法には大きく2つが存在します。

- 1.被害者にランサムウェアが仕込まれたファイル(もしくはランサムウェアをダウンロードするファイル)を実行させる

- 2.不正アクセスで侵入しランサムウェアを仕込む

1はメールの添付ファイルに仕込まれたマクロなどによる攻撃手法です。

こちらはマルウェア対策ソフトで検知される事も多いと思います、検知率はベンダーそれぞれですが97%以上はあるでしょうか。

ですがマルウェア対策ソフト自体が停止・無効化される攻撃手法もありますので、「メールの添付ファイルや自分が知らないURLリンクは開かない」と言う意識は絶対でしょう。攻撃者は善人を装って攻撃してきますので何事も信じてはいけません。

また対策に効くWindowsの設定がいくつかありますので各種対策にまとめて掲載いたします。

2は次のセクションで詳しくご説明いたします。

不正アクセスによる攻撃

不正アクセスによる攻撃の典型的な例として、脆弱性を突く手法とブルートフォース攻撃で乗っ取りを行う手法とがあります。

● 脆弱性を突く手法

昨今の事例で最初の入口になるのがVPN装置の脆弱性です、これにより攻撃者は内部ネットワークに侵入します。

そして内部ネットワーク侵入後に攻撃者が狙うのがWindows・Active Directoryの脆弱性です。

一番多いのがWindowsのリモートデスクトッププロトコルの脆弱性(CVE-2019-0708:BlueKeep など)を突いた攻撃で、システム特権の取得+リモートコードの実行によるランサムウェアのインストールが行われます。

次にやられると被害甚大なのがActive

Directoryの脆弱性(CVE-2020-1472:Zelologon など)を突いた攻撃です、この攻撃では何とドメイン管理者が乗っ取られてしまいますのでドメインに所属するPCに対してやりたい放題になります。

この手法の質の悪いポイントは3点

- ①インターネットとは隔離されているので大丈夫と思っているところにVPN装置の脆弱性攻撃とセットで侵入してくる

- ②管理者権限を使ったマルウェア対策ソフト無効化→ランサムウェアのインストールと言う段取りで検知を遅らせてくる

- ③攻撃にユーザー/パスワードが不要なため脆弱性の条件が揃えば確実に実行できる

とことごとく従来の防御手法をすり抜けてくるところにあります。

根本的な対策は脆弱性に対応した修正プログラムの適用以外にはありません。ひと昔前であれば軽微な設定変更や仮想パッチで緩和と言う方策も取り得えましたが、ここまで手口が巧妙化すると恒久対処としてはリスクが大きすぎますので多層防御的に恒久対処を補強する用途まででしょうか。

● ブルートフォース攻撃などで乗っ取りを行う手法

こちらは従来型の手法でユーザー/パスワードを破ってリモートデスクトップによる乗っ取りが行われます。ブルートフォース攻撃が典型ですが昨今ですと違法取引による情報入手も増えています。

対策としてはまず リモートデスクトップを無効化する、有効にする必要がある場合は パーソナルファイアウォール等によるアクセス制御 も有効です。

これらの対策についても各種対策にまとめて掲載いたします。

各種対策

● Office製品のマクロ無効化

主にメールの添付ファイルを対象にした対策です、設定は「警告を表示してすべてのマクロを無効にする」を推奨します。

[Microsoft 365 ファイルでマクロを有効または無効にする]

マクロのブロック解除はこちらです。

[潜在的に危険なマクロがブロックされました]

● Edge の SmartScreen有効化

SmartScreenは危険と判定されるサイトからのダウンロードを警告してくれる機能で、URLリンクからのファイル実行への抑止が期待できます。

[SmartScreen はMicrosoft Edge で自分を保護するためにどのように役立ちますか?]

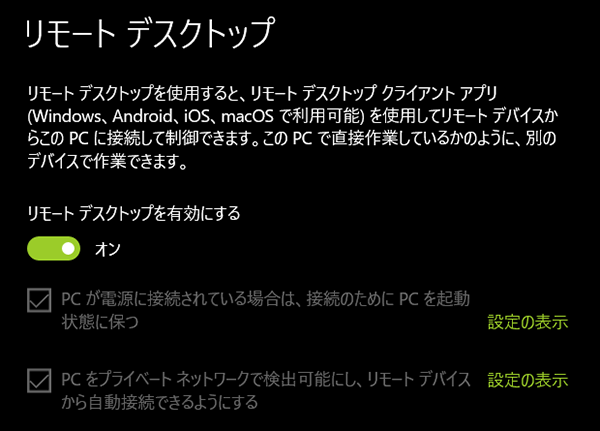

● リモートデスクトップの無効化

① タスクバーの検索ボックスで [リモート デスクトップの設定] と入力してEnter押下

② リモートデスクトップを有効にする を [オフ] に変更

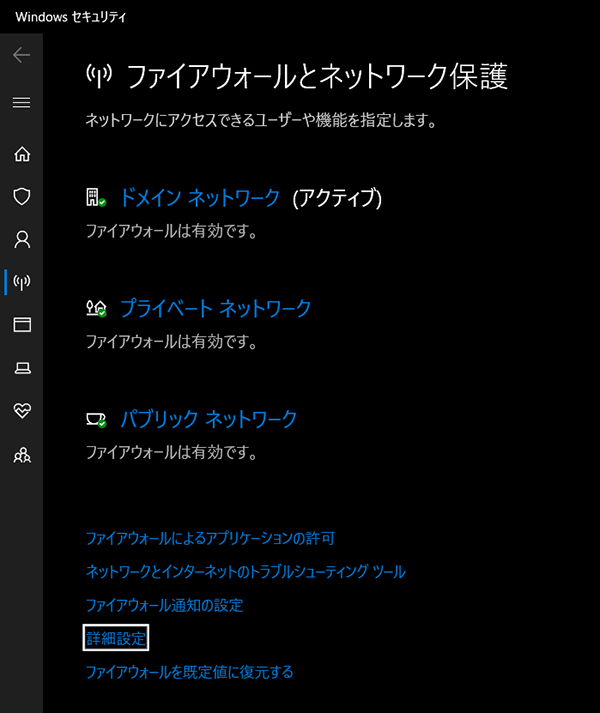

● リモートデスクトップのアクセス制御

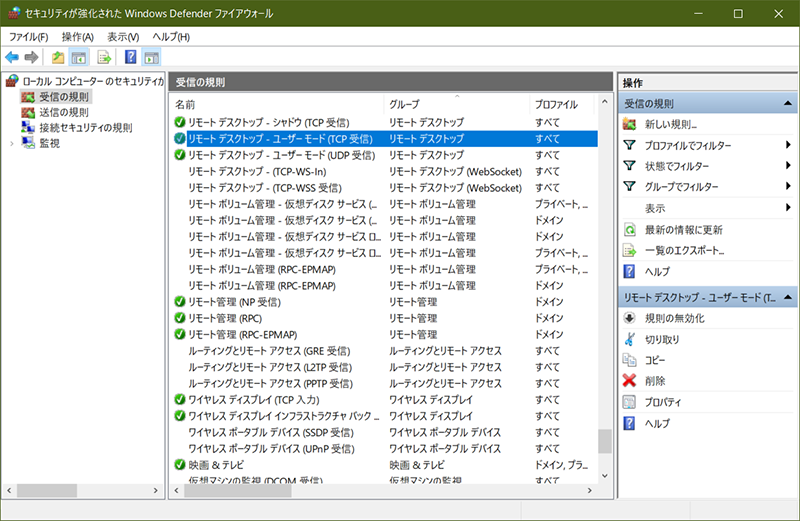

① タスクバーの検索ボックスで [ファイアウォールとネットワーク保護] と入力してEnter押下

② [詳細設定] をクリック

③ [受信の規則] – [リモートデスクトップ – ユーザーモード(TCP 受信)] をダブルクリック

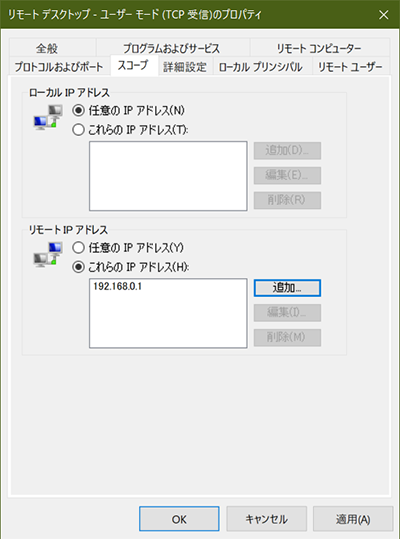

④ [スコープ] の [リモートIPアドレス] にアクセス制御に追加する接続元のIPアドレスを登録

⑤ 念のため [リモートデスクトップ – ユーザーモード(UDP 受信)] にも同じ設定を適用

バックアップによる対策

さてここまで攻撃をいかに防御するかと言う観点で書き進めてきましたが、大きな対策手法としてバックアップからのファイルリストアがあります。このセクションではバックアップによるランサムウェア対策についてのポイントをご紹介いたします。

まず1つ重要なトピックがあり昨今「ランサムウェアはバックアップもターゲットに攻撃を仕掛けてきます」、具体的にはファイル共有上のファイルの暗号化やシャドウコピーのスナップショット削除などの攻撃手法です。つまりバックアップの取得方法にも気を付けないといざと言う時には使い物にならなくなっている事があります。

では上記も踏まえ留意すべきバックアップ取得方法を下記に列挙いたします。

- ①バックアップ保持期間は十分に長く確保する

ランサムウェアには潜伏期間を持つものが存在します、これに対してバックアップ保持期間が短いと利用可能なバックアップのすべてに潜伏中のランサムウェアが紛れ込むという事態が発生し得ます。

保持期間の目安を提示することは難しいですが、数か月(少なくとも30日以上)の確保を推奨します。 - ②Windowsの標準バックアップ機能以外のバックアップ手段を絡める

Windowの標準バックアップ機能はファイル共有を使用しますのでバックアップファイル自体が攻撃の対象となりやすい方法です。ここにサードパーティのバックアップツールを絡めるとリスクを緩和することが可能です。

費用面などですべてのPCにバックアップツールを入れられない場合は、一度ファイル共有にバックアップを取りそこからさらにバックアップツールでバックアップと言う手法も取り得ます。 - ③バックアップ先に不変ストレージを使用する

バックアップ先に変更禁止処置が施された不変ストレージを使用することも効果的な対策です。

不変ストレージの候補はアプライアンス・クラウドストレージ・DVD/BDなどいくつかありますが、アプライアンスは費用が高くクラウドストレージはネットワーク要件が厳しい(特にリストア時)ので、比較的導入が容易なのはDVD/BDなどのライトワンスメディアの利用になるかと思います。

また斜め上の視点での対策として、外付けディスクにバックアップを取り完了したら接続解除と言う手段も考え得ますね。

おわりに

ITインフラに携わるものとしては被害のニュースが出る度に心の奥底にチクチクするものを感じています。攻撃者の方が何枚も上手であるのも事実ですがもう少し安心・安全な世の中になればという思いで本コラムを執筆いたしました。

ですが費用面が厳しく根本的な対策が取れないという方もいらっしゃるでしょう、ご紹介いたしました各種対策はいずれも出来るだけ費用が掛からないものをピックアップしておりますので是非ご参照いただければと思います。

またVPNを使用されている場合は脆弱性のチェックと修正プログラムの適用だけは早急に実施してください。やはりネットワークの境界を守れるだけでも防御力はかなり変わってきます。

それではコラムをご覧いただきありがとうございました、次回はもう少し高度な対策をお届けしたいと思います。

関連リンク

Colonial Pipelineへのランサムウェア攻撃

https://www.intellilink.co.jp/-/media/ndil/ndil-jp/column/security/2022/012800/security_report-202109-2.pdf

IL-CSIRTによるセキュリティインシデントに関する解説 一覧

https://www.intellilink.co.jp/column/security/2021/080200.aspx

※文章中の商品名、会社名、団体名は、各社の商標または登録商標です。