PCI DSS Version4で求められる暗号化テクノロジに関連した新要件とは

~クリプト・インベントリの策定、NISTで定義される暗号の使用期限や量子コンピュータ登場によるPQC移行を見据えた取り組みの必要性~

PCI DSS Version 4(現在の最新バージョンは4.0.1)の新規要件(概要は「PCI DSS Version 4.0における変更点のポイント 第二回」参照)のうち、これまではベストプラクティスの位置づけとされていた未来日付の新要件と呼ばれる各種要件について2025年4月より有効化され、準拠が必須となりました。

各組織ではシステム対応や運用整備など計画的に対処を進め、これら要件について準拠に導くことができた状態ではないかと推察します。

一方で、その時点での完全準拠が目的となってしまい、準拠後の維持活動が継続されないケースがあります。新たなテクノロジ、新たな脅威などに応じて変化したリスクへの対処も重要です。

そこで本コラムでは、今回有効化された新規要件のうち、準拠後の維持活動が重要なポイントとなる要件群として暗号化テクノロジに関連した新要件を紹介します。

米国国立標準技術研究所(NIST)で定義される暗号の使用期限、量子コンピュータ登場による耐量子計算機暗号(PQC:Post-Quantum Cryptography)への移行など、業界ガイドラインや最新の技術動向等を注視した維持活動が必要です。

PCI DSS の保護対象について

まず暗号化テクノロジによる保護が求められるPCI DSSの保護対象を再確認します。

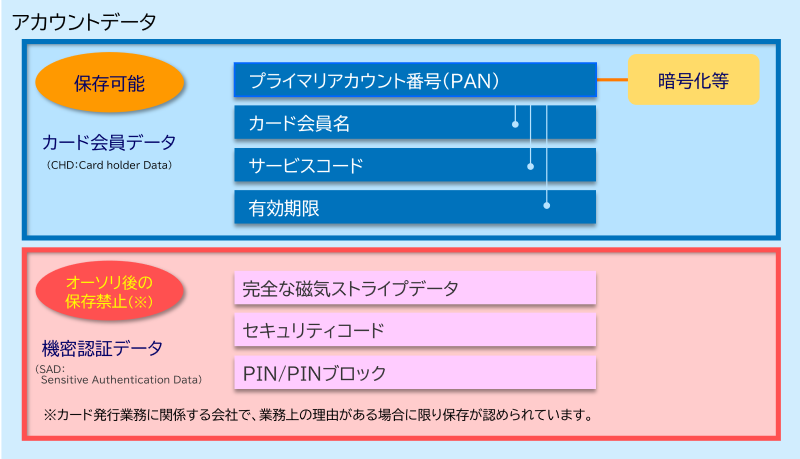

PCI DSSでは以下の図のとおり、カード会員データ(CHD)と機密認証データ(SAD)で構成されるアカウントデータが保護対象です。いわゆるクレジットカード番号であるプライマリアカウント番号(PAN)を含むカード会員データは保存が認められますが、暗号化等による保護が必要です。

また、インターネットショッピングなどで不正利用防止の目的にて入力が求められることがある、カード裏面記載の3桁程度の番号であるセキュリティコードを含む機密認証データは、カードの有効性や決済可能な取引かを確認するオーソリゼーション処理後の保存が原則禁止されます。

図1:PCI DSSの保護対象(アカウントデータ)

PCI DSS Version4 暗号化テクノロジに関連する新要件

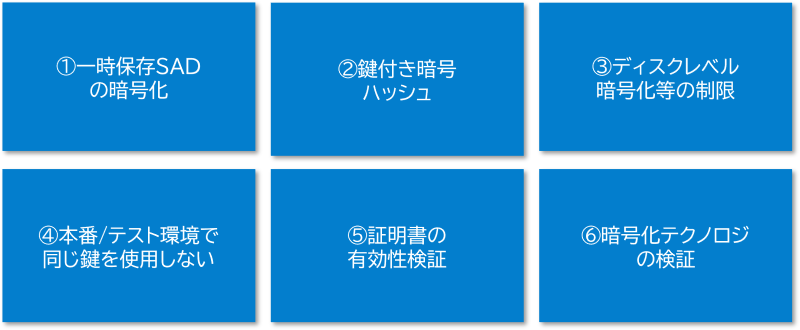

PCI DSSでは、上記で紹介したカード会員データや機密認証データを保護するために、暗号化テクノロジを利用したセキュアな保存や伝送、暗号鍵の厳格な管理などが求められますが、PCI DSS Version 4ではさらに以下に挙げる要件群が新たに追加されています。

図2:PCI DSSの暗号化テクノロジに関連する新要件群

- ①一時保存SADの暗号化

→機密認証データをオーソリゼーションまでの一時保存する際であっても暗号化が必須であることが明示されました。- 3.3.2オーソリゼーションが完了する前に電子的に保管される機密認証データ(SAD)は、強力な暗号技術を使用して暗号化される。

- 3.3.3イシュアが保管する機密認証データ(SAD)は、強力な暗号技術を使用して暗号化される。

- ②鍵付き暗号ハッシュ

→PANを保護するために使用されるハッシュアルゴリズムについて、鍵付き暗号ハッシュ(ランダムに生成される秘密鍵を組み込んだハッシュ関数)であることが求められるようになりました。- 3.5.1.1PANを読み取り不能にするために使用するハッシュ(要件3.5.1の最初の箇条書きによる)は、関連する鍵管理プロセスおよび手順を備えたPAN全体の鍵付き暗号ハッシュとする。

- ③ディスクレベル暗号化等の制限

→PANの保護に使用する暗号化テクノロジについて、ディスクレベルやパーティションレベルでの暗号化だけでは認められず、別のメカニズムなどでのデータやファイル暗号化が求められるようになりました。- 3.5.1.2PANを読み取り不可能にするために使用する場合、ディスクレベルまたはパーティションレベルの暗号化はリムーバブルメディア上で、または別のメカニズムで暗号化した上で実装する。

- ④本番/テスト環境で同じ鍵を使用しない

→セキュリティレベルが比較的低いとされるテスト環境から漏えいした暗号鍵が悪用されないよう、本番とテスト環境で同じ鍵を使用しないことが明示されました。- 3.6.1.1暗号アーキテクチャの文書化された説明には、実稼働環境およびテスト環境における暗号鍵の使用防止が含まれる。

- ⑤証明書の有効性検証

→過去に証明書秘密鍵の漏えいなど証明書の信頼性が損なわれてしまうような事案があったことから、証明書が失効していないか、有効期限が切れていないか等の検証の仕組みの構築が求められるようになりました。- 4.2.1オープンな公共ネットワークでの送信時にPANを保護するために使用される証明書が有効であることが確認され、有効期限が切れていない、または失効していない。

- 4.2.1.1事業体の信頼できる鍵および証明書のインベントリが維持されている。

- ⑥暗号化テクノロジの検証

→使用中の暗号化テクノロジに関するインベントリ策定や業界動向等の監視、対応計画策定などを行う仕組みの構築が求められるようになりました。- 12.3.3使用中の暗号スイートおよびプロトコルが文書化され、少なくとも12カ月に一度、以下のような見直しが行われる。

- •使用されているすべての暗号スイートおよびプロトコルの最新のインベントリ(目的および使用場所を含む)

- •使用されているすべての暗号スイートとプロトコルの継続的な有効性に関して、業界の動向を積極的に監視していること

- •暗号の脆弱性において予測される変化に対応するための計画の文書化

- 12.3.3使用中の暗号スイートおよびプロトコルが文書化され、少なくとも12カ月に一度、以下のような見直しが行われる。

クリプト・インベントリ策定等による暗号化テクノロジの現状把握

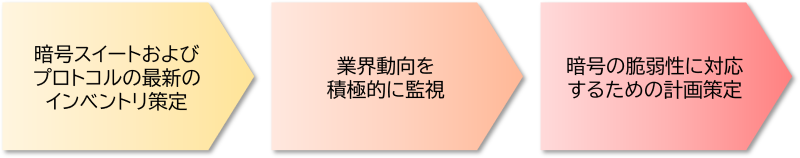

上述の暗号化テクノロジに関連する新要件のうち、要件12.3.3では主に以下3点について継続的な対応と少なくとも12か月に1度の見直しが求められます。

図3:暗号化テクノロジの検証要件

使用中の暗号化テクノロジで脆弱性が見つかっていないか、業界ガイドラインで非推奨とされていないか等を監視し、迅速に計画を策定してアップグレードや代替手段を講じることができるよう、クリプト・インベントリ(使用されているすべての暗号スイートおよびプロトコルなど暗号化テクノロジの使用状況を一覧化したもの)を策定し、現状を把握することが重要です。

どのような暗号化テクノロジがどこで使用されているかを把握することで、業界ガイドラインなどで廃止が決定しているアルゴリズムがあれば事前に対応方針を検討し、計画的に対応することが可能です。

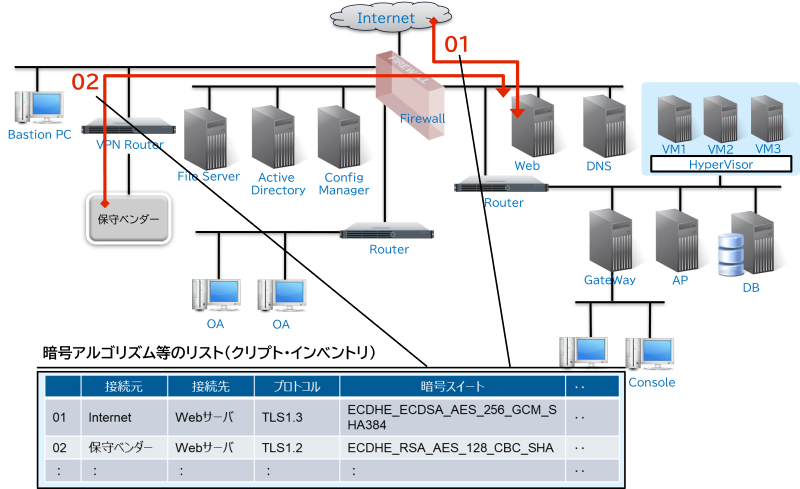

クリプト・インベントリ策定にあたっては、保護すべきデータに対する暗号化テクノロジの使用状況について、自組織のシステム概要図やデータフロー図などをもとに整理して洗出しを行うことがポイントです。

図4:データフロー図をもとにしたクリプト・インベントリ策定の例

業界動向等の監視

クリプト・インベントリ策定によって暗号化テクノロジの使用状況の見える化を図った後は、業界の動向等を監視し、暗号の有効性や脆弱性有無など予測される変化に対応するための計画を検討することが必要です。

ここでは暗号化テクノロジの業界動向として以下2点を紹介します。

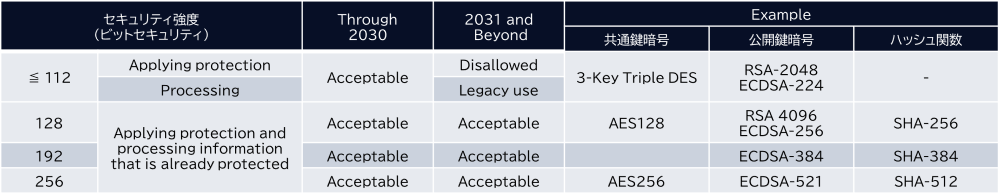

- ①Security strength time frames(NIST SP800-57より)

NISTから発行されているNIST SP800-57は、暗号鍵管理の推奨事項がまとめられた文書であり、セキュリティ強度別の使用期限が定められています。

下表のとおり、例えば公開鍵暗号方式として使用されている2048bit長のRSAはセキュリティ強度が112bit以下であるため、2030年までに128bit以上のセキュリティ強度のアルゴリズムへの移行を計画する必要があります。

- ②PQCへの移行の必要性

量子コンピュータの発展により、Shorのアルゴリズムという量子アルゴリズムを使うことでRSAなどの公開鍵暗号方式が短時間で解読される危険性が高まりつつあります。ただちに量子コンピュータが実用化されるわけではありませんが、将来にわたって保護することが求められるような情報は、攻撃者が現在の通信を傍受して暗号化データを保存しておき、量子コンピュータが実用化されたタイミングで解読するという「SNDL(Store now, Decrypt later)攻撃」に既にさらされている状態といえます。そこで、量子コンピュータでも破られることの無いPQCへの移行についての議論が各国で行われており、日本では金融庁主導で「預金取扱金融機関の耐量子計算機暗号への対応に関する検討会」が実施され、検討内容が報告書として公開されています。また、NISTを中心としたPQCの標準化活動、各ベンダーでのPQC対応も進められている状況となりますので、クリプト・インベントリ策定により現状把握したうえでPQC移行の動向を監視し、対応ロードマップの検討に着手することが望まれます。

まとめ

今回はPCI DSS Version 4の新規要件のうち、暗号化テクノロジに関連した要件群を紹介しました。各種要件に準拠するだけでなく、クリプト・インベントリ策定等によって暗号化テクノロジの使用状況を見える化し、NISTで定義される暗号の使用期限、量子コンピュータ登場によるPQCへの移行の必要性など業界ガイドラインや最新の技術動向等を注視した維持活動が重要となります。

当社ではPCI DSS準拠に向けた各種コンサルティングサービス(PCI準拠支援/非保持化対応支援サービス)に加え、クリプト・インベントリ策定など特定のセキュリティ要件に対するご支援も可能です。お客様のセキュリティディレクターとして共に検討を進めさせていただきます。お気軽にお問い合わせください。

参考文献

- [1]PCI DSS Version 4.0.1

https://www.pcisecuritystandards.org/lang/ja-ja/ - [2]NIST SP800-57

https://csrc.nist.gov/pubs/sp/800/57/pt1/r5/final - [3]預金取扱金融機関の耐量子計算機暗号への対応に関する検討会

https://www.fsa.go.jp/singi/pqc/index.html

- ※文中の商品名、会社名、団体名は、一般に各社の商標または登録商標です。