NISTのリスクマネジメントフレームワーク(RMF)とは ~第2回 準備~分類~選択~

第1回では、SP800-37 Revision 2(以下、Rev2)におけるRMFの全体像について解説しました。

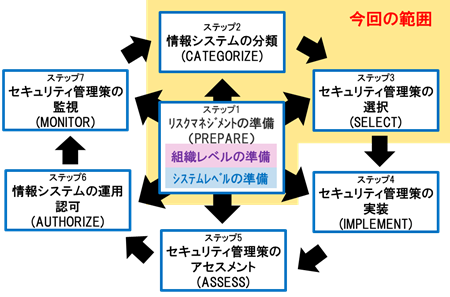

第2回ではRFMの7つのステップのうち、前半のリスクマネジメントの準備、情報システムの分類、セキュリティ管理策の選択の3ステップを見ていきたいと思います。

これら3ステップの大まかな流れは、リスクマネジメントの準備でリスクアセスメントを行い→システムの分類でシステムのセキュリティ上の優先順位付けを行い→セキュリティ管理策の選択で実際のセキュリティ対策の検討・決定を行う、というものです。

リスクマネジメントフレームワークと今回の範囲

ステップ1 リスクマネジメントの準備(PREPARE)

RMFの最初のステップとなるリスクマネジメントの準備(PREPARE)は、Rev2から新たに追加されたステップです。

リスクマネジメントの準備は、セキュリティとプライバシーのリスクを管理するためのコンテキストと優先順位を確立して、組織レベルおよびシステムレベルの観点からRMFを実行する準備をするものです。

※「コンテキスト」とは、この場合、背景にある前提や、共通的な考え方のこと。

〇組織全体のリスクマネジメントアプローチ

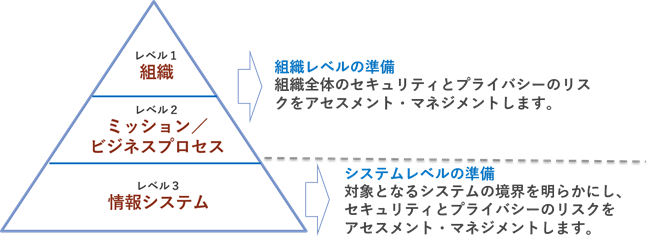

ステップ1の前提として、組織全体のリスクマネジメントアプローチについて理解しておく必要があります。これは、組織、ミッション/ビジネスプロセス、情報システムの3つのレイヤーのリスクに統合的に対処して、組織全体のリスクマネジメントを実施する、という考え方です。

レベル1および2(組織およびミッション/ビジネスプロセス)では、組織レベルの準備を行う必要があり、これは特定システムのリスクに限定しません。

レベル3(情報システム)のリスクマネジメントは、システムレベルの準備を行う必要があり、特定のシステムのリスクを取り扱います。

そのため、リスクマネジメントの準備には、組織レベルとシステムレベルの2つレイヤーが存在することになります。

図1 組織全体のリスクマネジメントアプローチ

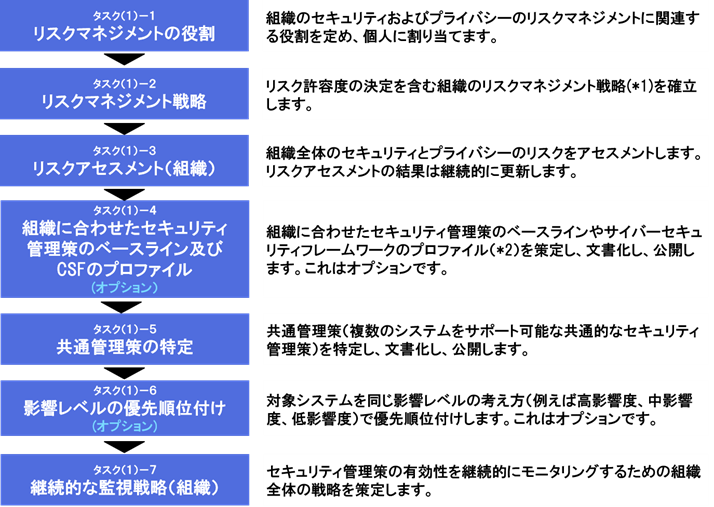

(1)組織レベルの準備(PREPARE-ORGANIZATION LEVEL)

組織レベルの準備では、組織全体のセキュリティとプライバシーのリスクをアセスメントし、共通管理策を特定します。共通管理策とは、複数のシステムをサポート可能な共通的なセキュリティ管理策で、各システムの要件によって調整が行われることがあります。

セキュリティリスクアセスメントの実施方法は、SP800-30 rev1(リスクアセスメントの実施の手引き)を参考にすることができます。

参考までにSP800-30 rev1では、リスクアセスメントの実施プロセスとして以下の手順が示されています。

脅威源を特定する → 脅威事象を特定する → 脆弱性と素因的条件を特定する

→ (脅威事象が発生する)可能性を特定する → 影響の大きさを特定する

→ リスクを判断する

図2 ステップ1(1)組織レベルの準備

サイバーセキュリティフレームワーク(以下、CSF)の観点では、ここでは主にID.RA(リスクアセスメント)、ID.RM(リスクマネジメント)、ID.SC(サプライチェーンリスクマネジメント)などを実施することになります。

*1リスクマネジメント戦略:組織自身が考える自組織のリスクアセスメントやリスクマネジメントをどのように進めるかの考え方です。SP 800-53 Rev.4では、以下のように定義しています。

- 組織のリスク許容度を明確に表現すること、

- 受け入れられるリスクアセスメント方法、

- リスク緩和戦略、

- 組織のリスク許容度と照らし合わせて、組織全体にわたってリスクを一貫して評価するためのプロセス、

- 長期にわたってリスクをモニタリングするためのアプローチを含む。

リスクマネジメント戦略は、ISMSを運用している組織では、リスク評価基準やリスク評価手順などと言い換えると分かりやすいです。

*2プロファイル:この場合、セキュリティ対策の現在の状況(As-Is)と、目標とする状況(To-Be)です。

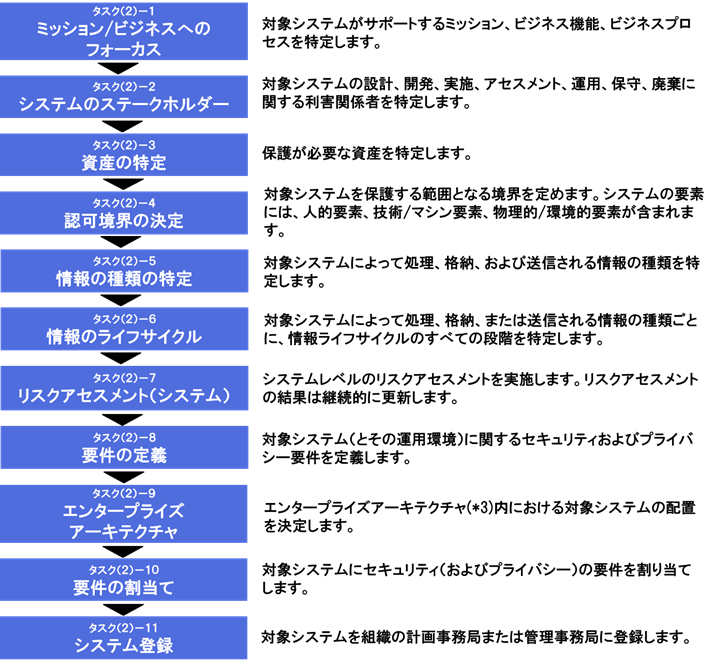

(2)システムレベルの準備(PREPARE-SYSTEM LEVEL)

システムレベルの準備では、対象システムの境界を明らかにし、セキュリティ(およびプライバシー)のリスクをアセスメントし、システム(とその運用環境)にセキュリティとプライバシーの要件を割り当てます。(SDLCの初期プロセスとして実施されます)

※セキュリティリスクアセスメントの実施方法は、組織レベルの準備と同様にSP800-30 rev1(リスクアセスメントの実施の手引き)を参考にすることができます。

図3 ステップ1(2)システムレベルの準備

CSFの観点では、ここでは主にID.AM(資産管理)、ID.BE(ビジネス環境)、ID.RA(リスクアセスメント)、ID.GV(ガバナンス)などを実施することになります。

*3エンタープライズアーキテクチャ:組織の事業構造を業務やデータ、技術等に構造化したもの。RMFのプロセスとしては対象システムが事業構造のどこに位置するかの配置を決めること。NISTの定義では、ミッションを定義する戦略的情報資産基盤、ミッション遂行に必要な情報や技術等となっている。

補足:一般的に「リスクアセスメント(リスク評価)」と言われるプロセスは、このリスクマネジメントの準備(PREPARE)ステップで実施するアセスメントが最も近いと考えられます。この後の開発/調達フェーズで実際されるセキュリティ管理策のアセスメント(ASSESS)は、セキュリティ管理策を主なアセスメント対象としています。(ただし、いずれも最終的にはセキュリティリスクを特定するという点では同じです)

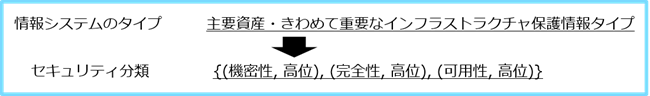

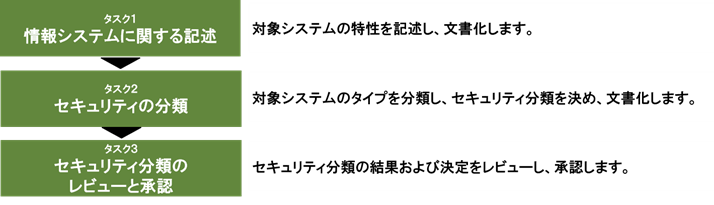

ステップ2 情報システムの分類(CATEGORIZE)

情報システムの分類では、システムのタイプを分類し、セキュリティの分類を実施します。分類にあたっては、FIPS199、SP 800-60などの文書で情報および情報システムのタイプとセキュリティ分類のマッピングを参考にすることができます。

なお、セキュリティ分類とは、情報の機密性、完全性、または可用性の喪失から生じる組織運営、組織資産、個人、他の組織、および国への潜在的な悪影響を考慮し、システムの機密性、完全性、可用性を高、中、低に分類することです。

例えば、SP 800-60 Ver2.0では、以下の例が示されています。

図4 ステップ2情報システムの分類

CSFの観点では、ここでは主にID.AM(資産管理)を実施します。

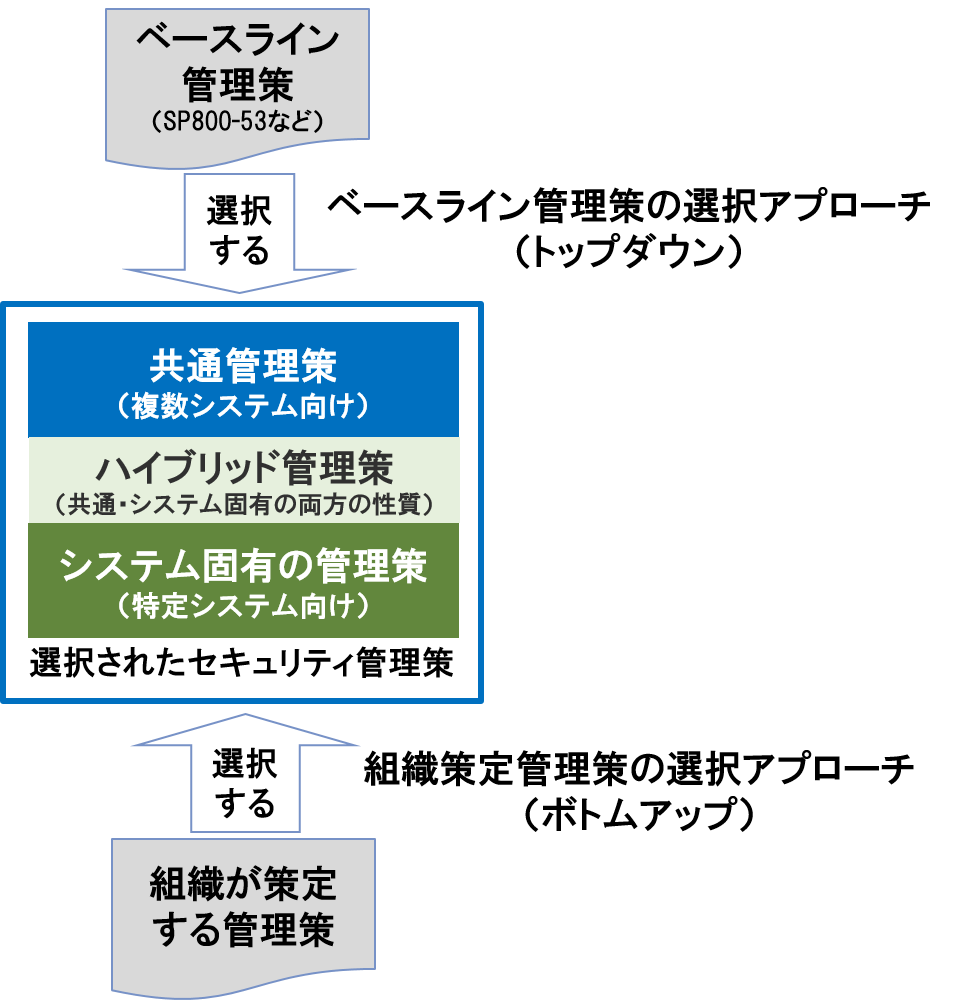

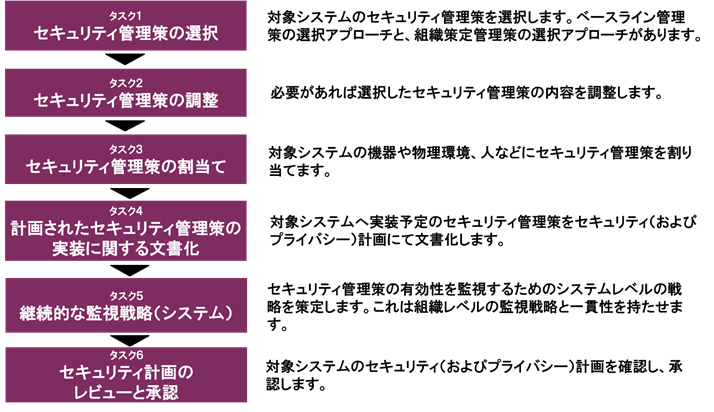

ステップ3 セキュリティ管理策の選択(SELECT)

セキュリティ管理策の選択では、セキュリティ管理策(セキュリティ対策とプライバシー保護策)を選択します。セキュリティ管理策の選択の初期段階では、

- ベースライン管理策の選択アプローチ

- 組織策定管理策の選択アプローチ

ベースライン管理策の選択アプローチとは、トップダウン的にあらかじめ定めたセキュリティ管理策の中から選択する方法で、例えばSP800-53 rev.4(連邦政府情報システムおよび連邦政府のためのセキュリティ管理策とプライバシー管理策)に記載されているセキュリティ管理策をベースラインにする方法等が考えられます。

組織策定管理策の選択アプローチとは、ボトムアップ的に組織固有の要件からセキュリティ管理策を策定し使用・選択する方法です。

いずれも選択された後、共通管理策、システム固有の管理策、ハイブリッド管理策のいずれかになります。

図5 セキュリティ管理策を選択するアプローチ

図6 ステップ3セキュリティ管理策の選択

セキュリティ管理策の選択は、対策そのものを選択するタスクのため、CSFの観点では、関連する対策はほとんど該当するものがありません。ここでは主にプロファイル(対象システムのセキュリティ対策の現在の状況(As-Is)と目標とする状況(To-Be))の検討を実施することになります。

まとめ

今回は、RMFの前半の3ステップを説明しました。最初に実施するステップであるリスクマネジメントの準備は、実施するタスクがかなり多いのですが、例えば、組織の共通的なセキュリティ対策を最初に決めておくこと、対象システムの境界を最初に明確にすること、セキュリティ対策の有効性の監視方法を決めておくことなど、これらは最終的には全体のリスク管理コストの抑制につながります。

また、セキュリティ管理策の選択において、トップダウンとボトムアップの2つのアプローチが示されていることから、参考にできるベースラインを活用するだけでなく組織固有の要件に基づく独自の対策を打ち出すことによってより現実に即したリスクマネジメントを進めることを意図しています。

第3回では、RMFの残りの4ステップについて見ていきます。

参考文献

- NIST「SP 800-30 Rev.1 リスクアセスメントの実施の手引き(邦訳版)」

https://www.ipa.go.jp/files/000025325.pdf - NIST「SP 800-37 Rev.1 連邦政府情報システムに対するリスクマネジメントフレームワーク適用ガイド(邦訳版)」

https://www.ipa.go.jp/files/000025329.pdf - NIST「SP 800-37 Rev.2 情報システムおよび組織のためのリスクマネジメントフレームワーク」

https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-37r2.pdf - NIST「SP 800-53 Rev.4 連邦政府情報システムおよび連邦組織のためのセキュリティ管理策とプライバシー管理策(邦訳版)」

https://www.ipa.go.jp/files/000056415.pdf - NIST「SP 800-53A Rev4 連邦政府情報システムおよび連邦組織のセキュリティおよびプライバシー管理のアセスメント」

https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-53Ar4.pdf - IPA「SP 800-60 Vol.2 情報および情報システムのタイプとセキュリティ分類のマッピングガイド(邦訳版)」

https://www.ipa.go.jp/files/000025340.pdf - NIST「SP 800-64 Rev.2 情報システム開発ライフサイクルにおけるセキュリティの考慮事項(邦訳版)」

https://www.ipa.go.jp/files/000025343.pdf - NIST「Framework for Improving Critical Infrastructure Cybersecurity Ver1.1 重要インフラのサイバーセキュリティを改善するためのフレームワーク(邦訳版)」

https://www.ipa.go.jp/files/000071204.pdf - NIST「FIPS 199 連邦政府の情報および情報システムに対するセキュリティ分類規格(邦訳版)」https://www.ipa.go.jp/files/000025321.pdf

- NIST「FISMA Implementation Project」https://csrc.nist.gov/projects/risk-management/risk-management-framework-(RMF)-Overview

Writer Profile

セキュリティコンサルティング事業部

コンサルティングサービス担当 課長

戸田 勝之(CISSP、CEH、CISA)

Tweet