「SOAR」を基礎から徹底解説 セキュリティを隅々まで自動化

サイバー攻撃が巧妙化する中で、企業ではとにかく人材が不足している。そうした中で、インシデントの対応まで自動化する「SOAR」と呼ばれるソリューションが注目を集めている。

サイバー攻撃は年々その手口が高度化・巧妙化し、攻撃量のみならず、攻撃を受けた際の対応も複雑化し増加の一途をたどっています。

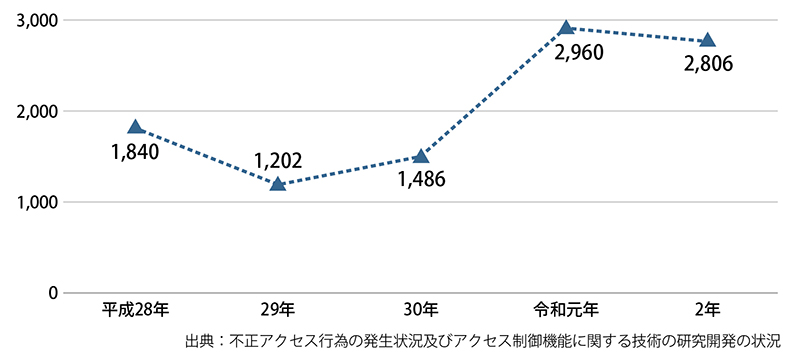

たとえば警察庁、総務省、経済産業省の発表によれば、令和2年における不正アクセス行為の発生件数は2806件であり、5年前の1840件と比べて5割以上増加しています(図表1)。

図表1 不正アクセス行為の認知件数の推移(過去5年)

しかし、攻撃を受ける企業側の視点では、攻撃に対応するセキュリティ技術者を確保できている企業は限られています。IPA(情報処理推進機構)の「IT人材白書2020」によれば、十分に人材を確保できていると考えている組織はおよそ10%ほどにすぎません。

つまり、多くの企業はますます勢いを増すサイバー攻撃に、不足している人材で対応しなくてはならない状況下にあります。そこで、注目されている対策が、セキュリティに特化した自動化ソリューションであるSOAR(Security Orchestration,Automation & Response)です。

本稿ではSOARの仕組みを解説するとともに、企業のサイバーセキュリティにおいて抱える課題をいかに解決するかを導入のシナリオを示しながら解説します。

SOARとは何か? 「対処」まで自動化

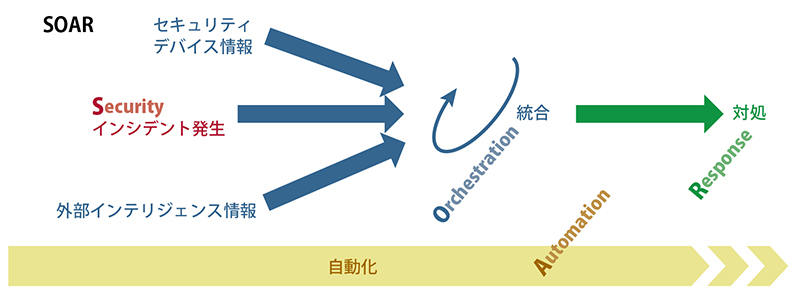

SOARとは米国の調査会社ガートナーが提唱した概念で、セキュリティに関する運用を統合して対応を自動化できるセキュリティソリューション群です。

一般的に、セキュリティインシデントが発生した際には、複数のシステム・ツールで検知・分析された情報や、外部情報を統合(Orchestration)して判断し、対処(Response)を進める必要があります。SOARは、このような一連のインシデント対応のプロセスを自動化(Automation)することができるソリューション群です(図表2)。

図表2 SOARの概要

自動化により貴重なセキュリティ人材の単純作業を代行し、高度な分析・判断に集中することができるようになります。

また、近年は攻撃側の速度も上がっており、たとえばマルウェアに感染した端末を企業ネットワークから隔離するなどの措置を迅速に実行する必要がありますが、ここでも自動化による対応速度向上が有効な対抗手段となります。

SOARの具体的な要素としては、基幹コンポーネントとなる自動化ツールを中心として、セキュリティ製品やサーバー等、連携する複数のコンポーネントから構成されます。ユーザーは自動化ツールにて、オペレーションとそれを実行する条件を記したプレイブックと呼ばれる自動化シナリオを作成することができます。自動化ツールはプレイブックの内容に基づきセキュリティ脅威レベルを自動で判別し、レベルに応じた対処を実行することができます。

さらに、外部インテリジェンスとのインテグレーションや自組織内デバイスの重要度を設定することで、脅威レベル判別基準を利用者の環境に合わせることや、レベル判定の精度を向上することが可能となります。

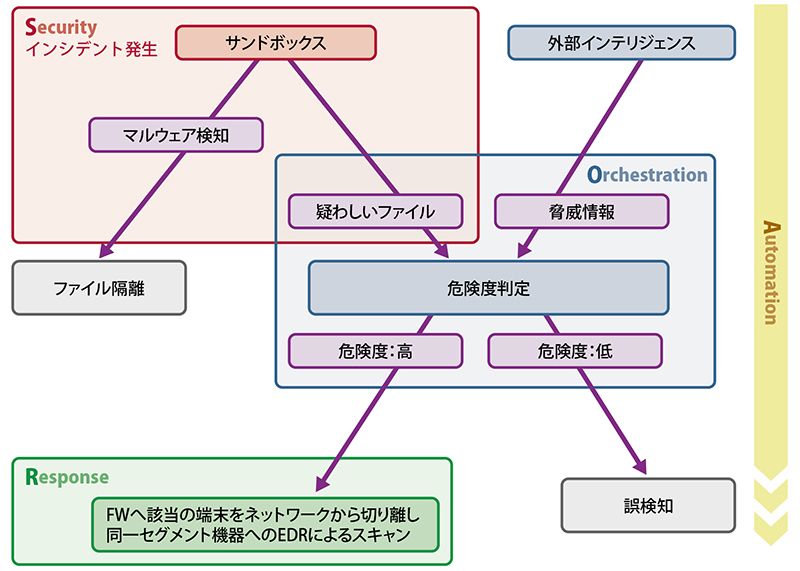

SOARによる自動化の例を見ていきましょう。サンドボックスと構成情報、外部インテリジェンスを情報ソースとして自動化ツールをインテグレーションさせた自動化について図表3に示し解説します。

図表3 SOARによる自動化例

サンドボックスでは明確にマルウェアと判定しきれず、疑わしいファイルであるとしか判定できないケースがあります。従来、このようなファイルはセキュリティ技術者が調査・対処をおこなう必要がありました。

SOARではサンドボックスで疑わしいファイルであると判定されたファイルに対し、外部インテリジェンスより取得した脅威情報をセカンドオピニオンとして利用し、危険性を判断させることができます。

その結果、危険度が高いと判断した場合、ファイアウォールを操作し該当の機器をネットワークから切り離し、同時に同一セグメントの機器に導入されたEDR製品を操作し、検知されたマルウェアが蔓延していないか自動で検索をさせることも可能です。このような調査・対処の自動化を行うことができます。

SOARの導入シナリオ 週に250分削減 3年で投資回収

それでは、具体的な導入のシナリオを考えていきます。

導入にあたってはまず、現在のセキュリティ業務を定量化し、自動化する範囲や内容を計画します。自動化範囲・方法を定めたところで導入の前後で実際にどれくらい作業を効率化できるか、工数に換算して割り出します。作業の効率化により削減できる見込みの工数とSOARの導入コスト・ランニングコストを比較することで費用対効果を確認します。

実際の業務を自動化する場合の例を見ていきましょう。

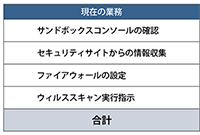

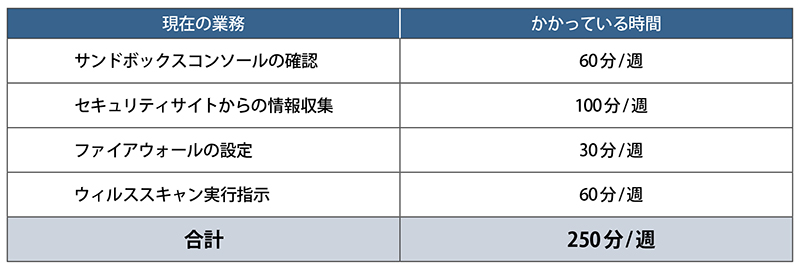

とある企業のセキュリティ担当はサンドボックスのコンソールを毎日確認し、イベントが検出されていた場合にセキュリティサイトを検索して情報を集め、システム構成情報より影響範囲を確認し、対処有無を判別しているとします。脅威と判断された場合の対処は、ファイアウォールへ該当端末のIPを設定することによりネットワークからの遮断となります。その後、同一セグメントの全ての機器にログインし、導入されたEDR製品よりスキャンを実施しています。現在の業務量は図表4に示したものとします。

図表4 SOARの導入によって自動化できる見込みの業務

SOAR導入にあたって自動化ツールの仕様を確認したところ、サンドボックスのイベントやセキュリティサイトからの情報収集およびシステム構成情報への参照を自動化ツールにて行うことが確認できました。

さらに、構成情報やセキュリティサイトからの情報をもとに、脅威レベルの計算を自動化ツールにて設定することも可能でした。計算方式は資産の重要度やセキュリティサイトにある脅威スコアを組み合わせて作成します。対処(Response)のフェーズにおいては、自動化ツールがファイアウォールやEDR製品と連携し、オペレーション指示を行えることも確認できました。

最後に、実際に自動化ツールを用いて自動化の検証を実施したところ、全ての業務を自動化することを確認できました。全ての業務を自動化した場合、週に250分の時間が削減されることが予想され、この値と自動化ツールのイニシャルコスト・ランニングコストと比較した所、3年目以降で業務全体のコストの削減を見込めました。これらの内容より全ての業務を自動化するという計画が策定され、実行されました。

SOAR導入後のメリット エンジニアは高度な業務に

このようにSOARを用いてセキュリティ対処を自動化するとすることにより、インシデントに漏れなく迅速に対応することができます。インシデントの分析の自動化にはじまり、マルウェアに感染疑いのある機器の自動隔離という対処まで自動化可能であり、セキュリティ技術者はより高度な業務に集中することができます。

また、対応を自動化することでインシデントに対して常に同一の対処を実施することができ、複雑化した現代のセキュリティ対応における課題である、属人的な対応やそれに伴う個別の報告作成・確認業務を削減することができます。

その他のメリットとしては、ファイアウォールへの設定をプロダクトの知識を持ったエンジニアで対応する必要が無くなり、プロダクトに対するスキルが無いエンジニアでもセキュリティ運用を実現することができるようになります。

既存ソリューションとの違い SIEMやRPAとも共存

既存のセキュリティ情報の統合分析ツールとしては、SIEM(Security Information and Event Management)などのソリューションが代表的です。複数のセキュリティ製品からログを収集して相関分析を行うことで高精度な検知を可能とします。しかし、SIEMによる監視・分析後のインシデント対応については、セキュリティ技術者が、その知見をもって対応する必要がありました。

自動化ツールとしてはRPA(Robotic Process Automation)もありますが、エンドユーザーの端末で繰り返し作業が必要となる帳票入力等、端末操作業務を自動化することを主目的としており、セキュリティ対処の自動化という観点とは異なります。

SOARはSIEMやRPAと異なり、セキュリティ運用で必要となる追加調査や収集した外部情報を統合して判断し、セキュリティデバイスを操作する一連の運用を自動化することに主眼を置いています。

しかし、決してこれらのソリューションとは競合するものではありません。情報の分析としてSIEMとの連動を行う場合や、セキュリティの対処フェーズで端末の操作が必要な場面ではRPAと連動するケースも存在します。

煩雑化の一途をたどるセキュリティ運用において、自動化により省力化を実現する上に、速く正確な対応ができるSOARは、今後ますます導入が進むと考えられます。また、利用可能なプレイブックの共有も進むにつれて活用の場も広がると予想され、ますます目が離せないソリューションとなると考えられます。

※リックテレコム社の「月刊コミュニケーション」「business network.jp」に寄稿したコラムを掲載しています。

-

「SOAR」を基礎から徹底解説 セキュリティを隅々まで自動化

https://businessnetwork.jp/Detail/tabid/65/artid/8418/Default.aspx