Adobe Flash Player のauthplay.dllの脆弱性(CVE-2011-0609)に関する検証レポート

2011/3/29

NTTデータ・セキュリティ株式会社

辻 伸弘

小田切 秀曉

【概要】

Adobe社のFlash Playerに脆弱性(CVE-2011-0609)が存在することが発見されました。

この脆弱性により、細工されたWebページの閲覧などで、ローカルユーザと同じ権限が奪取される危険性があります。

想定される被害としては、ローカルユーザ権限での情報取得、改ざん、または、ワームやスパイウェアなどの悪意あるプログラムをシステム内にインストールされることが考えられます。

また、当該脆弱性を利用し、不正なFlashファイルを埋め込んだExcelファイル(.xls)を用いた標的型攻撃が発生しています。

不正なファイルの影響を緩和するために、マイクロソフトの「脆弱性緩和技術導入ツール(EMET)」ツールを使用してExcelに「データ実行防止(DEP:Data Execute Prevention)」及び「アドレス空間配置のランダム化(ASLR: Address space layout randomization)」を設定することが可能です。

今回、このFlashPlayerの脆弱性(CVE-2011-0609)の再現性について検証を行いました。

Adobe Flash Player のauthplay.dllの脆弱性(CVE-2011-0609)に関する検証レポート

【影響を受けるとされているシステム】

- - Windows、Macintosh、Linux及びSolaris OSで動作するAdobe Flash Player 10.2.152.33以前

- - Chromeブラウザ用のAdobe Flash Player 10.2.154.13以前

- - Android用のAdobe Flash Player 10.1.106.16以前

- - Windows及びMacintosh OSで動作する、Adobe Reader及びAcrobat X (10.0.1)以前、10.x及び9.xに同梱されているAuthplay.dllコンポーネント

【対策案】

当該脆弱性が修正された最新版Adobe Flash Playerにアップデートいただく事を推奨いたします。

- - Windows、Macintosh、Linux及びSolaris OSで動作するAdobe Flash Player 10.2.153.1

- - ChromeブラウザをChrome version 10.0.648.134以降にアップデート

- - Android用のAdobe Flash Player 10.2.156.12

【参考サイト】

Security update available for Adobe Flash Player

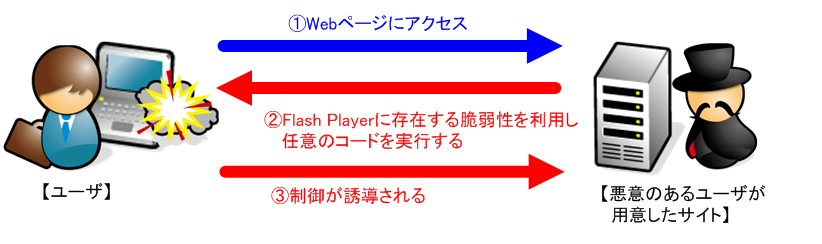

【検証イメージ】

【検証ターゲットシステム】

Windows XP SP3 IE7 Flash Player 10.1.102.64

【検証概要】

ターゲットシステムに、細工したWebコンテンツをロードさせることで任意のコードを実行させます。

今回の検証に用いたコードは、ターゲットシステム上から特定のサーバ、ポートへコネクションを確立させるよう誘導し、システムの制御を奪取するものです。

これにより、リモートからターゲットシステムを操作可能となります。

* 誘導先のシステムはDebian 5.05 です。

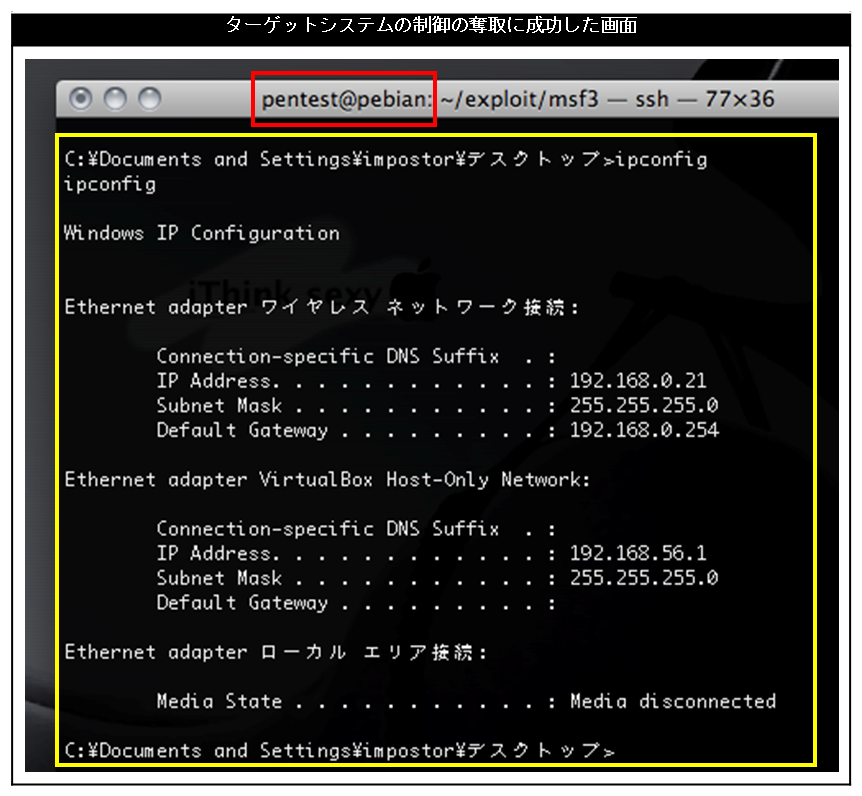

【検証結果】

下図の赤線で囲まれている部分の示すように、誘導先のコンピュータ(Debian)のコンソール上にターゲットシステム(Windows XP)のプロンプトが表示されています。

黄線で囲まれている部分の示すように、ターゲットシステムにおいて、コマンドを実行した結果が表示されています。これにより、ターゲットシステムの制御の奪取に成功したと言えます。

PDF版のダウンロードはこちらから PDF版

※ 各規格名、会社名、団体名は、一般に各社の商標または登録商標です。Tweet