暗号鍵管理 Thales Luna Network HSM

機密データを暗号化する事で安心していませんか?

個人情報、クレジットカード番号などの情報漏えい事故が後を絶ちません。

機密データを暗号化して保存していたとしても、復号するための暗号鍵が安全に管理されていなければ、容易に復号されてしまいます。

Thales Luna Network HSMはネットワーク対応型の汎用HSM(ハードウェアセキュリティモジュール)です。

ハードウェア内で暗号鍵を厳重に管理し、暗号化データと暗号鍵を物理的に分ける事により、仮に暗号データが盗まれても、暗号鍵が盗まれないため複号されません。

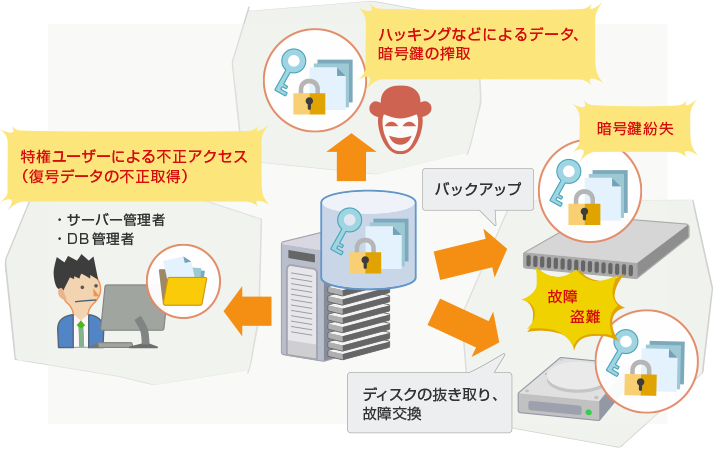

データ暗号化とリスク

暗号鍵の管理が十分でない場合、以下のようなリスクがあります。

- 特権ユーザーの不正アクセスによる情報漏えい

- 外部からの不正アクセスによる暗号化データと暗号鍵の搾取による情報漏えい

- バックアップデータの盗難による情報漏えい

- 故障のため破棄したバックアップストレージからの情報漏えい

- バックアップ時に暗号鍵は別に保管する場合、紛失すると復号できなくなる

- ディスクの抜き取り(持出)による情報漏えい

- 故障のため破棄したディスクからの情報漏えい

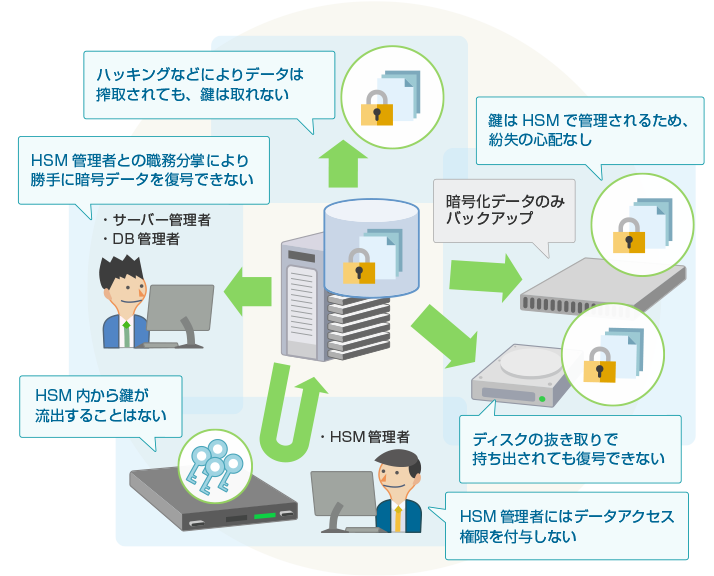

Thales Luna Network HSMによる鍵管理

Network HSMによる鍵管理で上記リスクを低減することが可能です。

HSM内で管理される暗号鍵はどの様な形でもHSM外に保存されることはありません。

物理的に暗号化データと暗号鍵を切り離し、暗号鍵はHSMで管理することにより情報漏えいリスクを低減することができます。

Thales Luna Network HSMの特長

- 信頼性の高いハードウェアでの鍵管理

-

- FIPS140-2(Level2,Level3)検証済み

- どのような形でも暗号鍵がHSM外に保存されることはない

- 物理的な攻撃が発生すると、不正利用防止機能が起動し暗号鍵が自動削除される

- ネットワーク接続

-

- 導入が容易なネットワーク接続タイプ

- 職務分掌

-

- 権限を分割する事により、一人の管理者に権限を集中させない運用が可能

- MofN認証(※ ユーザーおよびRoleごとに異なる物理的に安全なインターフェースを使用した認証システム)で不正な運用を排除

- リモートPED機能を利用すれば遠隔地からの管理も可能

- アプリケーションインタフェース

-

- PKCS#11, Java (JCA/JCE), Microsoft CAPI and CNG, OpenSSL, REST

- アプリケーション例

-

- PKI鍵生成と保管(認証局)

- 証明書検証と署名

- データベース暗号化及び鍵管理

- マスター鍵管理

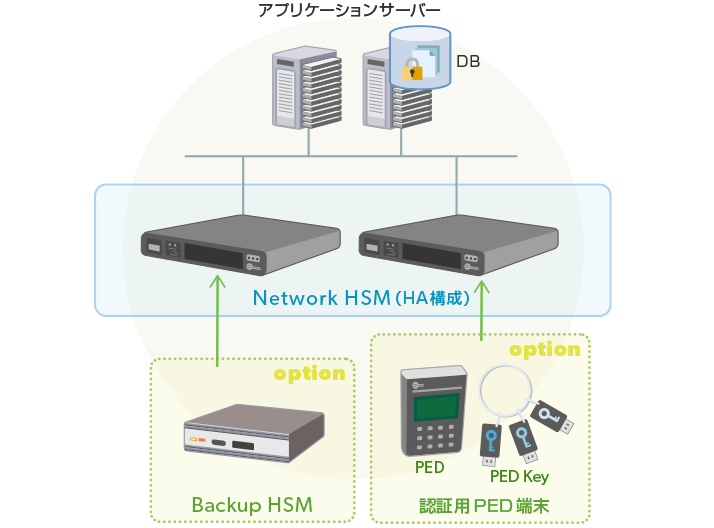

- 標準機能に加えさらなる強固なセキュリティを実現(オプション)

-

- BACKUP HSMによる暗号鍵のバックアップ

- 認証用PED端末(PIN 入力デバイス)/Ikey(物理鍵)による二要素認証

Thales Luna Network HSMの構成例

NTTデータ先端技術の強み

- セキュリティ専門部隊としての技術力

- 長年培った技術力を活かし、製品の提供のみならず、お客さま環境に合わせた構築支援から運用支援まで、最適な提案を行なっています。

- 国内初のPCI DSS認定審査機関としての経験

- PCI DSS(クレジットカード情報を効果的に保護するための国際的な統一セキュリティ基準)の国内最初の認定審査機関としてQSA/ASV/PA-QSAの資格を保持。

経験豊富なプロフェッショナルが、PCI DSS準拠、維持を支援します。

Thales Luna Network HSMは、PCI DSSの一部要件(秘密データの保護、必要最低限のデータアクセス権限、秘密情報への物理アクセス制御、機密情報アクセスの監視などへの対策に効果的です。

※ PCI DSSについては「PCI DSS徹底解説」を参照ください。

- ※ Thales Luna Network HSMは、Thales社の登録商標です。

- ※ その他、記載されている会社名、製品名、サービス名等は、一般に各社の商標です。