NotPetyaランサムウェア攻撃の詳細分析

2017年6月27日頃よりウクライナを中心として世界的に猛威を振るっているNotPetyaランサムウェアについて、US Lastline社が解説記事を公開しましたので、Lastline社の許諾のもと、当社にて翻訳版の記事を公開します。

同記事中では、Lastlineをご利用いただくことにより、NotPetyaランサムウェアの脅威を正確に解析し、迅速な対応を取ることが可能であることが解説されております。

Lastlineをお使いいただいているお客さまの環境におかれましては、Lastlineを利用して、NotPetyaランサムウェアの早期検知が可能となります。

当社は今後も、セキュリティに関する活動を通じて、より安全な社会の実現に貢献してまいります。

本記事は、US Lastline社が2017/6/27に公開したブログ記事「A Deep Dive into the NotPetya Ransomware Attack」(https://www.lastline.com/blog/notpetya-ransomware-attack/)を当社が翻訳し、Lastline社の許諾を得て公開したものです。

投稿者 Patrick Bedwell, 2017年6月27日

ウクライナで始まったNotPetyaランサムウェア攻撃についてわれわれが知っていること

NotPetyaの概要

これは、Windowsシステムを標的とするPetyaランサムウェアファミリの新しい変種です。このアウトブレークは火曜日の朝に始まりました。これは、PetrWrap、GoldenEye、Petya.A、Petya.C、およびPetyaCryなどの複数の名前で参照されています。

今回のアウトブレークは、先月発生したWannaCryの世界的なアウトブレークといくつかの類似性がありますが、以下の点で顕著な違いがあります。

- WannaCryに埋め込まれていたような「キルスイッチ」はありません。これ(キルスイッチ)により、WannaCryによる攻撃は比較的早期に収束しました。

- これは、MS17-010で修正されたSMBの脆弱性に依存せずに広がる可能性があります。

- これは、被害者のコンピュータを再起動し、ハードドライブのMaster File Table(MFT)を暗号化し、Master Boot Record(MBR)を動作不能な状態に書き換えます。

脅威の範囲

この攻撃は広く行われており、特定の産業、地域、あるいは国をターゲットにしているようには見えません。「電力会社、空港、公共交通機関、中央銀行」を含むウクライナの組織や企業が攻撃されたとの多数のレポートが存在しており、同様に東欧、アジア、ヨーロッパや米国でも幅広い被害の発生が報告されています。また、この攻撃はチェルノブイリの放射線モニタリングシステムにも影響を与えました。

Lastline Enterpriseによる脅威のDeep Content Inspectionと分類

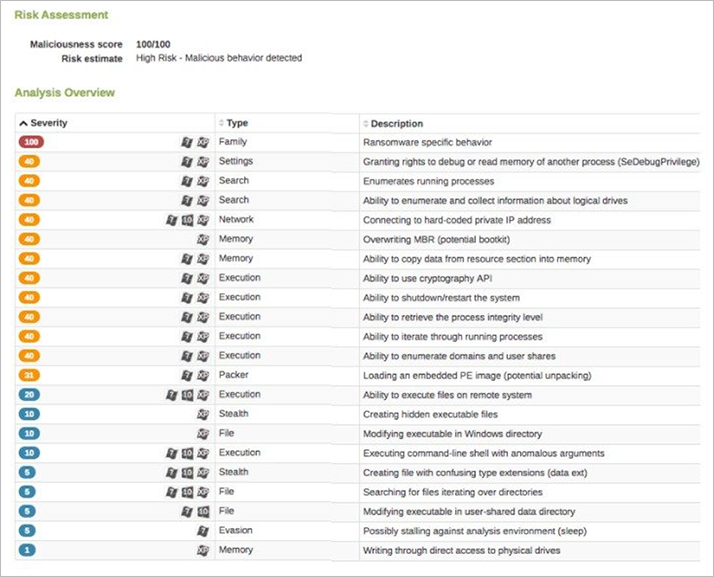

以下は、我々が受け取ったマルウェアサンプルの1つから生成された分析レポートのスクリーンショットです。

LastlineのDeep Content Inspection™は、マルウェアのすべての悪意のある動作を特定します。この可視性により、検知された活動のリストの中から、リモート実行によってマルウェアを伝播する機能と、MBR(マスターブートレコード)を上書きする機能を我々が特定していることをご理解いただけると思います。

LastlineによるNotPetyaの悪意のある行為の分析

どうやって広がるのか

このランサムウェアが拡散していると見なすいくつかの方法があります:

- これは、EternalBlueエクスプロイトを使用して局所的に拡散する可能性があります。このエクスプロイトは、MS17-010で修正された脆弱性を突くか、あるいはpsExecという、リモートシステム上でプロセスを実行するためのユーティリティを用います。

- Talos(シスコ)のレポートによれば、潜在的な拡散源はMeDocという名前のウクライナの税務会計パッケージのソフトウェア更新システムとなります。(これは、ウクライナの非常に多くの組織が犠牲者となった理由の説明になると考えられます)

- Kasperskyのレポートによれば、これ(ランサムウェア)は、EternalRomanceと呼ばれる、Windows XPからWindows 2008までのシステムを標的とし、リモートコード実行を行うエクスプロイトを介して広がる可能性があると報告しています。また、このランサムウェアはMimikatzを使用してlsass.exeプロセスから管理者の資格情報を抽出し、この情報をPsExecツールもしくはWMICに引き渡し、ネットワーク内で配布を行うことにより、EternalBlueやEternalRomanceエクスプロイトに対して脆弱ではないシステムに対してもマルウェアを拡散します。

いったんアクティブになった場合の特定の動作

いったんインストールされると、NotPetyaはいくつかのことを行います:

- Mischaという、以前存在したPetyaランサムウェアの亜種の一つが有するコンポーネントを実行し、個々のファイルを暗号化します

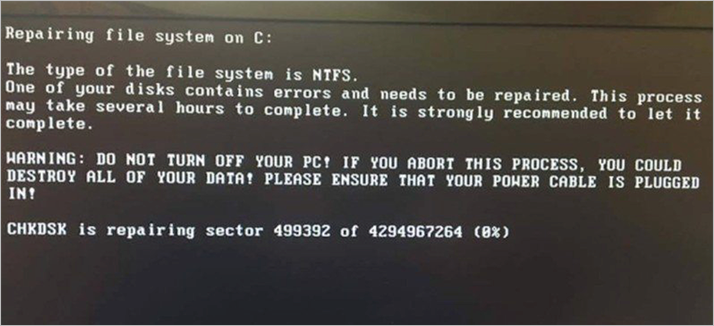

- システムを再起動し、MFT(マスターファイルテーブル)を暗号化し、マスターブートレコード(MBR)を動作不能にします。 また、MBRをランサムノート(身代金要求文)を表示するファイルで上書きし、システムを起動できなくします。

感染したシステムのウクライナ副首相、Pavlo Rozenkoのスクリーンショット

https://twitter.com/RozenkoPavlo/status/879677026256510976/photo/1

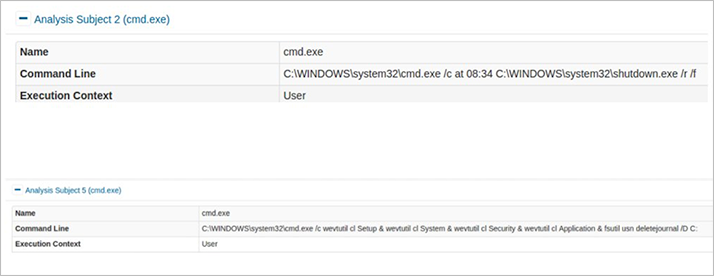

追跡から防御するために、リブート時にイベントログを消去し、"ボリューム内のファイルまたはディレクトリ"への変更を監視するためのユーティリティであるUSN変更ジャーナルを削除します。

USNジャーナルを変更したransomwareのLastline分析

- Bitcoinで$300を要求します。

使用されたその他のテクニック

すべきこと

- MS17-010を適用する(WannaCryの後にパッチを当てるように言っていたことを覚えていますか?もちろん「我々がそうしなさいって言ってたでしょ」とまで言うつもりはありませんが...)

- PsExecとWIMCがAppLockerユーティリティを使用して実行されないようにする

- あなたのシステムが感染するのを防ぐ方法については、このブログ記事を参照してください

IOCを用いたブロック

- 文字列:1Mz7153HMuxXTuR2R1t78mGSdzaAtNbBWX

- メールアドレス:wowsmith123456@posteo.net(メールプロバイダがこのアカウントをブロックしています)

より詳細な情報を得るために

Lastline Labsは、ランサムウェアに関する2つのブログを公開しており、第2部の解説でオリジナルのPetyaランサムウェアファミリーについて取り上げています。

著者について

Patrick Bedwellは、およそ20年にわたり、ネットワークセキュリティ製品のプロダクトマーケティング戦略を策定し、実行しています。彼はカリフォルニア大学バークレー校で学士号、サンタクララ大学でMBAを取得しました。

Tweet