制御系システムのセキュリティ(2)-米国を中心とした制御系システムにおけるセキュリティの状況-

はじめに

本号では、米国を中心とした制御系システムにおけるセキュリティの取り組み状況、および汎用制御系システム、電力系システム、鉄道系システムの国際標準・業界標準のセキュリティへの取り組み状況について解説します。

1. 米国の政府などの取り組み状況

前回は日本の政府を中心にした制御系システムを含む重要インフラのセキュリティへの取り組みについて解説しました。米国は、日本より数年先に重要インフラのセキュリティについて取り組みを始めています。

クリントン大統領時代の1998年に発行された大統領令PDD-63(President Decision Directive-63)(1998.5.22)が公表され、重要インフラが攻撃されることを懸念して、物理的およびサイバー攻撃に対する取り組みが開始されました。この大統領令では、重要インフラの所管組織が決定され、情報共有の組織としてISAC(Information Sharing and Analysis Center)の設立が推奨されました。

ブッシュ大統領時代には、2001年9月11日の同時多発テロへの対応を踏まえて、国土安全保障省(DHS: Department of Homeland Security)から国土安全大統領令HSPD-7(Homeland Security Presidential Directive 7)(2003.12.17)が発表され、PDD-63を更新し、18の重要インフラを設定しました。その発表を受けて、各分野の民間事業者を含めてISACが設立され、活動が進められてきました。

オバマ大統領時代の2013年2月13日に、サイバーセキュリティ強化のための立法が進まないことを踏まえて、大統領令13636(Executive Order 13636: Improving Critical Infrastructure Cybersecurity)(2013.2.13)と大統領令PPD-21(Presidential Policy Directive 21:Cyber Infrastructure Security and Resilience) (2013.2.13)が発表されました。大統領令13636では事案が発生した場合の情報共有体制の強化と自発的な情報共有体制の確立が含まれ、PPD-21では、HSPD-7を評価して重要インフラとして16分野を選定しました。これらの指令を受けて国土安全保障省では国家インフラ防護計画(National Infrastructure Protection Plan: NIPP )を見直し、NIPP2013 Partnering for Critical Infrastructure Security and Resilienceを発表しました。この防護計画では、全体的なリスクマネージメント、および情報共有とリスクベース手法の開発と実行の強化について計画されています。

表1に米国における重要インフラの分野と所管組織および関連するISACを整理しました。

| 分野(16の重要分野) | 管轄 | ISAC(National Council of ISCAC) |

|---|---|---|

| Chemical(化学) | Department of Homeland Security(国土安全保障省) | |

| Commercial Facilities(商業施設) | Real Estate ISAC | |

| Communications(通信) | Communicatios-ISAC | |

| Critical Manufacturing(重要製造) | ICS(Industrial Control System ) ISAC | |

| Dams(ダム) | ||

| Emergency Services(緊急サービス) | EMERGENCY MANAGEMENT AND RESPONSE ISAC | |

| Information Technology(情報技術) | IT-ISAC | |

| Nuclear Reactors, Materials & Waste(原子力) | ||

| Food & Agriculture(食品・農業) | Department of Agriculture(農務省) Department of Health and Human Services(保健福祉省) |

|

| Defense Industrial Base(防衛産業基盤) | Department of Defense(国防総省) | DIB(Defense Industrial Base)-ISAC |

| Energy(エネルギー) | Department of Energy(エネルギー省) | DNG(Downstream Natural Gas)-ISAC ES(Energy Services)-ISAC Oil and Natural Gas ISAC |

| Healthcare & Public Health(ヘルスケア) | Department of Health and Human Services(保健福祉省) | National Health ISAC |

| Financial Services(金融サービス) | Department of the Treasury(財務省) | FS(Financial Services)-ISAC |

| Water & Wastewater Systems(上下水道システム) | Environmental Protection Agency(環境保護局) | Water ISAC |

| Government Facilities(政府施設) | Department of Homeland Security(国土安全保障省) General Services Administration(共通役務庁) |

MS(Multi State) ISAC |

| Transportation Systems(交通システム) | Department of Homeland Security(国土安全保障省) Department of Transportation(運輸省) |

A(Aviation) ISAC Maritime Security ISAC Public Transit ISAC Surface Transportation ISAC |

2. 国際標準・業界標準への取り組み

(1) 概要

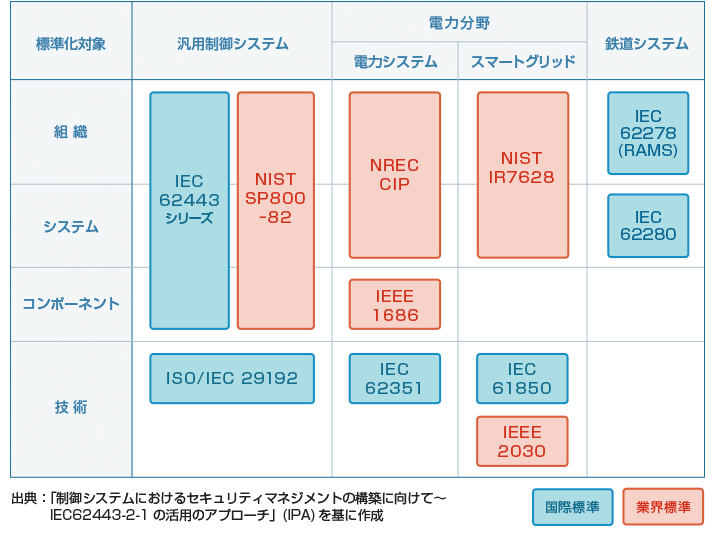

重要インフラ分野のうち制御系システムへの取り組みとして製造業等の汎用的な制御系システム分野、電力分野、鉄道分野についてのセキュリティの取組状況を解説します。これらの分野のセキュリティに関する国際標準規格および業界標準規格の概要を図1に示します。

図1:制御システムの標準・ガイドライン

(2) 汎用制御システムの状況

国際標準規格として、IEC(International Electrotechnical Commission:国際電気標準機関)が標準化を進めている汎用制御システムを対象としたIEC62443シリーズがあります。このシリーズには制定または標準化作業中13の規格があります。表2に13の規格の概要を示します。システムのセキュリティについて、幅広く規定されています。半数の規格がまだ検討中で最終版として発行されていません。早期に規格として発行されることが望まれます。

| 規格番号 | タイトル | 概要 |

|---|---|---|

| IEC/TS 62443-1-1 | Models and Concepts | IEC62443の標準に規定に適用する概念とモデルを説明する。 |

| IEC/TS 62443-1-2 | Glossary of Terms and Abbreviations | 用語と略語の用語集 |

| IEC 62443-1-3 | System Security Compliance Metrics | 産業用制御装置(IACS)のライフサイクルを管理するためのサイバーセキュリティ準拠基準を規定する。 |

| C/TR 62443-1-4 | Security life cycle and use cases | 車両を対象としたセキュリテイのライフサイクルとユースケースを検討中。 |

| IEC 62443-2-1 | Requirements for an IACS security management system | 産業用制御装置のセキュリティ管理システム必要な要素を定義し、その要素の開発方法に関するガイダンスを提供する。 |

| IEC 62443-2-2 | Implementation guidance for an IACS security management system | 産業用制御装置のセキュリティマネジメントを効果的に運用するための指針を提供する。 |

| IEC/TR 62443-2-3 | Patch management in the IACS environment | 産業用制御装置のパッチ管理システムの適用のガイダンスを提供する。 |

| IEC 62443-2-4 | Requirements for IACS solution suppliers | 産業用制御装置の供給者への要求条件を明確にする。 |

| IEC/TR 62443-3-1 | Security technologies for IACS | サイバー攻撃や不正侵入から産業用制御装置を守るための防御技術、低減方法、ツールについての情報を提供する。 |

| IEC 62443-3-2 | Security risk assessment and system design | 制御系システムのセキュリティリスク評価を行うための条件を提供する。 |

| IEC 62443-3-3 | System security requirements and security levels | ISA-62443-1-1での7つの基本要件に関連する詳細な技術システム要件(SR)を提供する。 |

| IEC 62443-4-1 | Product development requirements | 産業オートメーションおよび制御システムを構成する製品の開発プロセスを規定する。 |

| IEC 62443-4-2 | Technical security requirements for IACS components | 産業オートメーションおよび制御システムのコンポーネントのセキュリティの技術要件を規定する。 |

http://isa99.isa.org/ISA99%20Wiki/WP_List.aspxを基に作成

一方、米国の国立の研究機関であるNIST(National Institute of Standards and Technology:米国国立標準技術研究所)では、産業用制御システム(ICS: Industrial Control Systems)セキュリティのガイドライン(NIST SP800-82 Guide to Industrial Control Systems (ICS) Security)を2011年と2015年に公開しています。このガイドラインには、SCADA(Supervisory Control And Data Acquisition: システム監視とプロセス制御装置) システム、分散制御システム (DCS)、プログラマブル論理制御装置 (PLC) などを含む産業用制御システムのセキュリティを確保するための一般的なトポロジー、接続、ネットワーク構成を示し、セキュリティアーキテクチャ、システムの脅威と脆弱性、その対応策などがまとめられています。

(3) 電力分野の状況

電力分野においては、電力設備、システムの構築に係る技術的な国際標準の制定が進められています。サイバーセキュリティに関しては、米国のNREC((North American Electric Reliability Corporation : 北米電力信頼性評議会)が、重要インフラ事業を遂行する上で実施すべきセキュリティ規準を10項目に分類し定義したCIP Standard(Critical Infrastructure Protection Standard: 重要インフラ保護サイバーセキュリティ基準)を制定しています。表3に2013年に制定されたCIP version5 の10項目の基準の概要を示します。5回のバージョンアップが行われていますが、今後もサイバーセキュリティの進化に伴って、改訂が行われる予定です。

| 項目番号 | タイトル | 概要 |

|---|---|---|

| CIP-002-05 | BES Cyber System Categorization |

セキュリティ要件を明確にするために大規模電力システムとその資産を識別し分類する。 |

| CIP-003-05 | Security Management Controls | 持続可能なセキュリティマネジメントを規定する。 |

| CIP-004-05 | Personnel & Training | リスク評価、トレーニング、セキュリティ意識の向上により、大規模電力システムに対する誤操作等によるリスクを低減する。 |

| CIP-005-05 | Electronic Security Perimeter(s) | 大規模電力システムのサイバーシステムを取り巻く電子的なセキュリティ境界を特定し、電子的なアクセスを管理する。 |

| CIP-006-05 | Physical Security of BES Cyber Systems | 大規模電力システムのサイバーシステムを特定し、物理的なアクセスを管理する。 |

| CIP-007-05 | System Security Management | 重要なサイバー資産のセキュリティを確保するための手法、プロセス、手続きを策定する。 |

| CIP-008-05 | Incident Reporting and Response Planning | インシデントを特定し、サイバーセキュリティのインシデントの結果としてリスクを低減し、信頼できる運用を行う。 |

| CIP-009-05 | Recovery Plans for BES Cyber Systems | 大規模電力システムを継続的に安定させるための復旧計画によって、信頼できる機能を復旧する。 |

| CIP-010-01 | Configuration Change Management and Vulnerability Assessments | 構成変更管理と脆弱性評価により、大規模電力システムの未承認の変更を防止発見をする。 |

| CIP-011-01 | Information Protection | 大規模電力システムを保護するために、守るべき情報を特定し、不正アクセスを防止する。 |

NREC CIP version5 Cyber Securityを基に作成

また、スマートグリッドのサイバーセキュリティのガイドラインとして、2010年にNIST IR 7628(NIST Interagency Report 7628 )(Guideline for Smart Grid Cyber Security)が発行されました。このガイドラインは、3部構成になっており、第1部はスマートグリッドのサイバーセキュリティの戦略、アーキテクチャ、要求条件を、第2部はプライバシーの問題、第3部は補足的な分析と参考情報がまとめてられています。

(4) 鉄道分野の状況

鉄道分野の標準規格の検討はIECで進められています。IEC62278は鉄道のシステムについての国際規格で、安全に関係する鉄道用システムを開発し運用していく際のRAMSに関するマネジメントの規格です。RAMSとは、信頼性(Reliability)、可用性(Availability)、保守性(Maintainability)、安全性(Safety)の略です。鉄道の国際規格は、このRAMSの考え方を基本としています。鉄道の信号通信の国際規格を表4に示します。鉄道システムを機能的に安全に運行することを優先していることが分かります。

| 規格番号 | タイトル | 概要 |

|---|---|---|

| IEC 62236-1/2/3/4 (EN 50121) |

Electromagnetic compatibility | 鉄道のEMC(電磁両立性)を規定する。 |

| IEC 62267 (EN 50126) |

Automated urban guided transport (AUGT) - Safety requirements | 鉄道当局が自動運転旅客輸送システムに適した安全に対する要求条件を決めるのを助けるための推奨事項を提供する。 |

| IEC 62278 (EN 62267) |

Specification and demonstration of reliability, availability, maintainability and safety (RAMS) | 鉄道当局に信頼性、有効性、維持と安全の管理について一貫したアプローチの実行を可能にするプロセスを提供する。 |

| IEC 62279 (EN 50128) |

Communications, signalling and processing systems - Software for railway control and protection systems | 鉄道の制御と保護のためのソフトウェアの開発、配備とメンテナンスに要求される要求条件を提供する。 |

| IEC 62280 (EN 50159) |

Communication, signalling and processing systems - Safety related communication in transmission systems | 伝送システム上の情報の安全に関する要求条件を提供する。 |

| IEC 62290-1/2 (EN 62290-1/2) |

Urban guided transport management and command/control systems | 都市内軌道輸送のラインとネットワーク上で使われる指令、制御と管理システムのインターフェース要求条件を規定する。 |

| IEC 62425 (EN 50129) |

Communication, signalling and processing systems - Safety related electronic systems for signalling | 鉄道の信号分野の電子的なシステムに対する安全性手続きの受理と承認に関するものである。 |

| IEC 62427 (EN 50238) |

Compatibility between rolling stock and train detection systems | 走行している特定の所有車両が、このルート上の車両検知システムと両立できるプロセスを規定する。 |

| IEC 62497-1/2 (EN 50124-1/2) |

Insulation coordination | 絶縁に関する基本要求条件として空間距離と沿面距離、過電圧およびその保護について規定する。 |

| IEC 62498-3 (EN 50125-3) |

Environmental conditions for equipment | 信号及び通信システムの通信機器の設計及び使用について規定する。 |

| IEC/TS 62773 | Procedure to determine the performance requirements for radio systems applied to radio-based train control systems | 無線ベースの列車制御システムの性能要件を決定するためのガイドラインを提供する。 |

| IEC 62845 (EN 50239) |

Radio remote control system of traction vehicles for shunting application | 牽引車の無線制御システムの要求条件を規定する。 |

| IEC 62912 (EN 50578) |

Direct current signalling monostable relays of type N and type C | 直流信号用リレーの一般的および特定の要求条件を規定する。 |

http://risc.rtri.or.jp/risc/general/ieciso/issuedlist.jsp?typecd=1&bunyacd=2 を基に作成

サイバーセキュリティに関する規格がなく、制御系システムで一般的に言われているサイバーセキュリティより安全を優先した考え方であることが分かります。今後、サイバーセキュリティへの早期な取り組みが期待されます。

本稿では、米国を中心とした制御系システムのセキュリティへの取り組みを解説しました。次回は、制御系システムにおけるセキュリティの構築、運用に係る技術的な事項について解説する予定です。

Writer Profile

セキュリティ事業部

セキュリティコンサルティング担当 エグゼクティブコンサルタント

サイバーセキュリティ戦略本部重要インフラ専門調査会 委員

松田 栄之

Tweet