セキュリティ成熟度モデル(その3) ~CMMCの概要~

本号では、米国国防省が中心となって検討を進めているセキュリティ能力成熟度モデルの1つであるサイバーセキュリティ成熟度モデルの認証(Cybersecurity Maturity Model Certification:CMMC )の概要を解説する。

1. 概要

2020年1月31日、米国国防省は、サイバーセキュリティ成熟度モデルの認証(CMMC )のバージョン1.0を公開し、3月18日に誤字などの修正を行ったバージョン1.02*1が公開されている。CMMC は、これまでのさまざまなサイバーセキュリティ関連のフレームワークを1つの統一標準に統合する新たなフレームワークである。

米国の国防においては、開発、調達などは世界中の機関や企業などとかかわりを持ち、機密情報の漏えいが米国の経済と国家の安全保障を脅かす可能性がある。米国国防省は、政府や外交・軍などの機密情報のような機密性ではないが公開や漏えいすると政府などに大きな影響がある情報を管理された非格付け情報(NIST SP800-171*2のCUI)として保護することを要求している。米国国防省は、サイバーセキュリティ対策として、利害関係者、大学関連の研究センター、業界と協力して、サイバーセキュリティ成熟度モデル認証(CMMC)を開発している。さらに、国防にかかわる世界中の機関や企業のCUIを保護する能力を評価し、認証プロセスでもある。

CMMCは、連邦調達規則(FAR)条項52.204-21*3で指定された連邦契約情報(FCI)の基本的な保護要件、米国国立標準技術研究所(NIST)のNIST SP 800-171(連邦政府外のシステムと組織における管理された非格付け情報の保護)、NIST SP 800-171B*4(CUI保護のための重要なプログラム価値の高い資産のセキュリティ強化の要件)のいわゆるAPT攻撃(Advanced Persistent Thret、高度で継続的な脅威)からのCUIの保護要件が含まれる。その他に、英国のNCSCが公表しているサイバーセキュリティの脅威からリスクを評価して軽減するために設計されたスキームであるCyber Essentials*5やオーストラリアのACSCが公表しているさまざまなサイバー脅威によって引き起こされるサイバーセキュリティのインシデントの緩和戦略を記載したEssential Eight Maturity Model*6も参照している。

CMMCのモデル

2.1 モデルの概要

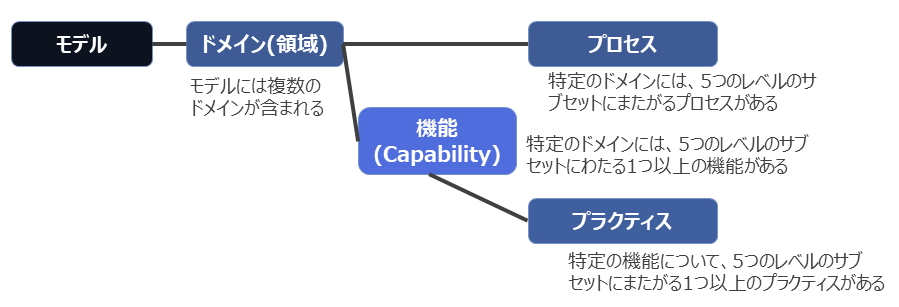

CMMCのモデルは、5つのレベルを設定し、サイバーセキュリティの成熟度を測定する。各レベルに、プロセスとプラクティス(実施項目)で構成される。プロセスは、各レベルのプラクティスが効果的に実装されていることを保証する。プラクティスは、成熟度を実現するための項目である。

図1 CMMCのフレームワーク

CMMCは、17のドメイン(領域)からなり、それぞれのドメインにプロセスとプラクティスを定義した。ドメインは、NIST SP 800-171 のセキュリティ要件のドメインに加えて、Asset Management(AM)、Recovery(RE)、Situational Awareness(SA)の3つのドメインを追加した。

2.2 レベルとプロセス・プラクティス

CMMCでは、次のような5つのレベルを設定し、セキュリティ成熟度を認証する。

- レベル1:連邦契約情報(FCI)の保護

- レベル2:CUIを保護するためのサイバーセキュリティの成熟度の移行における移行ステップとして機能

- レベル3:管理された未分類情報の保護(CUI)

- レベル4〜5:CUIを保護し、APT攻撃のリスクの軽減

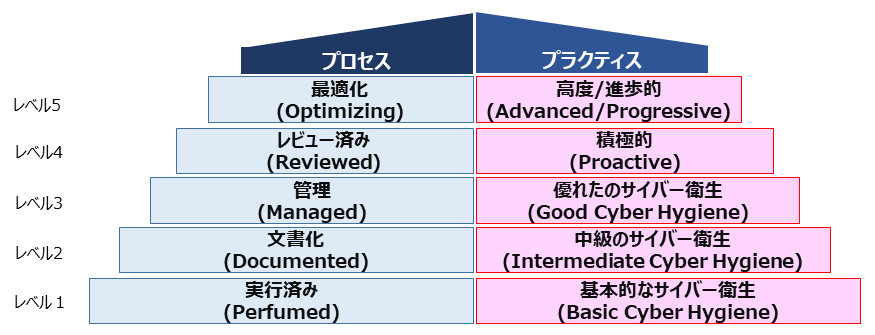

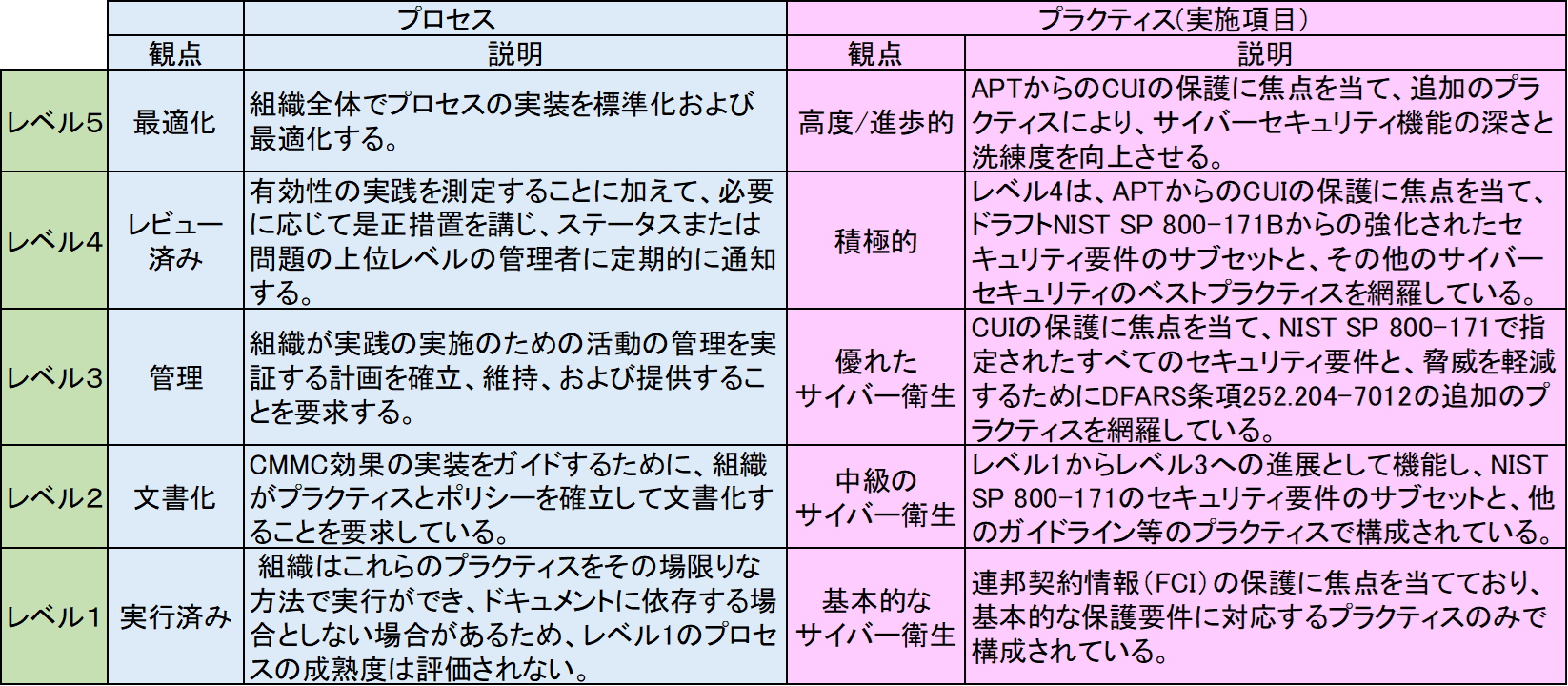

具体的なレベルとしては、5つのレベルに対してセキュリティの成熟度をプロセスとプラクティスの観点から測定する。図2に示すように、プロセスは、レベル1での実行済みからレベル5での最適化までの範囲であり、プラクティスはレベル1での基本的なサイバー衛生(Cyber Hygiene:本号では、サイバー衛生とは、サイバーセキュリティとして対処しなければならこと、とらえる)からレベル5での高度/進歩的までの範囲である。各ドメインの各レベルは、一連のプロセスとプラクティスを累積して実施する必要がある。つまり、組織が特定のCMMCレベルを達成するためには、前述の下位レベルの達成も実証する必要がある。さらに、特定のCMMCレベルとその前の下位レベルについて、プロセスの必要な整備(図2の左側)とプラクティスの実装(図2の右側)の両方を実証する必要がある。組織がプロセスの構築と実践の実施に関して異なる成果を示している場合、組織は2つのレベルのうち低い方で認証される。

図2 CMMCのレベルと各レベルの観点

5つのレベルについて、それぞれのレベルでのプロセスとプラクティス(実施項目)の観点と考え方をまとめている。表1に各レベルのプロセスとプラクティスをまとめる。

図3 各レベルのプロセスとプラクティス

3. ドメインとプロセス・プラクティス

CMMCのプロセスの構築は、各レベルに関連付けられたプラクティスが効果的に実装されていることをさらに保証するものである。 CMMCのプロセスのレベル2~5において、すべてのドメインに適用されるプロセスで構成されている。 なお、組織はレベル1でプラクティスを実行するが、レベル1のプロセスの成熟度は評価されない。プロセスの各レベルの成熟度の指標を表1に示す。

| レベル | 観点 | 説明 |

|---|---|---|

| レベル5 | 最適化 | 該当するすべての組織単位で、[ドメイン名]の文書化されたアプローチを標準化および最適化する。 |

| レベル4 | レビュー済み | [ドメイン名]アクティビティの有効性を確認および測定する。 |

| レベル3 | 管理 | [ドメイン名]を含む計画を確立、維持、および提供する。 |

| レベル2 | 文書化 | [ドメイン名]を含むポリシーを確立する。 |

| [ドメイン名]ポリシーを実装するためのCMMCプラクティスを文書化する。 | ||

| レベル1 | 実行済み | 成熟度レベル1で評価される成熟プロセスはない。 組織はレベル1のプラクティスを実行しますが、プロセスの制度化要件はない。 |

3.2 ドメイン機能およびプラクティス

3.2.1 ドメインと機能

CMMCモデルは17のドメインで構成されている。 これらのドメインは、NIST SP 800-171 の関連するセキュリティ要件のセキュリティ関連分野に、独自に、Asset Management(AM)、Recovery(RE)、Situational Awareness(SA)の3つのドメインも追加し、17のドメインからなる。各ドメインには複数の機能(capability)が関連付けられ、全部で43の機能をから構成されている 表2にドメインと機能の一覧を示す。

| ドメイン(領域) | Capability(機能) |

|---|---|

| アクセス制御 Access Control(AC) |

|

| 資産管理 Asset Management(AM) |

|

| 監査と説明責任 Audit and Accountability(AU) |

|

| 意識向上とトレーニング Awareness and Training(AT) |

|

| 構成管理 Configuration Management(CM) |

|

| 識別と認証 Identification and Authentication(IA) |

|

| インシデントレスポンス Incident Response(IR) |

|

| 保守(メンテナンス) Maintenance(MA) |

|

| メディア保護 Media Protection(MP) |

|

人的セキュリティ Personnel Security(PS) |

|

| 物理的保護 Physical Protection(PE) |

|

| 復元(リカバリー) Recovery(RE) |

|

| リスク管理 Risk Management(RM) |

|

| セキュリティ評価 Security Assessment(CA) |

|

| 状況認識 Situational Awareness(SA) |

|

| システムと通信の保護 System and Communication Protection(SC) |

|

| システムと情報の完全性 System and Information Integrity(SI) |

|

3.2.2 ドメインとプラクティス

各ドメインには、5つのレベルに分けて、プラクティスが定義されている。

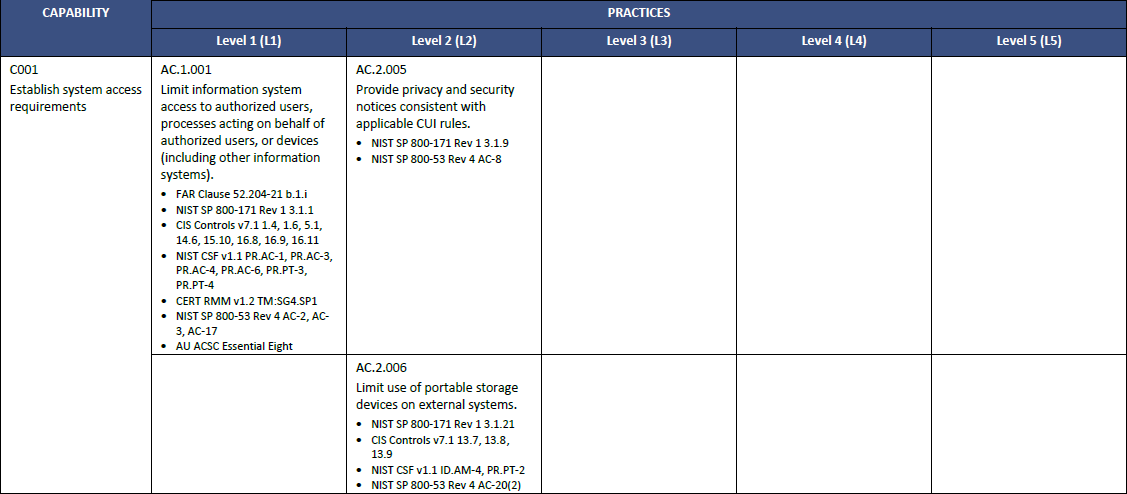

例えば、

アクセス制御(AC)のレベル1の「システムアクセス要件の確立」の機能では、

「AC.1.001 情報システムへのアクセスを、許可されたユーザー、許可されたユーザーに代わって動作するプロセス、またはデバイス(他の情報システムを含む)に制限します。」

のように、プラクティスを定義している。

図4 機能とプラティスの例(CMMC 付録Aから転載)

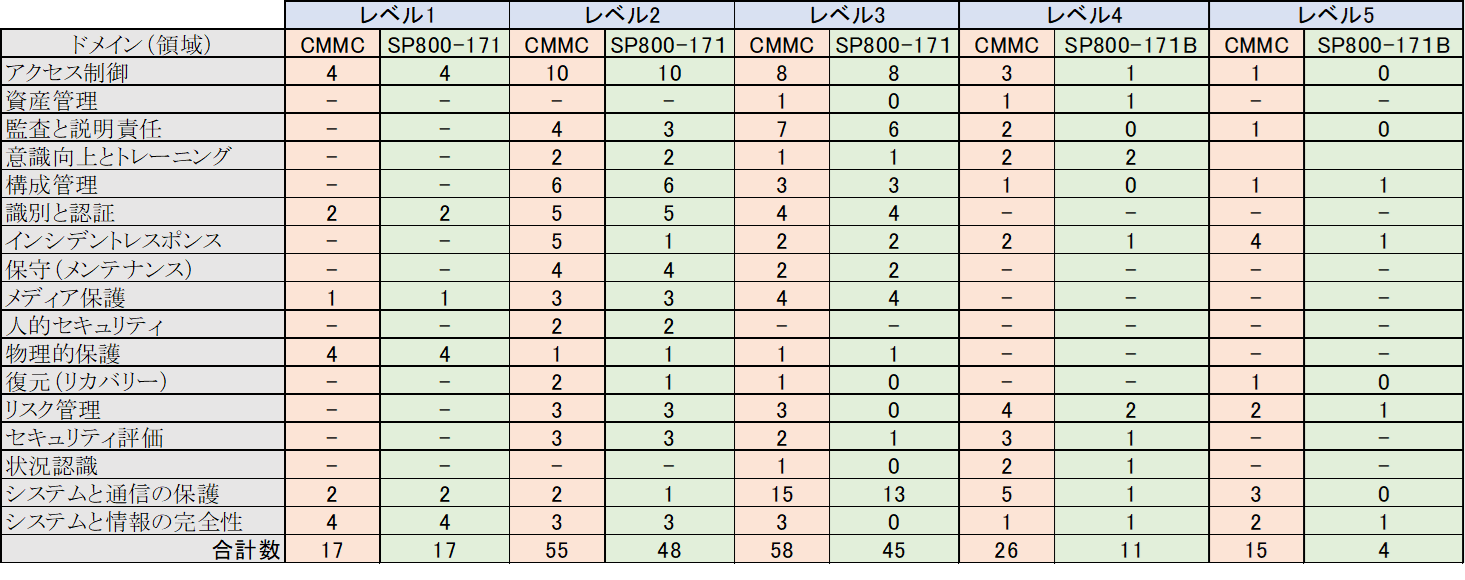

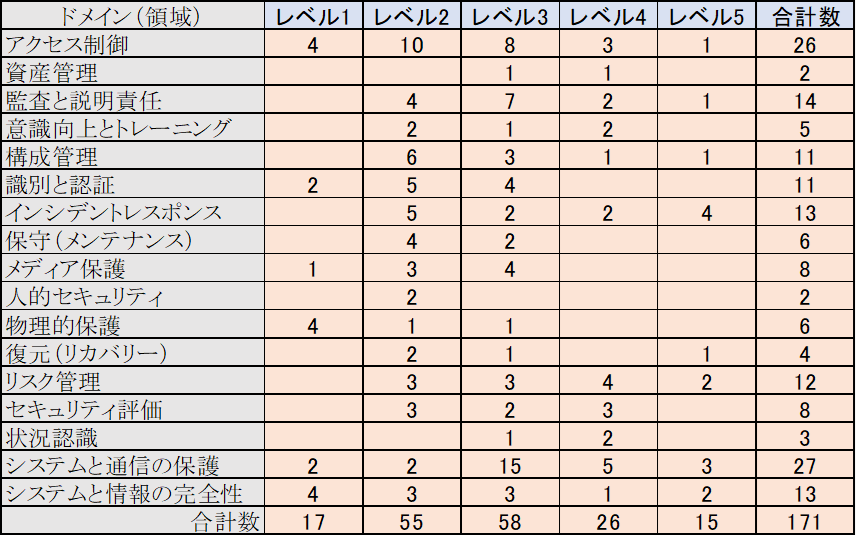

CMMCのバージョン1.0の本文では、各ドメインについて、レベルごとにプラクティスを定義、全部で171の項目を定義している。表3にドメインに対する各レベルに設定されているプラクティスの数を示す。

表3 ドメインごとのプラクティスの数

付録A*7では、各ドメイン対して、機能(capability)ごとにプラクティスを定義し、参照するガイドライン等を示している。また、付録AのExcel*8ファイルも公開されている。

ドメインに対するプラクティスの内容は、付録Aを参照ください。

3.2.3 CMMCとNIST SP800-171のプラクティスの関係

CMMCのプラクティスは、CUIの保護の観点からCMMCのレベル1からレベル3までについてはNIST SP 800-171をすべて網羅し、CMMCのレベル4および5についてはNIST SP 800-171Bから抜粋して構成されている。CMMCでは、NISTSP800-171にAsset Management(AM)、Recovery(RE)、Situational Awareness(SA)のドメインが追加されているが、追加のドメインを踏まえてCMMCとしてのプラクティスを定義している。

表4にCMMCのドメインに対するCMMCのレベルごとのプラクティス数(再掲)と引用しているNIST SP 800-171またはNIST SP 800-171Bのプラクティスの数を示す。詳細は、付録Aを参照ください。

表4 CMMCとNIST SP800-171のプラクティス数の関係

本号では、米国国防省が中心となって検討を進めているセキュリティ能力成熟度モデルの1つであるCMMC について解説した。認証制度を制定する構想もあり、今後の動向を注視する必要がある。

参考資料

- *1:Cybersecurity Maturity Model Certification version 1.02

https://www.acq.osd.mil/cmmc/docs/CMMC_ModelMain_V1.02_20200318.pdf - *2:NIST SP800-171

https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-171r1.pdf

https://www.ipa.go.jp/files/000057365.pdf - *3:連邦調達規則(FAR)条項52.204-21

https://www.acquisition.gov/content/52204-21-basic-safeguarding-covered-contractor-information-systems - *4:NIST SP 800-171B

https://csrc.nist.gov/CSRC/media/Publications/sp/800-171b/draft/documents/sp800-171B-draft-ipd.pdf - *5:Cyber Essentials

https://www.cyberessentials.ncsc.gov.uk/ - *6:Essential Eight Maturity Model

https://www.cyber.gov.au/publications/essential-eight-maturity-model - *7:CMMC APPENDICES

https://www.acq.osd.mil/cmmc/docs/CMMC_Appendices_V1.02_20200318.pdf - *8:CMMC付録AのExcelファイル

https://www.acq.osd.mil/cmmc/docs/CMMCModelExcel_V1.02_20200318.xlsx

Writer Profile

セキュリティ事業本部

セキュリティコンサルティング事業部 コンサルティングサービス担当

エグゼクティブコンサルタント

内閣サイバーセキュリティセンター 重要インフラ専門調査会 委員

松田 栄之

Tweet