MITRE ATT&CK その1 ~概要~

本号では、MITREが公開しているMITRE ATT&CKの概要、ATT&CKのモデル、ATT&CKの構成とその内容の概要、ATT&CKの利用例などについて解説する。

1. MITREの概要

MITREは、米国の連邦政府が資金を提供する非営利組織であり、R&Dセンターと官民のパートナーシップを通じて、国の安全性、安定性、福祉に関する事項に取り組んでいる。

MITREは連邦政府、州政府、地方自治体だけではなく、産業界や学界の公共の利益のために活動している。対象分野は、人工知能、直感的なデータサイエンス、量子情報科学、医療情報学、宇宙安全保障、政策と経済、信頼できる自律性、サイバー脅威の共有、サイバー回復力などであり、さまざまな分野で革新的なアイデアを生み出している。

サイバーセキュリティの分野では、米国国立標準技術研究所(NIST)の連邦研究開発センター(Federally funded research and development center:FFRDC)の運営を行い、官民パートナーシップおよびハブとしての機能を提供している。また、国土安全保障省(DHS)の資金を得て、世界中の脆弱性情報に対して採番を行うCVE(Common Vulnerabilities and Exposures、共通脆弱性識別子と呼ぶこともある) の運用を行っている。

2. MITRE ATT&CK

2.1 MITRE ATT&CKの概要

ATT&CKはAdversarial Tactics, Techniques, and Common Knowledgeの略で、直訳すると「敵対的な戦術とテクニック、共通知識」となる。ATT&CK はCVEをもとに、脆弱性を悪用した実際の攻撃を戦術と技術または手法の観点で分類したナレッジベースである。この戦術とは、初期侵入、悪意あるプログラムの実行、永続性、特権昇格、防御回避、認証情報アクセス、探索、水平展開、情報収集、C&C、情報送信、影響(Impact) に分類されている。そして、戦術ごとの個別の攻撃の技術・手法に対して、実際の実例、緩和策、検知方法、セキュリティベンダーやホワイトハッカーのレポートのリンクなどが記載されている。つまり、サイバー攻撃の流れと手法を体系化したフレームワークと言うことができる。ATT&CKは不定期もしくは4半期に一度、最新の脅威情報の追加が行われ、多くのセキュリティ製品が戦術と攻撃手法の参照情報としてATT&CKが利用されている。

2.2 ATT&CKのモデル

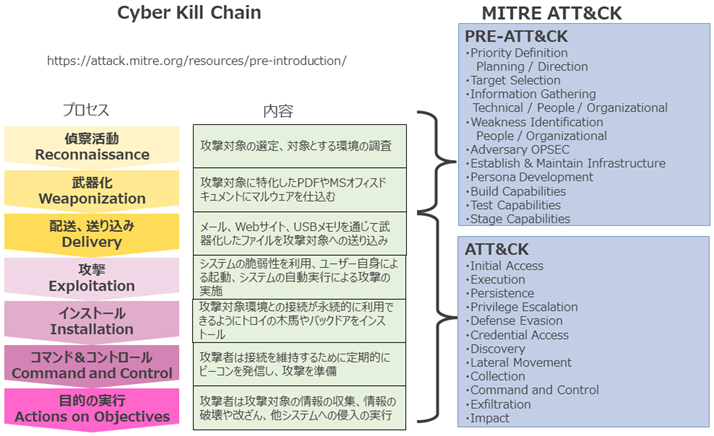

サイバーセキュリティのフレームワークとして、Lockheed Martin社のEric M. Hutchinsらが発表した論文*1に発表されているIntrusion Kill Chain(Cyber Kill Chainと呼ぶこともある)がある。この論文では、攻撃者の行動を偵察から目的を達成するまでのプロセスを分析してモデル化している。一方、MITRE のモデルでは、PRE-ATT&CKとATT&CKの2つに分類されており、PRE-ATT&CKはCyber Kill Chain の侵入までのフェーズの戦術、ATT&CKはCyber Kill Chainの侵入された以降の戦術を対象にしている。*2これらのモデルは図1のように整理することができる。

図1 Cyber Kill ChainとMITRE ATT&CKとの関係

MITREのモデルでは、ATT&CKは、エンタープライズ向け、モバイル向け、産業用制御システム向けの3つの分野に分けて、戦術やテクニックを展開している。エンタープライズ向けではOSやプラットフォーム別に、モバイル向けではOS別に展開している。表1に概要を示す。

| 種別 | 概要 | 対象 |

|---|---|---|

| PRE-ATT&CK | MITRE PRE-ATT&CKマトリックスの戦術とテクニックを示す。 | - |

| Enterprise | 企業向けのMITER ATT&CKマトリクスの戦術とテクニックを示す。 | Windows, macOS, Linux, AWS, GCP, Azure, Azure AD, Office 365, SaaS |

| Mobile | モバイル用のMITER ATT&CKマトリクスの戦術とテクニックを示す。 | Android, iOS. |

| ICS | ICS用のMITER ATT&CKマトリックスは、ICS&ATTのATT&CKの知識を基にした戦術とテクニックを示す。 | 産業用制御システム |

2.3 ATT&CKの構成

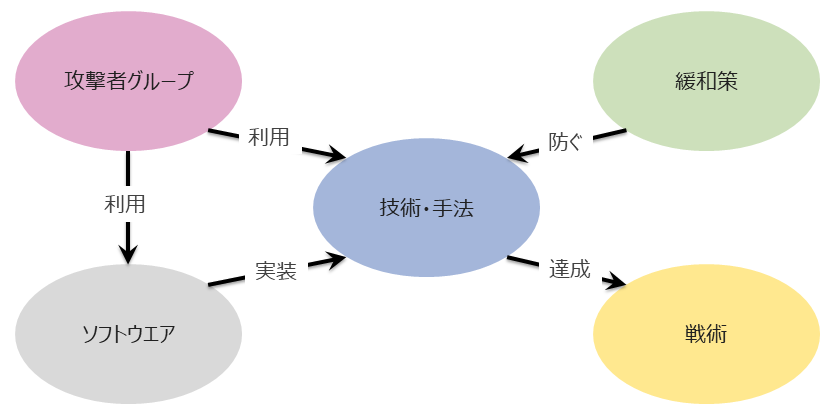

MITRE ATT&CKのホームページ*3を見ると、エンタープライズのMatrixが表示され、一番上にMITRE ATT&CKが提供する機能が表示される。MITRE ATT&CKが提供する機能の分類を図2に示す。

図2 MITRE ATT&CKの機能の概要

これらの分類について、MITREが公開している論文「MITRE ATT&CK: Design and Philosophy*4」では、図3に示す関係があると説明している。

図3 ATT&CKモデルの関係

2.4 Matrixの概要

ATT&CKでは、戦術(Tactics)として12の戦術を選定している。攻撃者は、初期アクセスの中の技術・手法を使って攻撃を行い、その戦術が達成されると、次の戦術に移り、攻撃を行う。攻撃者は、最後の影響(Impact)の戦術まで進め、最終目的を達成する。場合によっては、戦術の途中の段階で目的が達成されれば、そこで中断することもある。例えば、攻撃したサーバーで次の攻撃先を探索し、水平展開して、次の攻撃のサーバーに攻撃を移すこともある。表2に戦術と概要を示す。

| 戦術 | 概要 |

|---|---|

| 初期アクセス(Initial Access) | 攻撃者がネットワークに侵入しようとしている。 |

| 実行(Execution) | 攻撃者が悪意のあるコードを実行しようとしている。 |

| 永続化(Persistence) | 攻撃者が不正アクセスする環境を確保しようとしている。 |

| 権限昇格(Privilege Escalation) | 攻撃者がより高いレベルの権限を取得しようとしている。 |

| 防衛回避(Defense Evasion) | 攻撃者が検知されないようにしようとしている。 |

| 認証情報アクセス(Credential Access) | 攻撃者がアカウント名とパスワードを盗もうとしている。 |

| 探索(Discovery) | 攻撃者がアクセス先の環境を理解しようとしている。 |

| 水平展開(Lateral Movement) | 攻撃者がアクセス先の環境を移動しようとしている。 |

| 収集(Collection) | 攻撃者が目標に関心のあるデータを収集しようとしている。 |

| C&C(Command and Control) | 攻撃者が侵害されたシステムと通信して制御しようとしている。 |

| 持ち出し(Exfiltration) | 攻撃者がデータを盗もうとしている。 |

| 影響(Impact) | 攻撃者がシステムとデータを操作、中断、または破壊しようとしている。 |

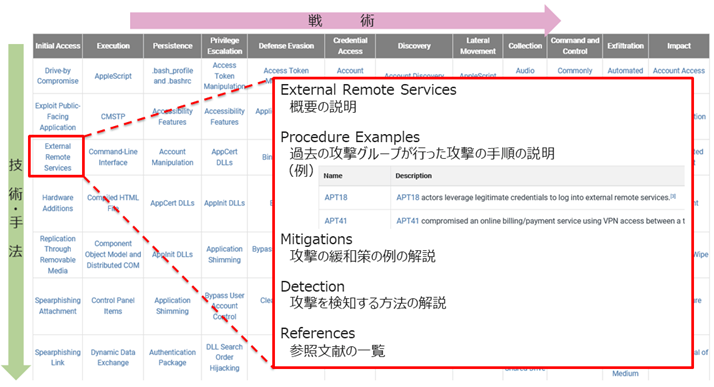

ATT&CKでは、それぞれの戦術に対して攻撃するためのTechniques(技術・手法)を選定している。例えば、Brute Force(ブルートフォース攻撃)、Network Service Scanning(ネットワークスキャン)などが選定されている。ATT&CK Matrixは、水平方向に戦術が、垂直方向に技術・手法が展開されている。それぞれの技術・手法には、概要、攻撃手順、攻撃の緩和策、検知方法、参照文献が記載されている。Matrixと記載事項を整理すると図4のようになる。

図4 Matrixと技術・手法の概要

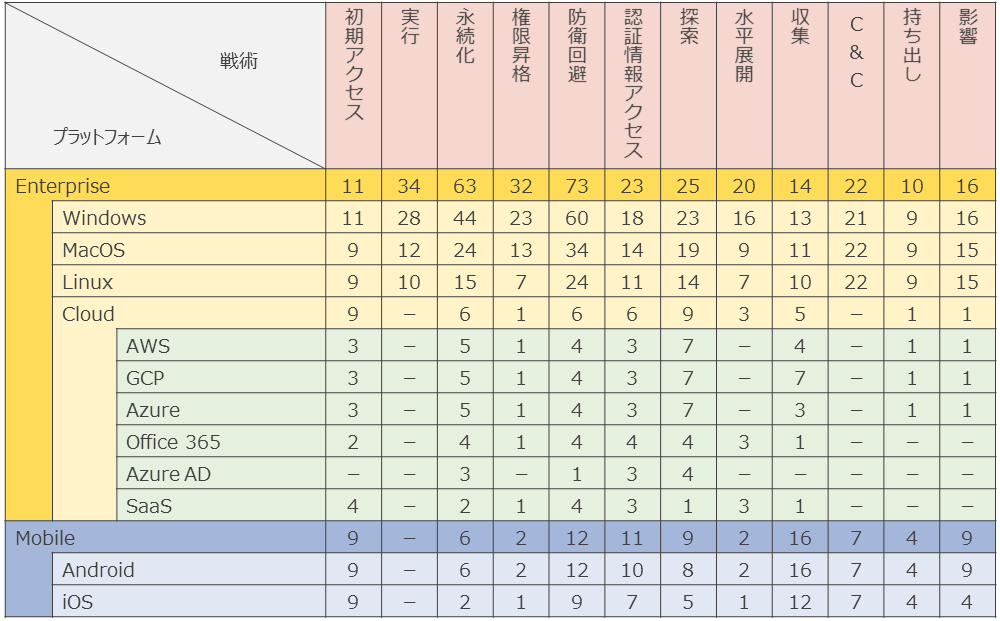

2.5 エンタープライズおよびモバイルの戦術、技術・手法

ATT&CK Matrixは、プラットフォームやOSの種類によって、選択する戦術が異なり、また技術・手法も異なる。これは、攻撃者が過去に行った攻撃やプラットフォームの特性によって、選択する項目が異なっている。エンタープライズとモバイルのプラットフォームごとに選定されている戦術と選択された技術・手法の数をMITRE ATT&CKの各Matrixをもとに算出した。その結果を図5に示す。

図5 エンタープライズとモバイルの選択された戦術と技術・手法の数

3. MITRE ATT&CKの利用方法

先述したMITRE ATT&CK: Design and Philosophyの論文では、MITRE ATT&CKの利用法について紹介している。その論文をもとに、利用方法を紹介する。

(1)攻撃の事前検証

ATT&CKは、一般的な攻撃に対する防御をテストおよび検証して、攻撃者の攻撃を想定するシナリオの作成ツールとして使用することができる。また、特定の攻撃者グループのプロファイルを、ATT&CKに記載されている情報から作成することができる。

(2)レッドチーム演習

レッドチーム演習は、検知されずに運用の最終目標を達成することに重点を置き、成功した侵害のミッションまたは運用への影響を示すことにある。ATT&CKは、レッドチームプランを作成し、ネットワーク内に配置される特定の防御手段を回避するための運用を整理するためのツールとして使用することができる。

参考情報

(3)行動分析の開発

攻撃者は既知の悪意のある手法・行動パターンをベースとした検知技術および定義を超えて、未知の技術・手法を使うことにより検知の回避は可能である。ATT&CKを使うことにより、環境内の攻撃行動を検知する行動分析を行い、未知の手法を見つけ対応する手法の開発のためのテストツールとして使用することができる。

(4)防御のギャップ評価

防御のギャップ評価により、企業のどの部分に防御や可視化の点で脆弱性があるかを判断できる。これらのギャップは、潜在的な盲点を表して、攻撃者は検知されずネットワークにアクセスできることになる。ATT&CKは、企業内の既存の防御のツール、監視、および緩和策を評価するための一般的な行動重視の攻撃者対策のモデルとして使用できる。

(5)SOC(Security Operations Center)の成熟度評価

ATT&CKは、攻撃者の侵入を検知、行動の分析、および対応する際の有効性を判断するための1つの測定値として使用できる。SOC成熟度評価では、SOCが時間の経過とともにネットワークに対する変化する脅威を検知、理解、および対応するためATT&CKを使用して、達成度合いを測定することができる。

(6)サイバー脅威インテリジェンスの強化

サイバー脅威インテリジェンスは、サイバーセキュリティに影響を与えるサイバー脅威と攻撃者グループの知識を網羅している。ATT&CKには、マルウェア、ツール、攻撃手口(戦術、技術、手順)、実際の経験から獲得されたスキル、脅威に関連するその他の指標に関する情報が含まれるために、特定の攻撃者グループが使用する可能性のあるツールにとらわれない行動の観点から攻撃者グループを理解し、対応を検討することができる。

本コラムでは、MITRE ATT&CKの概要について解説した。次号では、MITRE ATT&CKの具体的な内容について解説する。

参考資料

- *1:Intelligence-Driven Computer Network Defense Informed by Analysis of Adversary Campaigns and Intrusion Kill Chains

https://www.lockheedmartin.com/content/dam/lockheed-martin/rms/documents/cyber/LM-White-Paper-Intel-Driven-Defense.pdf - *2:ATT&CK for Enterprise Introduction

https://attack.mitre.org/resources/enterprise-introduction/ - *3:MITRE ATT&CK

https://attack.mitre.org/versions/v6/ - *4:MITRE ATT&CK: Design and Philosophy

https://attack.mitre.org/docs/ATTACK_Design_and_Philosophy_March_2020.pdf

Writer Profile

セキュリティ事業本部

セキュリティコンサルティング事業部 コンサルティングサービス担当

エグゼクティブコンサルタント

内閣サイバーセキュリティセンター 重要インフラ専門調査会 委員

松田 栄之

セキュリティ事業本部

セキュリティコンサルティング事業部 コンサルティングサービス担当 課長

戸田 勝之(CISSP、CEH、CISA)

Tweet