サプライチェーンの情報セキュリティマネジメント 第5回 ~ ISOでの標準化の状況を中心に解説

6. クラウドサービスの情報セキュリティ管理

6.5 サプライチェーンとして見た場合のクラウドサービスの特徴

以下では、ISO/IEC 27036 Part4[1]に従って、クラウドサービスをサプライチェーンとして見た場合の特徴に関してまとめます。クラウドサービスをサプライチェーンとして見た場合、さまざまなケースが存在します。以下にいくつかの例を示します。

- ① クラウドサービスプロバイダ自身のサプライチェーン:クラウドサービスを提供するためのハードウエア、ソフトウエア、設計・構築・運用・廃棄のための業務委託やビジネスプロセスアウトソーシング

- ② クラウドサービスプロバイダが他のクラウドサービスプロバイダのクラウド能力を利用してサービスを提供するケース1。

- ③ クラウドサービスカスタマが複数のプライベート、パブリッククラウドサービスプロバイダを利用するケース。ハイブリッドクラウドが典型例ですが、複数のパブリッククラウドやコミュニティクラウドを使い分けるケースもあるかと思われます。

ISO/IEC 27036の基本的な発想は、アクアイア、サプライア双方がISMSを確立すると同時に、両者の間で結ばれた情報セキュリティマネジメントに関する合意をシステムライフサイクルプロセスに対応して実践すると当時に、この関係を上流のサプライア関係に継承させることで、サプライチェーン全体に渡る情報セキュリティリスクを低減させていくことにあります。

ところで、クラウドサービスの特徴としてサービスの取得、利用、廃棄に関する合意形成はクラウドサービスの提供形態によって異なってきます。特に、パブリッククラウドサービスに関しては、

- サービスは一般的に標準化されており、提供機能に対するカスタマイズの柔軟性は限定される。

- 顧客に所定(Off the Shelf)の情報セキュリティコントロールを提供する。

- 顧客ごとの監査は受け入れない。

- 顧客の情報セキュリティ管理はプロバイダの能力に依存する。

- “As Is”の契約に基づいてサービスを提供する。

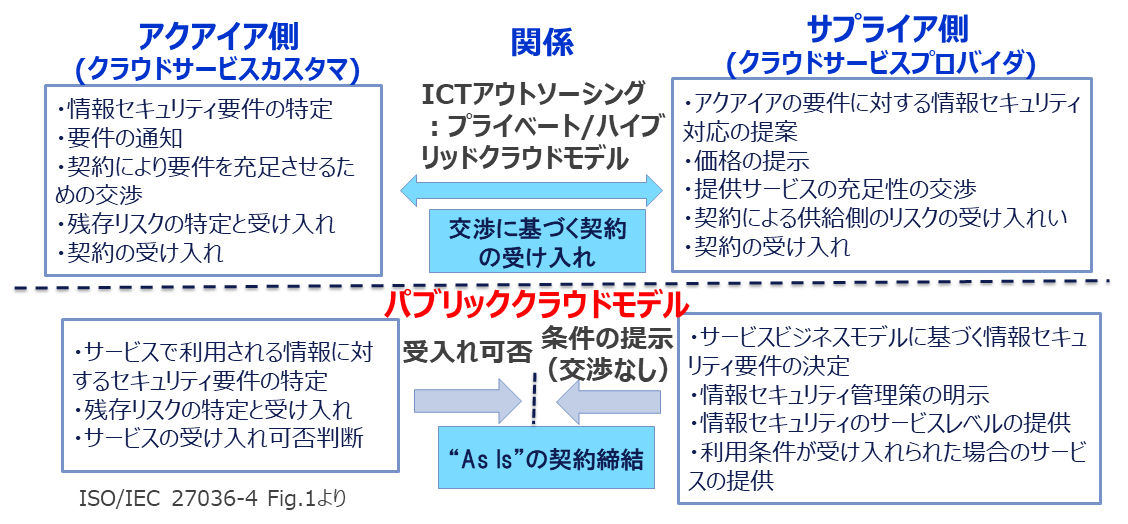

といった特徴を有しており、これによって経済的なクラウドサービスの提供を目指しています。つまり多くの顧客(カスタマ)に受け入れ可能な提供条件を用意し、これを修正なしに受け入れてもらうという仕組みです。この関係を図10に示します。

- 1: この場合、クラウドサービスプロバイダにクラウドサービス能力をピアサービスクラウドと呼び、これを提供するプロバイダをピアサービスクラウドプロバイダ(peer cloud service provider)と呼びます[3][4]。

図10. サービス提供形態による合意形成の違い

一方で、プライベートクラウドやハイブリッドクラウドは合意形成にあたって、アクアイアの要件にある程度対応可能であることから、一般的なICTサプライチェーンの一形態と見ることができます。

6.6 クラウドサービス利用に関する脅威とリスク

以上整理してきた、サプライチェーンの一形態として見たクラウドサービスの特徴に基づいて、クラウドサービス利用に関する脅威とリスクについて整理しておきます。

クラウドサービスカスタマの視点

クラウドサービスのカスタマ(顧客)は、クラウドサービスプロバイダを含む外部サプライアが提供する情報システムサービスの使用によって発生する情報セキュリティリスクに対して責任とアカウンタビリティを負います。従って、クラウドサービスを使用するリスクを評価し、サービスを使用するかどうかを決定し、特定のプロバイダを選択する責任があります。クラウドサービスに関連するリスクは、選択するクラウド機能タイプ、サービスカテゴリ、展開モデルの組み合わせによって異なります。特に、利用するクラウドサービスによっては、クラウドサービスカスタマの情報セキュリティ管理に係る機能の利用が制限されることから、インシデントの検出、データが蓄積・処理される場所とその保護、アクセスや利用の状況やマルウェアからの保護などの「可視化」が不十分になるケースがあり得ます。これらはクラウドサービスの利用にあたっての脆弱性を拡大させる要因になります。従って、クラウドサービスカスタマはサービス利用にあたってのデータや処理の重要性を識別してリスク評価を行い、適切なクラウドサービスを選択する必要があります。

パブリッククラウドのサービス提供機能による脅威とリスク

パブリッククラウドサービスでは、利用するサービス提供機能に応じてこれを利用する顧客の脅威とリスクは変化します。その概要を表11にまとめます。ここで取り上げているリスクは、クラウドサービスカスタマがリスクに対応する機能をクラウドサービスプロバイダに移転することで発生するものを説明しています。従って、クラウドサービスカスタマはクラウドサービスプロバイダがこれらのリスクに十分対応できているか、リスクが受容可能かを判断した上で、クラウドサービスを利用することを求められることになります。表の中の青色で空白の欄はクラウドサービスカスタマが自らリスク対処を行う部分になります。つまり、クラウドサービスカスタマが自ら対応を行う必要があるリスクになります。以降の、6.6節ではシステムライフサイクルプロセスの観点でこのリスクに対応するために必要な要件をまとめています。

| 典型的な脅威とリスク | クラウドサービスの提供機能に対する顧客のリスク | ||

|---|---|---|---|

| インフラストラクチャ機能型 | プラットフォーム機能型 | アプリケーション機能型 | |

| 顧客データの保存先が制御できない | 顧客データの完全性、追跡可能性、プライバシー保護の欠如 | ||

| スーパユーザー、管理者、特権ユーザーのアクセス権が特定できない | 高い特権を持っている人物による完全性、追跡可能性、機密性、プライバシーの侵害 | ||

| マルウェア対策の欠如 | 全てのレイアに対するマルウェアの侵入 | 安全でないプラットフォームに対するマルウェアの侵入 | アプリケーションに対するマルウェアの侵入 |

| 顧客データへの不明なアクセス権 | 管理者権限による機密性、プライバシー、完全性の侵害 | ユーザー権限による機密性、プライバシー、完全性の侵害 | |

| ログデータの欠如 | ログデータ欠如による追跡可能性、完全性の喪失 | アプリケーションログデータ欠如による追跡可能性、完全性の喪失 | |

| プラットフォームの完全性が不明 | プラットフォームの完全性が保証されないことによるさまざまなリスク(想定外の操作によるデータの完全性の侵害等) | ||

| 制御されていないアプリケーションの変更 | アプリケーションの完全性の侵害 | ||

| 制御されていないアプリケーションの開発 | 開発におけるセキュリティ要件の欠如 | ||

| サービスの提供中に顧客データを取得できない | 顧客データを取得できないことによるサービスの停止 | ||

| サービス提供中および提供後のクラウドサービス顧客データの制御に関する不確実性 | ネットワークトラフィック情報等の顧客データに対する所有権の理解不足による可用性の喪失 | クラウドサービスの顧客データ(ユーザー情報等)の所有権の理解不足による可用性の喪失 | |

| 顧客データがサービスの終了/終了後に完全に削除されたかどうかを判断できない | 顧客データ(処理、ストレージ、ネットットワーク利用データ等)の削除が保証されないことによる機密性、可用性の喪失 | 顧客データ(アプリケーションのバージョン、試験、実行環境)の削除が保証されないことによる機密性、可用性の喪失 | 顧客データ(アプリケーションの利用率、処理されたユーザーデータとそのタイプ)の削除が保証されないことによる機密性、可用性の喪失 |

プライベートクラウド、ハイブリッドクラウド利用時の脅威とリスク

表11に示したクラウドサービスの提供機能に対応して発生するリスクに関して、プライベートクラウドを利用する場合は、クラウドサービスカスタマとプロバイダとの間でリスク低減のための方策を交渉により採用することが可能となります。リスク低減のためのセキュリティ管理策のベースラインはISO/IEC 27017[2]を参考にすることができます。ハイブリッドクラウドの場合は、利用するパブリッククラウドに関するリスクとプライベートクラウドの利用しよって低減可能なリスクを勘案して利用していくことになります。

6.7 システムライフサイクルプロセスに対応したサプライチェーンとしてのクラウドサービスの情報セキュリティ管理

ここまでで見てきたように、クラウドサービスを利用するにあたって、クラウドサービスカスタマ、プロバイダ共に必要な情報セキュリティマネジメントを実装しておく必要があります。それぞれの情報セキュリティ管理に対する要求事項と管理策はISO/IEC 27001, 27002およびこれにクラウドサービス対応の要求条件と管理策として追加されたISO/IEC 27017, 27018があります。これに対して、ISO/IEC27036 Part4ではクラウドサービスカスタマとプロバイダの関係をサプライチェーンの関係と見て、これに対する情報セキュリティ管理に関する要件を洗い出しています。これは、今までPart1からPart3で見てきたようにシステムライフサイクルプロセスに対応したものとしてまとめられています。以下では、Part1~Part3に加えて追加されたポイントとなるライフサイクルプロセスに対応した要件を見て行きます。なお、以下での各項番はISO/IEC 27036 Part4での項番に対応させています。

6.1 契約プロセス

6.1.1 調達プロセス:クラウドサービスカスタマに対する要件

クラウドサービスプロバイダとの関係を確立し、

- 対象とするクラウドサービスプロバイダで実施されている情報セキュリティ管理を理解する。

- クラウドサービスプロバイダとの円滑なコミュニケーションを確保するために、双方の窓口を設定する。

- クラウドサービスプロバイダとの間での明確な役割と責任の割り当て分担を定義する。

- クラウド固有のリスクを軽減するための指針となる原則を取り入れる。

- 既存のセキュリティポリシーをクラウドサービスに拡張する。

6.1.2 供給プロセス:クラウドプロバイダに対する要件

- クラウドサービスプロバイダが受け入れる責任の範囲を定義する。 クラウドサービスプロバイダが他のクラウドサービスを利用している場合はそのサービスの使用に対する責任も指定する。

- 提供するクラウドサービスに対する責任を宣言して公開する。

- 顧客の情報の保護に関する情報と機能を提供する。

- 可能なら、サービスの信頼性と顧客情報保護を保証するため、情報セキュリティ管理に対する第三者からの最新の保証を開示する。

- 安全なバックアップ/アーカイブ機能について説明する。

- 障害耐力対策(ビジネス継続性と障害復旧計画を含む)を説明する。

- クラウドサービスプロバイダ内の変更を通知するプロセスを説明する。

- 顧客にサードパーティの監査証明書や監査/証明レポートなどの保証証拠を提供する。

- マルチテナント処理、情報の論理的および物理的な分離を提供するための顧客に対する要件を確立する。

- 顧客の資産を安全に転送するための要件を確立するため、

- 顧客情報の移動、送信、および保存を制限するための要件を確立

- 顧客に情報の論理的、物理的分離を提供する機能に関してサービスを評価する方法と許容基準を定義する。

- 顧客の資産を別のクラウドサービスプロバイダ移行するプロセスを定義する。

- 契約終了時のクラウドサービスプロバイダ環境における顧客の資産の廃棄およびその確認のプロセスを定義する。

- サービスレベル契約(SLA)を含め、クラウドサービスの情報セキュリティに関連する契約文書の収集と分析のプロセスを定義する。

6.3 プロジェクト管理プロセス

| ISO/IEC15288の項目 | クラウドサービスカスタマの要件 | クラウドサービスプロバイダの要件 | |

|---|---|---|---|

| 6.3.4 | リスク管理プロセス | a) クラウドで処理できる情報のタイプ、分類、および重要性を指定する(例:商業情報、知的財産、法的情報、規制情報、特権情報、物流情報、管理情報、個人情報等)。 b) クラウドサービス上で処理される情報に関した、組織に対する法的/規制上のリスクを明記する(例:著作権、情報保護、財務規制、プライバシー侵害、コーポレートガバナンス等)。 c) リスクを評価し、残存リスクを受け入れる。 |

a) 顧客と合意したSLAで指定されたセキュリティサービスレベルを提供する。 b) クラウドサービスの一環として、終了プロセスと関連情報の返却および/または廃棄を管理する。 |

| 6.3.5 | 構成管理プロセス | a) クラウドサービスの変更による影響を特定する。 | a)全てのサービス変更はプロバイダによって分析され、結ばれた契約と比較する。 b)変更をクラウドサービスカスタマに通知する。 |

| 6.3.6 | 情報管理プロセス | 認証データが個人情報に紐づくかどうかを判断する。 | クラウドサービスの認証ソリューションにより、プライバシー情報と見なされるIDデータがあるかどうかを判断する。これには認証データを個人情報とみなすがどうかの法的側面とサービスモデルによって異なるケースが出てくる。 |

6.4 技術プロセス

| ISO/IEC15288の項目 | クラウドサービスカスタマの要件 | クラウドサービスプロバイダの要件 | |

|---|---|---|---|

| 6.4.4 | 実装プロセス | 特に機密情報や重要な情報をクラウドサービスに保存、処理する場合は、段階的にクラウドサービスを実装する。 カスタマは、リスクを軽減するために、段階的なアプローチでクラウドサービスを展開する必要がある。状況を概観しながら、リスクの少ないクラウドサービスの一部を展開し、サービスの使用を段階的に拡大する必要がある。 | セキュリティ管理策を実装、管理、実行する。 |

| 6.4.9 | 運用プロセス |

a) 利用者向けの「クラウド使用ポリシー」トレーニングを実施 b) クラウドサービスの変更を監視し、変更の影響に対処する。 c) クラウドサービスに関連する情報セキュリティインシデントに関する情報を収集して対応する。 |

a) クラウドサービスの提供プロセスで定義された情報と機能を顧客に提供する。

1) 運用プロセスを確立し、クラウドサービスカスタマに適切な情報と機能を提供する。

b) カスタマとの間の合意の範囲内でカスタマの活動を監視し、これがクラドサービスのプロビジョニングに影響を与える可能性がある場合は、カスタマに対応する。2) 運用プロセスを通じて情報と機能を提供する。 3) プロセスが適切に運用されていることを確認し、必要に応じてプロセスを評価するための監視を行う。 c) クラウドサービスプロバイダの活動を監視し、サービスまたはサービスのプロビジョニングのためにインフラストラクチャに対して行われたすべての活動の説明責任を確保する。 |

| 6.4.11 | 廃棄プロセス | a) クラウドサービスでのサービス利用終了時の情報廃棄の確認を行う。 | a) クラウドサービスカスタマがサービスの使用を終了することに同意した上で、顧客の情報資産の廃棄を記録するプロセスを確立する。 b) 廃棄ログを適切に維持するプロセスを確立する。 c) 顧客からの要求に応じて、廃棄ログを開示する手順を確立する。 |

7. クラウドサービスプロバイダの提供機能の類型に対応したセキュリティ管理機能

クラウドサービスプロバイダがカスタマに対してサービスを提供するにあたっては、どのような情報セキュリティ管理を行っているかを明確に伝えることが重要となります。これには、これまでに見て来たさまざまな標準、ガイドラインに準拠している事を伝えるとともに、必要に応じてサードパーティによる監査等で明確化することが必要と考えられます。ISO/IEC 27036 Part4ではこの目的をより明確にするために、クラウドサービスの提供機能に応じてプロバイダ側で必要と考えられる情報セキュリティ管理がまとめられています。まず、パブリッククラウドサービスに対する情報セキュリティ管理を以下に示します。

| インフラストラクチャ機能型 | プラットフォーム機能型 | アプリケーション機能型 |

|---|---|---|

|

左記に加えて、

|

左記に加えて、

|

プライベートクラウドおよびハイブリッドクラウドに関しては、これらの情報セキュリティ管理を利用形態やリスク分析に基づいて選択していくことになります。これらクラウドサービスプロバイダに求められる具体的な要件に対する、セキュリティ管理策標準との対応関係は、付属書A(Annex A)にまとめられています2。

8. ここまでのまとめ

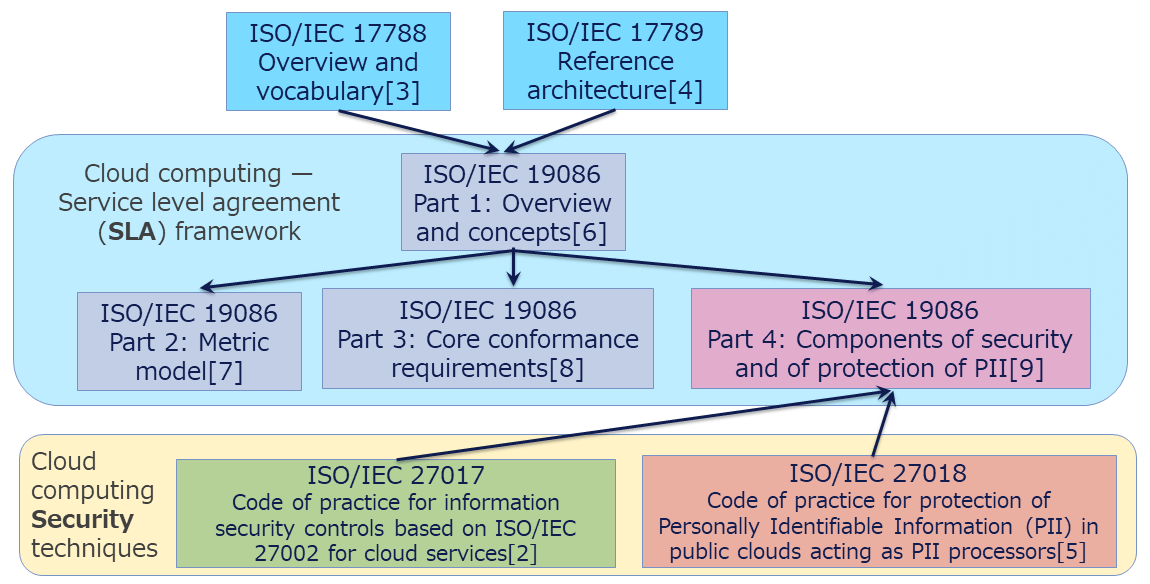

以上、ISO/IEC 27036 Part1からPart4の概要を解説してきました。これらの標準は、引き続き改定が行われていくと考えられます。また、Part4のクラウドサービスに関しては、クラウドサービスのアーキテクチャの整理とともに、SLAの観点でのセキュリティ要件がまとめられています(図11)。SLAの観点からのセキュリティ要件についてはまた別の機会に解説したいと考えています。次回からは、NIST SP800-161に関する解説を進めて行きます。

図11. クラウドサービスのSLAに含まれるセキュリティ及びPII保護の標準3

※参照文献[3]、参照文献[4]、参照文献[5]、参照文献[6]、

参照文献[7]、参照文献[8]、参照文献[9]。

- 2: 具体的には、ISO/IEC 27002, 27017, 27018及びその他のISO標準が参照されています。

- 3: [9]のFigure 1 — Relationship of parts of ISO/IEC 19086 (all parts) and other cloud computing standardsに基づいて作成。

参照文献

- [1] ISO/IEC, 27036 Part4, Information technology — Security techniques — Information security for supplier relationships Part4-Guidelines for security of cloud services, 2016.

- [2] ISO/IEC, 27017, Information technology — Security techniques — Code of practice for information security controls based on ISO/IEC 27002 for cloud services, 2015.

- [3] ISO/IEC, 17788, Information technology — Cloud computing — Overview and vocabulary, 2014.

- [4] ISO/IEC, 17789, Information technology — Cloud computing — Reference architecture, 2014.

- [5] ISO/IEC, 27018, Information technology — Security techniques — Code of practice for protection of Personally Identifiable Information (PII) in public clouds acting as PII processors, 2019.

- [6] ISO/IEC, 19086-1, Information technology — Cloud computing — Service level agreement (SLA) framework — Part 1: Overview and concepts, 2016.

- [7] ISO/IEC, 19086-2, Cloud computing — Service level agreement (SLA) framework — Part 2: Metric model, 2018.

- [8] ISO/IEC, 19086-3, Information technology — Cloud computing — Service level agreement (SLA) framework — Part 3: Core conformance requirements, 2017.

- [9] ISO/IEC, 19086-4, Cloud computing — Service level agreement (SLA) framework — Part 4: Components of security and of protection of PII, 2019.

Writer Profile

NTTデータ先端技術株式会社 フェロー

工学博士、CISSP, CISA

三宅 功

Tweet