サプライチェーンの情報セキュリティマネジメント 第7回 ~ NIST SP800-161を中心に解説

前回に引き続き、ここからはSP 800-161[1]の内容についての解説を進めていきます。

2. SP 800-161の構成

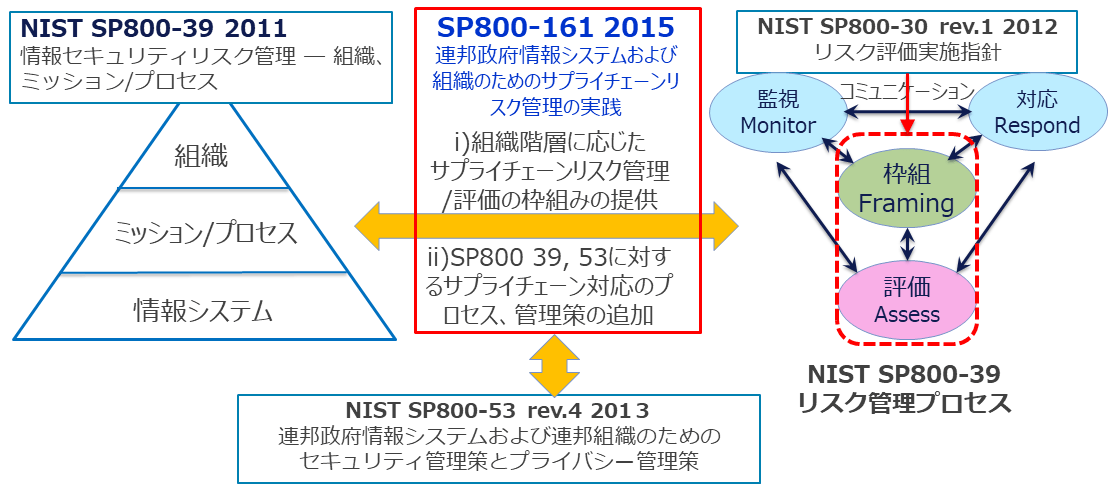

まず初めに、SP 800-161の構成を理解する上で必要となる3つの規格との関係について示します(図1)。SP 800-161はそのタイトルが示す通り、米国連邦政府機関(以下、連邦政府機関)とその関係機関に対する、サプライチェーンリスク管理の実践のためのガイドラインと規格であり、主な目的は、以下の2点にあります。

- 組織階層に応じたサプライチェーンリスク管理/評価の枠組みの提供。

- SP 800-39[2]で示されている、組織階層に対応したリスク管理プロセスに対応したサプライチェーンリスク管理およびSP800-53 Rev.4[3]のセキュリティ管理策に対するサプライチェーンのセキュリティ管理策の追加。

ここでⅰ、ⅱに関して、SP 800-161を理解する上ではSP 800-39と関連するSP 800-30[4]の概要を理解しておく必要があります。

図1. SP 800-161と他の規格との関係

NIST SP 800-39 情報セキュリティリスク管理

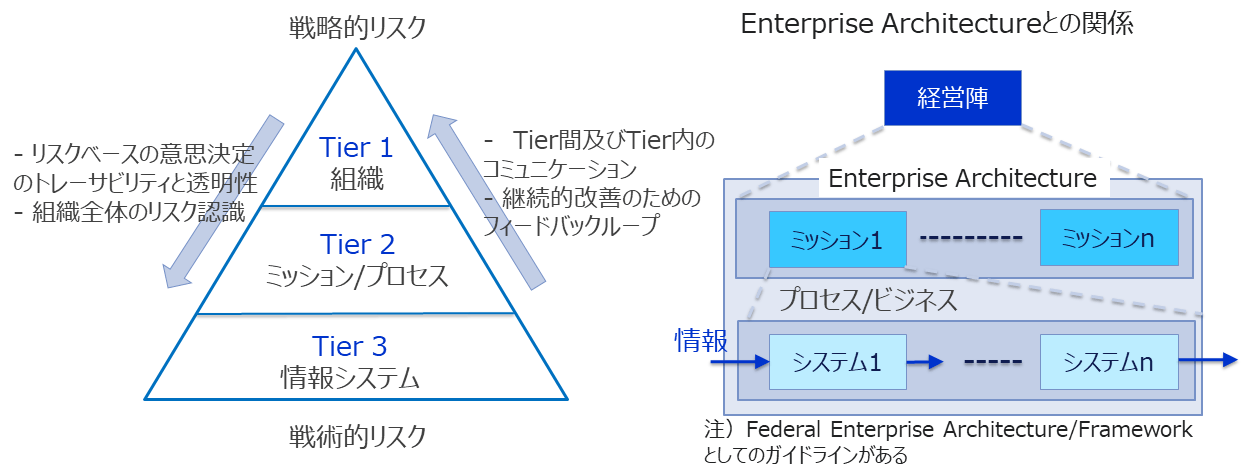

まずSP 800-39について、簡単に概要を紹介します。連邦政府機関のような大きな組織では、情報セキュリティリスクを管理する上で組織階層ごとの役割を明確化することが求められます。特に、情報セキュリティ対策を組織全体に渡って、リスクベースで対応するという意識を浸透させる必要性があることが認識され、この規格が作られました。SP 800-39では図1の左側に示す通り、組織階層を大きく3つに分類しています。この規格の目的は、以下のようにまとめられています。

- 上級管理職/経営幹部(組織レベル)が情報セキュリティリスクを管理することの重要性を認識し、リスク管理のための適切なガバナンス構造を確立する。

- 組織のリスク管理プロセスが、組織、ミッション/ビジネスプロセス、および情報システムの3つの層にわたって効果的に実施されていることを確認するためのガイダンスを示す。

- ミッション/ビジネスプロセスの設計、包括的なエンタープライズアーキテクチャの定義、およびシステム開発ライフサイクルプロセスのコンテキスト内で情報セキュリティリスクが考慮される組織風土を育成するためのガイダンスを示す。

- 情報システムの実装または運用に責任を持つ個人が、システムに関連する情報セキュリティリスクが、最終的にミッション/ビジネスの成功に影響を与える可能性のある組織全体のリスクにどのように変換されるかをよりよく理解できるようにする。

ここで、組織階層間のリスク管理に関する役割の連携イメージを図2に示します。この図に示したように、組織は上位のレベルでの戦略的な情報セキュリティ対策と現場レベルでの戦術的な情報セキュリティ対策をトップダウン、ボトムアップ両方向で連携させて対応していくことが求められています。図の右には情報システムを意識した図を書いていますが、これは情報システムに限らず、個々のビジネスプロセスと考えることができます。

図2. 組織階層間のリスク管理の連携

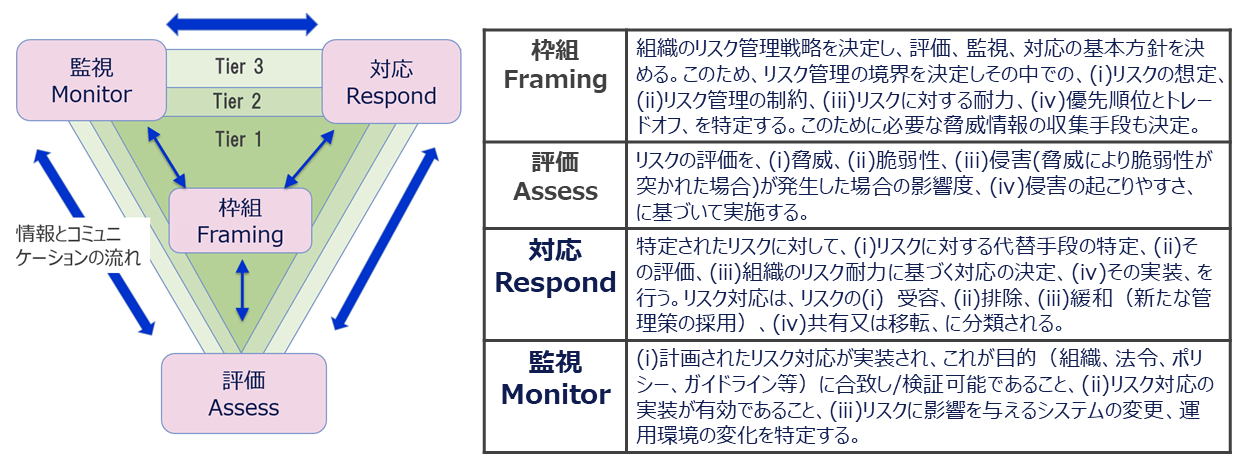

また、もう1つのポイントであるリスク管理プロセスとその内容を図3に示します。リスク管理プロセスは、リスク管理の枠組み(Framing)、リスク評価(Assessment)、リスク対応(Response)、リスク監視(Monitoring)の4つで構成されています。ここでリスク管理の枠組みとは、組織においてどのような方針でリスク管理を行うかを決めるものです。従って、Tier 1とTier 2、3とのコミュニケーションにより必要な組織情報が収集されるとともに、Tier 1によって組織戦略、外部環境との整合性に基づいて組織全体としての枠組みに集約されることになります。Tier2, 3はこの枠組みに基づいて、リスクの評価、対応、監視を実行しTier 1にレポートすることになります。

図3. リスク管理プロセス

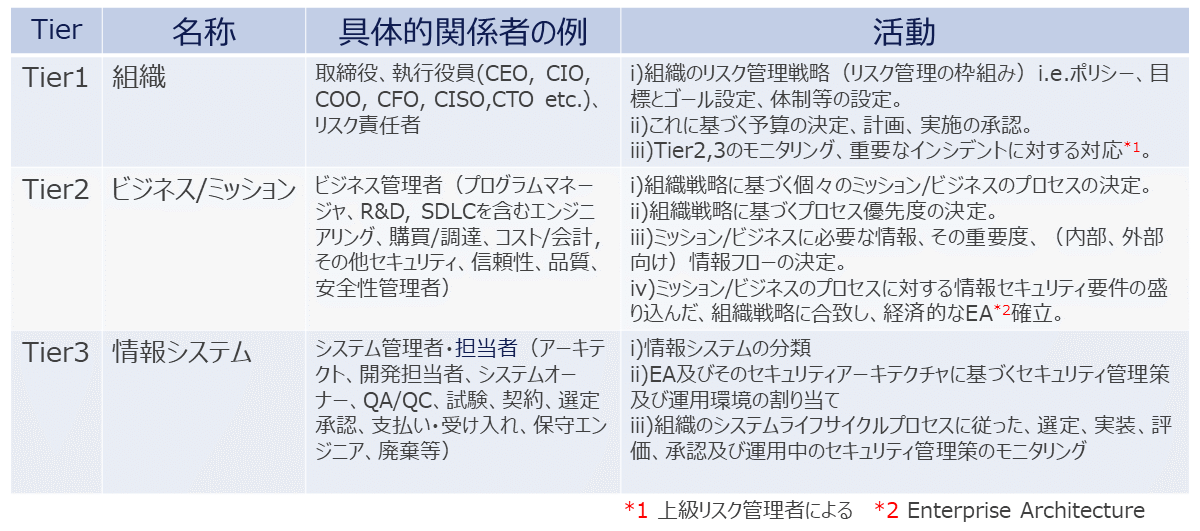

ここで詳細は割愛しますが、SP 800-39(第3章)では各プロセスを構成するタスクの、前提条件・入力、活動、出力の詳細が述べられています。また、このプロセスの実行上重要となるリスク評価に関しては以下で解説するSP 800-30でまとめられています。このリスク評価の方法は全ての階層で適用されるものになります。さらに、SP 800-37 Rev.2[5]でまとめられているリスクマネジメントフレームワーク(RMF:Risk Management Framework)1の分類からシステムの承認、管理策のモニタリングまでのプロセスは主にTier 3において実行されるプロセスになります。各階層の主な活動の例を表1にまとめます。

表1. 各階層のリスク管理活動の例

- 1: SP 800-37に関しては、当社コラム「NISTのリスクマネジメントフレームワーク(RMF)とは」で詳しい紹介を行っています。

NIST SP 800-30 リスク評価実施指針

NIST SP 800-30では、SP 800-39で示されているリスク管理プロセスの中で必要な、リスク評価とその枠組みの進め方について詳細化しています。その活用目的は、以下のようにまとめられています。

- 組織の情報セキュリティアーキテクチャ(ポリシー、組織/ミッション、プロセス)の開発

- 情報システム(ミッション/業務プロセスおよび共通インフラ/支援サービスを支援するシステムを含む)の相互連携に関する要求事項の定義

- 情報システムおよび運用環境に対するセキュリティソリューションの設計(セキュリティ管理策、IT製品、供給業者/サプライチェーン、および受託業者の選択を含む)

- 情報システムの運用、あるいは、それらのシステムによって継承されるセキュリティ管理策(すなわち、共通管理策)の使用に対する認可(または認可の拒否)

- ミッション/業務機能および/またはミッション/業務プロセスを永続的に、または特定期間にわたって(たとえば、新たに発見された脅威または脆弱性が対処されるまで、補完的管理策が置き換えられるまで)変更すること

- セキュリティソリューションの適用(例:特定のIT製品、またはそれらの製品の設定が、定められた要求事項を満たすか否か) とその運用と保守例(継続的なモニタリング戦略および計画、継続的な認可など)

つまり、情報セキュリティマネジメントを実行するための基本的な目的と方針の策定に必要なプロセスと言えます。

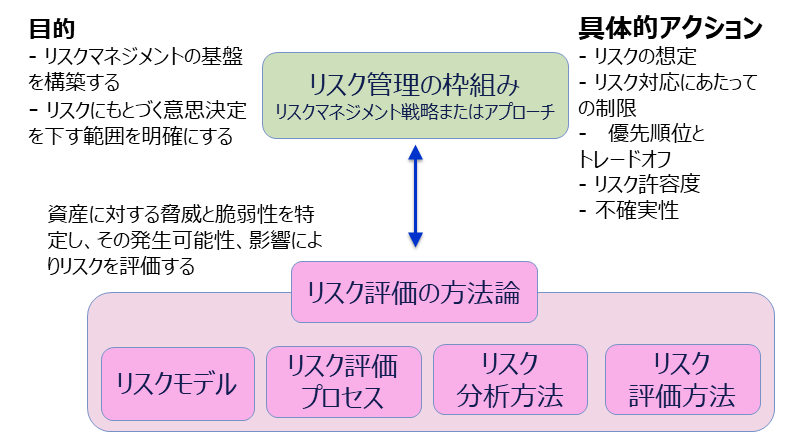

図4にリスク管理の枠組みとリスク評価の方法を構成する4つの概念を示します。

図4. リスク管理の枠組みとリスク評価

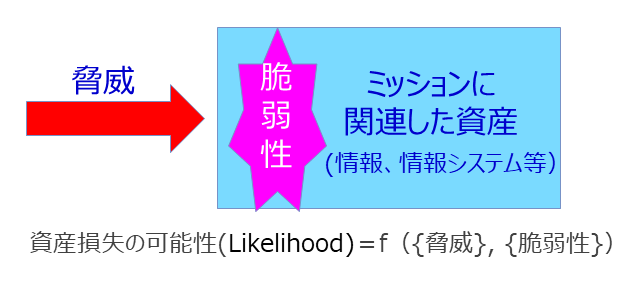

リスク管理の枠組みとリスク評価にあたってはまず対象とする組織のリスクモデルの特定が必要になります。一般的に、リスクモデルとは図5に示すように、脅威、脆弱性、資産の価値、資産損失の可能性の4つのファクタで考えることができます。これによって、リスクとは

(情報セキュリティ)リスク = 資産の価値(失われた場合の影響) × 損失の可能性

として評価できることになります。これが、リスクモデルです。このモデルに従って、リスク分析、評価を行うことになるわけです。ここで“影響”と記述していますが、これは組織のミッションが影響を受けることです。つまり、資産の価値はそれが失われた場合の組織のビジネス/ミッションへの影響度で決まります。

図5. 一般的なリスクモデル

ここで、情報セキュリティに対する脅威としては次のものが考えられます。

- 敵意を持ったサイバー攻撃または物理的攻撃

- 怠慢または過失による人的ミス

- 組織が管理する資源(例:ハードウェア、ソフトウェア、環境制御)の構造上の欠陥

- 自然災害と人災、アクシデント、組織がコントロールできない障害

- 上記の事象の複合的発生、脅威のシフト2

これに対して、脆弱性とは脅威源によって利用される可能性がある情報システムの要素、システムセキュリティ手順、内部統制、または実装(物理環境、電力供給等を含む)等のセキュリティ管理策の弱点を意味します。また、脆弱性は組織のミッション/業務機能の進化、運用環境の変化、新技術の導入やシステムの更新による新たな脅威の出現等、時間の経過とシステムのライフステージに伴って生じる新たな脆弱性もあります。さらに、地理的環境(災害発生頻度)、ビジネス自体の特性(業務システム、生産制御システム等)、地政学的な要素もあり得ます3。

また、資産損失の可能性は脅威の分類と、対応する資産の脆弱性をもとに、損害が発生する可能性を推定することでリスク分析を行うことを意味します。推定にあたっては、評価のための定量的あるいは定性的手法がいくつかあります4。また、リスク分析を実施する手順として、ⅰ. 脅威を重視、ⅱ. 損失可能性のある資産を重視、ⅲ. 脆弱性を重視、といったものがあり得ます。ここで注意が必要なのは、ある資産の脅威あるいは脆弱性によるセキュリティ侵害が他の資産に対する侵害の可能性を大きくする、といった場合があることです。従って、リスク分析にあたっては、リスクの相関性、不確実性等を考慮する必要があり、リスク分析を異なる手順で行う事が有効と考えられます。 最終的に、リスク評価は個々の資産の価値とそれが失われる可能性に基づいて行われます。具体的には個々の資産が失われた場合の影響の程度(重要度)とこれが失われる可能性をそれぞれ定性的、あるいは定量的に評価し、組織として許容範囲に収まっているかどうかの判断ができるようにします。

- 2: 攻撃者が、感知した保護手段/対策(すなわち、セキュリティ管理策)に対して取る対抗措置。保護手段/対策を回避、打ち破るために、自身の意図/標的の一部の特性を変更する。脅威のシフトは、単一の領域、あるいは複数の領域において発生する。APT攻撃がこれに該当する。

- 3: 脆弱性を考慮するにあたって、その組織の条件として考慮すべきものであり「素因的条件(predisposing condition)」と呼ばれる。

- 4: リスク評価の各種手法については、例えばISO/IEC 27005[6] Annex E、NIST SP 800-30Annex D~Jにまとめられています。

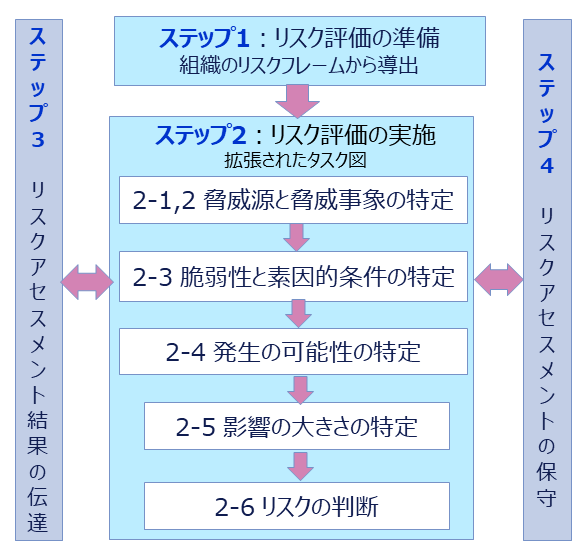

以上の、リスク分析、評価を含め、リスク評価プロセスとしてまとめられたものを図6に示します。このプロセスは、全部で4つのステップで構成されており、各ステップはさらに細かいタスクで構成されています。ここでは、個々のタスクまでは触れませんが、各ステップの主な内容を以下に示します。

ステップ1 リスクアセスメントの準備

- アセスメントの目的、適用範囲、想定および制限事項を特定する。

- アセスメントへの入力データとして使用する情報の情報源、およびアセスメント時に使用すべきリスクモデルと分析アプローチ(すなわち、アセスメントアプローチと分析アプローチ)を特定する。

ステップ2 リスクアセスメントの実施

- 組織に関連する脅威源と生成されうる脅威事象を特定する。

- 特定の脅威事象と脅威源によって利用されうる組織内の脆弱性を特定し、成功を左右する素因的条件を特定する。

- 脅威源が特定の脅威事象を開始する可能性と成功する可能性を特定する。

- 脆弱性が脅威源によって利用された場合の影響を評価する。

- 情報セキュリティリスク(不確実性を含む)を特定する。

ステップ3 リスクアセスメント結果の伝達

- リスクアセスメント結果を伝達するための適切な方法を特定する。

- 組織の指定された利害関係者にリスクアセスメント結果を伝達する。

- 組織ポリシーと手順に従い、リスクアセスメント結果と、結果を裏付ける証拠を共有する。

ステップ4

- リスクアセスメントにおいて特定されたリスク因子を継続的にモニタリングし、変更を把握する。

- リスクアセスメントのコンポーネント(脅威、脆弱性、資産価値等)を更新する。

図6. リスク評価プロセス

以上、ここまでSP 800-161を理解する上で必要な、他の主な規格、ガイダンスとの関連およびその内容を見てきました。次回はこれらの知識に基づいて、その内容の紹介を進めます。

参照文献

- [1] NIST, SP800 161 Supply Chain Risk Management Practices for Federal Information Systems and Organizations, 2015.

- [2] NIST, SP 800-30 Rev.1 Guide for Conducting Risk Assessments, 2012.

- [3] NIST, SP 800-37 Rev.2 Risk Management Framework for Information Systems and Organizations, A System Life Cycle Approach for Security and Privacy, 2018.

- [4] NIST, SP 800-39 Managing Information Security Risk, Organization, Mission, and Information System View, 2011.

- [5] NIST, SP 800-53 Rev.4 Security and Privacy Controls for Federal Information Systems and Organizations.

- [6] ISO/IEC, 27005 Information technology — Security techniques — Information security risk management, 2018.

Writer Profile

NTTデータ先端技術株式会社 フェロー

工学博士、CISSP, CISA

三宅 功

Tweet