攻撃者に侵入された痕跡を見つけに行こう 第1回

はじめに

昨今、ネットワーク境界防御とアンチウイルスなどに代表される「従来のセキュリティ対策では検出することが難しい脅威」となりえるもの(以下、本コラムでは脅威と記載します)の侵入を許す事件が発生しています。

ひとたび脅威の侵入を許すと、攻撃者は管理者に気が付かれないよう時間をかけて継続的に攻撃を行うため、中にはシステムの管理者が2年間以上脅威の侵入に気が付けないような場合があります。

結果として、システムの管理者が気付けないうちに被害が拡大し、脅威の侵入に気が付く、あるいはインシデントの発生が公になる頃には事業継続に影響を及ぼす重要な情報が盗まれている事件や、信頼回復に多大な労力と費用を割かなければならないような事件もあります。

このように、従来のセキュリティ対策で検出してから対処を開始するのでは、対応としては遅い場合があります。

早期に脅威の侵入に気が付くためには、特定の通信先へのアクセスや特定のファイルの設置など脅威が取るアクションの情報を起点に、自ら脅威侵入有無の痕跡を探し出しに行く必要があります。

本コラムでは当社が様々な組織と意見交換を行い明らかとなった「脅威侵入有無の痕跡を探し出すことにチャレンジした組織が苦労したポイント」について紹介します。

第一回目となる今回は、苦労したポイントの紹介に先立ち、脅威侵入有無を探し出す行為の効果について、実際の情報セキュリティ事件・事故(以下、インシデント)の事例を基に解説します。

脅威侵入有無を探し出す行為とは

一般的に脅威侵入有無を探し出す行為は「Threat Hunting」または「脅威ハンティング」と呼ばれており、SANS Institute*1では「Threat Hunting」を以下のように定義しています。

Threat Hunting

A focused and iterative approach to searching out, identifying and understanding adversaries who have entered the defender’s networks

組織のネットワークに侵入した脅威を探し出し、特定し、把握するための反復的な取り組み。

出典:SANS 2018 Threat Hunting Survey Results

https://www.domaintools.com/content/sans_threat_hunting_2018_survey_report.pdf

本コラムでは、「Threat Hunting」を「従来のセキュリティ対策では検出できない潜在的で高度な脅威の存在を特定し、対応を検討する取り組み」と定義します。

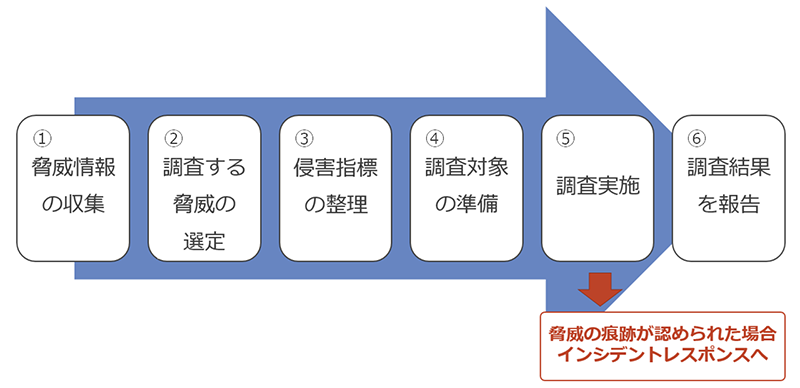

Threat Hunting実施の流れ

続いて、Threat Hunting実施の流れについて解説します。

組織により若干異なりますが、基本的には以下の流れで進めます。

| ① 脅威情報の収集: | 世間一般で流行している攻撃手法や特定の業種を狙った攻撃を示唆する情報など、様々なソースから調査対象とする脅威候補の情報を収集 |

|---|---|

| ② 調査する脅威の選定: | ①で収集した情報の中から調査対象とする脅威を選定 |

| ③ 侵害指標の整理: | 脅威が侵入していることを発見するためのポイントを整理 例:悪性な通信先、悪性なファイルのハッシュ値など |

| ④ 調査対象の準備: | ③のポイントを調査するために必要なデータを準備 例:Proxyログ、ファイアウォールログ、ファイル一覧など |

| ⑤ 調査実施: | ③と④の情報を用いて、脅威の侵入有無を調査 脅威侵入の痕跡が認められた場合は、インシデントレスポンスへ移行 |

| ⑥ 調査結果を報告: | 調査結果を報告:調査結果をまとめて関係部門へ報告 |

Threat Huntingの効果

最後に、実際のインシデント事例を基に、脅威侵入有無を探し出す行為の効果を解説します。

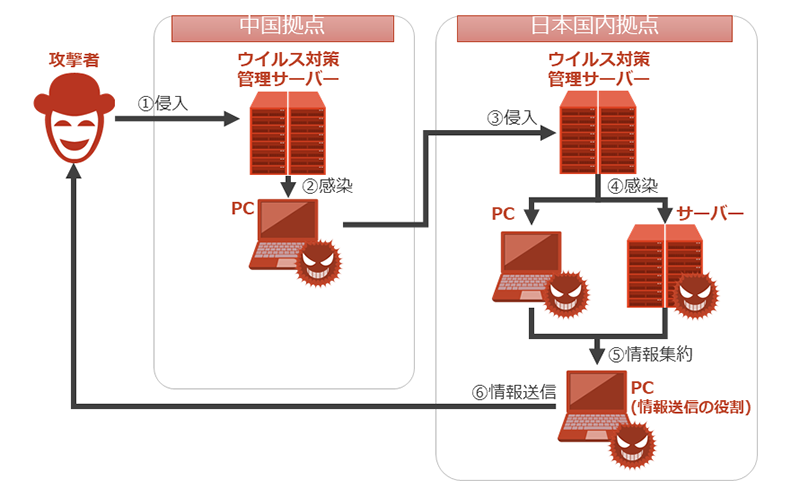

■ 事例

| 事例: | 2019年に発生した三菱電機株式会社(以下、三菱電機)への不正アクセス*2 |

|---|---|

| 概要: | 三菱電機の中国拠点においてウイルス対策管理サーバーの脆弱性を悪用され脅威が侵入し、日本国内拠点にも被害が拡大した。 結果として、従業員の個人情報の他、防衛省など取引先組織の機微な情報が流出した可能性があるとしている。 |

攻撃の流れ:

- ①ウイルス対策管理サーバーの脆弱性を悪用して侵入する

- ②ウイルス対策管理サーバーの機能を悪用してPCをマルウェアに感染させる

- ③ウイルス対策管理サーバーの脆弱性を悪用して侵入する

- ④ウイルス対策管理サーバーの機能を悪用してPCやサーバーをマルウェアに感染させる

- ⑤感染したPCやサーバーに保存されている情報を、情報送信用のPCに集約する

- ⑥情報送信用のPCから攻撃者へ情報を送信する

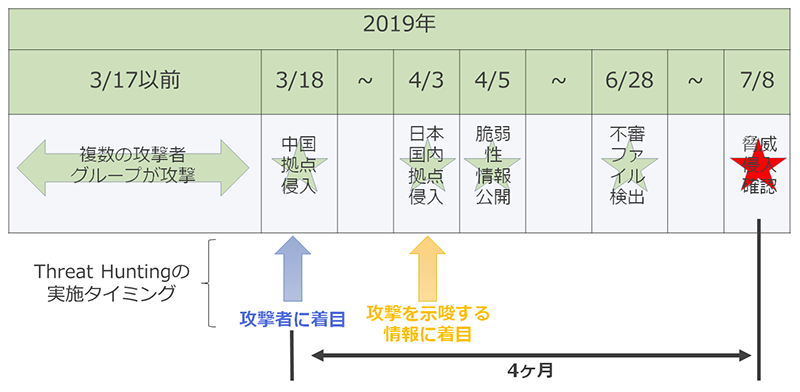

脅威侵入と検出のタイムライン:

| 日付 | 内容 | 攻撃の流れ |

|---|---|---|

| 2019/3/17以前 | 中国拠点が複数の攻撃者グループから攻撃を受けていた 一節には攻撃は2013年頃から行われていたとされる |

- |

| 2019/3/18 | ウイルス対策管理サーバーで使用するソフトウェアの脆弱性を悪用され、中国拠点で脅威に侵入される | ①~② |

| 2019/4/3以降 | ・ウイルス対策管理サーバーで使用するソフトウェアの脆弱性を悪用され、中国拠点経由で日本国内拠点に脅威が侵入 ・情報が攻撃者のもとに送信される |

③~⑥ |

| 2019/4/5 | ウイルス対策管理サーバーで使用するソフトウェアの脆弱性情報が公開される | - |

| 2019/6/28 | 日本国内拠点において不審なファイルが検出される | - |

| 2019/7/8 | 日本国内拠点において脅威侵入の事実を確認 | - |

脅威侵入の事実が確認できたのは、中国拠点に侵入されてから4カ月、日本国内拠点に侵入されてから3カ月が経過した後の7月でした。これは攻撃者が情報を盗み出すには十分すぎる時間です。

では仮にThreat Huntingを実施していた場合、どの時点で侵入に気が付くことができ、また情報漏えいは防ぐことができたのかについて確認します。

ここでは二つのThreat Huntingの調査方法を取り上げます。

一つ目は攻撃者に着目してThreat Huntingを実施する方法です。

本ケースでは、調査の結果、攻撃の成否は明らかではありませんが、2013年頃より複数の攻撃者グループから攻撃を受けていたとされています。

攻撃者グループには、例えば「グループAはマルウェアにDASERFと呼ばれるRATを用いる」「グループBはラテラルムーブメント*3にMimikatzと呼ばれるツールを用いる」のように、グループ毎の攻撃手法に特徴を見出すことができる場合があります。

仮にインシデント発生後ではなく、日常のログ分析の過程で複数の攻撃者グループから攻撃を受けていることを突き止められていた場合、攻撃者グループ毎の攻撃手法の特徴を明らかにしThreat Huntingすることで、中国拠点に侵入された2019年3月18日当日の時点で気が付くことができた可能性があります。この場合、日本国内拠点への不正侵入を防ぎ、情報漏えいも防ぐことができた可能性が高いと考えられます。

二つ目は攻撃キャンペーンなど攻撃を示唆する情報に着目してThreat Huntingを実施する方法です。いわゆるダークウェブやハッカーフォーラムなど、攻撃者が情報共有を行う場において、攻撃対象とする組織や攻撃に用いる脆弱性などの情報をやり取りしているケースがあります。2019年3月18日以降の今回の事例において攻撃を示唆する情報がやり取りされていたかは定かではありませんが、仮にやり取りがされていた場合、その情報をいち早く入手することで、攻撃を防ぐように備えることができました。

また、攻撃が成功した可能性を考慮してThreat Huntingすることで、2019年4月3日の時点で日本国内拠点への侵入に気が付くことができ、情報漏えいは防ぐことができた可能性が高いと考えられます。

結論として、本事例においてはThreat Huntingを実施していた場合、脅威の侵入に気が付くまでの期間を最大で4カ月前倒すことができ、日本国内拠点への侵入と情報漏えいを防ぐことも可能であったと考えられます。

この様に何に着目してThreat Huntingを実施するかにより効果は変わりますが、いずれにせよ、攻撃者が管理者に気付かれないよう時間をかけて攻撃を行う場合において、早期に脅威の侵入に気が付くための手段としてThreat Huntingは有効であると考えられます。

まとめ

コラム第一回目となる今回は、Threat Huntingの効果ついて、実際のインシデントの事例を基に解説しました。

次回は、当社が様々な組織と意見交換を行い明らかとなった「脅威侵入有無の痕跡を探し出すことにチャレンジした組織が苦労したポイント」についてご紹介します。

注釈

-

*1

SANS Institute

https://www.sans-japan.jp/about

政府や企業・団体間における研究、およびそれらに所属する人々のITセキュ理教育を目的に設立された組織 -

*2

三菱電機:不正アクセスによる個人情報と企業機密の流出可能性について(第3報)

https://www.mitsubishielectric.co.jp/news/2020/0212-b.pdf -

*3

ラテラルムーブメント

組織のイントラネット内における攻撃/感染の拡大の動きを指します。