やってみよう!PIA(プライバシー影響評価)!(実施編)

今回はPIA(プライバシー影響評価)を実際にどのようなやり方で進めるのかについて説明したいと思います。

元米海軍データアナリスト(自称)。口癖はジャスティス。コスプレが大好き。

元プロボクサー。現役時代は「ハンマー・タコ」の異名で恐れられた。お酒が大好き。

イロイロとこじらせたまま中年になってしまった謎のイカ。ゲームが大好き。

ブーニャ知ってる。

タコとイカうそつき。PIAやらない。

……

……あ、あれは?ナンシー?

せ、せや……

ナンシーはコスプレ愛が強すぎて、たまにアッチの方に行って戻ってこられなくなるんや。

ど ど ど どうしよ?

と、とりあえずPIAやって、キチンと動いていることをアッピールするんや!

今回はPIA実施の説明やしちょうどええ!手動かしながらサクッとやるで!

PIAの全体プロセス(おさらい)

PIA全体には、準備、実施、報告といった3つのプロセスがあることを前回の準備編で説明しました。今回は実施の部分にフォーカスして説明いたします。

| プロセス | 概要 |

|---|---|

| 準備 |

|

| 実施 |

|

| 報告 |

|

うわー。実施のフェーズやることありすぎでしょ。

実施フェーズは基本的にリスクマネジメントなんでイロイロと応用できるんやで?

ISMSとかPマークのリスクアセスメントと似ているから流用できるし、不足分は他の要求事項等を適宜加えていけばええんやで。

PIAの実施(6.4.1 PII情報フロー(収集、保管、利用、提供、廃棄)の識別)

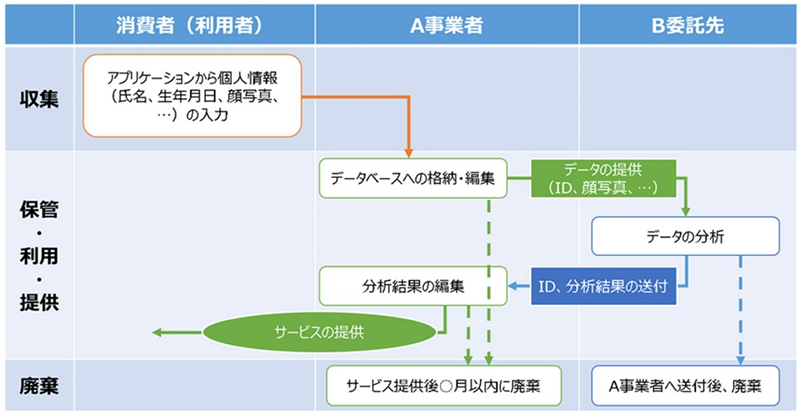

PIA実施の手始めは、個人識別可能情報(以下「PII」という)をどのように取り扱おうとしているのか、もしくはどのように取り扱っているのかを可視化することから始めます。

情報フロー(業務フロー)を作成し、PII取り扱いにおけるライフサイクル(収集、保管、利用、提供、廃棄)がどのように行われるかを確認します。

図1:PII情報フローの例[1]

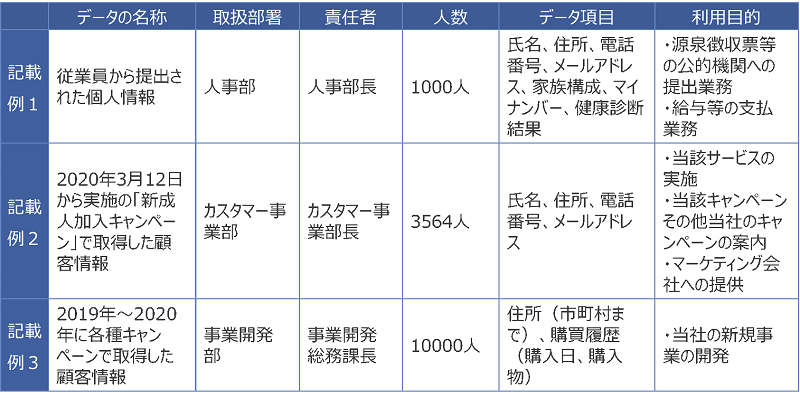

PII情報フロー作成時に並行して実施しておくと効果的なのがデータマッピングになります。

内部統制における業務記述書やPマークにおける個人情報取扱台帳に似ています。

具体的にはデータマッピング表を作成し、PII取り扱いにおける管理主管、データ項目、件数、利用目的、本人同意状況などの、PII情報フローだけではわかりにくい情報を表形式でまとめておきます。そうすることで後述するPIIリスクコントロールがより適切に実施できるようになるため、併せて実施すると効果的です。また、このデータマッピング支援ツールも個人情報保護委員会から公開されておりますので[4]、参考にされると良いかと思います。

表2:データマッピングツールキット(別紙1:データマッピング表の項目例)[4]

PIAの実施(6.4.2 ユースケースの内容分析(利用者の様々な行動に対する影響分析))

ユースケースとは、利用者が実施する行動の想定と考えればイメージしやすいかと思います。利用者側が悪意を持っている場合の行動推測、利用者側に悪意の無い人為的ミス、意図しない偶発的な事象等、あらかじめリスクポイントを整理しておくと全体のリスクコントロールがやりやすいかと思います。

例えば以下のような例があります。

- ・貸与された端末のセキュリティ設定を許可なく変更する

- ・貸与されたICカードやスマートフォンを紛失してしまう

- ・貸与された端末の誤操作やアプリケーションを間違った設定にしてしまう

- ・悪意のある攻撃による意図しないマルウェア感染

PIAの実施(6.4.3 プライバシー安全対策要件のリスト(関連法令、規則、管理策、情報源等))

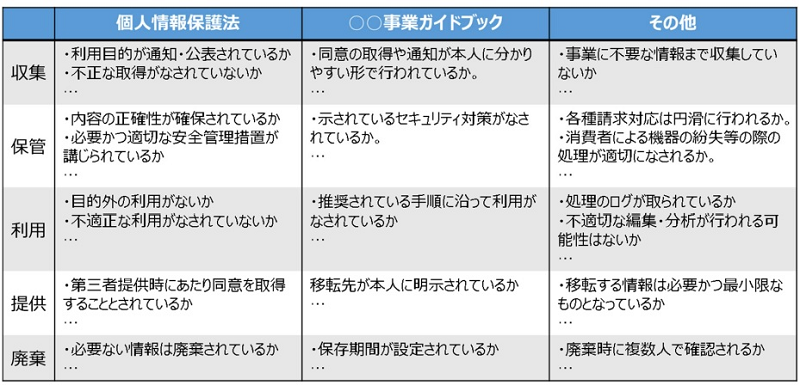

アセスメント中のプログラム、情報システムまたはプロセスの目的に関連するプライバシー安全対策要件を決定します。イメージがつかみづらいですが、以下のようにPIA範囲内の関連する法令、規則、管理策をまとめておき、違反が無いことを確実にするようリスト化しておくと良いでしょう。

- ・PIA プロセスに適用される関連する法令、規制および契約を特定する

- ・関連する一連の情報セキュリティ管理策(情報セキュリティ標準など)を特定する

- ・関連するプライバシー要件を特定する

| 法令および規制要因 | 契約要因 | ビジネス要因 | その他要因 | |

|---|---|---|---|---|

| 例 |

|

|

|

|

PIAの実施(6.4.4.1 プライバシーリスクの特定(機密性、完全性、可用性の喪失等))

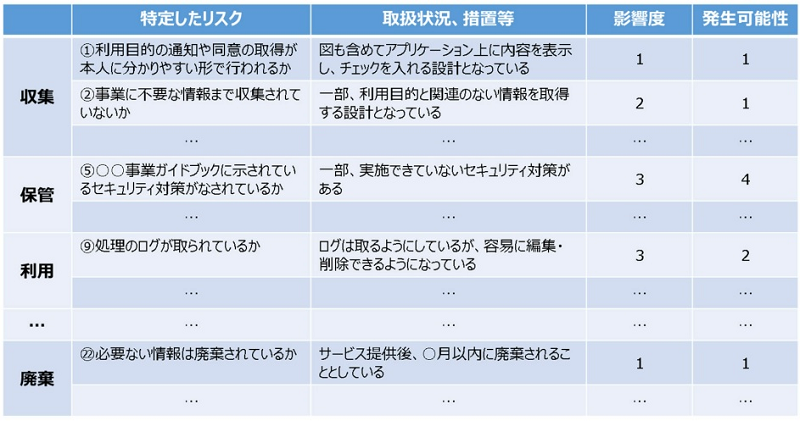

プライバシーリスクの特定では、リスクの抜け漏れが無いようにまずは洗い出しをしてみることが重要になってきます。前述の情報フロー(業務フロー)からプロセスごとにリスクの特定を実施することが一般的ですが、やり方はイロイロとありますので、組織に見合った形式で実施すると良いでしょう。また、洗い出したリスクを表として整理しておくことも有効です。

| プライバシーリスク特定の観点 |

|---|

| PII への認可されていないアクセス(機密性の喪失) |

| PII の認可されていない変更(完全性の喪失) |

| PII の紛失、盗難または認可されていない持ち出し(可用性の喪失) |

| PII の過剰収集(運用管理の喪失) |

| PII の認可されていないまたは不適切なひも付け |

| PII の処理目的に関する情報が不十分(透明性の欠如) |

| PII 主体の権利への考慮の欠如(例えばアクセス権の喪失) |

| PII 主体の認識または同意なしに PII を処理すること(関連する法令または規則でそのような処理が規定されている場合を除く) |

| PII 主体の同意なしに第三者と PII を共有または目的を変更すること |

| PII の不必要な長期保有 |

表5:プライバシーリスク整理表のイメージサンプル[1]

PIAの実施(6.4.4.2 プライバシーリスク分析(脅威、脆弱性、影響、既存管理策等))

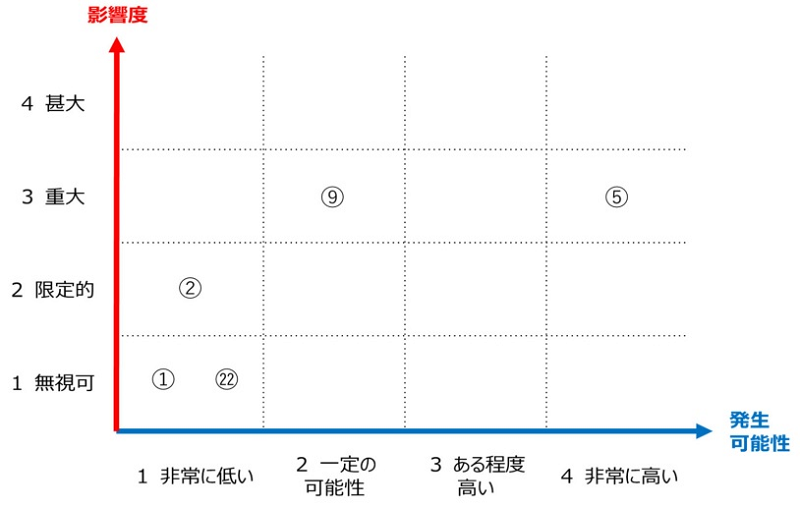

プライバシーリスク分析では、特定したリスクについて、「影響度」および「発生可能性」の観点で評価を行うのが良いでしょう。

具体的には「影響度」および「発生可能性」の評価基準を策定し、特定したリスクの中で最も可能性が高いリスク源は何か?最も可能性が高い脅威は何か?などを特定することがポイントになります。

| 影響レベル | PIIの性質 |

|---|---|

| 1 | 無視できる:一般にアクセス可能な PII (例えば、電話帳、住所録など) |

| 2 | 限定的:アクセスに正当な利益を必要とする PII (例えば、限定公開ファイル、配布リストのメンバーなど) |

| 3 | 重大な:不正な開示が PII 主体の評判に影響を及ぼす可能性のある PII (例えば、所得、社会福祉給付、固定資産税、罰金に関する情報など) |

| 4 | 甚大な:不正な開示、変更、滅失または棄損が PII 主体の存在、健康、自由、生命に影響を及ぼす可能性がある PII (例えば、誓約事項情報、刑罰、人事評価、健康データ、利用不能の債務、PII 主体が刑事事件で被害者になるリスクがある場合など) |

| 発生可能性 | 説明 |

|---|---|

| 1 | 無視できる:選択されたリスク源では、サポートする資産の特性を利用して脅威が起こる可能性はない (例えば、入館証読取機およびアクセスコードで保護された部屋に保管された紙文書の盗難) |

| 2 | 限定的:サポートする資産の特性を利用して脅威が起こることは、選択されたリスク源にとっては困難であるようである (例えば、入館証読取機によって保護された部屋に保管された紙文書の盗難) |

| 3 | 重大な:選択されたリスク源では、サポートする資産の特性を利用して脅威が起こる可能性があると思われる (例えば、受付で最初に入館手続をしなければアクセスすることができないオフィスに保管された紙文書の盗難) |

| 4 | 甚大な:選択されたリスク源にとって、サポートする資産の特性を利用して脅威を実施することは極めて容易であるようである (例えば、ロビーに保管された紙文書の盗難) |

表8:プライバシーリスク評価表サンプル[1]

PIAの実施(6.4.4.3 プライバシーリスク評価(プライバシーリスクマップ等))

プライバシーリスク評価は分析と並行して進めることが多いですが、リスク評価表に加えて余裕があればリスクマップを作成するとより分かりやすくなります。フォーマットは自由ですが、影響度と発生可能性の2軸でとりまとめ、より影響度が甚大で発生可能性の高いものからリスク対応を行う場合の優先順位をつける目安として活用すると良いかと思います。

図2:プライバシーリスクマップの例[1]

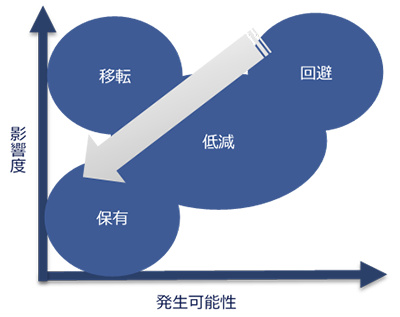

PIAの実施(6.4.5.1 プライバシーリスク対応措置(低減、保有、回避、移転等))

プライバシーリスク対応措置には、主に4つの選択肢(低減、保有、回避、移転)によって概ねの対応方針を定め、組織のリソース状況(ヒト・モノ・カネ)や利害関係者の要求等を鑑みて対応すると良いでしょう。基本的な考え方は、可能な限り全体的にリスクレベルを低減させることです。

| 対応措置 | 説明 |

|---|---|

| リスク低減 | 特定されたリスクを適切な対策を実施することでリスクを低減する。管理策の選択後に残留リスクが残っている場合、組織は残留リスクが受容できないかどうかを決定、もしくは追加の管理策の選択によってさらに対処する。 |

| リスク保有 | 特定されたリスクが一定水準を超えていない場合、追加の管理策を実施する必要がなく、リスクを保有することができる。 |

| リスク回避 | 特定されたリスクが高すぎるとみなされた場合、組織はその活動から撤退するか、活動条件を変更することによって回避することができる。 |

| リスク移転 | 特定のリスクを外部委託するなどで移転することができる。ただし、リスク移転は新たなリスクを生み出す可能性があることに注意する。 また、一般的に影響の責任を移転することは不可能であり、利害関係者は悪影響を組織の過失であるとみなす。 |

図3:プライバシーリスク対応措置の例

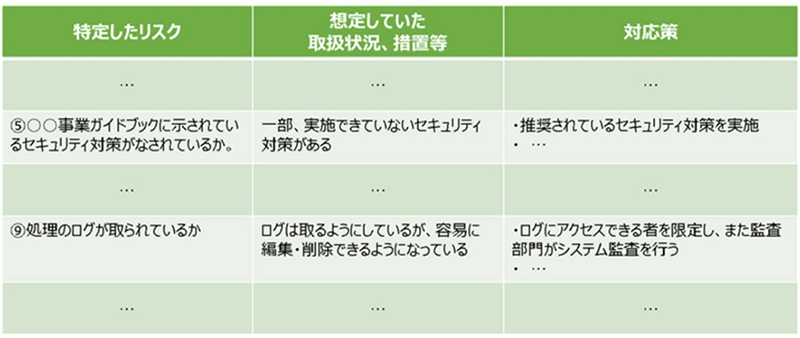

PIAの実施(6.4.5.2 プライバシー管理策の決定(リスト化、適用宣言書等))

プライバシー管理策の決定では、リスクに対して最終的にどのようなセキュリティ管理策を適用するのかをリスト化してまとめるプロセスになります。

イメージとしてはISMS適用宣言書に似ていますが、ISMSで求められる管理策でなくても構いません。組織の状況に応じて必要とされる管理策を選定すると良いでしょう。

表10:プライバシーリスク管理策サンプル[1]

| リスク管理策の例 |

|---|

| JIS Q 27001:2014 の附属書 A の管理策 |

| ISO/IEC 29151 の管理策 |

| 国内規格を含む、任意のプライバシー保護に関する一連の管理策 |

| 外部要因からの管理策 |

| 内部要因からの管理策 |

PIAの実施(6.4.5.3 プライバシーリスク対応計画(管理計画、責任者承認、受容ステートメント等))

プライバシーリスク対応計画では、優先順位に基づき計画的にリスク対応を行うために、年間計画書のようなものを作成し、進捗管理を行うのが良いでしょう。

計画書に含めるべき推奨事項としては以下のようなものがあります。

| リスク対応計画に含めるべき事項の例 |

|---|

| どのような管理策を実施するのか |

| 管理策実現のためにリソースはどの程度必要なのか |

| 担当者および責任者は誰か |

| 達成目標はいつ頃でどのように評価するか |

| 利害関係者との協議や要望が含まれているか |

| 全体スケジュール感はどのようなものか |

いやー疲れた。。

お疲れ様やで。今回紹介したのはリスクマネジメントのほんの一部なんで、もっと詳しく知りたければJIS Q 31010:2022(リスクマネジメント―リスクアセスメント技法)なんかも参考にするとええで。

次回はPIAの報告について説明する予定です。

参考文献

- [1]個人情報保護委員会(2021):「PIA の取組の促進について―PIA の意義と実施⼿順に沿った留意点―」

- [2]ISO:ISO/IEC 29134:2017 “Guidelines for privacy impact assessment”

- [3]日本情報経済社会推進協会(2021):「PIA(プライバシー影響評価)の進め方」

- [4]個人情報保護委員会:民間の自主的取組(PIA・データマッピング等)

https://www.ppc.go.jp/personalinfo/independent_effort/ - [5]ISO:ISO/IEC 29100:2011 “Information technology-Security techniques-Privacy framework”

- ※文中の商品名、会社名、団体名は、一般に各社の商標または登録商標です。