Microsoft Internet ExplorerにおけるCMshtmlEd::Exec関数処理の不備により任意のコードが実行される脆弱性に関する検証レポート

2012/09/18

2012/9/24更新

NTTデータ先端技術株式会社

辻 伸弘

渡邊 尚道

小松 徹也

【概要】

Microsoft Internet Explorerに、リモートより任意のコードが実行される脆弱性が発見されました。 本脆弱性は、Internet ExplorerのCMshtmlEd::Exec関数処理における解放済みメモリの使用により任意のコードを実行させることが可能です。

本レポート作成(2012年9月18日)時点においてMicrosoft社から脆弱性への対策、回避策などのアナウンスが公開されております。しかし、本脆弱性を修正するバージョンがリリースされておらず、システムへの影響が大きいことから、脆弱性の再現性について検証を行いました。

2012年9月24日追記:

Microsoft社より、この脆弱性を修正するプログラム(MS12-063)がリリースされました。

Microsoft Internet ExplorerにおけるCMshtmlEd::Exec関数処理の不備により任意のコードが実行される脆弱性に関する検証レポート

【影響を受けるとされているシステム】

- Windows XP Service Pack 3上のInternet Explorer 6

- Windows XP Professional x64 Edition Service Pack 2上のInternet Explorer 6

- Windows Server 2003 Service Pack 2上のInternet Explorer 6

- Windows Server 2003 x64 Edition Service Pack 2上のInternet Explorer 6

- Windows Server 2003 with SP2 for Itanium-based Systems上のInternet Explorer 6

- Windows XP Service Pack 3上のInternet Explorer 7

- Windows XP Professional x64 Edition Service Pack 2上のInternet Explorer 7

- Windows Server 2003 Service Pack 2上のInternet Explorer 7

- Windows Server 2003 x64 Edition Service Pack 2上のInternet Explorer 7

- Windows Server 2003 with SP2 for Itanium-based Systems上のInternet Explorer 7

- Windows Vista Service Pack 2上のInternet Explorer 7

- Windows Vista x64 Edition Service Pack 2上のInternet Explorer 7

- Windows Server 2008 for 32-bit Systems Service Pack 2上のInternet Explorer 7

- Windows Server 2008 for x64-based Systems Service Pack 2上のInternet Explorer 7

- Windows Server 2008 for Itanium-based Systems Service Pack 2上のInternet Explorer 7

- Windows XP Service Pack 3上のInternet Explorer 8

- Windows XP Professional x64 Edition Service Pack 2上のInternet Explorer 8

- Windows Server 2003 Service Pack 2上のInternet Explorer 8

- Windows Server 2003 x64 Edition Service Pack 2上のInternet Explorer 8

- Windows Vista Service Pack 2上のInternet Explorer 8

- Windows Vista x64 Edition Service Pack 2上のInternet Explorer 8

- Windows Server 2008 for 32-bit Systems Service Pack 2上のInternet Explorer 8

- Windows Server 2008 for x64-based Systems Service Pack 2上のInternet Explorer 8

- Windows 7 for 32-bit Systems上のInternet Explorer 8

- Windows 7 for 32-bit Systems Service Pack 1上のInternet Explorer 8

- Windows 7 for x64-based Systems上のInternet Explorer 8

- Windows 7 for x64-based Systems Service Pack 1上のInternet Explorer 8

- Windows Server 2008 R2 for x64-based Systems上のInternet Explorer 8

- Windows Server 2008 R2 for x64-based Systems Service Pack 1上のInternet Explorer 8

- Windows Server 2008 R2 for Itanium-based Systems上のInternet Explorer 8

- Windows Server 2008 R2 for Itanium-based Systems Service Pack 1上のInternet Explorer 8

- Windows Vista Service Pack 2上のInternet Explorer 9

- Windows Vista x64 Edition Service Pack 2上のInternet Explorer 9

- Windows Server 2008 for 32-bit Systems Service Pack 2上のInternet Explorer 9

- Windows Server 2008 for x64-based Systems Service Pack 2上のInternet Explorer 9

- Windows 7 for 32-bit Systems上のInternet Explorer 9

- Windows 7 for 32-bit Systems Service Pack 1上のInternet Explorer 9

- Windows 7 for x64-based Systems上のInternet Explorer 9

- Windows 7 for x64-based Systems Service Pack 1上のInternet Explorer 9

- Windows Server 2008 R2 for x64-based Systems上のInternet Explorer 9

- Windows Server 2008 R2 for x64-based Systems Service Pack 1上のInternet Explorer 9

(2012年9月18日時点)

【対策案】

本レポート作成(2012年9月18日)時点において、Microsoft社から本脆弱性を修正するバージョンはリリースされておりません。修正プログラムがリリースされ適用するまでは、一時的に使用するブラウザを変更していただくことを推奨いたします。

なお、Microsoft社から本脆弱性を修正したバージョンがリリースされた際にはご利用環境への影響を確認の上、アップデートいただくことを推奨いたします。

Microsoft Windows Updateサイト

http://windowsupdate.microsoft.com/

2012年9月24日追記:

Microsoft社より、この脆弱性を修正するプログラム(MS12-063)がリリースされました。

当該脆弱性が修正された修正プログラムを適用していただくことを推奨いたします。

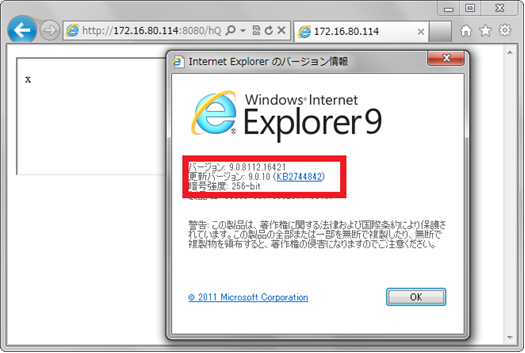

修正プログラムが適用された以下のシステムに対して、再度検証を行った結果、脆弱性の再現ができないことが確認されました。

・Microsoft Windows 7 SP1およびInternet Explorer 9 (KB2744842適用済)

【参考サイト】

マイクロソフト セキュリティ アドバイザリ (2757760)

Internet Explorer の脆弱性により、リモートでコードが実行される

https://docs.microsoft.com/en-us/security-updates/SecurityAdvisories/2012/2757760

VU#480095: Microsoft Internet Explorer 7/8/9 contain a use-after-free vulnerability

http://www.kb.cert.org/vuls/id/480095

Secunia Advisory SA50626: Microsoft Internet Explorer Unspecified Code Execution Vulnerability

http://secunia.com/advisories/50626/

2012年9月24日追記:

マイクロソフト セキュリティ情報 MS12-063 - 緊急

Internet Explorer 用の累積的なセキュリティ更新プログラム (2744842)

https://docs.microsoft.com/en-us/security-updates/SecurityBulletins/2012/ms12-063

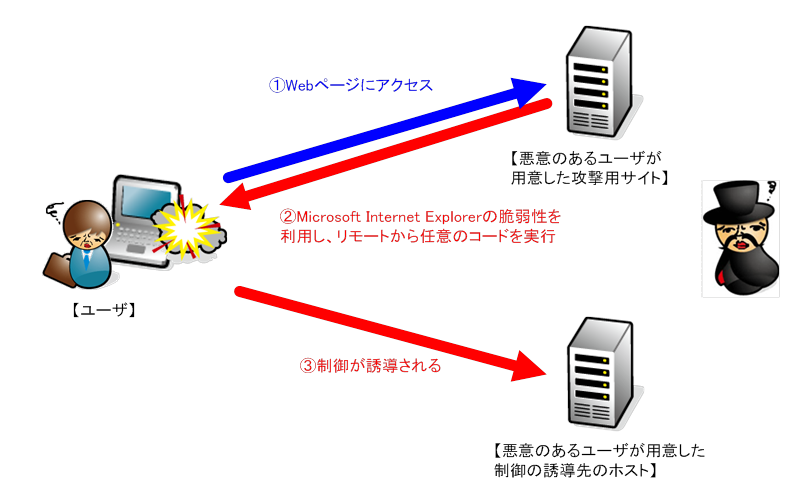

【検証イメージ】

【検証ターゲットシステム】

- Microsoft Windows 7 SP1およびInternet Explorer 8

- Microsoft Windows 7 SP1およびInternet Explorer 9

【検証概要】

ターゲットシステム上で、悪意のあるユーザが作成したWebページを閲覧させることで、攻撃コードを実行させます。それによって、ターゲットシステムにおいて任意のコードを実行させます。

ターゲットシステムは、悪意のあるユーザが用意したホストに制御が誘導されます。

今回の検証に用いたコードは、ターゲットシステム上から特定のサーバ、ポートへコネクションを確立させるよう誘導し、システムの制御を奪取するものです。

これにより、リモートからターゲットシステムが操作可能となります。

* 誘導先のシステムは Debian です。

【検証結果】

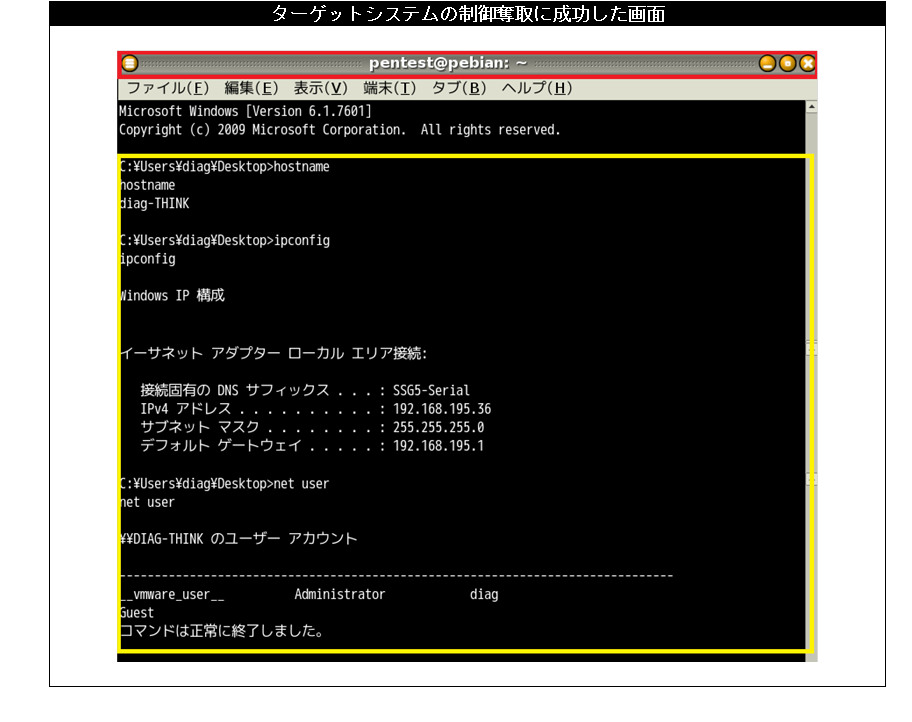

下図は、攻撃後の誘導先のシステム画面です。

下図の赤線で囲まれている部分の示すように、誘導先のコンピュータ(Debian)のターミナル上にターゲットシステム(Windows 7)のプロンプトが表示されています。

黄線で囲まれている部分の示すように、ターゲットシステムにおいて、コマンドを実行した結果が表示されています。これにより、ターゲットシステムの制御の奪取に成功したと言えます。

PDF版のダウンロードはこちらから PDF版

※ 各規格名、会社名、団体名は、一般に各社の商標または登録商標です。Tweet