Apple QuickTimeのTeXMLファイルの処理の不備により任意のコードが実行される脆弱性 (CVE-2012-3752)に関する検証レポート

2012/11/27

NTTデータ先端技術株式会社

辻 伸弘

小田切 秀曉

【概要】

Windows上で動作するApple QuickTimeに、リモートより任意のコードが実行される脆弱性が発見されました。

本脆弱性は、QuickTimeがTeXMLファイル内のstyle要素を処理する際に発生します。TeXMLファイルは、ムービー内に表示させるテキストのスタイルを定義するためのものです。

この脆弱性により、リモートからQuickTimeを実行するローカルユーザと同じ権限で任意のコードを実行される危険性があります。攻撃者が、ブラウザ経由でメディアファイルを読み込ませるように特別に細工されたWebサイトにユーザを誘導することや、細工されたメディアファイルを添付した電子メールを送信し、攻撃対象ユーザにファイルを開かせることでログオンしているユーザと同じ権限を奪取される危険性があります。

今回、このQuickTimeの脆弱性(CVE-2012-3752)の再現性について検証を行いました。

Apple QuickTimeのTeXMLファイルの処理の不備により任意のコードが実行される脆弱性 (CVE-2012-3752)に関する検証レポート

【影響を受けるとされているシステム】

影響を受ける可能性が報告されているのは次の通りです。

- Apple QuickTime 7.7.2およびそれ以前のバージョン

【対策案】

Apple社より、この脆弱性を修正するバージョンがリリースされています。

当該脆弱性が修正されたバージョンにアップデートしていただくことを推奨いたします。

- Apple QuickTime 7.7.3

【参考サイト】

CVE-CVE-2012-3752

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2012-3752

QuickTime 7.7.3 のセキュリティコンテンツについて

http://support.apple.com/kb/HT5581?viewlocale=ja_JP

JVNDB-2012-005298

Apple QuickTime におけるバッファオーバーフローの脆弱性

http://jvndb.jvn.jp/ja/contents/2012/JVNDB-2012-005298.html

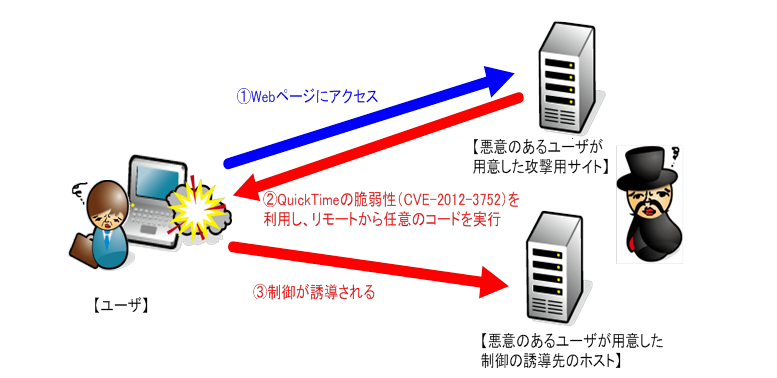

【検証イメージ】

【検証ターゲットシステム】

- Windows XP SP3

- QuickTimeバージョン 7.7.2

【検証概要】

ターゲットシステム上のQuickTimeで、悪意のあるユーザが作成したTeXMLファイルを開かせることで、攻撃コードを実行させます。それによって、ターゲットシステムにおいて任意のコードを実行させます。ターゲットシステムは、悪意のあるユーザが用意したホストに制御が誘導されます。

今回の検証に用いたコードは、ターゲットシステム上から特定のサーバ、ポートへコネクションを確立させるよう誘導し、システムの制御を奪取するものです。

これにより、リモートからターゲットシステムが操作可能となります。

* 誘導先のシステムは Ubuntu です。

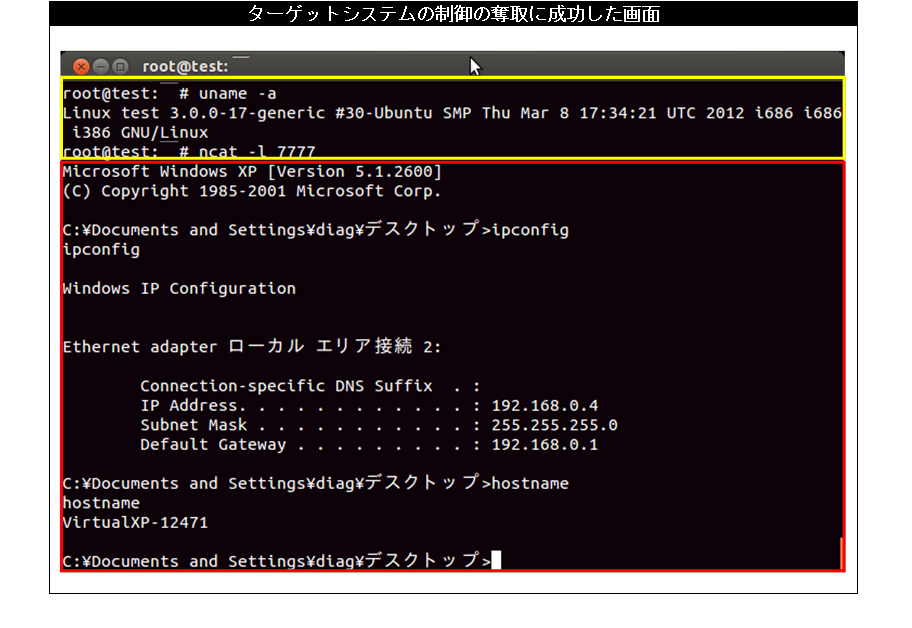

【検証結果】

下図の黄線で囲まれている部分の示すように、誘導先のコンピュータ(Ubuntu)のコンソール上にターゲットシステム(Windows XP SP3)のプロンプトが表示されています。

赤線で囲まれている部分の示すように、ターゲットシステムにおいて、コマンドを実行した結果が表示されています。

これにより、ターゲットシステムの制御の奪取に成功したと言えます。

PDF版のダウンロードはこちらから PDF版

※ 各規格名、会社名、団体名は、一般に各社の商標または登録商標です。Tweet