Parallels Plesk Panelにおけるphppath/php設定の不備により任意のコードが実行される脆弱性に関する検証レポート

2013/06/17

NTTデータ先端技術株式会社

辻 伸弘

小松 徹也

【概要】

Parallels Plesk Panelに、任意のコードが実行される脆弱性が存在します。

この脆弱性は、Parallels Plesk PanelにてScriptAliasに不適切なphppathが設定されているため、任意のコードを実行可能です。

この脆弱性を悪用して、攻撃者はターゲットホスト上にて、Webサーバの動作権限で任意のコードの実行が可能です。

今回、このParallels Plesk Panelにおけるphppath/php設定の不備により任意のコードが実行される脆弱性の再現性について検証を行いました。

Parallels Plesk Panelにおけるphppath/php設定の不備により任意のコードが実行される脆弱性に関する検証レポート

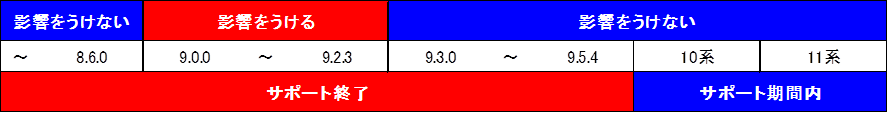

【影響を受けるとされているシステム】

影響を受ける可能性が報告されているのは次の通りです。

- Parallels Plesk Panel for Linux/Unix 9.2.3およびそれ以前のバージョン

この脆弱性の影響をうける製品の範囲

【対策案】

この脆弱性が修正された最新版Parallels Plesk Panelにアップデートしていただく事を推奨いたします。

Parallels Plesk Panel

http://www.parallels.com/jp/download/plesk/

※Parallels Plesk Panel 9のEnd of LifeおよびEnd of Extended Supportについて

Parallels Plesk Panel 9は、延長サポートは2013 年 6 月 9 日までとなっており、サポート期間を過ぎています。そのため、アップデートパスをご確認の上、アップデートを行なうことを推奨します。

詳しくは、Parallels社のライフサイクルポリシーを確認してください。

Parallels Plesk Panel ライフサイクルポリシー

http://www.parallels.com/jp/products/plesk/lifecycle/

【参考サイト】

Parallels Plesk Panel:phppath/php の脆弱性

http://kb.parallels.com/jp/116241

JVNVU#90102556: Parallels Plesk Panel に任意のコードが実行される脆弱性

http://jvn.jp/cert/JVNVU90102556/

Vulnerability Note VU#673343: Parallels Plesk Panel phppath/php vulnerability

http://www.kb.cert.org/vuls/id/673343

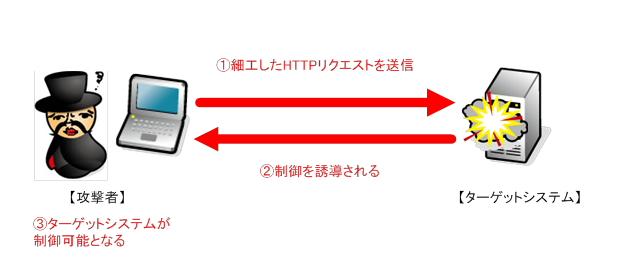

【検証イメージ】

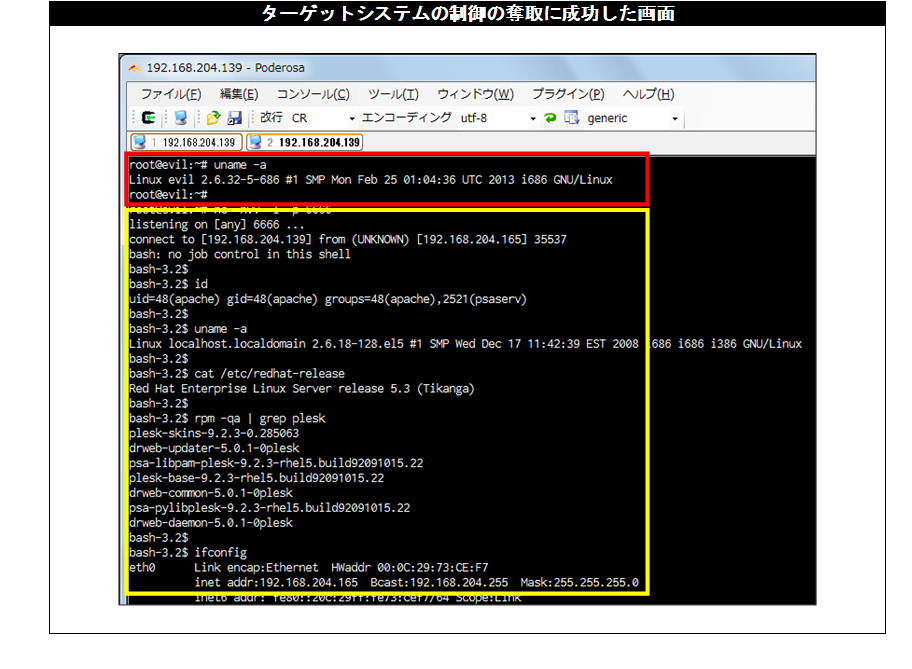

【検証ターゲットシステム】

- Red Hat Enterprise Linux 5.3上のParallels Plesk Panel 9.2.3

【検証概要】

ターゲットシステムに、細工したHTTPリクエストを送信し、任意のコードを実行させます。

今回の検証に用いたコードは、ターゲットシステム上から特定のサーバ、ポートへコネクションを確立させるよう誘導し、システムの制御を奪取するものです。

これにより、リモートからターゲットシステムを操作可能となります。

* 誘導先のシステムは Debian 6.0.7 です。

【検証結果】

下図の赤線で囲まれている部分の示すように、誘導先のコンピュータ(Debian)のコンソール上にターゲットシステム(Red Hat Enterprise Linux)のプロンプトが表示されています。

黄線で囲まれている部分の示すように、ターゲットシステムにおいて、コマンドを実行した結果が表示されています。

これにより、ターゲットシステムの制御の奪取に成功したと言えます。

PDF版のダウンロードはこちらから PDF版

※ 各規格名、会社名、団体名は、一般に各社の商標または登録商標です。Tweet