NISTのリスクマネジメントフレームワーク(RMF)とは ~第1回 SP800-37 Rev2とリスクマネジメントフレームワーク(RMF)~

はじめに

2018年12月にNIST(米国国立標準技術研究所)からリスクマネジメントのフレームワークを定めた文書SP800-37 Revision 2が公開されました。

当文書は、2014年に公開されたSP800-37 Revision1の修正版であり、4年ぶりの改訂となります。

本コラムでは、リスクマネジメントフレームワークとは何か、 Revision 2への改訂で何が変わったのかを見ていきたいと思います。

1.SP800-37 Rev2のリスクマネジメントフレームワーク(RMF)とは

リスクマネジメントフレームワーク(RMF:Risk Management Framework)とは、組織や情報システムにおける情報セキュリティリスク(プライバシーリスクを含む)の管理方法を示したものです。

SP800-37 Revision 2(以下、Rev2)の文書タイトルは

「Risk Management Framework for Information Systems and Organizations A System Life Cycle Approach for Security and Privacy 」(情報システムおよび組織のためのリスクマネジメントフレームワーク -セキュリティとプライバシーのためのシステムライフサイクルアプローチ)

となっています。

そのため、当文書は、情報システムのライフサイクルに合わせたリスクマネジメントのフレームワークとなっています。

当文書では、リスクマネジメントとは、

「組織の活動(ミッション、機能、イメージ、評判を含む)、組織の資産、個人、他の組織、および国家に対するリスクを管理するプログラムとサポートプロセスで、次のものを含む。

リスク関連活動のコンテキスト(*1)の確立、

リスクアセスメント、

一度決定されたリスクへの対応、

長期にわたるリスクの監視。」

と定義されています。

そのため、セキュリティリスクのアセスメントだけでなく、その後のリスク対策の導入やリスク対策のモニタリングも含んだ内容となっています。

*1「コンテキスト」とは、この場合、背景にある前提や、共通的な考え方のこと。

2.Rev2とRev1との違い(変更点)

Revision 1(以下、Rev 1)の文書タイトルは、もともと以下のようになっていました。

-セキュリティライフサイクルによるアプローチ」

Rev 1は、米国連邦政府の情報システムを対象としたもので、システム開発や運用保守のプロセスにおけるセキュリティリスクのアセスメントや対策の実装・モニタリングを行う方法についてのガイドラインでした。

それがRev 2では以下のように変わっています。

-セキュリティとプライバシーのためのシステムライフサイクルアプローチ」

対象が米国連邦政府の情報システムに限定されず、すべての組織を対象とするものになると共に、プライバシーリスクも明示的に取り扱うものとなりました。

Rev 2への改訂による主な変更は以下の通りです。

- ①RMFへの準備ステップの追加

- RMFの効果的・効率的、費用対効果の高い実行の促進のため、リスクマネジメントの準備(PREPARE)が追加されました。これが今回の改訂で最も大きな変更になります。

- ②プライバシーリスクのRMFへの組み込み

- プライバシー保護ニーズへの対応のため、RMFにプライバシーリスクも含むことが明示的に示されました。

- ③サプライチェーンリスクマネジメント(SCRM)との統合

- サプライチェーンリスクへの対処のため、RMFにSCRMも含むこととなりました。

- ④RMFとサイバーセキュリティフレームワークとの関連付け

- CSF(サイバーセキュリティフレームワーク)と整合を取り、RMFの各タスクに対応するCSFのセキュリティ対策(カテゴリ、サブカテゴリ等)が明記されました。

- ⑤当文書の使用対象を米国連邦政府に限定しない

- RMFは民間組織等にも使用が推奨される文書と位置づけられるようになりました。

なお、上記を含めてRFMの各タスクに追加変更が入っています。詳細は以下のリンクから確認できます。

【RMF】Rev1 とRev2の対比.xlsx3.リスクマネジメントフレームワークとは

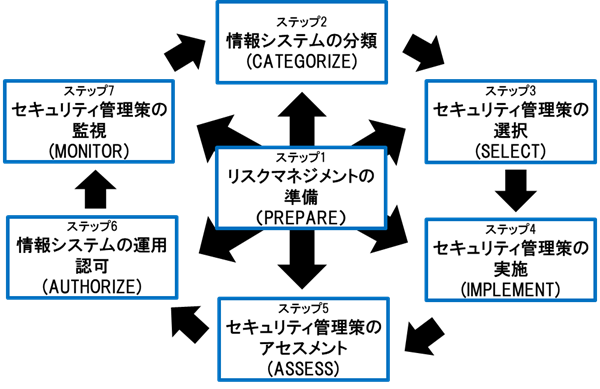

Rev2におけるリスクマネジメントフレームワーク(以下、RMF)は、図1のように リスクマネジメントの準備→情報システムの分類→セキュリティ管理策の選択→セキュリティ管理策の実装→情報システムの運用認可→セキュリティ管理策の監視 の7つのステップで構成されています。

図1 リスクマネジメントフレームワーク(SP800-37 Rev2)

RMFの7ステップで実施することは以下の通りです。

ステップ1 リスクマネジメントの準備(PREPARE)

組織のリスクマネジメント戦略を策定して組織全体のリスクアセスメント(リスク評価)を行い、共通管理策(複数のシステムをサポート可能な共通的なセキュリティ対策)を特定します。

また、対象システムのシステム境界を明らかにし、そのシステムのリスクアセスメントを行い、セキュリティ要件を特定します。

ステップ2 情報システムの分類(CATEGORIZE)

対象システムの特性を明らかにし、システムや情報のタイプを特定することにより、当該システムに求められるセキュリティ分類を機密性、完全性、可用性の観点でそれぞれ高、中、低に決定します。

ステップ3 セキュリティ管理策の選択(SELECT)

対象システムの分類結果に基づき、セキュリティ管理策(セキュリティ対策やプライバシー保護策)を、ベースラインとなるセキュリティ管理策の中から選択し、必要な場合はその内容を調整します。

ステップ4 セキュリティ管理策の実装(IMPLEMENT)

対象システムのセキュリティ管理策を実装します。また、セキュリティ管理策の実装状況に基づいて、セキュリティ管理策の変更内容やアウトプット等を文書化します。

※「IMPLEMENT」を「実施」と訳する考え方もありますが、ここでは分かりやすさや前後の文脈を考慮し、「実装」と訳しました。

ステップ5 セキュリティ管理策のアセスメント(ASSESS)

対象システムのセキュリティ管理策が、正しく実装され、意図したとおりに機能し、セキュリティ(およびプライバシー)の要件を満たしているかの有効性をアセスメントします。

アセスメントの結果、不備があれば是正活動を行い、是正後のセキュリティ管理策を再度アセスメントします。

ステップ6 情報システムの運用認可(AUTHORIZE)

運用認可責任者に、対象システム等の運用認可を申請し、リスクが受容可能であれば運用が認可されます。受容できなければ運用は認可されません。

運用認可責任者とは、組織において対象システムの運用によって生じるリスクを受容可能なレベルに収める責任を負う責任者です。

ステップ7 セキュリティ管理策の監視(MONITOR)

対象システムのセキュリティ管理策の有効性を継続的にアセスメントし、必要な場合はリスク対応の取り組みを実施します。運用認可の申請と認可も継続的に行われます。また、対象システムを廃止する段階では、廃止に必要な作業を行います。

初めてRMFに基づいたリスク管理を行う場合は、上記の順序で実施することが推奨されますが、一度すべてのステップを回し終えた後は、必ずしも再度同じ順序にしなくてはならない訳ではなく、組織の判断で実施すべきと考えるステップを実行することができます。

なお、最初のステップであるリスクマネジメントの準備(PREPARE)は、他の6つのステップを実行するための準備という位置づけのため、どのステップでも準備としてその必要性の有無を確認するのが望ましいと考えられます。

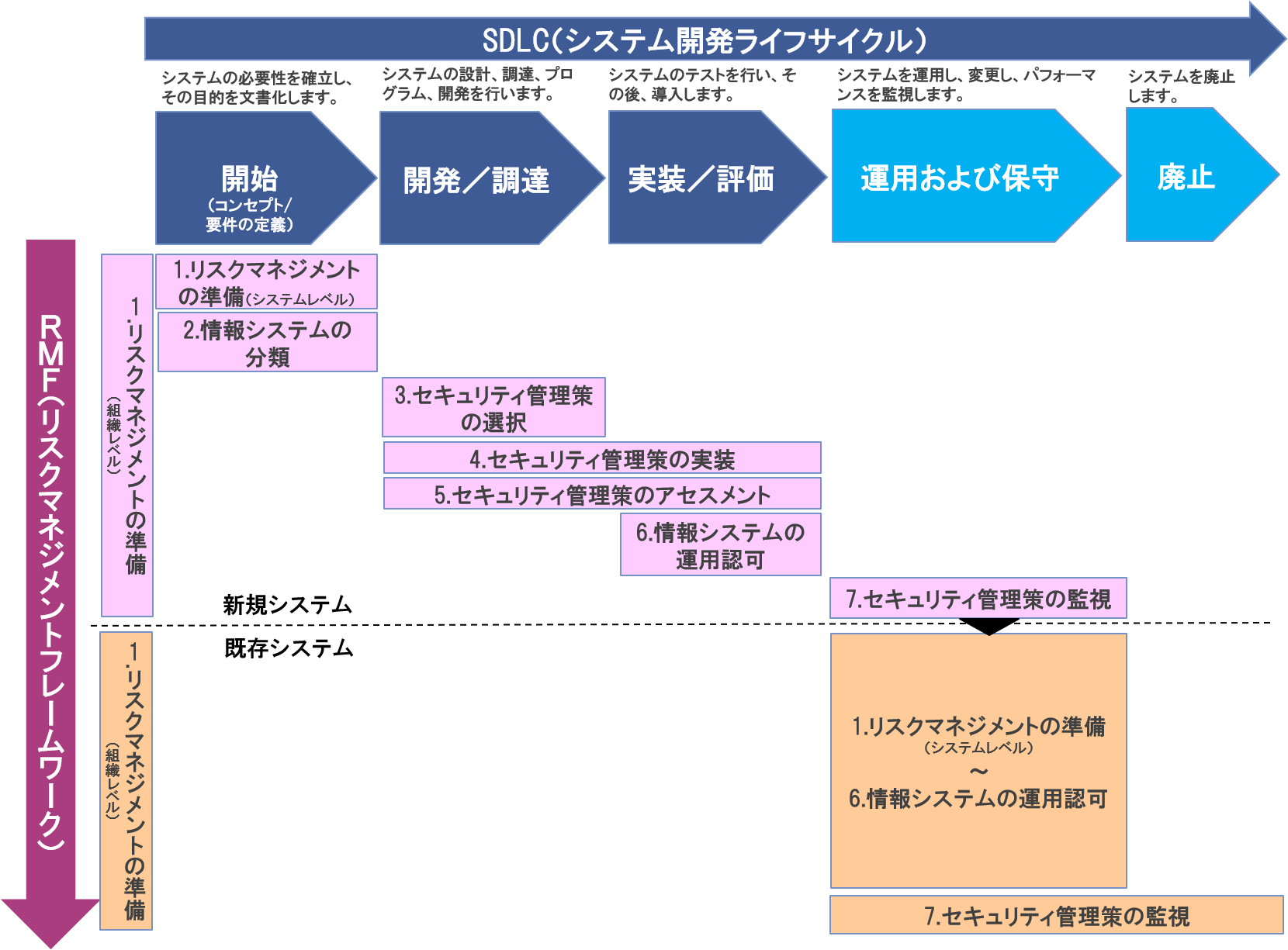

3. RMFとシステム開発ライフサイクル(SDLC)

RMFは、システム開発ライフサイクル(SDLC:System Development Life Cycle)と連携しており、RMFの各タスクは組織内のSDLCプロセスと並行して、またはSDLCプロセスの一部として実行されます。

このSDLCは、SP 800-64 Rev.2(情報システム開発ライフサイクルにおけるセキュリティの考慮事項)で示されているライフサイクルで、

開始 → 開発/調達 → 実装/評価 → 運用および保守 → 廃止

の5つのフェーズで示されています。

新規システムは、SDLCの開始~実装/評価において、RMFのリスクマネジメントの準備~情報システムの運用認可までが実行されます。

運用および保守に入るとセキュリティ管理策の監視が実行されるのですが、これ以降は既存システムとなり、システム変更等のイベントが発生するとRMFを最初から実行することになります。

なお、RMFの最初のステップであるリスクマネジメントの準備は、システムレベルの準備のみSDLCの開始フェーズで実施します。組織レベルの準備は、SDLCの実行以前に組織として実施するべきものと考えられます。

図2 システム開発ライフサイクルとRMFの各ステップ

まとめ

今回は、SP800-37 Rev2に基づくRMFの全体像について説明しました。

RMFは、リスクアセスメントを行い、セキュリティ対策を導入するだけでなく、その後も継続的に対策の有効性を確認し、見直し・改善を行うことが重要であることを示しています。

また、RMFのタスクは、システム開発時やシステム運用時だけに限定して実施するものではなく、システム開発ライフサイクルの全フェーズで実施するものであることを示しています。

次回以降は、RMFの7つのステップについて具体的に見ていきたいと思います。

参考文献

- IPA「SP 800-37 Rev.1 連邦政府情報システムに対するリスクマネジメントフレームワーク適用ガイド(邦訳版)」

https://www.ipa.go.jp/files/000025329.pdf - NIST「SP 800-37 Rev.2 情報システムおよび組織のためのリスクマネジメントフレームワーク」

https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-37r2.pdf - IPA「SP 800-53 Rev.4 連邦政府情報システムおよび連邦政府のためのセキュリティ管理策とプライバシー管理策(邦訳版)」

https://www.ipa.go.jp/files/000056415.pdf - IPA「SP 800-64 Rev.2 情報システム開発ライフサイクルにおけるセキュリティの考慮事項(邦訳版)」

https://www.ipa.go.jp/files/000025343.pdf - IPA「Framework for Improving Critical Infrastructure Cybersecurity Ver1.1 重要インフラのサイバーセキュリティを改善するためのフレームワーク(邦訳版)」

https://www.ipa.go.jp/files/000071204.pdf - NIST「FISMA Implementation Project」

https://csrc.nist.gov/projects/risk-management/risk-management-framework-(RMF)-Overview

Writer Profile

セキュリティコンサルティング事業部

コンサルティングサービス担当 課長

戸田 勝之(CISSP、CEH、CISA)

Tweet