EC事業者がクレジットカード・セキュリティガイドライン5.0版およびSAQ(自己問診)で求められるセキュリティ対策とは

~SAQ AとSAQ A-EPの違いと主な要件~

2024年3月、クレジット取引セキュリティ対策協議会は、クレジットカード・セキュリティガイドラインを改訂し、最新の5.0版を公表しました。今回の改訂では、外部からの既知の脆弱性の悪用やウイルスの侵入によってシステムの改ざんが行われ、クレジットカード情報が不正に窃取される漏えい事故が頻発している状況から、カード情報保護対策としてEC加盟店のセキュリティ対策の改善・強化策が示されています。

EC加盟店におけるカード情報保護対策

非対面取引となるEC 加盟店ではクレジットカード・セキュリティガイドラインにおいて「クレジットカード情報を保持しない非保持化、又はクレジットカード情報を保持する場合はPCI DSSに準拠する」ことが求められています。これまでEC加盟店では、PCI DSSに準拠済みのPSP(Payment Service Provider:インターネット上の取引にてクレジットカード決済スキームを提供してクレジットカード情報を処理する事業者)を利用し、クレジットカード情報を自社のECサイトでは「保存」「処理」「通過」させない非通過型の決済システムを導入することによって非保持化を達成してきました。

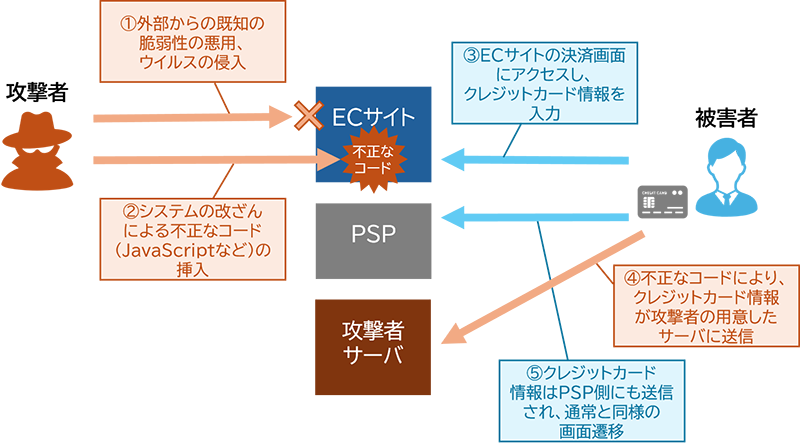

しかしながら、非保持化を達成したEC加盟店においてECサイト自体の脆弱性対策やウイルス対策などの基本的なセキュリティ対策の不備により外部からシステムが改ざんされ、クレジットカード情報が不正に窃取される漏えい事故が頻発しています。

図1:非保持化を達成したECサイトでのクレジットカード情報の漏えい事故事例

このような状況を受け、クレジットカード・セキュリティガイドラインにおいてEC加盟店は新規加盟店契約の申込前に「セキュリティ・チェックリスト」記載の対策を実施し、その状況をアクワイアラー(カード会社)やPSPに申告、アクワイアラーやPSPはEC加盟店からの申告を受けた上で加盟店契約を締結することが求められるようになりました。また、2025年4月からは新規のみならず全てのEC加盟店に対して本取り組みを求めるとされています。

なお、「セキュリティ・チェックリスト」は日本クレジット協会(JCA)加盟会員のみ閲覧可能な附属文書となっています。クレジットカード会社などの関係組織から入手のうえ、閲覧ください。

SAQ A/A-EPによるPCI DSS準拠

以上のことから、クレジットカード情報の保持/非保持に関わらず、クレジットカード・セキュリティガイドラインに基づいたEC加盟店におけるセキュリティ対策の検討が欠かせません。一方、クレジットカード・セキュリティガイドラインでは非保持化と並ぶ措置としてPCI DSSへの準拠が挙げられていますが、PCI DSSではEC加盟店での非通過型の決済システム利用を想定したスキームが元々用意されています。

具体的には、加盟店やサービスプロバイダーがPCI DSSの準拠状況を自己評価することを支援するためのSAQという検証ツールがあり(https://www.intellilink.co.jp/column/pcidss/2017/012000.aspx)、クレジットカード情報を取扱う環境の特徴に応じた数種類のバージョンが用意されています。その中で、AおよびA-EPというバージョンが該当し、EC加盟店のウェブサイトでの入力の仕組みによって該当する方を利用します。

SAQ Aの対象となるEC加盟店の例:

- ・自社のウェブサイトでは一切クレジットカード情報を入力させず、iframeやURLリダイレクト機能によって呼出したPSPが提供する決済ページ上でクレジットカード情報を入力する仕組み

SAQ A-EPの対象となるEC加盟店の例:

- ・自社のウェブサイト上でクレジットカード情報の決済フォームを生成し、ブラウザから直接PSPにデータ伝送する仕組み

- ・自社のウェブサイト上でPSPが提供する決済スクリプト(JavaScriptなど)を読込み、決済ページを生成および/または決済データをPSPに伝送する方法をサポートする仕組み

SAQはPCI DSSへの準拠状況を示すためのツールであり、非保持化を実現した加盟店に対して対応が必須で求められているものではありませんが、以下のような利点が考えられます。そのため、EC加盟店におけるセキュリティ対策の改善・強化が求められる今回のタイミングで、PCI DSS SAQへの取り組みの必要性がないか、あらためてご検討いただくことを推奨します。

- ①クレジットカード情報を安全に取扱うことを目的として策定された国際的なクレジットカード業界のセキュリティ基準に基づいた準拠状況を示すことができる

- ②非保持化は日本国内独自の取り組みであるため、海外にサービス展開している場合、PCI DSS準拠が求められる可能性がある

SAQ A/A-EPにおける主な適用要件

それではEC加盟店におけるセキュリティ対策としてSAQ AとA-EPで求められる要件の概要を紹介しましょう。SAQ AとA-EPでは適用対象となる要件数に違いがありますので(SAQ A:11~29要件、SAQ A-EP:139要件)、必要な要件への対処が漏れていたということにならないよう、SAQの適用条件を満たしたシステム構成となっているかを慎重に判断ください。ここでは、SAQ A-EPで求められる主な対象要件の概要をご紹介します。

【安全なネットワークとシステムの構築と維持】(要件1/要件2)

決済フォームなどを生成するサーバ群(以下、決済サーバ)と、インターネットなど信頼できないネットワークとの間の着信および発信トラフィックを最小限に制限しましょう。

ビジネス上必要な許可されたサービス、プロトコル、ポートを特定し、必要最小限に制限することが必要です。また、業界で認められているシステム堅牢化の標準やベンダー推奨事項に基づいた構成基準を定義して決済サーバをセキュアに構成することが求められます。例えば、導入した製品のデフォルトパスワードが攻撃者によって悪用されてしまうことの無いよう、ベンダーのデフォルトアカウントの削除/無効化、デフォルトパスワードの変更を確実に行いましょう。

【アカウントデータの保護】(要件3/要件4)

法律や規制その他事業上の要件に基づいた業務上の正当な理由を含む保存要件を定義して安全に削除することが求められます。

非通過型の決済システム導入によってクレジットカード情報を「保存」「処理」「通過」させない非保持化を実現しているEC加盟店であれば通常はクレジットカード情報を扱わないような構成になっているはずですが、認識無くクレジットカード情報を通過させていたり、ログ上に誤って出力していたりすることが無いよう注意が必要です。また、インターネットなどオープンな公共ネットワークでクレジットカード情報を伝送させる場合は要件を満たした強力な方式で通信を暗号化することが求められます。クレジットカード情報を伝送する先のPSP側と連携して強力な方式となっているか確認しましょう。

【脆弱性管理プログラムの維持】(要件5/要件6)

対象となる決済サーバにてマルウェア対策ソリューションの導入が必要です。マルウェア対策ソリューションは、定期的なスキャンとアクティブスキャン(リアルタイムスキャン)の実行、あるいはシステムまたはプロセスの継続的な振る舞い分析が可能なソリューションおよび設定となっているか確認しましょう。

また、決済サーバを構成するシステムやアプリケーションをセキュアに構成することが必要です。セキュリティ脆弱性の特定と評価、評価結果に基づいたセキュリティパッチの適用、セキュアなアプリケーションコーディング、ソフトウェアに組み込まれたサードパーティコンポーネント(ライブラリやAPIなど)の管理、ウェブアプリケーションファイアウォール(WAF)の導入、認可された決済スクリプト以外の読込を制限する仕組みの導入などが挙げられます。「セキュリティ・チェックリスト」においても、インターネット等を介した攻撃者からの不正アクセスを防ぐための各種対策が必要とされています。

【強力なアクセス制御手法の導入】(要件7/要件8/要件9)

許可された人のみが決済サーバにアクセスすることができるよう、職務上の責任に従って業務上必要な範囲にアクセス権を制限することが必要です。

また、多要素認証の導入や複雑さの要件を満たしたパスワードの使用などによってユーザIDなどの識別子を個人に関連付け、説明責任を確保できる仕組みを構築することが求められます。管理者画面などのアクセス制御不備やユーザID/パスワードの管理不備により認証が突破されてしまうことを防ぐため「セキュリティ・チェックリスト」においても一定の対策が求められている項目です。

なお、クレジットカード・セキュリティガイドラインでは、紙媒体でクレジットカード情報を保有する場合は保持に該当しないとされているため、非保持化を実現したEC加盟店でもクレジットカード情報を紙媒体として保有しているケースはあるかもしれません。この場合、PCI DSSでは保護対象となり、安全な保管管理や追跡可能な方法での配送など要件に沿った物理的な管理策の実装が必要となります。

【ネットワークの定期的な監視およびテスト】(要件10/要件11)

疑わしいまたは異常な活動を特定し、影響を最小限に抑えるため、対象の決済サーバのログやファイアウォールなどセキュリティ機能を提供するシステムからのログのレビュー実施、定期的な各種セキュリティ診断の実施、IDS/IPSによる不正アクセス監視、重要ファイルや決済ページの不正変更監視などが求められます。

非保持化を達成したEC加盟店のシステムであっても、不正アクセスによるウェブサイトの改ざんによってPSPに遷移する前段階で不正なJavaScriptの埋込などが行われてしまうことによるオンラインスキミング手法にてクレジットカード情報が窃取されてしまうリスクは残ります。「セキュリティ・チェックリスト」でも求められているように危険度の高い脆弱性を早期に発見し、対処できることが重要です。

【情報セキュリティポリシーの維持】(要件12)

非保持化対応によってクレジットカード情報を保有していなかったとしても、決済サーバの侵害によってクレジットカード情報の漏洩につながってしまう恐れがあるため、システムの開発/維持/運用に関わる従業員や取引先などのセキュリティ意識の向上は欠かせません。

また、対象システムのセキュリティ対策に関連したトレーニングだけでなく、フィッシングやソーシャルエンジニアリングなど自身がセキュリティの穴となってしまうような人に関連した脅威や脆弱性に関するトレーニングも実施しましょう。加えて、PSPとの間のPCI DSS要件に関する責任範囲を明確化しておくことも重要です。PSPと連携して各要件を満たす責任がどちらにあるのか、あるいは責任が共有されるのかを整理しておかないと、双方の認識違いにより対処漏れが生じてしまう恐れがあります。

まとめ

今回は、以下の点について概要とともにご紹介しました。

- ・PCI DSSに準拠済みのPSPを利用して非保持化を達成したEC加盟店でのクレジットカード情報の漏えい事故が頻発していること

- ・クレジットカード・セキュリティガイドライン改訂に伴いカード情報保護対策としてEC加盟店のセキュリティ対策の改善・強化策が示されたこと

- ・PCI DSSにおいても同様のケースを想定したスキームとしてSAQ A/A-EPが用意されていること

EC加盟店においてECサイト自体の脆弱性対策やウイルス対策などの基本的なセキュリティ対策は欠かせません。また、最新の攻撃手法等の情報をふまえて常にセキュリティ対策を講じていく必要があります。クレジットカード・セキュリティガイドラインや、PCI DSS SAQ A/A-EPで示される対策なども考慮のうえ、セキュリティ対策の改善・強化の取り組みをご検討ください。

当社ではクレジットカード・セキュリティガイドラインで求められる各種PCI認定の準拠支援から非保持化対応まで、お客様のクレジットカード情報保護の取り組みをトータルにサポートする「PCI準拠支援/非保持化対応支援サービス」でのご支援が可能です。なお、今回ご紹介したSAQは選択するバージョンによっては要件数も多く、難解な要件の解釈や変更点の把握など想定以上に手間と時間が必要となることが想定されます。当社では、PCI DSSの専門家によるSAQの策定支援サービスも提供しておりますので、お気軽にお問い合わせください。

参考文献

- [1]クレジットカード・セキュリティガイドライン

https://www.j-credit.or.jp/security/document/index.html - [2]PCI DSS SAQ A/A-EP

https://www.pcisecuritystandards.org/lang/ja-ja/

- ※文中の商品名、会社名、団体名は、一般に各社の商標または登録商標です。