制御系システムのセキュリティ(4)最終号 -制御系システムの認証制度-

はじめに

制御系システムには、汎用制御システムを対象としたセキュリティに関する国際標準のIEC62443をベースにした2つの認証制度があります。制御系システムのセキュリティマネジメントシステム(CSMS)と制御機器認証プログラム(EDSA)です。本号では、CSMSの制度について解説します。

1. 認証制度の概要

標準化団体などが規定したセキュリティに関する基準を制御系システムの製品やシステム全体が満たしていることを、第三者機関が認証する制度です。

製品に関する認証制度は、国際計測制御学会のメンバーを中心としたISCS(ISA Security Compliance Institute)が開発した制御機器認証プログラム(EDSA: Embedded Device Security Assurance)です。このプログラムの一部は、IEC62443に取り込まれています。日本の認証機関として技術研究組合制御システムセキュリティセンター(CSSC)が認証業務を行っています。

制御系システムに関する認証制度は、制御系システムのセキュリティマネジメントシステム(CSMS: Cyber Security Management Systems for IACS(Industrial Automation and Control System))で、IEC62443の中のIEC62443-2-1(Requirements for an IACS security management system)の基準を適用した認証制度です。本制度は、日本から提案して構築した認証制度であり、認証機関として一般財団法人日本品質保証機構およびBSIグループジャパン株式会社が認証業務を行っています。

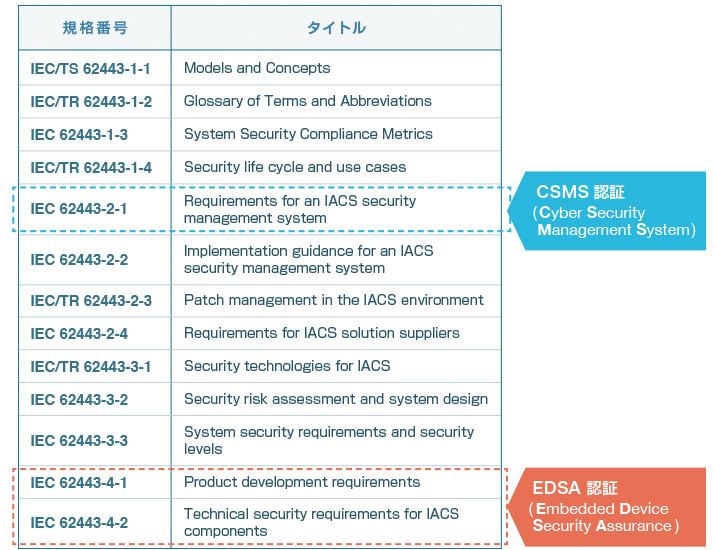

2つの認証制度とIEC62443の関係を図1に示します。

図1 IEC62443の規格と認証制度の対応

2. CSMS認証制度の概要

情報系システムは、社内外のネットワークと接続されており、システムのサイバーセキュリティに関するリスクが注目され、さまざまな知見、ノウハウが蓄積されてきています。そのリスクに対応するためのソリューションやセキュリティ機器の開発が行われ、セキュリティレベルが向上しています。一方、制御系システムは、HSE(Health(健康)、Safe(安全)、Environment(環境))が考慮され、システムの停止による事業の中断を回避するために可用性が重視されています。サイバーセキュリティの観点では、外部ネットワークに接続していないシステムなので、「不正アクセス、不正侵入が起こらない」、「機器や装置は専用のハードウェア、ソフトウェアのためにセキュリティパッチを適用しなくてもウイルス感染が起こりにくい」などの判断からサイバーセキュリティへの対応が遅れています。しかし、制御系システムにおいても外部ネットワークへの接続を行うことが多くなり、制御系システム機器や装置の専用ソフトウェアを狙ったウイルス感染の報告があります。また、これらの機器や装置に汎用OSを適用する場合が多くなってきているために、OSのパッチの適用は避けられない状況です。制御系システムにおいてもサイバーセキュリティへの対応が必要になってきています。CSMSは、セキュリティマネジメントシステムを継続することにより制御系システムへのセキュリティレベルの向上を目指しています。

CSMSの対象者は、制御系システムを保有する事業者の他に、制御系システムの運用・保守を行う事業者、制御系システムを構築するシステムインテグレーターも対象となっています。

情報系システムのセキュリティマネジメントとしてISO27001を基準としたISMS(Information Security Management System)があります。CSMSは、IEC62443-2-1を基準にした制御系システムのセキュリティマネジメントシステムです。ISMSは情報資産の全てを対象としているのに対し、CSMSは制御系システムを対象にしています。このような違いがありますが、IEC62443-2-1は、ISO27001を参考にして基準を検討しているために共通点が多くあります。IEC62443-2-1とISO27001の要件の比較を表1に示します。

| IEC62443-2-1 | ISO/IEC27001 | |

|---|---|---|

| 要件数 | 126 | 100 |

| 固有要件 | 26 | 27 |

| 共通要件 | 100 | 73 |

※ IEC62443-2-1とISO/IEC27001では共通要件の記載レベルが異なり、一つの要件に複数の要件がマッピングされることから、数が一致していない

出典 :「制御システムにおけるセキュリティマネジメントシステムの構築に向けて」(IPA)

IEC6243-2-1では、26項目の固有要件を制定しています。これらは、制御系システムに固有な要件やCSMSとしてマネジメントシステムを継続するために必要な要件を加えています。

CSMSの認証基準は、IEC62443-2-1を基に認証するための基準を制定しています。内容としては、ほぼ同等の内容となっています。認証基準は、一般財団法人日本情報経済社会推進協会(JIPDEC)が、「CSMS認証基準(IEC62443-2-1) Ver.2.0 (JIP-CSCC100-2.0)」として公開しています。IEC62443-2-1に追加された26の固有要件の概要と対応する認証基準の項番を表2に示します。

| 大項目 | 中項目 | 小項目 | 項目番号 | 内容 | 認証基準との対応 |

|---|---|---|---|---|---|

| 4.2リスク分析 | 4.2.3リスク識別、分類及び評価 | - | 4.2.3.2 | リスク評価の背景情報を提供する | 4.2.3.2 |

| 4.2.3.5 | 単純なネットワーク図を構築する | 4.2.3.5 | |||

| 4.2.3.11 | 物理的、人的、環境的,及びサイバー的なセキュリティリスク評価を統合する | 4.2.3.11 | |||

| 4.2.3.12 | IACSの全ライフサイクルを通してリスク評価を実施する | 4.2.3.12 | |||

| 4.3CSMSにおけるリスク検討 | 4.3.2セキュリティ方針、組織、及び認識 | 4.3.2.3セキュリティのための組織化 | 4.3.2.3.2 | セキュリティ組織を確立する | 4.3.2.3.2 |

| 4.3.2.4スタッフの訓練とセキュリティ組織 | 4.3.2.4.5 | 時間経過と共に訓練計画を改訂する | 4.3.2.4.5 | ||

| 4.3.2.6セキュリティポリシーと手順 | 4.3.2.6.3 | リスク管理システム間の一貫性を管理する | 4.3.2.6.3 | ||

| 4.3.3選ばれたセキュリティ対抗策 | 4.3.3.2要員セキュリティ | 4.3.3.2.3 | 要員を継続的に選別する | 5.2.3 | |

| 4.3.3.2.7 | 適正なチェックと権限のバランスを維持するために職務を分離する | 5.2.7 | |||

| 4.3.3.3物理的環境的セキュリティ | 4.3.3.3.1 | 物理的およびサイバー的なセキュリティポリシーを確立する | 5.3.1 | ||

| 4.3.3.3.10 | 重要資産の暫定的保護のための手順を確立する | 5.3.10 | |||

| 4.3.3.5アクセス制御:アカウント管理 | 4.3.3.5.5 | 不要アカウントを使用停止又は除去する | 5.5.5 | ||

| 4.3.3.6アクセス制御:認証 | 4.3.3.6.3 | システム管理やアプリ構成管理に対する強力な認証方法の要求 | 5.6.3 | ||

| 4.3.3.6.7 | 遠隔ログイン失敗時のアカウント無効化 | 5.6.7 | |||

| 4.3.3.6.9 | タスク間通信のための認証を採用する | 5.6.9 | |||

| 4.3.3.7アクセス制御:権限付与 | 4.3.3.7.2 | IACSデバイスへのアクセスに対する適正な論理的物理的許可方法を確立する | 5.7.2 | ||

| 4.3.3.7.3 | ロールベースアカウント経由で情報やシステムへのアクセスを制御する | 5.7.3 | |||

| 4.3.3.7.4 | 重要IACSに対しては多認可手法を採用する | 5.7.4 | |||

| 4.3.4実行 | 4.3.4.3システム開発とメンテナンス | 4.3.4.3.4 | システム開発やメンテナンス変更に対するセキュリティポリシーの要求 | 5.8.4 | |

| 4.3.4.3.5 | サイバーセキュリティとプロセスセーフティ管理(PSM)の変更管理を統合する | 5.8.5 | |||

| 4.3.4.3.6 | ポリシーと手順を見直し、維持管理する | 5.8.6 | |||

| 4.3.4.4情報・文書管理 | 4.3.4.4.6 | 情報分類を維持管理する | 5.9.5 | ||

| 4.3.4.5インシデント対応計画 | 4.3.4.5.2 | インシデント対応計画を普及させる | 5.10.2 | ||

| 4.3.4.5.10 | 発見された問題を検討、訂正する | 5.10.10 | |||

| 4.4.3CSMSの見直し・改善・維持 | - | 4.4.3.1 | CSMSに対する変更を管理し、導入する組織を割り当てる | 4.4.3.1 | |

| 4.4.3.8 | セキュリティ提案に対する従業員のフィードバックを要求、報告する | 4.4.3.8 |

出典 :「 制御システムにおける セキュリティマネジメントシステムの構築に向けて~ IEC62443-2-1の活用のアプローチ ~ 」(IPA)の付録1および付録2、および「 CSMS認証基準(IEC62443-2-1)」(JIPDEC)を基に作成

3. CSMSの整備および運用

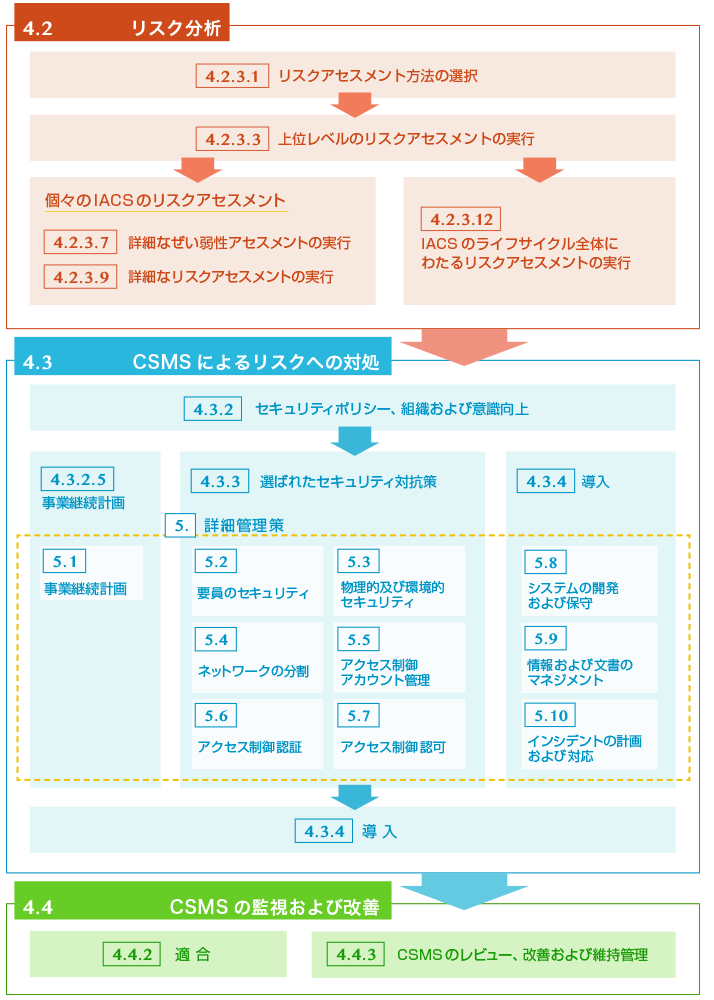

CSMS認証基準は、ISMSと同様にリスクアプローチのマネジメントシステムを採用しています。マネジメントシステムのフローとして、リスクを分析し、IACSに対するリスクアセスメントを行います。次に、リスクに応じた対処を検討し、管理策を導入します。さらに導入状況を監視し、必要に応じて見直しを行います。これらの、マネジメントシステムのPDCAを継続的に行うことにより、制御系システムのセキュリティレベルの維持、向上を図ります。

CSMS認証基準の主なマネジメントシステムのフローを図2に示します。

図2 CSMSのマネジメントシステムの流れ

JIPDECから認証取得に向けて認証基準の解説書として、CSMS認証取得を検討している事業者へのユーザーズガイドとして「CSMSユーザーズガイド-CSMS認証基準(IEC 62443-2-1)対応- Ver.1.2基準」が公開されています。また、システムインテグレーター向けのユーザーズガイドとして「CSMSシステムインテグレーター向けガイド-CSMS認証基準(IEC 62443-2-1)対応- Ver.1.0」が公開されています。これらのガイドには、CSMS認証を取得するにあたってのマネジメントシステムの構築の進め方、認証を取得する手続きの進め方などについて記載されています。

4回にわたって制御系システムのセキュリティの動向を解説しました。制御系システムのサイバーセキュリティへの取り組みは、事業者のみならず、業界団体でも取り組みを始めた段階であり、セキュリティベンダーも制御系システムに対応したセキュリティ製品を開発、提供し始めたところです。制御系システムを取り巻くステークフォルダーの今後のセキュリティへの取り組みを加速することが望まれます。

Writer Profile

セキュリティ事業部

セキュリティコンサルティング担当 エグゼクティブコンサルタント

サイバーセキュリティ戦略本部重要インフラ専門調査会 委員

松田 栄之

Tweet