セキュリティ成熟度モデル(その2) ~C2M2の概要~

本号ではセキュリティ能力成熟度モデルの1つであるC2M2(Cybersecurity Capability Maturity Model)および業界別のES-C2M2、ONG-C2M2、B-C2M2について動向を解説する。

1. C2M2のモデルの開発の動向

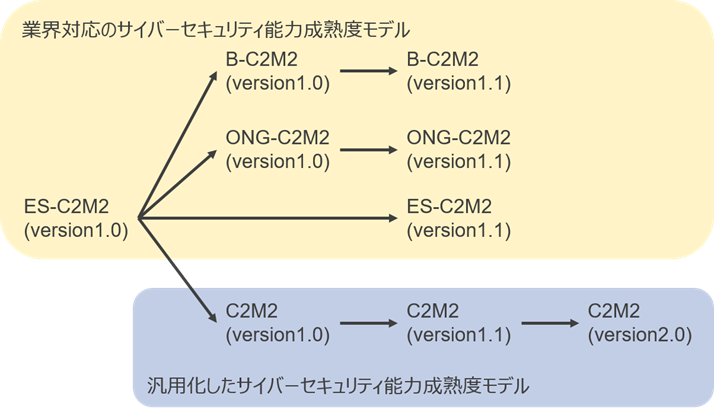

米国エネルギー省(DOE: Department of Energy)が各種のサイバーセキュリティ能力成熟度モデルを開発し、公開した。はじめに、電力業界向けのセキュリティ能力成熟度モデル( ES-C2M2: Electricity Subsector Cybersecurity Capability Maturity Model)のバージョン1.0(2012年5月)を公開し、バージョン1.1 *1を2014年2月に公開した。ES-C2M2バージョン1.0をもとに、石油および天然ガス業界向けのサイバーセキュリティ能力成熟度モデル(ONG-C2M2: Oil and Natural Gas Subsector Cybersecurity Capability Maturity Model)を開発し、現在バージョン1.1*2(2014年2月)を公開している。さらに、米国エネルギー省の研究機関であるPNNL(Pacific Northwest National Laboratory)がES-C2M2をもとに、建物管理に焦点を当てたサイバーセキュリティ能力成熟度モデル(B-C2M2:Buildings Cybersecurity Capability Maturity Model)を開発し、B-C2M2バージョン1.1*3を公開している。

米国エネルギー省、各業界向けのサイバーセキュリティ能力成熟度モデルとは別に、ES-C2M2の電力の特有の部分を除いてサイバーセキュリティ能力成熟度モデル(C2M2: Cybersecurity Capability Maturity Model)を開発し、C2M2のバージョン1.1を2014年2月に、バージョン2.0を2019年6月に公開した。

これらのモデルの変遷は図1のように整理できる。

図1 サイバーセキュリティ能力成熟度モデルの変遷(関連資料を基に整理)

2. 成熟度モデルのアーキテクチャ

2.1 ドメイン、目標、実施項目

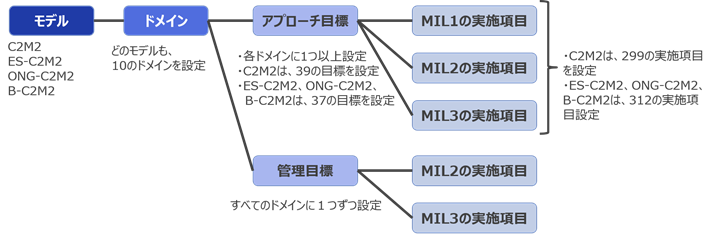

C2M2および業界別のES-C2M2、ONG-C2M2、B-C2M2には、10のドメインが定義さている。ドメインには、ドメインに固有のアプローチ目標(Objectives)とその目標に対する実施項目(プラクティス)、およびドメインに1つの管理目標(Management Objective)とその目標に対する管理のための実施項目が設定されている。各ドメインには複数の目標が設定されている。各目標には、その目標を達成するための実施項目があり、実施項目は1から3のレベルに分けて設定されている。モデルの構成を図2に示す。

図2 成熟度モデルのアーキテクチャ(関連資料を基に整理)

2.2 ドメイン

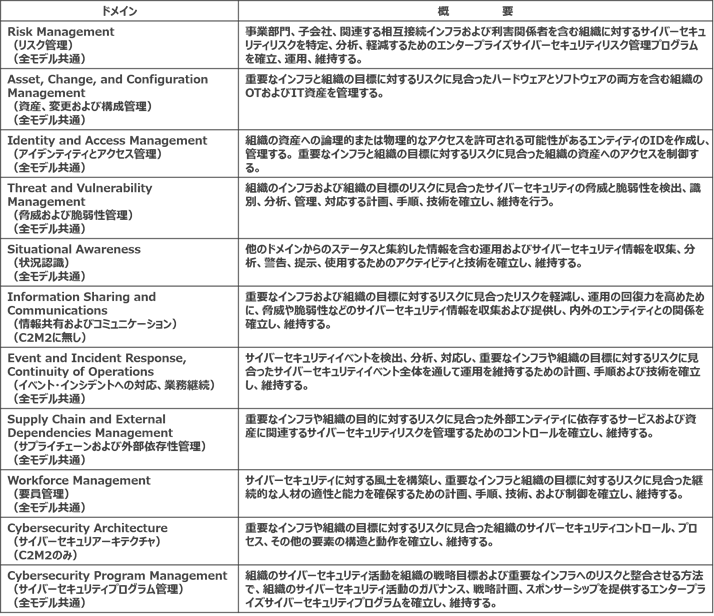

C2M2バージョン2.0および業界別のES-C2M2、ONG-C2M2、B-C2M2のバージョン1.1には、10のドメインが定義されている。各モデルで共通するドメインは、次の9ドメインである。

- Risk Management(リスク管理)

- Asset, Change, and Configuration Management(資産、変更および構成管理)

- Identity and Access Management(アイデンティティとアクセス管理)

- Threat and Vulnerability Management(脅威および脆弱性管理)

- Situational Awareness(状況認識)

- Event and Incident Response, Continuity of Operations(イベント・インシデントへの対応、業務継続)

- Supply Chain and External Dependencies Management(サプライチェーンおよび外部依存性管理)

- Workforce Management(要員管理)

- Cybersecurity Program Management(サイバーセキュリティプログラム管理)

C2M2には、さらに次の1ドメインが定義されている。

- Cybersecurity Architecture(サイバーセキュリアーキテクチャ)

一方、業界別のES-C2M2、ONG-C2M2、B-C2M2には次の1ドメインが定義されている。

- Information Sharing and Communications(情報共有およびコミュニケーション)

表1にドメインの概要を示す。

表1 ドメインの一覧と概要(関連資料を基に作成)

2.3 目標と実施項目

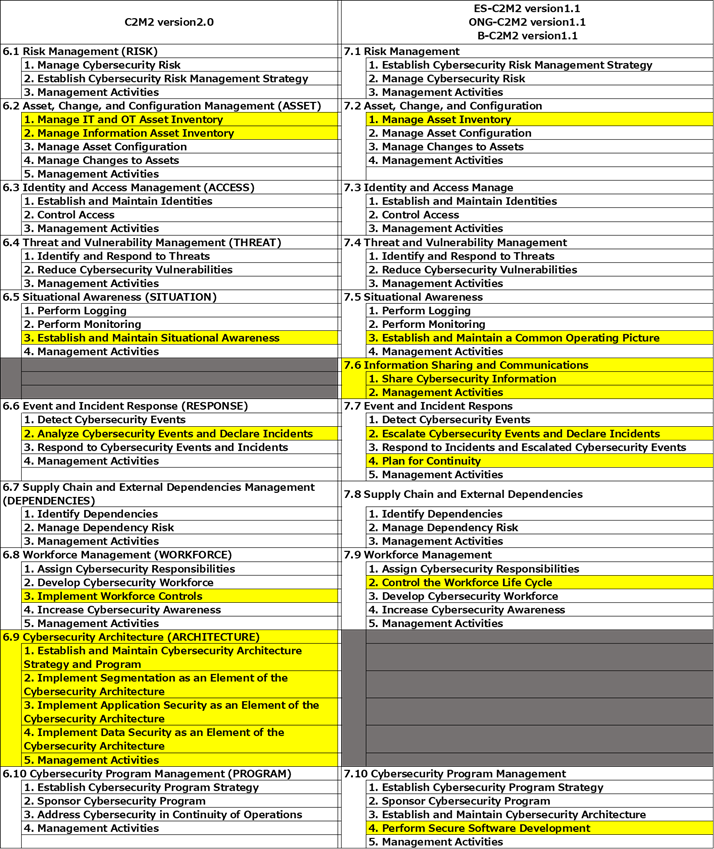

C2M2には、10のドメインに対して39の目標が設定され、299の実施項目が設定されている。一方、業界別のES-C2M2、ONG-C2M2、B-C2M2では、10のドメインに対して37の目標がされ、312の実施項目が設定されている。

C2M2バージョン2.0と業界別のES-C2M2、ONG-C2M2、B-C2M2のバージョン1.1のドメインおよび目標の比較を表2に示す。黄色い部分は、C2M2と業界別のES-C2M2、ONG-C2M2、B-C2M2で異なる分を示す。

表2 C2M2と業界別のES-C2M2、ONG-C2M2、B-C2M2の比較(関連資料を基に作成)

アプローチ目標は、ドメインに対して複数の目標を設定している。管理目標は、各ドメインに1つ設定され、ほぼ同様な目標となっている。ドメインの固有目標には各ドメインにおいて実施が必要なサイバーセキュリティ施策が含まれ、管理目標にはサイバーセキュリティ施策の管理の目標が含まれている。

実施項目については、4つのモデルについて同じ目標で同じ実施項目の場合、モデルの特性により記述が異なる場合があるが、ほぼ同じ内容の実施項目となっている。

2.4 成熟度レベルと実施項目

(1)成熟度の考え方

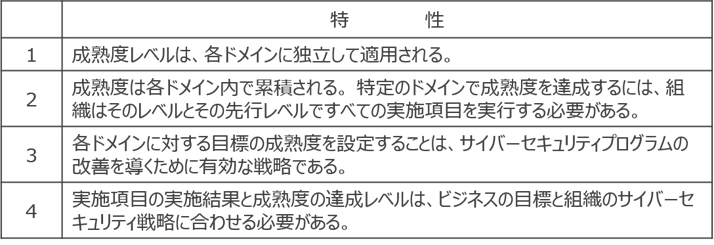

ドメインの実施項目に対して、成熟度(MIL: Maturity Indicator Level)が1~3のレベルで設定されている。成熟度は、表3に示す特性を持っている。

表3 成熟度の特性

(2)ドメイン固有の実施項目の状況

ドメイン固有の実施項目の状況は各ドメインにおけるサイバーセキュリティアクティビティの実施状況を示す。実施項目の進捗状況は、ドメイン内のアクティビティの網羅性、完全性、発展性によって測ることができ、成熟度のレベルが上がるとき、組織はより完全な、またはより高度な実施項目を実現することになる。MIL1で、ドメインの初期段階の実施項目の実現が設定されている場合でも、より高いMILの実施項目の実現を妨げない。

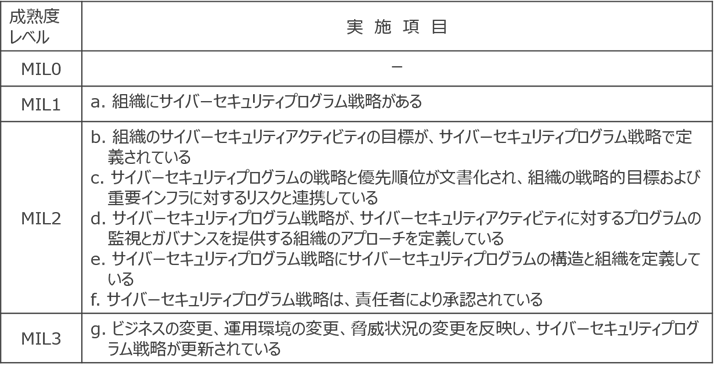

サイバープログラム管理(CPM)ドメインのサイバーセキュリティプログラム戦略の策定のアプローチの実施状況の例を表4に示す。

MIL1では、サイバーセキュリティプログラム戦略はさまざまな形で存在するが、MIL2では目標定義の必要性、組織戦略全体との連携、責任者の承認など、戦略に追加要件が加えられている。MIL3は、MIL1とMIL2の実施項目に加え、ビジネスの変更、運用環境の変更、脅威状況の変更を反映するために戦略が更新されることを規定している。

表4 サイバープログラム管理(CPM)のサイバーセキュリティプログラム戦略の策定の例

なお、個々の実施項目については、それぞれのモデルの実施項目を参照ください。

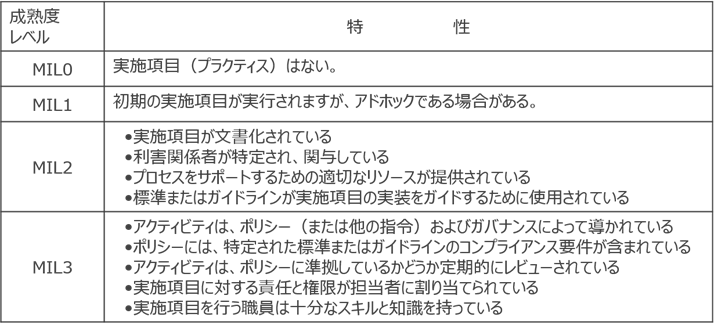

(3)管理面の状況

管理面の状況は、ドメイン固有の実施項目の実施状況とは異なり、サイバーセキュリティに関する実施項目の実施状況が組織の運営への浸透度合いを示す。つまり、組織は実施項目を長期間、繰り返し実施することで、結果に一貫性を持たせることができ、品質を高めることになる。

管理面の実施状況は、ドメイン毎に管理アクティビティ(Management Activity)として、管理面の実施項目で規定されている。この実施項目は全ドメインにわたってほぼ同様であり、管理実施項目を呼ぶ。ドメイン固有目標における実施項目の実施状況は、管理実施項目の実施状況に相当するが、必ずしも管理実施項目とドメイン固有の実施項目が対応している必要はない。

表5に管理面の成熟度の特性を示す。

表5 管理面の成熟度の特性

3. モデルの利用

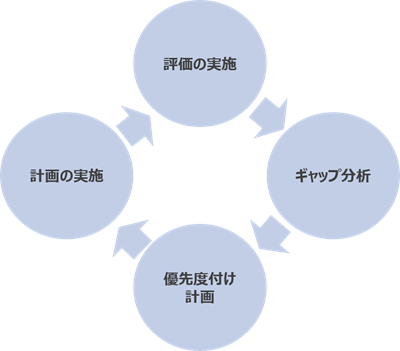

セキュリティ能力成熟度モデルは、組織がサイバーセキュリティ機能を評価し、理想としたモデルとのギャップを明確にし、サイバーセキュリティ投資の優先順位を決めるために使用することを目的としている。 図3は、本モデルを使用するための推奨アプローチを示す。 組織はモデルに対して評価を行い、その評価を使用して能力のギャップを特定し、それらのギャップに優先順位を付け、それらに対処する計画を策定し、最終的にギャップに対処する計画を実施する。

図3 モデルの推奨利用方法

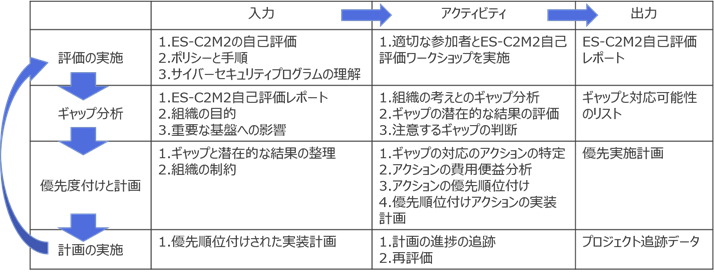

ES-C2M2を例に、組織での本モデルの利用方法の4つのステップについて、各ステップの入力、実施すること(アクティビティ)、出力(成果)を図4に示す。

図4 各ステップの実施内容(出展:ES-C2M2を基に作成)

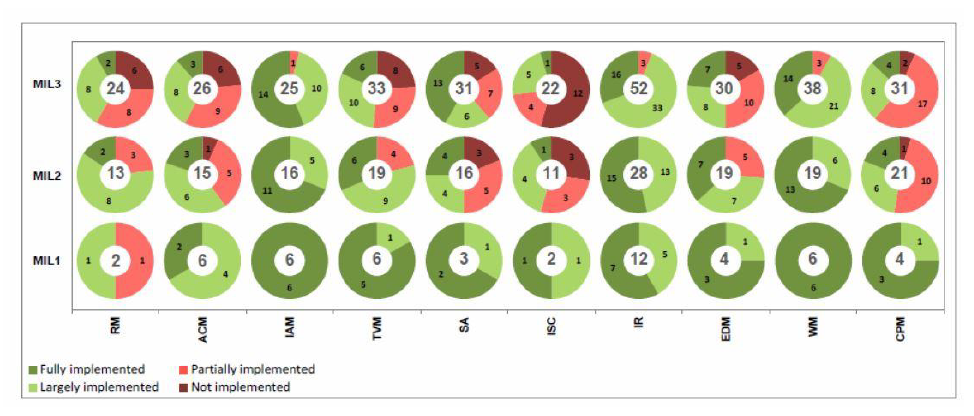

なお、自己評価については、各モデルでツール*4が提供されており、そのツールを使って実施項目の成熟度を入力すると、評価結果が出力される。図5にC2M2 Verion2.0の例を示す。

図5 セキュリティ能力成熟度の評価例(出展:C2M2 Verion2.0)

セキュリティ能力成熟度を高めるためには、図4のモデルを継続して実施していくことになる。いわゆる、PDCAを回すことになる。

本号では、C2M2の各モデルの概要を解説した。次号では、米国国防省が検討を進めているCMMC(Cybersecurity Maturity Model Certification)について解説する。

注釈

- *1:ES-C2M2 version2.0

https://www.energy.gov/sites/prod/files/2019/08/f65/C2M2%20v2.0%2006202019%20DOE%20for%20Comment.pdf - *2:ONG-C2M2

https://www.energy.gov/sites/prod/files/2014/03/f13/ONG-C2M2-v1-1_cor.pdf - *3:B-C2M2

https://bc2m2.pnnl.gov/ - *4:C2M2の評価ツール

- ・C2M2:C2M2@doe.govにメールで要求する

- ・ES-C2M2のツール:

https://esc2m2.pnnl.gov/

https://www.ipa.go.jp/files/000077751.xlsx - ・ONG-C2M2のツール:ONG-C2M2@hq.doe.govにメールで要求する

- ・B-C2M2のツール:

https://bc2m2.pnnl.gov/

Writer Profile

セキュリティ事業本部

セキュリティコンサルティング事業部 コンサルティングサービス担当

エグゼクティブコンサルタント

サイバーセキュリティ戦略本部重要インフラ専門調査会 委員

松田 栄之

Tweet