MITRE ATT&CK その3 ~攻撃手法と緩和策(OS認証情報のダンプの場合)~

前回では、スピアフィッシング攻撃を例に攻撃手法や緩和策を解説した。

今回は、攻撃者によるネットワーク侵入が行われた後という前提でOS認証情報のダンプを例に攻撃手法や緩和策を解説する。

例2:OS認証情報のダンプ(OS Credential Dumping)

1. 攻撃手法(Techniques)

ここでは、OS認証情報のダンプ(OS Credential Dumping)を例に解説する。

OS認証情報のダンプは、ATT&CK の戦術(Tactics)の中でも中間のステップとなる「認証情報アクセス(Credential Access)」の中で用いられる攻撃手法で、多くの機器へ侵入する準備として非常に重要なステップである。

OS認証情報のダンプとは、OSにおけるID/パスワードのような認証情報を取得する攻撃で、攻撃手法は多数存在する。

OS認証情報のダンプ

攻撃者は、通常はハッシュまたはクリアテキストパスワードの形式で、オペレーティングシステムとソフトウェアからアカウントログインおよび認証情報を取得するために、認証情報をダンプしようとする可能性があります。 次に、認証情報を使用して水平展開(Lateral Movement)を実行し、機密情報にアクセスすることができます。

関連するサブテクニックで言及されているツールのいくつかは、攻撃者およびプロのセキュリティテスターの両方が使用する可能性があります。 追加のカスタムツールも存在する可能性があります。

- ※下記サイトから引用、翻訳

https://attack.mitre.org/techniques/T1003/

ATT&CKでは8つの攻撃方法(Sub-technique)が記載されている。

- LSASS Memory

- Security Account Manager

- NTDS

- LSA Secrets

- Cached Domain Credentials

- DCSync

- Proc Filesystem

- /etc/passwd and /etc/shadow

上記に記載の攻撃方法の一つである「Security Account Manager」を例に紹介する。

OS 認証情報のダンプ: Security Account Manager

攻撃者は、インメモリ技術またはSAMデータベースが格納されているWindowsレジストリを介して、セキュリティアカウントマネージャー(SAM)データベースから認証情報を抽出しようとする可能性があります。 SAMは、ホストのローカルアカウントを含むデータベースファイルです。通常、net userコマンドで見つかったものです。 SAMデータベースを列挙するには、SYSTEMレベルのアクセスが必要です。

メモリ内のテクニックを使用してSAMファイルを取得するために、いくつかのツールを使用できます。

- pwdumpx.exe

- gsecdump

- Mimikatz

- secretsdump.py

または、SAMはRegを使用してレジストリから抽出できます。

また、Creddump7を使用してSAMデータベースをローカルで処理してハッシュを取得できます。

注: RID 500アカウントは、ローカルの組込み済みの管理者アカウントです。RID 501はゲストアカウントです。ユーザーアカウントは、RIDが1,000以上で始まります。

- ※下記サイトから引用、翻訳

https://attack.mitre.org/techniques/T1003/002/

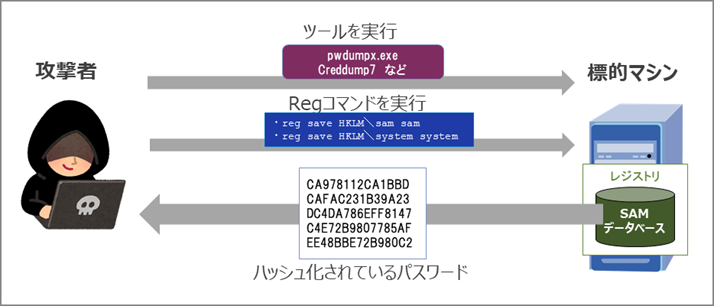

この攻撃の説明からは、以下の攻撃手段を想定することができる。

- Windowsの場合、侵入した攻撃者は、標的マシン内のSAM (Security Accounts Manager)データベースから認証情報を取得しようとする。これにはSYSTEMレベルの高いアクセス権限が必要。

- その方法として、例えば「pwdumpx.exe」や「Mimikatz」、「Creddump7」などのパスワードハッシュ取得ツールを使用する。

- もしくは(上記に記載の)Regコマンドを実行してレジストリからパスワードハッシュを抽出する。

※この時点ではパスワードはいずれもハッシュ値の状態であり、平文ではない。(ハッシュ値のままでもなりすましにより認証を突破する攻撃として「Pass the Hash攻撃」があるが、今回の解説の対象外である。)

図1 OS認証情報のダンプ(Security Account Manager)の概要

2. 攻撃者グループ(Groups)

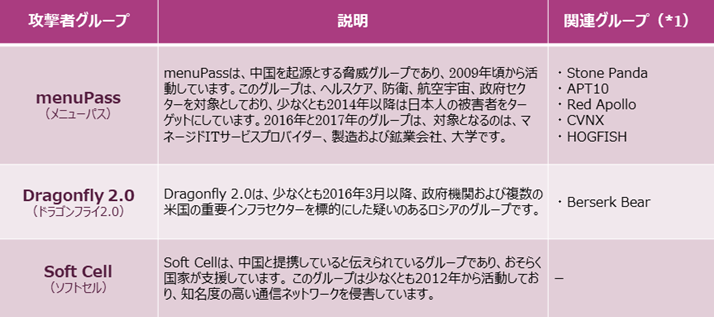

ATT&CKでOS認証情報のダンプ(Security Account Manager)を使用するとされている攻撃者グループ(Groups)は5グループ登録されている。(2020年7月現在)

有名な攻撃者グループとしては、例えば下表のものが挙げられる。

表1 OS認証情報のダンプ(Security Account Manager)を使用する攻撃者グループの一例

※ATT&CKから引用、要約(当社の見解ではありません)

引用元:https://attack.mitre.org/groups/

- *1:関連グループ:攻撃者グループに関連する別グループもしくは同一グループの可能性があるグループ

3. 緩和策(Mitigations)

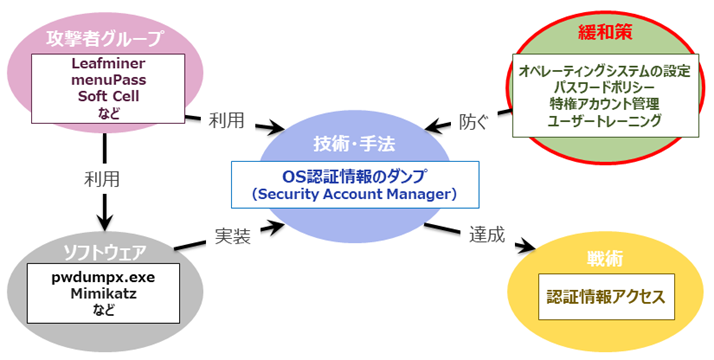

ATT&CKにおけるOS認証情報のダンプ(Security Account Manager)に対する対策(Mitigations)は、4つの対策が記載されている。ここではそのすべてを以下に説明する。

図2 OS認証情報のダンプ(Security Account Manager)に対する緩和策

ATT&CKにおけるOS認証情報のダンプ(Security Account Manager)に対する緩和策には、以下が記載されている。

① オペレーティングシステムの設定(Operating System Configuration)

NTLMを無効にするか制限することを検討してください。

(攻撃手法に対するシステム強化につながるオペレーティングシステムまたはオペレーティングシステムの一般的な機能に関連する設定の変更を行いなさい。)

例えば、以下のような対策を検討する。

- NTLM(認証)の無効化もしくは制限

② パスワードポリシー(Password Policies)

ローカルadministratorアカウントに、ネットワーク上のすべてのシステムにわたって複雑で一意のパスワードが設定されるようにしてください。

(アカウントの安全なパスワードポリシーを設定して適用しなさい。)

例えば、以下のような対策を検討する。

- 複雑なパスワードポリシーの設定

③ 特権アカウント管理(Privileged Account Management)

厳密に制御されない限り、システム全体にわたってローカルadministratorグループにユーザーアカウントまたはadministratorドメインアカウントを設定しないでください。これは、多くの場合、すべてのシステムで同じパスワードを持つローカルadministratorアカウントが存在することと同等だからです。企業ネットワークの設計と管理のベストプラクティスに従って、管理層全体で特権アカウントの使用を制限します。

(SYSTEMやrootなど、特権アカウントに関連付けられたアカウントの作成、変更、使用、および権限を管理しなさい)

例えば、以下のような対策を検討する。

- ローカルAdministratorの無効化(ローカルAdministratorsにドメインユーザーを登録しない、ユーザーへの特権付与を制限)

④ ユーザートレーニング(User Training)

複数のアカウントに同じパスワードを使用しないようにユーザーと管理者をトレーニングすることにより、アカウントおよびシステムにおける認証情報の重複を制限します。

(攻撃者によるアクセスや不正操作の試みに気づくようユーザーを訓練して、スピアフィッシング、ソーシャルエンジニアリング、およびユーザーの操作を伴うその他の手法のリスクを軽減します。)

例えば、以下のような対策を検討する。

- セキュリティ教育(パスワード管理など)

参考情報

まとめ

ATT&CKでは攻撃に対する緩和策(Mitigations)が多く書かれてはいるが、これらすべてを実施するのが難しい場合もあれば、対策としてこれで十分なのか判断しづらい場合もある。そのため、攻撃手法を把握し、攻撃者の観点を身に着けることによって、緩和策の優先順位付けや追加対策の要否検討に活かすことができる。

なお、ATT&CKでは各攻撃手法に対する検知策(Detection)も記載されている場合がある。攻撃を防ぐ防止策を打つのが難しい場合は、検知策を導入することで攻撃の早期発見を図るのも一つの方法である。

本コラムでは、MITRE ATT&CKの内容について、OS認証情報のダンプを例に攻撃手法や緩和策の一部を解説した。次回は、MITRE ATT&CKを利用する上で、様々な攻撃の局面で使用される膨大な攻撃手法や攻撃技術などを抽出・可視化するツールであるMITRE ATT&CK Navigatorの使用方法について解説する。

- *1:MITRE ATT&CK

https://attack.mitre.org/

-

*本文書中の翻訳文書は、NTTデータ先端技術株式会社により情報提供されています。

これは、本項「主な参考文献」にて公開される文章の、非公式の翻訳を含みます。

英文が公式版であるとみなされ、翻訳文と英文においての曖昧さや不明瞭さについては、英文が優先されます。

NTTデータ先端技術株式会社は、本翻訳文書に含まれる過失に対する責任を負いません。

Writer Profile

セキュリティ事業本部

セキュリティコンサルティング事業部 コンサルティングサービス担当 課長

戸田 勝之(CISSP、CEH、CISA)

セキュリティ事業本部

セキュリティコンサルティング事業部 コンサルティングサービス担当

エグゼクティブコンサルタント

内閣サイバーセキュリティセンター 重要インフラ専門調査会 委員

松田 栄之

Tweet