MITRE ATT&CK その4 ~ MITRE ATT&CK Navigatorの使い方と対策の例 ~

MITRE ATT&CKには、数多くのテクニック(技術・手法)が定義されている。いろいろな攻撃の局面で使用される膨大な攻撃手法や攻撃技術などを可視化するツールがMITRE ATT&CK Navigatorⅰ(以降、Navigatorと呼ぶ)である。本号では、Navigatorの使い方とその結果を利用した対策の実施例を解説する。

1. Navigatorの概要

1.1 Navigatorとは

Navigatorは、MITRE ATT&CK Matrixⅱの基本的なナビゲーションの機能を提供するように設計されている。このNavigatorでは、利用者はレイヤーを定義して、特定のプラットフォームの手法のみを表示したり、特定の敵が使用する手法を強調表示したりすることができる。Navigatorの機能として、マトリクス色分け、コメントの追加、数値の割り当てなどがあり、MITRE ATT&CK Matrixを視覚化することができる。

1.2 Navigatorのメニュー

Navigatorを使用するときは、次のURLをアクセスする。

https://mitre-attack.github.io/attack-navigator/v2/enterprise/

Navigatorは、MITRE ATT&CK Matrixと同じマトリクスが表示され、Navigatorの右上のメニューを利用して、330(重複を含む)あるマトリクスのテクニック(技術・手法)から目的に応じたテクニックを選択することができる。

Navigatorは、1つの攻撃シナリオに対して1つの名前を付けることができる。メニューは、3つのコントロールに分かれ、

①レイヤーが対象とする攻撃グループ、攻撃ソフトウェアなどを絞り込む選択コントロール、

②レイヤーに対して選択した機能など対する操作を行うレイヤーコントロール、

③レイヤーに対して選択したテクニックに対する色付け、重みづけなどを行うテクニックコントロールがある。

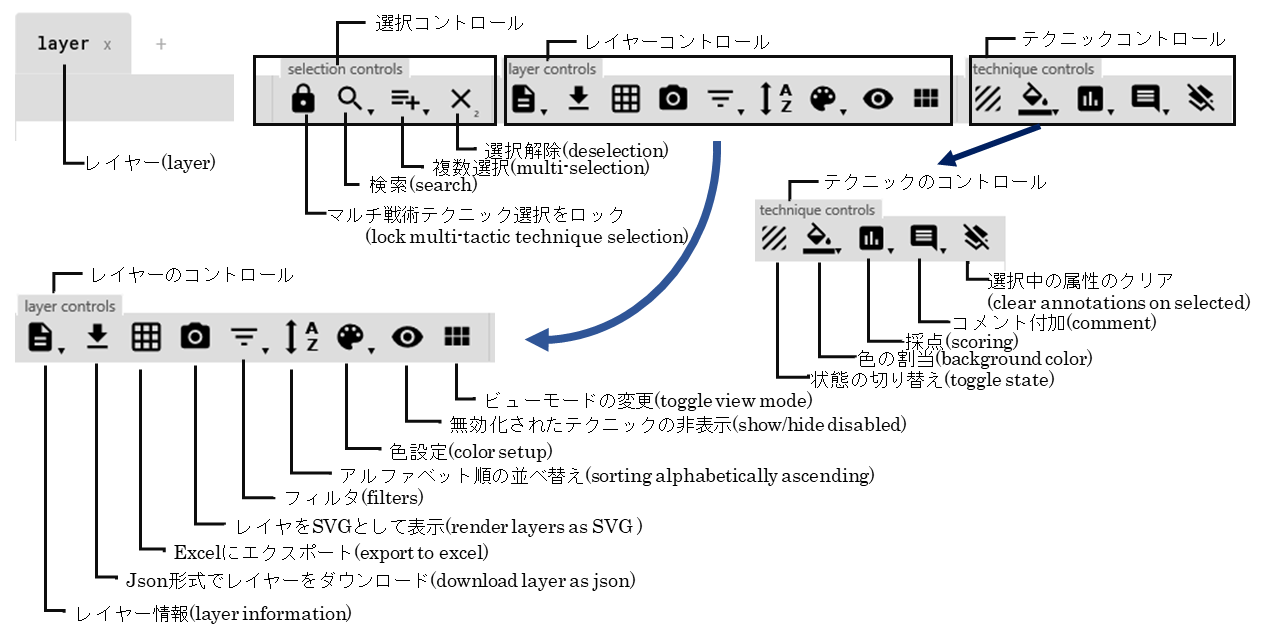

Navigatorの右上のメニューを示す。

図1 Navigatorのメニュー

2. Navigatorの使い方の例

2.1 攻撃者グループを指定する場合

次のような場合に、攻撃者グループを指定してNavigatorを利用することが想定される。

- 攻撃者がどのような流れで攻撃をしてくるかを想定したシミュレーションを行う場合

- EDR製品の報告、CSIRTの分析で攻撃を検知して攻撃者グループが特定された場合

このような場合、Navigatorの攻撃者グループを指定して、どのような戦術でどのようなテクニック(技術・手法)を使っているかを明らかにすることになる。

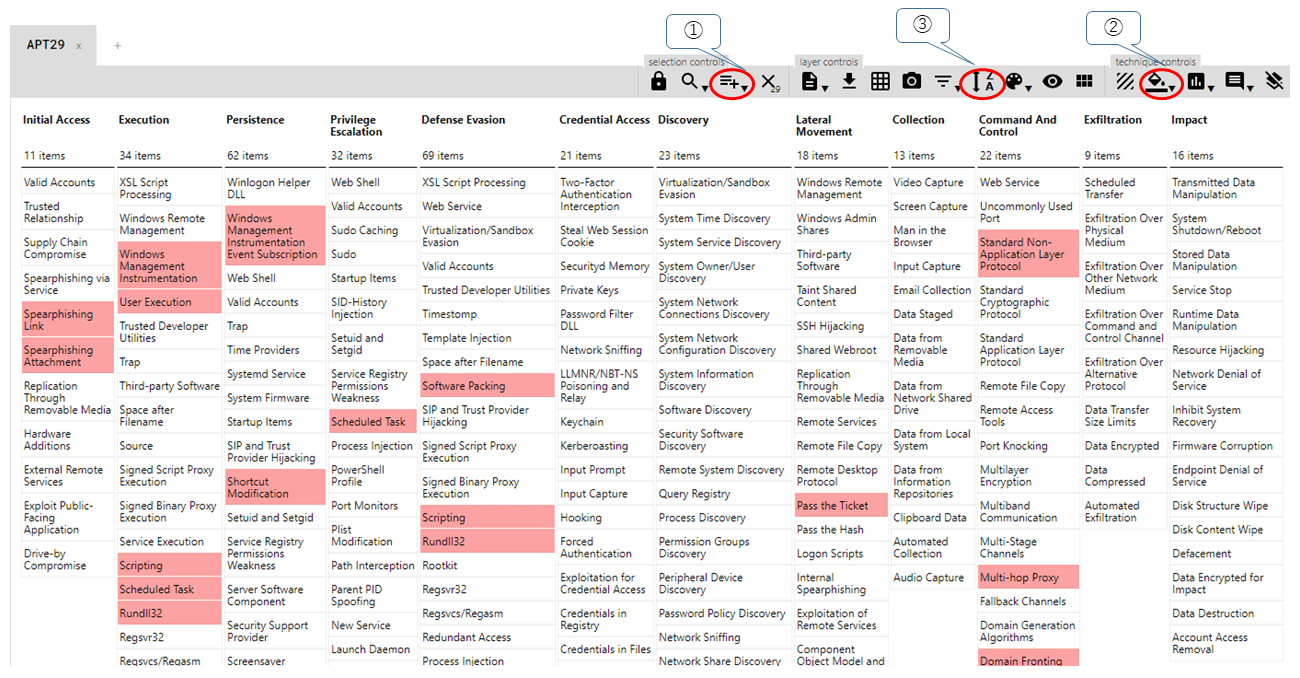

APT29を例に、Navigatorのメニューの操作を行う例を示す。

①「選択コントロール」の「複数選択」をクリック、「Threat Group」 からAPT29を選択する。

②テクニックコントロールの色の割当をクリックし、「テクニックコントロール」の「色の割当」で色を選択。今回は薄い赤色を選択している。

③「アルファベットの並べ替え」で、「アルファベットの並べ替え」で表示を切り替えることが可能。今回は降順で表示している。

その結果を図2に示す。APT29が攻撃に使う初期アクセス(Initial Access)からC&C(Command and Control)までに使用されるテクニック(技術・手法)が明らかになる。

図2 攻撃者グループのAPT29を選択したナビゲーションの例

2.2 攻撃者が使用するソフトウェアを使用する場合

次のような場合に、攻撃者グループの使用するソフトウェアがどのような戦術で、どのようなテクニックで使用されるかを分析する場合にNavigatorを利用することが想定される。

- 不正アクセス、侵害を起こすソフトウェアが明らかになり、自社への影響を調査する場合

- EDR製品の報告、CSIRTの分析で攻撃を検知して、自社への影響を調査する場合

このような場合、Navigatorのソフトウェアを指定して、どのような戦術でどのようなテクニック(技術・手法)を使っているかを明らかにすることになる。

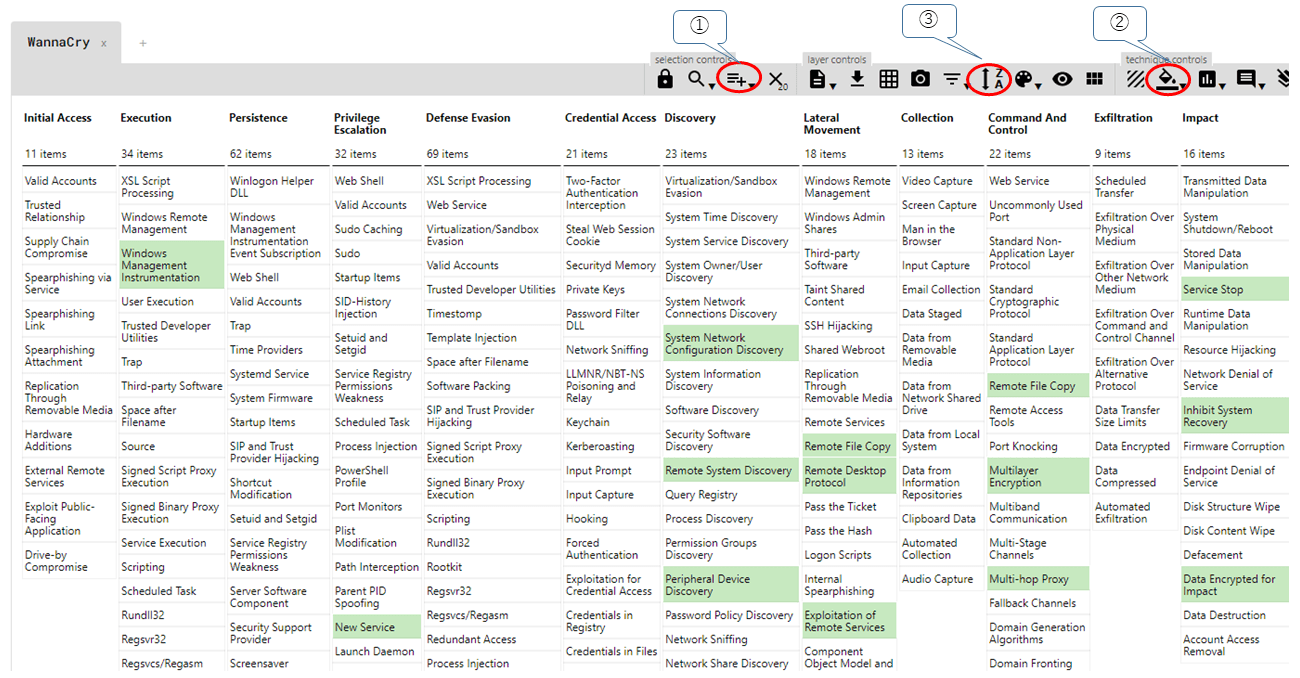

WannaCryを例に、Navigatorのメニューの操作を行う例を示す。

①「選択コントロール」の「複数選択」をクリック、「ソフトウェア(Software) 」からWannaCryを選択する。

②「テクニックコントロールの色の割当」をクリックし、薄い緑色を選択する。

③「アルファベットの並べ替え」で、逆をしている(表示の都合)

その結果を図3に示す。WannaCryを攻撃に使う初期アクセス(Initial Access)から影響(Impact)までに使用されるテクニック(技術・手法)が明らかになる。

図3 WannaCryを選択したナビゲーションの例

2.3 検索機能を使用する場合

他には利用者が「検索機能」を利用して任意で選択する方法もある。次のような場合、検索機能を指定して、Navigatorを利用することが想定される。

- 不正アクセス、侵害などの特定のキーワードを指定して、どのような戦術、どのようなテクニック(技術・手法)で使用されるか調査する場合

- EDR製品の報告、CSIRTの分析から特定のキーワードが見つかり、どのような戦術、どのようなテクニック(技術・手法)で使われているか影響を調査する場合

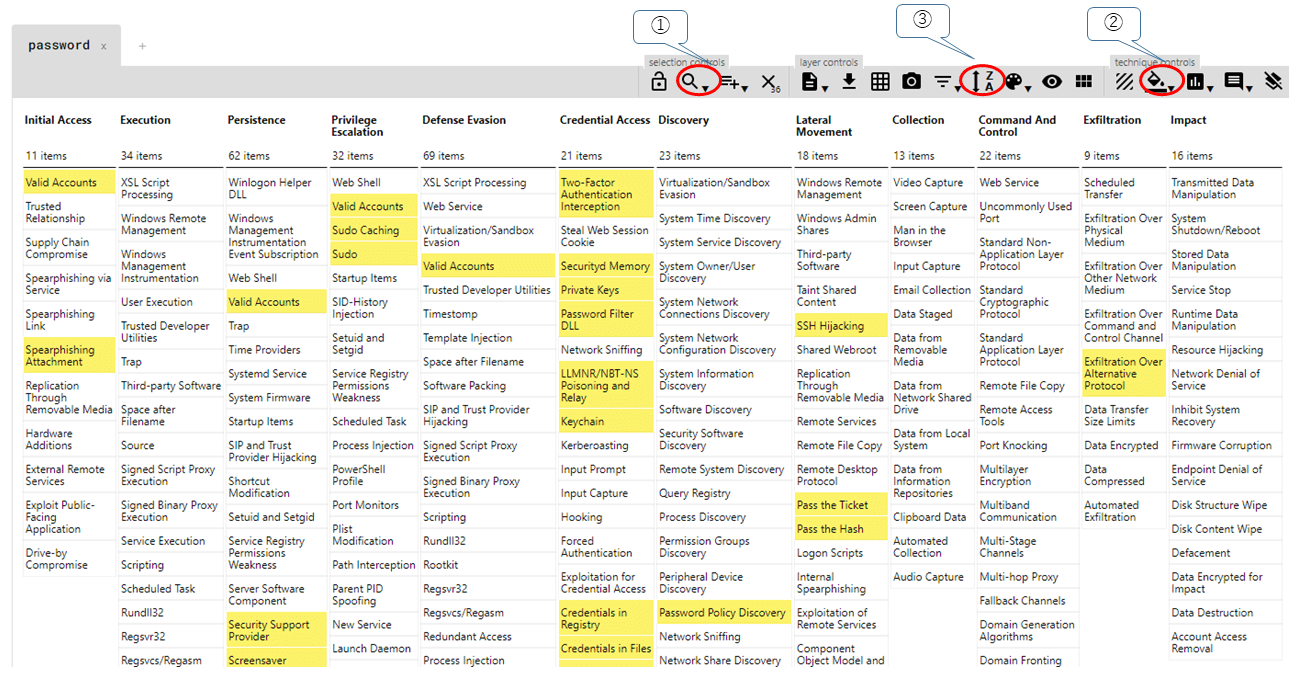

「password」を例に、Navigatorのメニューの操作を行う例を示す。

①「検索」をクリック、「password」を入力する。

②「テクニックコントロールの色の割当」をクリックし、薄い黄色を選択する。

③「アルファベットの並べ替え」で、逆をしている(表示の都合)

その結果を図4に示す。「password」というキーワードが影響するに使う初期アクセス(Initial Access)から持ち出し(Exfiltration)までに使用されるテクニック(技術・手法)が明らかになる。

図4 「password」で検索したナビゲーションの例

3. ナビゲーションの結果の利用方法

3.1 評価の進め方

攻撃者グループに着目、攻撃のソフトウェアに着目、特定のキーワードに着目などにより、影響する戦術とテクニックが明らかになる。

(1)攻撃を受けた場合の対処

攻撃を受けた後にナビゲーションを使う場合には、どの戦術まで攻撃を受け、どのテクニックを使用したかを明らかにする必要がある。該当するテクニックの緩和策が十分に機能していたかを評価する必要がある。さらに、それ以降の戦術及び該当するテクニックについて評価する必要がある。

(2)予防策として利用する場合

攻撃者グループに着目、攻撃のソフトウェアに着目、特定のキーワードに着目などにより明らかになった戦術とテクニックについて、それぞれのテクニックについて評価することになる。該当するテクニックについて、すべて評価する方法があるが、テクニックの数が多い場合、特定の戦術に着目してその戦術で該当したテクニックを評価する方法ことも可能である。例えば、初期アクセスと持ち出しの戦術に着目にして該当するテクニックを評価するようなことを意味する。

もちろん、Navigatorを使用せずに、すべての戦術に対応するすべてのテクニック(重複を含む330のテクニック)を評価し、網羅的に評価する方法もある。

3.2 評価の例

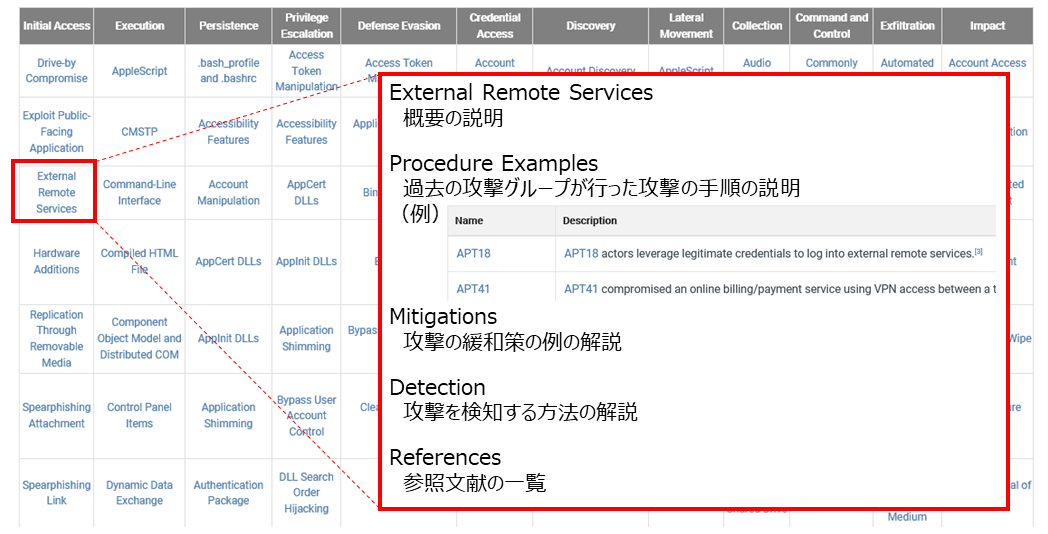

評価の進め方を決め、次にテクニックを評価することになる。評価の対象とするテクニックは、MITRE ATT&CK Matrixの該当するセルをクリックして表示する。表示する内容はここに異なるが、構成する内容は図5に示すようになっている。

図5 テクニックの構成内容

評価の例としては、該当するセルのテクニックが検知できるか、また攻撃を受けた時に緩和策が有効に機能するかまたは緩和枠が準備できていないか評価する。

第2回のコラム「MITRE ATT&CK その2ⅲ」で解説したスピアフィッシング攻撃(MITRE ATT&CK MatrixのT1193ⅳ)の緩和策と検知を和訳すると表1のようになる。これらの項目について、緩和策および検知の機能が達成できているか否か、または達成度を評価して、このテクニックに対する成熟度を評価する。

| 項目 | 説明 | |

|---|---|---|

| 緩和策 | アンチウイルス/ アンチマルウェア |

アンチウイルスは、疑わしいファイルを自動的に隔離することもできる。 |

| ネットワーク侵入防止 | ネットワーク侵入防止システムおよび悪意のある電子メールの添付ファイルをスキャンして削除するように設計されたシステムを使用して、悪意ある活動をブロックできる。 | |

| Webベースのコンテンツを制限 | .scr、.exe、.pif、.cplなどメールで送信してはならない不明または未使用の添付ファイルをデフォルトでブロックする。一部のメールスキャンデバイスは、圧縮および暗号化されたファイルを開いて分析する。 | |

| ユーザー訓練 | ユーザーは、ソーシャルエンジニアリングの手法やスピアフィッシングメールを識別するようにトレーニングする。 | |

| 検知 | ネットワーク侵入検知システムと電子メールゲートウェイを使用して、送信中の悪意のある添付ファイルによるスピアフィッシングを検知できる。 対策として署名検証や異常な動作で検知できるが、攻撃者はこれらの対策を回避する方法で添付ファイルを作成する可能性に注意が必要である。 | |

| ウイルス対策では、悪意のあるドキュメントや添付ファイルをスキャンしてメールサーバーまたはユーザーのコンピューターに保存する際にウイルスを検知する可能性がある。 エンドポイントセンシングまたはネットワークセンシングは、添付ファイルを開くと、悪意のあるイベント(Microsoft Word文書またはPDFがインターネットの送信、Powershell.exeの起動など)を検知し、クライアント実行およびスクリプトの悪用などの手法を実行する可能性があることに注意する必要がある。 | ||

このように評価対象としたテクニックについて評価を行い、攻撃への対応の全体を評価することになる。

4. まとめ

MITRE ATT&CKは、攻撃に対するナレッジが体系的に整理されたフレームワークであり、攻撃に対する防御、対処に関して有用なツールである。MITRE ATT&CKのナレッジは定期的に更新が行われているが、過去に起こった攻撃、テクニックを基に構成されため、未知の攻撃については十分に機能しない可能性がある。この場合は、攻撃インテリジェンスの情報を併用して解析や評価するなどの対応が必要となる。また、すべての攻撃者グループのナレッジが含まれていないことに注意が必要である。

-

*本文書中の翻訳文書は、NTTデータ先端技術株式会社により情報提供されています。

これは、本項「主な参考文献」にて公開される文章の、非公式の翻訳を含みます。

英文が公式版であるとみなされ、翻訳文と英文においての曖昧さや不明瞭さについては、英文が優先されます。

NTTデータ先端技術株式会社は、本翻訳文書に含まれる過失に対する責任を負いません。

主な参考文献

- *ⅰ:MITRE ATT&CK Navigator

https://mitre-attack.github.io/attack-navigator/v2/enterprise/ - *ⅱ:MITRE ATT&CK Matrix

https://attack.mitre.org/versions/v6/matrices/enterprise/ - *ⅲ:MITRE ATT&CK その2 ~攻撃手法と緩和策(スピアフィッシング攻撃の場合)~

http://www.intellilink.co.jp/column/security/2020/061700 - *ⅳ:Spearphishing Attachment

https://attack.mitre.org/versions/v6/techniques/T1193/

Writer Profile

セキュリティ事業本部

セキュリティコンサルティング事業部 コンサルティングサービス担当

エグゼクティブコンサルタント

内閣サイバーセキュリティセンター 重要インフラ専門調査会 委員

松田 栄之

セキュリティ事業本部

セキュリティコンサルティング事業部 コンサルティングサービス担当 課長

戸田 勝之(CISSP、CEH、CISA)

Tweet