サプライチェーンの情報セキュリティマネジメント 第3回 ~ ISOでの標準化の状況を中心に解説

5. ICTサプライチェーンに対する情報セキュリティマネジメント

現代の組織、企業ではICT製品、サービスの利活用がその業務を遂行するために不可欠です。組織、事業活動に不可欠なほとんど全ての情報がICTシステムにより蓄積、処理されています。一方、これらのICTシステムはさまざまなサプライアからの製品、サービスが多段階かつグローバルなサプライチェーンを経由して組み合わされて提供されることが一般的です。このことは、多段階にわたるサプライチェーンの可視性、透明性、トレーサビリティを困難にする一方、サプライチェーンに関与する組織および人が増大することとなり、情報セキュリティリスクの増大をまねくことになります。このリスクを緩和するために、ISO/IEC 27036 Part3[1]ではICTサプライチェーンに対する情報セキュリティマネジメントと必要な管理策に焦点を当てています。これらは、4章で述べた一般的なサプライチェーンに対する情報セキュリティマネジメントの要求条件をシステムライフサイクルプロセスを通して整理したのと同様、ICTシステムのライフサイクルプロセスに対応して整理が図られています。

5.1 ICTサプライチェーンに対する情報セキュリティマネジメントの基本指針

- アクアイアとサプライアの間で情報セキュリティリスク管理とその実践を相互に信頼できる関係を構築する必要があります。具体的には、関係する製品、サービスに対するリスクの共有、可視化、透明性の確保とトレーサビリティの確保です。リスクの共有は、利用する製品、サービスの重要度や脆弱性に関する情報の共有により、可視化は、製品、サービスの継続的監視により、透明性は契約上の要件と品質への期待の共有、製品、サービスの提供プロセスの開示、トレーサビリティは、製品、サービスの品質、セキュリティに関する重要な要素に対する責任者を特定し継続的にレビューを行う事、などで確保できるようになります。

- 信頼できる関係を構築するためにアクアイアとサプライアは、相互にICTサプライチェーンに対する情報セキュリティマネジメントを実践できる組織能力を構築しておくことが必要です。これには、ICTサプライチェーンを通じて提供される製品、サービスに対するシステムライフサイクルプロセスの確立と、これに対応した情報セキュリティリスク管理とマネジメントシステム(ISMS)の構築が必要です。特に、リスク管理には、ICTサプライチェーンに関連する潜在的な脆弱性が悪用される前に、それらを特定し、悪影響を緩和するための計画などが必要になります。

- アクアイアとサプライアは対話を確立し、互いの情報と情報システムの保護に関する相互の期待について理解を深める必要があります。アクアイア、サプライア両者で必要な組織能力を構築し、ISMSを確立し、これを通して生成される情報セキュリティマネジメントの状況を相互に伝達することで相互の信頼関係を構築できるようになります。より具体的には、対象とする製品、サービスに対するシステムライフサイクルに対応した情報セキュリティマネジメントの要件と管理策を利用することになります。これについては、ISO/IEC 27002[2]に追加する形でISO/IEC27036 Part3 第6章および両者の対応関係がAnnex Bにまとめられています。

5.2 重要なICTサプライチェーンのセキュリティ対策

ICTサプライチェーンのセキュリティ対策として特に重要な概念は以下の通りです。これらは、ISO/IEC 27036 Part3 第5.8節で取り上げられている一般的な情報セキュリティ対策ですが、ICTサプライチェーンの類型に応じて重点的に適用していく必要があると考えられるものです。サプライチェーンの類型から見ると、以下のような対応が考えられます。

- 類型によらず一般的に必要な対策としては、a), e), f), h), j)

- 製品(ハード、ソフト)のサプライチェーンに対しては、 g), i), l), m), n)

- サービス(開発・運用業務委託、ビジネスアウトソーシング等)b), c), d)

重要な概念

- アクアイア、サプライア間でのセキュリティ保護の連携(Chain of Custody):対象とする製品、サービスおよびその要素の変更、引継ぎが正式に承認され、透明性と検証性が確保されていることがサプライチェーン全体に継承されていること。

- 最少特権アクセス(Least Privilege access):担当者の重要な情報と情報システムに対する、必要最低限の特権アクセス権の付与。

- 職務の分離:データの作成、変更、削除のプロセス、またはハードウエアとソフトウエアの開発、運用、削除のプロセスに対して、1人の人または役割だけでタスクを完了できないように制御する。

- 改ざん防止および証跡の保護:情報および情報システムに対して改ざんの防止が実装されると同時に、これが行われた場合の証跡を保護する。

- 重要な情報の持続的保護:重要な情報およびデータを、生成、転送、変更、蓄積、処理を通して一貫して保護する。

- コンプライアンスの維持:契約に基づくコンプライアンスを独立に継続して確認する。

- ソフトウエアコードの評価、検証:不審なコードを検出するためのソフトウエアコード検証を利用する。

- ICTサプライチェーンセキュリティに関する教育:ICTサプライチェーンに関する情報セキュリティマネジメントを関係者効率的に教育、訓練する。これには、セキュア開発や改ざん検知なども含まれる。

- サプライアの脆弱性に関する評価と対応能力:サプライアが研究者、顧客、さまざまな情報源から脆弱性に関する情報を収集し、必要な短期間に重要な影響分析と適切な対策を講じる能力を有しているかアクアイアが適切に評価する。

- 要求条件の明確化1:利用される製品、サービスおよびこれらが利活用される開発、利用環境に関する要求条件がアクアイア、サプライア間の合意の中で明確に述べられていること。これらの中には、使用される開発、統合、および配信プロセスに関する情報セキュリティテスト、コード修正、これを保証する仕組みなどが含まれることになります。

- 知的財産に対する所有権と保護責任の明確化:知的財産権のアクアイアとサプライアの所有権、および知的財産権を保護するための双方の責任が契約に明記されていること。

- グレーマーケットコンポーネントの回避:利用される製品のコンポーネントの出所、検証方法を明確化することで、不審なコンポーネントの利用を回避する。

- 匿名による取得:適切かつ実現可能な場合はアクアイアの製品、サービスの取得を匿名化する。これは特にアクアイアの身元に関する機密保持が必要な場合に行われる。

- スペアパーツの一括取得:長寿命システムを構成する重要な部材が利用期間中に取得できなくなるリスクを回避するため、使用期間を考慮してスペアパーツを一括取得しておく。

- サプライアに対する契約条件の継承:サプライアの製品、サービスに対してさらにその上流のサプライアが存在する場合は、アクアイア、サプライア間の契約条件を再帰的に適用する。

- 1: 特にハード、ソフトの重要なコンポーネントに対してはISO/IEC 15408[3]いわゆるCC(Common Criteria)を利用することが考えられます。

5.3 ICTサプライチェーンに対する情報セキュリティ管理策

ISO/IEC 27036 Part3 第6章では、ISO/IEC/IEEE15288[4]で規定されているシステムライフサイクルに対応したプロセス毎に、ICTサプライチェーンに対する情報セキュリティ管理策が示されています。非常に網羅的で多岐に渡ることから、ここではその詳細を述べることはしませんが、いくつか代表的なプロセスに対応したものを見てゆくことにします。

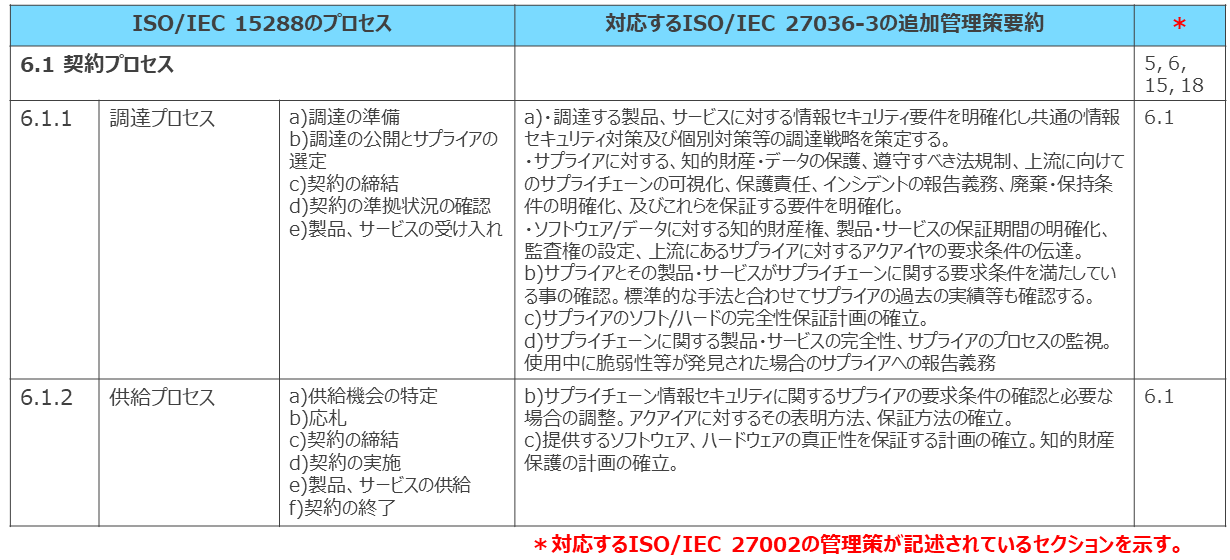

まず、契約プロセスに対応したものを表5に示します。ここでは、右側の欄に、ISO/IEC15288で規定されたプロセスを示し、これに対応した管理策を示しています。また、一番右の欄には、対応するISO/IEC27002の管理策のセクション番号を示しています。表3、4の一般的なサプライチェーンに対する契約プロセスと比較して頂くとよくわかりますが、表5では、ICTサプライチェーンにより特化した管理策が示されています。

表5. ICTサプライチェーンの契約プロセスに対する情報セキュリティ管理策

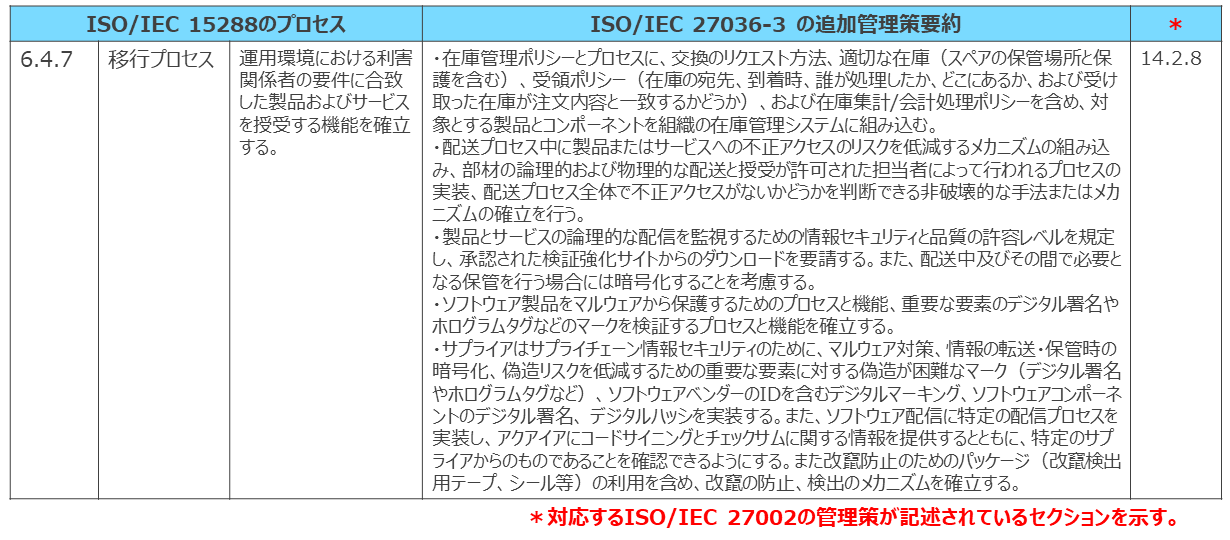

次に、表6に技術プロセス群の中の移行プロセスについての管理策を示します。移行プロセスは、運用環境における利害関係者の要件に合致した製品およびサービスを授受する機能を確立することに対応します。サプライチェーンにおけるいわば具体的なチェーンと言えます。4章で述べた一般的なサプライチェーンに対する要求条件にはこのプロセスは対象になっていませんが、ICTサプライチェーンではこの部分の管理が重要と考えることができます。詳細な内容は、表を見て頂ければわかりますが、授受する製品、サービスの完全性、真正性の保証だけでなく、授受のための手続き、在庫管理、配送プロセスの保護、ソフトウエア製品に対するマルウエアからの保護など、多岐に渡っています。これらは、対象とする製品、サービスの重要度とリスクに応じて適用されることとなります。

表6. ICTサプライチェーンの技術プロセス群:移行プロセスに対する情報セキュリティ管理策

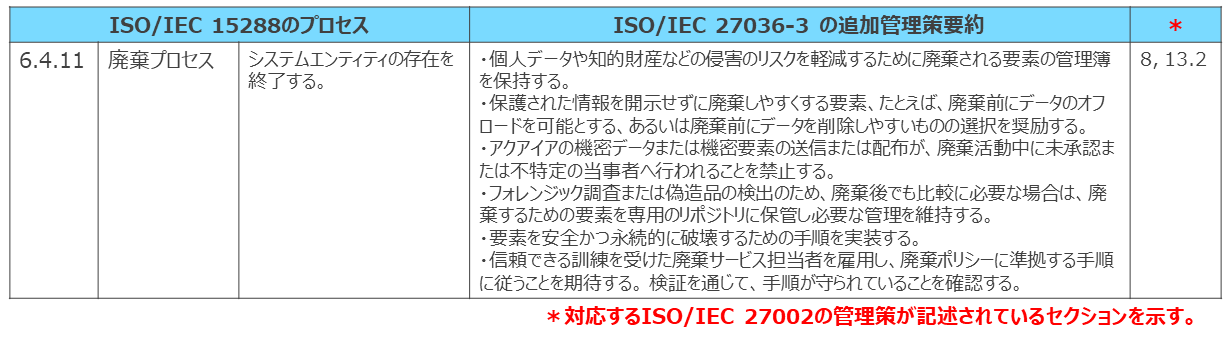

最後に、同じく技術プロセス群の廃棄プロセスに対応した情報セキュリティ管理策を表7に示します。廃棄に関しては、案外情報セキュリティ管理策の抜け穴になるところです。当然、契約プロセスの中で廃棄に関する責任分担等は規定されていますが、ここではより具体的な管理策が網羅的に示されています。これらは、対象とする製品、サービスの重要度、情報セキュリティリスクに応じて選択されることとなりますが、実際にはここで選択された管理策は、契約プロセスにフィードバックしておく必要があります。

表7. ICTサプライチェーンの技術プロセス群:廃棄プロセスに対する情報セキュリティ管理策

参照文献

- [1] ISO/IEC, 27036, Information technology — Security techniques — Information security for supplier relationships Part 3: Guidelines for information and communication, 2013.

- [2] ISO/IEC, 27002 Code of practice for information security controls, 2013.

- [3] ISO/IEC, 15408, Information technology - Security technigues - Evaluation criteria for IT security, Part1,2,3, 2008, 2009.

- [4] ISO/IEC/IEEE, 15288, Systems and software engineering — System life cycle processes, 2015.

Writer Profile

NTTデータ先端技術株式会社 フェロー

工学博士、CISSP, CISA

三宅 功

Tweet