PCI DSSで学ぶAWSセキュリティ② ~要件別のセキュリティ対策前編~

前回(https://www.intellilink.co.jp/column/security/2021/070800.aspx)は、PCI DSS [1]のスコーピングとセグメンテーションという概念を用いてAWSプラットフォーム上で守るべき情報と扱う範囲を特定、他の環境から分離して保護する方法について紹介しました。

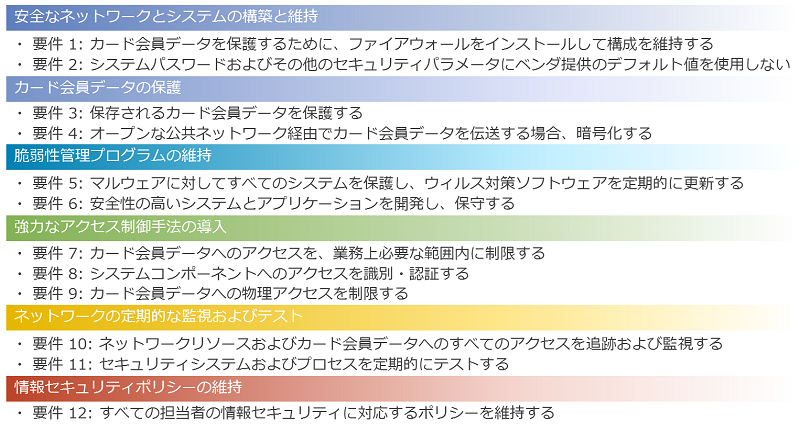

今回は、AWSから公開されているガイダンス文書[2]をもとにPCI DSSの各要件に沿ってAWSプラットフォーム上のセキュリティ対策について説明していきたいと思います。PCI DSSは6つの目標と12個の要件で構成されていますが、今回は前半部分の要件1から6について紹介します。

要件1:カード会員データを保護するために、ファイアウォールをインストールして構成を維持する

本要件では、ファイアウォールを適切に構成し、守るべき情報が伝送、処理、保存される環境へのインターネットからの直接アクセスの禁止や、業務上必要な通信に制限することなどが求められます。AWSプラットフォーム上では、AWSから提供されるテクノロジを用いて実現することが可能です。

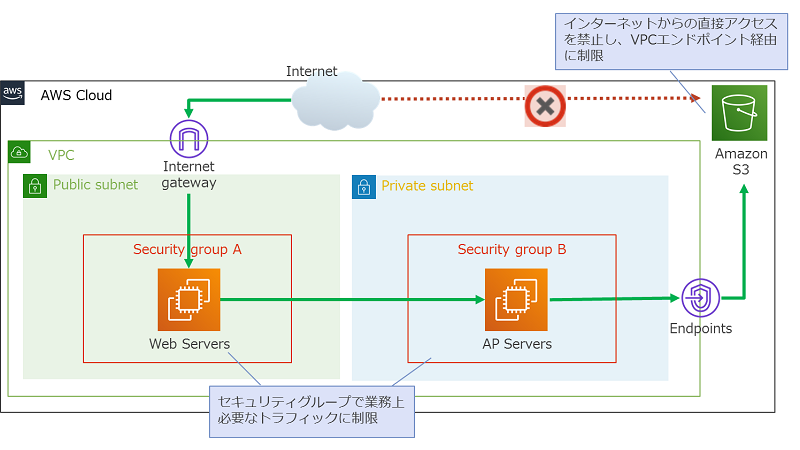

- ①セキュリティグループ

VPC内のリソースのステートフルファイアウォールとして機能し、仮想ネットワークインターフェイスで受信および送信するトラフィックを制御 - ②VPCエンドポイント

利用者自身のVPCでプライベートIPアドレスを使用して、サポートされているAWSサービスに接続

例えば以下の図では、Public subnet上のWeb Servers、およびPrivate subnet上のAP Serversにセキュリティグループを適用して「インターネットからのhttps」「Web Servers ⇔ AP Servers間のhttps」などの必要最小限のトラフィックに制限すると共に、守るべき情報が保存されているS3に対してはパブリックアクセスブロック設定やバケットポリシー設定などを用いてインターネットからの直接アクセスを禁止して利用者ネットワークからVPCエンドポイント経由でのプライベート接続のみ可能な構成としています。

要件2:システムパスワードおよびその他のセキュリティパラメータにベンダー提供のデフォルト値を使用しない

本要件では、業界で認知されているシステム強化基準を用いてシステムをセキュアに構成することが求められます。システム強化基準には、例えば米国のCIS(Center for Internet Security)が発行するCIS Benchmarkというものがあり、システムを安全に構築・維持するためのベストプラクティスがまとめられています。以下の基準などに従い、AWSプラットフォーム上で自身が構築したインスタンスだけでなく、自身が利用しているAWSのサービスもセキュアに構成する必要があります。

- ●インスタンスの構成基準:CIS Benchmarks for EC2 instance types

- ●AWSサービスの構成基準:CIS Benchmark for AWS

- ●インスタンスの評価:Amazon Inspector

- ●AWSサービスの評価:AWS Security Hub

また、AWSから提供されている以下のサービスを活用することでCIS Benchmarkに沿ってシステムが構成されているかを検証することが可能です。

要件3:保存されるカード会員データを保護する

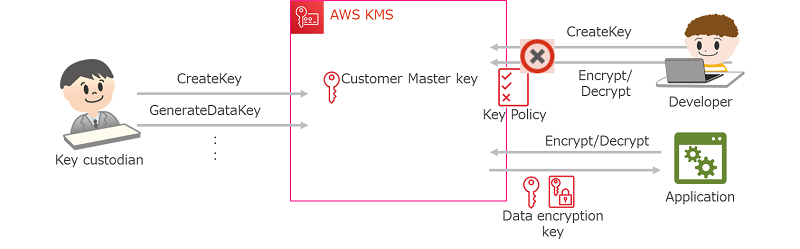

本要件では、守るべき情報の保存は必要最小限(保存期間や場所などの観点)とし、保存する場合は暗号化などにより保護することが求められます。また暗号化を用いて保護する場合、暗号化に使用する鍵自体をセキュアに保存および管理することも求められます。AWSではKMSという暗号鍵管理サービスが提供されており、FIPS140-2(暗号化モジュールのセキュリティ要件を規定する米国およびカナダ政府の規格)検証済みまたは検証段階であるセキュアなハードウェア上に暗号鍵が保存されます。ただし、KMSを使用さえすれば良いわけではありません。暗号鍵へのアクセス制御や鍵管理ポリシーの実装は利用者側の責任です。

例えば、鍵の生成など鍵管理作業は暗号鍵管理者のみ、暗号化や復号処理はアプリケーションのみとし、開発者など他のアクセスは拒否するようKMSのキーポリシー設定を用いて構成することが可能です。

要件4:オープンな公共ネットワーク経由でカード会員データを伝送する場合、暗号化する

本要件では、インターネットなどのオープンネットワークを介して情報を伝送する場合に強力な暗号化方式などを用いて保護することが求められます。

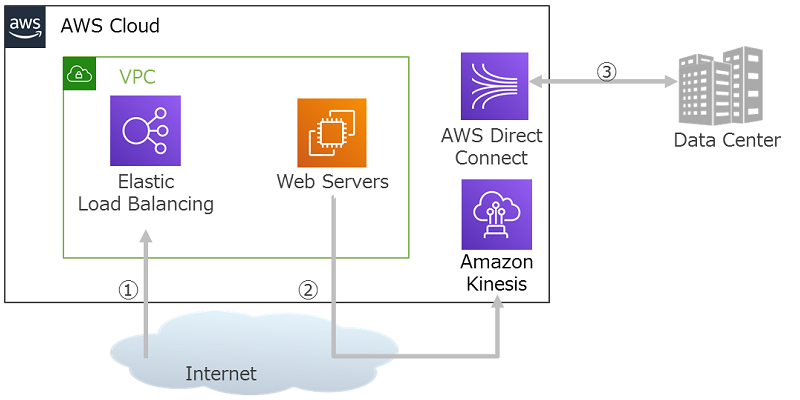

例えば以下の図のAmazon Elastic Load Balancingなど外部に公開されているサービス(①)では、各サービスの設定オプションとして用意されているポリシー設定のうちtls1.2などセキュアな構成のみが許可されているポリシーを選択する必要があります。

また、インターネットを介してパブリックAWSエンドポイント(②)に接続する場合、互換性のために初期のTLS設定がサポートされているサービスもあるため、呼出し側のクライアントアプリケーションからtls1.2などセキュアな構成のみを使用して接続する必要があります。

なお、D

irect Connect(③)はAWSへの専用ネットワーク接続サービスですが、オンプレミス環境とAWS間の通信はデフォルトでは暗号化されていないため、Direct Connectを利用する際の自社データセンターからの接続経路にオープンネットワークが無いかなど検証し、追加制御の必要性を判断することが利用者に求められています。

要件5:マルウェアに対してすべてのシステムを保護し、ウイルス対策ソフトウェアを定期的に更新する

本要件では、マルウェアの影響を受けやすいすべてのシステムに対するウイルス対策ソフトウェアの導入および適切な管理が求められます。Amazon RDSなどのAWSマネージドのサービスはAWS側に対策を担う責任がありますが、EC2インスタンスを使用してオペレーティングシステムを自分達で構築しているような場合は、利用者自身で適切なウイルス対策ソフトウェアの選定、導入および管理が必要です。

要件6:安全性の高いシステムとアプリケーションを開発し、保守する

本要件では、セキュリティ脆弱性の特定・ランク割当て・パッチ適用、セキュアな開発・テスト・変更管理、Webアプリケーションの保護など、システム開発や保守を行う上での様々な対策が求められます。AWSでは各対策を支援する様々なサービスが提供されていますが、これらのサービス、あるいは個別導入した製品を活用し、セキュアなプロセスを構築、運用していくのは利用者の責任です。

【AWSから提供されるサービスの例】

- ●セキュリティ脆弱性の特定・ランク割当て・パッチ適用

使用しているソフトウェアの脆弱性を識別およびランク分けした上で、適切な期間内にパッチを適用して脆弱性に対処するプロセスの確立が必要です。インスタンスのセキュリティ評価サービスであるAmazon Inspectorを使用することでオペレーティングシステムなど特定の脆弱性の識別が可能です。またAWS Systems Manager Patch Managerを活用することでパッチ適用の自動化プロセスの確立が可能です。 - ●セキュアな開発・テスト・変更管理

OWASP Top10(The Open Web Application Security Projectが発行するWebアプリケーションにおける重大脅威に関するガイダンス)など業界のベストプラクティスにもとづいてセキュアにソフトウェアの開発およびテストを実施、本番環境にリリースするプロセスの確立が必要です。AWS Code Pipelineなどリリースプロセスのモデル化および自動化が可能なサービスを活用し、Amazon Inspectorによるセキュリティ評価作業などのチェック工程をリリースプロセスに組み込むことが可能です。 - ●Webアプリケーション保護

Webベースの攻撃に継続的に対処するため、Webアプリケーションファイアウォール(WAF)の導入などにより既知の攻撃から保護することが求められます。AWSプラットフォームではAWS WAFというWAFサービスが用意されています。OWASP Top10などに挙げられている重大な脆弱性を検知することが可能なマネージドルールの選択が必要です。

まとめ

今回はPCI DSS要件1から6をもとにAWSプラットフォーム上で求められるセキュリティ対策の概要を紹介いたしました。次回は残りの要件7から12をもとに説明したいと思います。

参考リソース

-

[1]

Payment Card Industry (PCI) Data Security Standard Version 3.2.1

https://www.pcisecuritystandards.org/document_library -

[2]

AWSにおけるPCI DSS (Payment Card Industry Data Security Standard) 3.2.1コンプライアンスガイド

https://d1.awsstatic.com/whitepapers/ja_JP/compliance/pci-dss-compliance-on-aws.pdf

お問い合わせ

AWSなどのパブリッククラウド環境のセキュリティについてまずは現状把握が重要です。PCI DSSなどのセキュリティ基準に基づいたアセスメントサービス、各種セキュリティ診断サービスなどでのご支援が可能です。お気軽にお問い合わせください。

また、本コラムではAWSのガイダンスをもとに各種AWSサービスを活用してのセキュリティ対策を中心に説明しましたが、マルチクラウドやハイブリッドクラウドでの対応、24h365dでの監視、より厳格な情報保護が求められている場合などAWSサービスだけではカバーできない点について弊社ソリューションにより実現可能な範囲もございます。お気軽にお問い合わせください。

https://www.intellilink.co.jp/contact-us.aspx

※Amazon Web Services、「Powered by Amazon Web Services」ロゴ、およびかかる資料で使用されるその他のAWS商標は、米国および/またはその他の諸国における、Amazon.com, Inc.またはその関連会社の商標です。