1. Active Directoryの重要性

Active Directory(以下本文中はADと表記します)はほとんどの企業でユーザやデバイスの認証・認可を司るシステム基盤として導入されています。昨今では社内システムの認証にとどまらず、クラウドサービスの認証においても認証プロキシ経由でADを参照するよう設計されているところも多く、その重要性は高まっています。また近年浸透してきたゼロトラストセキュリティモデルでは、あらゆるアクセスについて、都度の認証・認可の確認を行うことを原則としており、より強固な認証基盤の存在が求められています。

一方、大半のサイバー攻撃は、攻撃プロセスの侵入拡大フェーズにおいて認証情報の窃取を伴うため、ADは攻撃者が頻繁に狙う標的です。事実、Ryukランサムウェア (※1) はDomainGrabberというADの偵察を行うツールを内包しているものもあり、侵入後の被害範囲を拡大させ、最終的に1億5000万ドル以上の被害をもたらしたとされています。

※1 Ryukランサムウェア: 2018年頃から確認されたランサムウェア(身代金要求型マルウェア)の一種

2. Active Directoryの運用でよくみられる光景

AD運用の現場に目を移すと、多くのAD管理者が以下のような共通の悩みを抱えています。

- ●着任前に設計・構築されたADを引き継いでおり、着任前に何があったのか、なぜ現在の構成となっているかわからない。

- ●M&Aや組織の統廃合のたびに一貫した設計ポリシーの適用が難しく、構成は複雑化の一途をたどっている。

- ●ログのレビューがセキュリティポリシーで規定されているが、ADにおいてどのような観点でチェックすべきかわからない。

- ●ITインフラの脆弱性診断を定期的に実施しているが、ADの構成や設定はその対象には含まれず、不安を抱えている。

- ●ドメインコントローラーは内部ネットワークに設置しているが、最近クラウドサービスの認証も担っており、セキュリティ上の境界が曖昧になっている。

筆者自身もいくつかのAD運用の現場に関わった経験上心当たりがあるのですが、構成管理は何とかできているものの、脆弱性の管理までは手が回っていない、というのが多くの運用現場での実態ではないでしょうか。

3. Active Directoryに対する脅威

では、ADを取り巻く脅威にはどのようなものがあるのでしょうか。AD対する脅威を理解するために、一般的なサイバー攻撃のプロセスを確認しておきましょう。

3.1. サイバー攻撃のプロセス

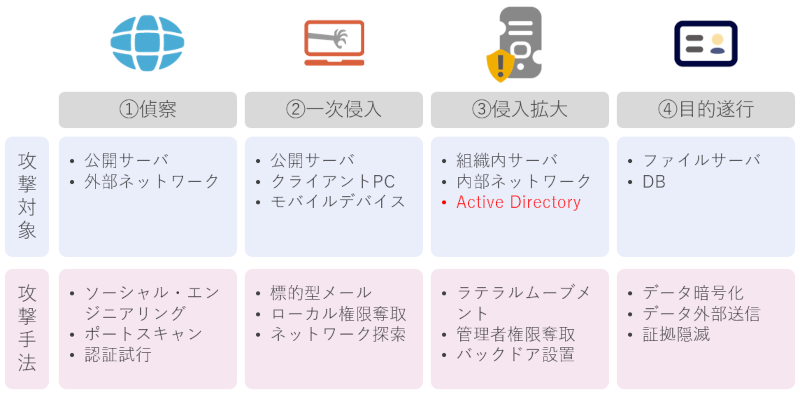

図1に示す通り、主として情報の窃取を目的とするサイバー攻撃は、一般的に以下の4つのフェーズで行われます。

図1 サイバー攻撃のプロセス

- ●偵察フェーズ

標的とする組織の情報調査を行います。また、外部からの攻撃が可能であるか、インターネットから組織の公開サーバ、ネットワーク機器への接続試行などを実施します。 - ●一次侵入フェーズ

実行ファイルを添付した標的型メールや不正なURLへの誘導などにより、主としてクライアントPCをターゲットにマルウェアに感染させます。 - ●侵入拡大フェーズ

一次侵入に成功したクライアントPCを遠隔操作して、組織内のネットワークを探索、サーバの脆弱性等を悪用して組織内を横断的に侵害(ラテラルムーブメント)していきます。このとき、侵入が成功したサーバにはさらに管理者権限の奪取を試み、継続的に攻撃に利用するためのバックドアを設置します。 - ●目的遂行フェーズ

目的の情報が格納されているサーバに対して侵入し、情報を外部に送信したり、身代金要求のために暗号化したりします。また、ログ等から攻撃活動の記録を削除するなど、証拠の隠滅を図ります。

ADサービスを提供するドメインコントローラーは、通常組織内ネットワークのサーバセグメントに配置されているため、一次侵入の標的にされることは稀で、侵入拡大フェーズで標的にされます。攻撃者は後述する手法を利用してドメインコントローラーへの攻撃を試みます。侵入拡大フェーズの中でもADの陥落は致命的で、ADの管理者権限が奪取された場合、ドメインに所属する組織内のサーバは攻撃者の管理下に置かれることになります。

一次侵入には、上述の通り標的型メール等の手法が用いられますが、その手法は年々巧妙化しており、完全に防ぐのは極めて困難です。したがって、その次のフェーズである、侵入拡大フェーズにおける防御、とりわけADをいかに守るかが、情報漏洩を防ぐ重要な要素となります。

3.2. ADへの攻撃手法

ADへの攻撃は主に次の3種類を併用して行われます。

- ●一次侵入した端末に格納されている認証情報を悪用

侵入したクライアントPCやサーバのローカルに保存されたパスワードハッシュや認証チケットを利用してさらにほかのサーバにアクセスします。代表的な手法としてPass-the-HashやPass-the-Ticketがあります。 - ●AD・ドメインコントローラー・Windows Serverの脆弱性を悪用

ADやそれを動作させるサーバの脆弱性を悪用して管理者権限を奪取します。例えば以下の脆弱性はドメインコントローラーへ直接アクセス可能な状態にあれば、比較的容易にADの管理者権限を奪取できる脆弱性です。- ・Kerberos認証の特権昇格の脆弱性(CVE-2014-6324)

- ・Netlogonプロトコルの特権昇格の脆弱性(CVE-2020-1472)

- ●ローカル管理者権限を悪用

多数の端末のセットアップの都合等でコンピュータのローカル管理者アカウントに共通のID・パスワードを設定しているケースではそれを使用してほかのサーバ等に侵入される可能性があります。

4. Active Directoryをセキュアに運用するために

以上、ADへの攻撃手法を踏まえ、ADをセキュアにするためには、AD環境に対して以下を実施することが肝要です。

- ●セキュリティパッチをタイムリーに適用する

脆弱性悪用の抑止、セキュリティ機能向上の早期適用のために可能な限り迅速にすべてのドメインコントローラーに対してセキュリティパッチを適用します。 - ●特権の付与を最小化する

アカウントを乗っ取られて特権を悪用された時の影響を軽減するために特権の付与を最小化します。また、ローカル管理者権限の悪用を防ぐためにも、ドメインに参加するすべてのPCに対してローカル管理者を与えるユーザも最小化します。 - ●AD管理専用端末を設ける

ADを管理する端末には管理者アカウントの認証情報が保存されるため、これらの端末は管理専用とし、ネットワークアクセスも限定化することが望ましいです。 - ●認証情報を保護する

LSA Protection機能やProtected Usersセキュリティグループを活用し、攻撃ツールによる認証情報への不正アクセスを抑止します。 - ●適切な強度のパスワードを強制する

弱いパスワードは攻撃者に容易に解読され、侵入拡大に利用されるため、適切な長さおよび複雑性を持ったパスワードの設定を強制します。

さらにこれらを適切に維持・管理していくためには、脆弱な構成・設定になっていないかの検査を定期的に実施し、イベントの監視を実施する必要があります。ただでさえ複雑化し運用負荷が増大しているAD運用の現場でこれらの検査・監視を行うリソースを捻出するのは至難の業です。そこで今回は人手に頼ることなくADのセキュリティリスクを検査・監視するソリューションを利用する場合の一例として「Tenable.ad」をご紹介します。

4.1. Tenable.ad

Tenable.adは米国Tenable社が2021年にリリースしたADの脆弱性検出に特化した脆弱性管理プラットフォームです。ADの脆弱性を検出し、ふるまいを監視するツールで、以下の特徴を持っています。

- ●プロアクティブな検査

攻撃者の目線で攻撃経路をリアルタイムに動的に算出し、可視化します。 - ●シームレスな導入と簡単な運用

エージェントレスで、管理者権限も必要ありません。 - ●SIEMと連携し、リアルタイムでアラートの報告と対応の支援が可能

攻撃や設定ミスを発生と同時に検出し、分析、優先順位付けをします。また、各種SIEM製品との連携も可能です。 - ●セキュリティ担当者の作業負荷軽減、効率的なAD侵害の検知

セキュリティログを使わずに攻撃経路を検出し、レプリケーションプロセスを分析して侵害を根本から特定するため、内容の確認が必要なセキュリティイベントを大幅に削減します。 - ●複数組織およびマルチフォレストのAD環境に対応

マルチドメイン・マルチフォレスト環境をサポートしています。

4.2. Tenable.adのUI

では、実際のTenable.adのUIを見てみましょう。

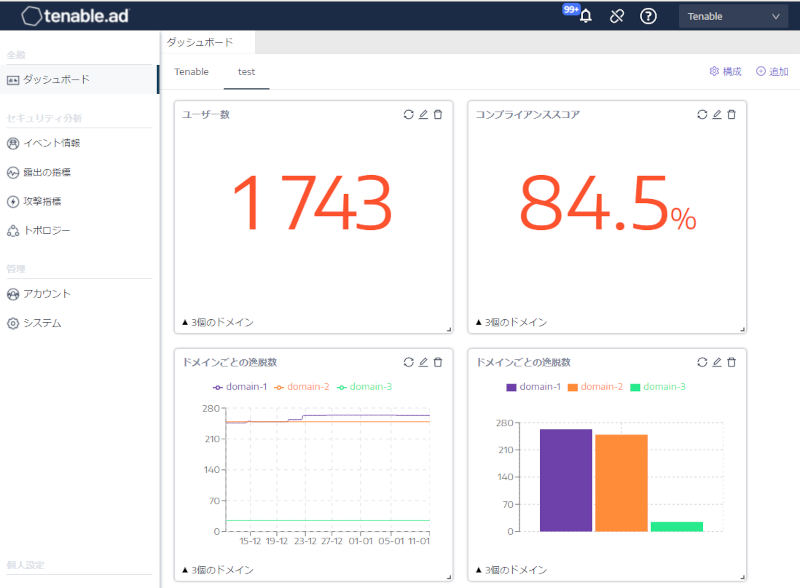

図2はTenable.adのダッシュボード画面です。ダッシュボードでは、ユーザ数、コンプライアンススコア(ドメイン全体の安全性の指標)、逸脱数(脆弱性の指摘数)などの情報を確認することが可能です。ADの脆弱性の確認には、画面左側の「露出の指標」と「攻撃指標を」確認します。「露出の指標」とは、Tenable.adがADの構成情報を元に認識した脆弱性の指摘を示しており、「攻撃指標」は主にイベントを元にした攻撃と考えられるふるまいを検知・抽出するものです。

図2 ダッシュボード画面

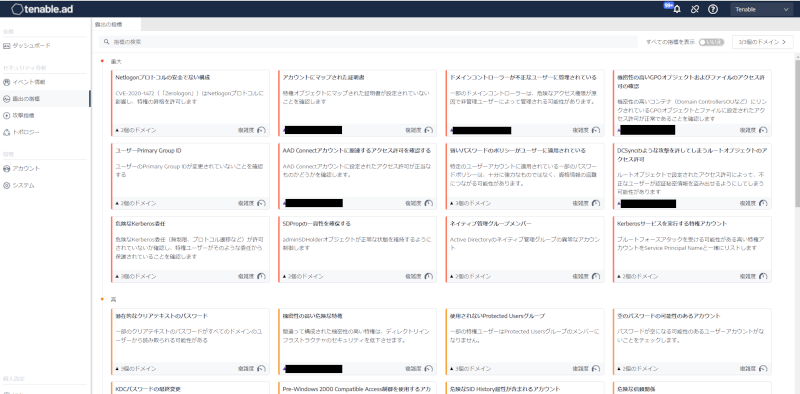

図3は露出の指標の確認画面です。各脆弱性の深刻度に応じて、「重大」「高」「中」「低」のレベルごとに表示されます。

図3 露出の指標確認画面

内容を確認したい脆弱性をクリックすると、図4のような脆弱性の詳細画面に遷移します。詳細画面では、当該脆弱性の詳細、どのオブジェクトに対しての指摘であるか、どのような対処が推奨されるかが表示されます。対処方法については、オブジェクトやレジストリキーの変更方法が手順レベルで記載されており、これに従うことで脆弱性の修正が可能です。

図4 脆弱性詳細画面

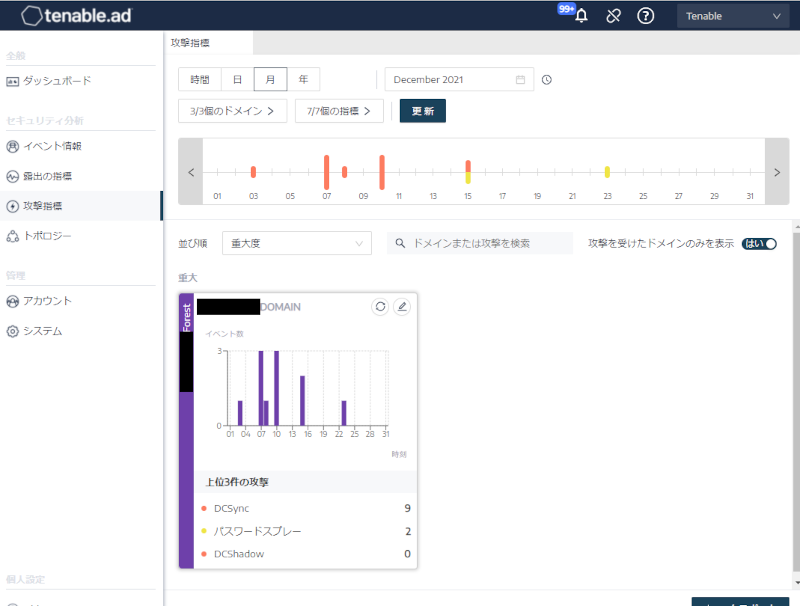

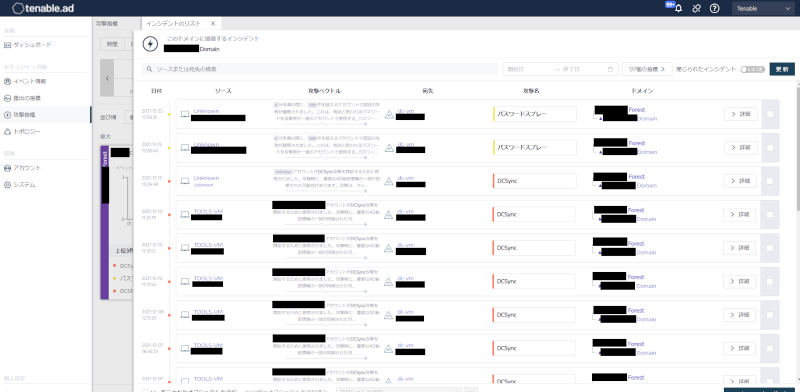

図5は攻撃指標の確認画面です。時系列で攻撃と考えられるふるまいとその数を示します。さらにグラフをクリックすると、図 6のようにイベントの詳細が確認できます。

図5 攻撃指標の確認画面

図6 攻撃イベントの詳細画面

5. おわりに

ゼロトラスト時代の到来に伴ってADの重要性はさらに上がっている一方、クラウド利用の普及も相まってセキュリティリスクも増大しています。ADのセキュアな運用に欠かせないのは、特別なことではなく、適切な構成管理とイベントの監視です。一方、ワークスタイルの変容で、アプリケーションや利用形態が増大し、複雑化するADの構成を適切に維持するのも難しい状況になっているのも確かです。今回は、ADの構成の検査と監視の大部分を人手に頼ることなく実施できるソリューションとしてTenable.adをご紹介しました。

当社では、ADの設計・構築案件や各種セキュリティサーベイを通じて、ADをセキュアに運用するメソドロジーの研究開発を推進しております。今後も継続的に技術情報の提供を行ってまいります。

参考文献

- [1]Active Directory のセキュリティ保護に関するベスト プラクティス(Microsoft Corp.)

https://docs.microsoft.com/ja-jp/windows-server/identity/ad-ds/plan/security-best-practices/best-practices-for-securing-active-directory - [2]サイバー攻撃(標的型攻撃)対策防御モデルの解説(総務省 情報セキュリティ対策室)

https://www.soumu.go.jp/main_content/000495298.pdf - [3]ログを活用した Active Directoryに対する攻撃の検知と対策(JPCERT/CC)

https://www.jpcert.or.jp/research/AD.html - [4]ランサムウェアが見せつけたWindowsの脆弱性「Zerologon」の威力(ITmedia news)

https://www.itmedia.co.jp/news/articles/2010/26/news057.html