1. はじめに

企業のセキュリティ対策を論じる上で、IT資産の適切な脆弱性管理は外せない要素となっており、なんらかの形で脆弱性管理に取り組まれている企業はかなり増えている印象です。一方で、最近当社が相談を受けるケースの多くは、構成情報と脆弱性情報をそれぞれ人手によって収集し、それらを突き合わせて脆弱性の有無を判定する方式(これを副題で「情報突合方式」と呼んでいます)で行っており、工数がかかり過ぎているというものです。事実、CVE ID※1が付与される脆弱性の数は10年前の2012年に約5,000だったのに対し、昨年は約20,000と約4倍に増加しており※2、人手による管理は限界を迎えているように思われます。

このコラムでは、弊社で取り扱っている脆弱性管理ツールで、情報突合方式の課題をどのように解決可能であるか、一つのケースとして例示してみたいと思います。

2. 脆弱性管理の実態と課題

まず、情報突合方式で脆弱性管理を行っている現場の一例を挙げ、どのような課題が潜んでいるのか明らかにしてみましょう。

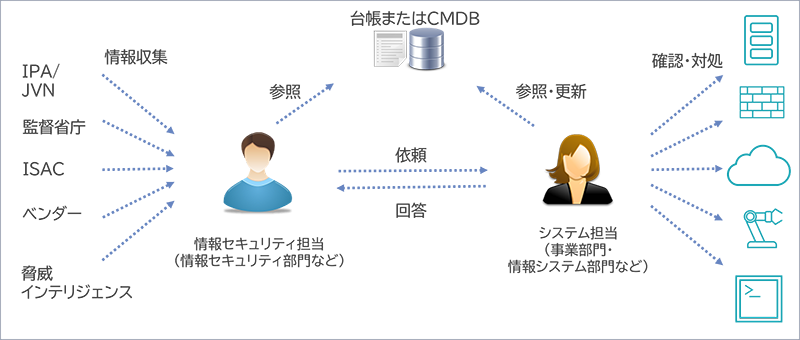

図1は、架空の組織の脆弱性管理プロセスを示したもので、以下のような体制・フローで行っているとします。

- ●体制

組織のセキュリティ確保に責任を持つ情報セキュリティ担当と、IT資産を管理するシステム担当が連携して脆弱性管理を実施しています。 - ●構成情報の管理

構成情報はCMDB※3で管理されており、システム担当が手作業で更新しています。 - ●脆弱性情報の収集

情報セキュリティ担当がいくつかの情報ソースから定期的に情報収集を行い、脆弱性情報を知得した場合、CMDBと照合し、該当するシステム担当に脆弱性の有無の確認および修正を依頼します。 - ●脆弱性の検出・修正

システム担当は、連携された脆弱性情報に基づき、自身が管理するIT資産に対して当該脆弱性が存在するかのチェックを行い、該当すれば修正し、情報セキュリティ担当に回答します。 - ●脆弱性対処の管理

情報セキュリティ担当は上記の回答を以て、脆弱性管理台帳の更新(発見された脆弱性の修正が完了した旨の記録)を行います。

図1:脆弱性管理プロセスの一例

このようなプロセスにおける課題として以下のようなものが考えられます。

- ●構成情報が正確でなく、脆弱性検出が不正確となる

CMDBを手作業で更新している場合、情報の鮮度・精度の問題は常に付きまといます。構成情報が不正確だと、脆弱性検出の精度が下がり、脆弱性を見逃してしまったり、脆弱性がないのに脆弱性があると判定されてしまったりします。 - ●情報突合方式では検出できない脆弱性がある

脆弱性によっては、単純に特定のソフトウェアの特定のバージョンで必ず発現するものもあれば、それに加えて特定の設定や条件で発現するものもあります。それらの確認には高い技術スキルと工数を必要とします。冒頭でも挙げたとおり、近年、脆弱性の数が増加しており、現場の負担は増え続ける一方です。 - ●実は対処が完了していないケースを見逃してしまう

情報セキュリティ部門が対象システムにアクセスできないケースでは、システム担当からの完了報告を鵜吞みにせざるを得ず、既に対処完了済みであるはずの脆弱性が悪用されてインシデントに発展する可能性は十分に考えられます。 - ●情報の連携が負担となってしまう

情報セキュリティ担当と情報システム担当の情報連携にメール等を使用している場合、連絡漏れが発生する、整理する工数がかかるなどの弊害があります。

3. 脆弱性管理ツールTenable.ioによる自動化

上記で挙げた課題の大部分は脆弱性管理ツールによる自動化で解消または大きく緩和することが可能です。本稿では、当社で取り扱っているTenable.ioを使用する例を挙げ、どのように脆弱性管理プロセスが改善されるか、見ていきましょう。

3.1. Tenable.ioとは

Tenable.ioは米国Tenable社が開発する、統合脆弱性管理プラットフォームです。PC、サーバ、NW機器などに存在する脆弱性をスキャンし、統合的に管理するツールで、以下の特徴を持っています。

- ●精度の高い脆弱性スキャン

当社では15年以上にわたってプラットフォームの脆弱性診断作業の一部にNessus(Tenable.io内で動作するモジュール)を活用しており、脆弱性スキャナとしての品質を高く評価しています。 - ●幅広いIT資産に対応

サーバ、PC、ネットワークアプライアンスなど幅広い対象に対してスキャンを行うことができます。Tenable.ioでも十分なカバレージを提供していますが、オプションのTenable.ioやTenable.adを組み合わせることにより、工場の制御系システムやActive Directoryのスキャンも実施することができます。 - ●対処の優先度決定を強力に支援するVPR(Vulnerability Priority Rating)機能

VPRは脆弱性に対する対処優先度を示すTenable独自のスコアリング機能です。CVSS(ベース)スコアは脆弱性の性質から机上で算出する静的なスコアであるのに対し、TenableのVPRは現在の状況(実際の攻撃コードの流通、ダークウェブでの議論の活発度合いなど)を反映させた動的なスコアであり、対処の順番を決定する上で非常に参考となる値です。 - ●豊富なAPIとサードパーティー製ツールとの連携機能

Tenable.ioのスキャンによって得られた脆弱性情報や、精度の高い構成情報を他の資産管理システムやチケット管理システムに取り込むことができます。

3.2. Tenable.ioによる脆弱性管理プロセスの自動化

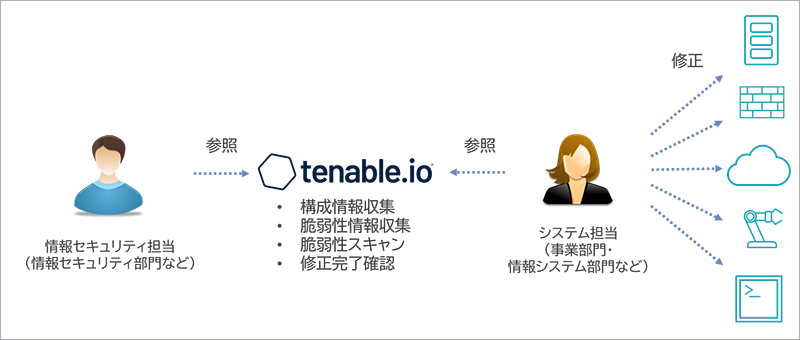

先に例示した環境にTenable.ioを導入した場合のイメージを図2に示します。

図2:Tenable.ioによる自動化後の脆弱性管理プロセス

構成情報や脆弱性情報はTenable.ioが自動的に収集し、IT資産に対する脆弱性スキャンを実施します。情報セキュリティ担当は脆弱性管理状況の把握、ポリシーの改善に注力することができます。また、システム担当は煩雑な構成情報と脆弱性情報の突合から解放され、前述のVPR機能を併用することにより、高リスクの脆弱性の修正作業に集中することができます。前章で示した脆弱性管理プロセスは以下のように改善されます。

- ●体制

情報セキュリティ担当とシステム担当は、同じTenable.ioのUIを介して情報を共有、適宜連携を行いながら脆弱性を管理することができます。 - ●構成情報の管理

構成情報はTenable.ioが一元的に対象資産をスキャンして保持、手動による更新の必要はありません。 - ●脆弱性情報の収集

Tenable社のセキュリティエンジニアが日々情報収集し、プラグインをアップデートしています。リリースのリードタイムは標準で約1日と短く、自組織での独自の情報収集は多くの場合不要となります。 - ●脆弱性の検出・修正

脆弱性の検出はすべてTenable.ioが高精度に実施します。発現条件が複雑な脆弱性についても、外部からのプローブパケットに対する戻り値で判定するなど、高度なロジックが組み込まれています。したがって、システム担当は本当に修正すべき脆弱性にリソースを集中させることができます。また、チケット管理システムとの連携により、修正プロセスもシステム上で管理することができます。 - ●脆弱性対処の管理

修正の完了は次回のスキャン結果で実際に当該脆弱性が検出されないことで技術的な検証が可能です。これで対応漏れを防止することができます。

4. おわりに

脆弱性の急激な増加に伴って、人手による作業を極力排した効率的な脆弱性管理が求められています。今回は脆弱性管理プロセスにおける課題と、Tenable.ioによる自動化例についてご紹介しました。当社では、統合脆弱性管理プラットフォームとしてTenable.ioの他にQualysGuardも取り扱っており、ご要件により適切な製品と導入形態をご提案しております。また、付帯サービスとして、製品の導入支援、ServiceNowとの連携による資産管理・構成管理との融合のご支援、GRCS社のCSIRT MT.mssとの連携による修正作業のシステム化のご支援などのご用意もございます。日々の脆弱性管理に悩まされている皆さまからのお問い合わせをお待ちしております。

- ※1米国政府の支援を受けた非営利団体のMITRE社が採番している脆弱性の識別子

- ※2www.cvedetails.comより算出

- ※3Configuration Management Database:構成管理データベース

※文章中の商品名、会社名、団体名は、一般に各社の商標または登録商標です。