ここ数年でサプライチェーンセキュリティというキーワードが広く聞かれるようになりました。IPAが毎年発表している情報セキュリティ10大脅威の2021、2022、2023においても、「サプライチェーンの弱点を悪用した攻撃」は常に上位にランクインしています。一方で、サプライチェーンのセキュリティが示す範囲は非常に幅広く、その対処もまた広範なものとなります。

そこで本コラムでは、米国NISTのセキュリティ文書NIST SP 800-161 revision1をベースにリスクマネジメントの観点からサプライチェーンセキュリティへの対応方法について明らかにしてみたいと思います。

1. サプライチェーンのセキュリティ脅威とサイバーセキュリティサプライチェーンリスクマネジメント(C-SCRM)

サプライチェーン攻撃とは

サプライチェーンに関するセキュリティ脅威にはいくつかの観点があります。IPAの「情報セキュリティ10大脅威 2023」では、サプライチェーンについて以下のように説明しています。

- ・サプライチェーン

“商品の企画・開発から、調達、製造、在庫管理、物流、販売までの一連のプロセス、およびこの商流に関わる組織群” - ・ソフトウェアサプライチェーン

“ソフトウェア開発のライフサイクルに関与する全てのモノ(コード、ライブラリ、プラグイン、各種ツール等)や人(開発者、運用者等)の繋がり”

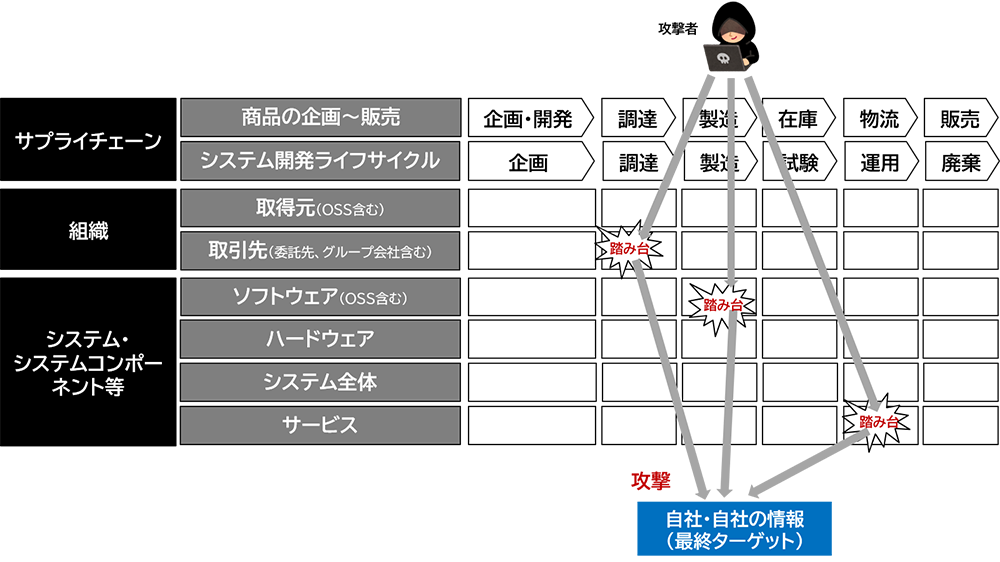

上記のようなサプライチェーンに対する攻撃はサプライチェーン攻撃と言われますが、これは特定の攻撃手法というより複数の攻撃手法の組み合わせ、またはその総称です。セキュリティ対策が脆弱な組織やシステムコンポーネントを最初の標的とし、そこを踏み台として本命の標的を攻撃する攻撃全般と考えると良いでしょう。

サプライチェーン攻撃の具体例は以下のものがあります。

- ・ビジネスサプライチェーン攻撃

2022年に委託先のシステムへの侵入を介して国内医療機関へネットワーク侵害が行われ、結果的にランサムウェア感染により医療業務が停止した。 - ・サービスサプライチェーン攻撃

2022年に国内クラウドサービス事業者が提供するWeb入力サービスが改ざんされ、取引先が入力した個人情報が外部に流出した。 - ・ソフトウェアサプライチェーン攻撃

2020年に海外ネットワーク管理ソフトウェアベンダーのネットワーク監視ツールにマルウェアが仕込まれ1万7千社以上の顧客に配布され、顧客システムが侵害された。

図1:サプライチェーンおよび攻撃のイメージ

C-SCRMとは?

このようなサプライチェーン攻撃への対応のアプローチとして、NIST(米国標準技術研究所)では、サイバーセキュリティサプライチェーンリスクマネジメント(C-SCRM)に関する文書NIST SP 800-161 revision1を2022年5月に公開しています。

- ・NIST SP 800-161 revision1

Cybersecurity Supply Chain Risk Management Practices for Systems and Organizations

(システムおよび組織のサイバーセキュリティサプライチェーンリスクマネジメントの実践)

当文書の目的は、サプライチェーン全体にわたるサイバーセキュリティリスクの管理を支援するために、リスク管理プロセスを特定、評価、選択、実装する方法および企業全体のコントロールを緩和する方法に関するガイダンスを企業に提供することです。

そして、サイバーセキュリティサプライチェーンリスクマネジメント(C-SCRM:Cybersecurity Supply Chain Risk Management)は、“サプライチェーン全体でサイバーセキュリティリスクへの露出(exposure)を管理し、適切な対応戦略、ポリシー、プロセス、および手順を開発するための体系的なプロセス”です。

- ※本コラムでは、これ以降、サイバーセキュリティサプライチェーンリスクマネジメントをC-SCRMと呼称します。

- ※本コラムでは、これ以降、NIST SP 800-161 revision1をNIST SP 800-161r1と呼称します。

2. 3つのレベルのリスク管理

マルチレベルリスク管理

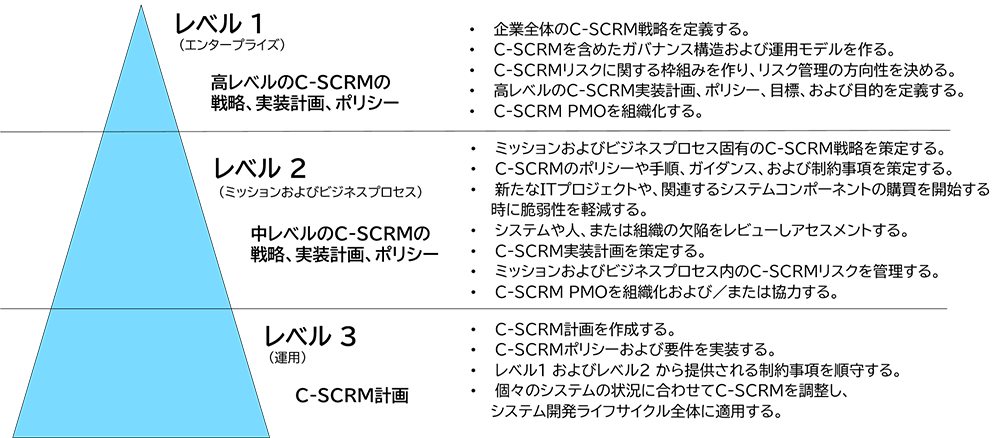

NIST SP 800-161r1では、C-SCRMの実施において以下の3つのレベルで構成するリスク管理を提唱しています。

- ・レベル1(エンタープライズ):高レベルのC-SCRMの戦略、実装計画、ポリシー

- ・レベル2(ミッションとビジネスプロセス):中レベルのC-SCRMの戦略、実装計画、ポリシー

- ・レベル3(運用):C-SCRM計画

図2:C-SCRMにおけるマルチレベルリスク管理

ポイントは、C-SCRMにおいて対策を効果的に採用・実装するためには戦略が欠かせないということです。レベル1は戦略、レベル3は対策の計画と実装、そしてレベル2はその間をつなげる役割です。

最も特徴的なレベル1では、企業のC-SCRM戦略を決める、リスク管理方針を決める、C-SCRM PMOを決める、といった活動を行います。

C-SCRM PMOとは、企業のC-SCRMを推進・支援する社内組織で、分かりやすく言うとC-SCRMの事務局的な組織です。C-SCRM PMOが提供すべき主要な機能として以下のものが挙げられます。

C-SCRM PMOが提供すべき主要な機能

- ・C-SCRMに関するアドバイザリーサービスおよび対象分野の専門知識

- ・社内のC-SCRMワーキンググループや、評議会、またはその他の調整機関の議長

- ・C-SCRMに関するツール、手順書、意識向上、トレーニングテンプレートの中心的役割

- ・サプライヤーおよび製品のリスクアセスメント

- ・外部ステークホルダーとの連絡

- ・社内組織、社外組織との情報共有マネジメント

- ・C-SCRMリスク一覧表の管理

- ・エンタープライズC-SCRMガバナンスの事務局・人員配置機能

- ・C-SCRMのプロジェクト管理およびパフォーマンス管理

- ・C-SCRMのブリーフィング、プレゼンテーション、およびレポート

C-SCRM PMOは大規模で複雑な企業に適しているとされています。そのため必須の組織ではありませんが、サプライチェーンの利害関係者が多くなるほどこのような機能が求められると考えられます。

C-SCRMの戦略、実装計画、ポリシー、計画とは

それではC-SCRMの戦略や実装計画とは何でしょうか。また、同様にC-SCRMのポリシーや計画とは何でしょう。

NIST SP 800-161r1では、付録Dにこれらの策定に向けたテンプレート例が明示されており、参考にすることができます。以下にその項目を列挙します。

| C-SCRM戦略および実装計画 | C-SCRMポリシー | C-SCRM計画 |

|---|---|---|

|

|

(以下省略) |

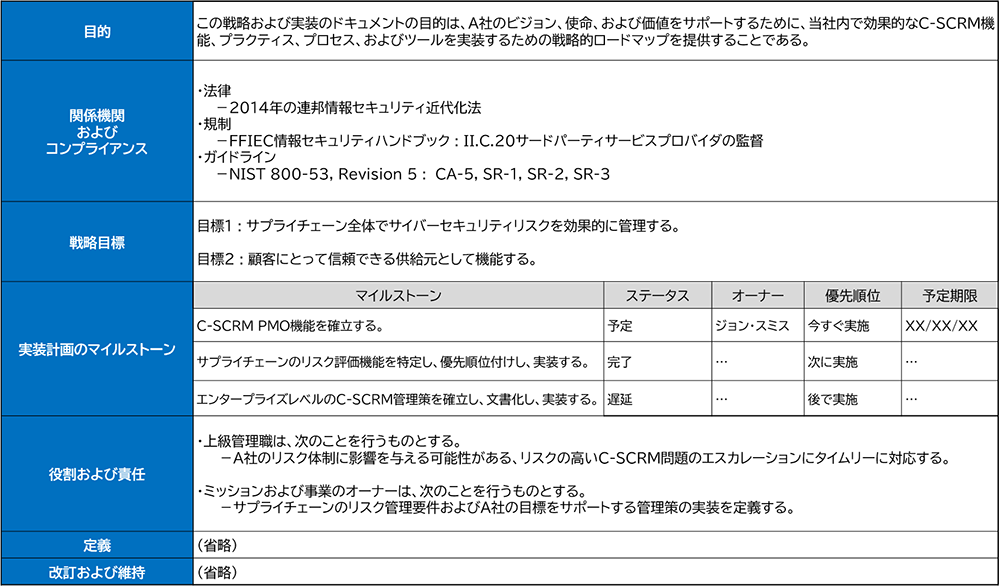

また、参考としてC-SCRM戦略および実装計画のテンプレートの記載例(一部)を紹介します。(企業名は仮にA社としています)

表2:C-SCRM戦略および実装計画の記載例(一部抜粋)

3. C-SCRMのキープラクティス

C-SCRMに求められるプラクティス(実践規範)

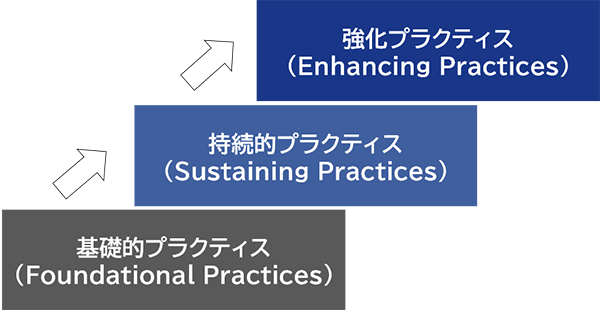

これまで、C-SCRMの実践のため、様々な観点を見てきましたが、これらを一度にすべて実現するのはなかなか難しいと思います。そこで、NIST SP 800-161r1では、基礎的プラクティス(Foundational Practices)、持続的プラクティス(Sustaining Practices)、強化プラクティス(Enhancing Practices)の3段階のプラクティス(実践規範)を示しています。企業は、自社の状況に合わせてこれらを選択・調整して実行することが望ましいです。

その一部を以下に紹介します。

図3:C-SCRMのキープラクティス

基礎的プラクティス

基礎的プラクティスは最も基本的なキープラクティスです。企業は何らかの形でこのプラクティスを実践することを推奨します。

| 基礎的プラクティス(Foundational Practices) |

|---|

|

- *1抑止力:抑制と均衡(checks and balances)。この場合、コンプライアンス違反をさせないための仕組みのこと。

持続的プラクティス

持続的プラクティスは、C-SCRMのリスク管理機能を向上させるキープラクティスです。基礎的プラクティスを実装した企業は、次のステップとしてこれらを実践することを推奨します。

| 持続的プラクティス(Sustaining Practices) |

|---|

|

- *2リスク選好度:Risk Appetite。意欲的に受け入れるリスクの程度。

- *3リスク許容度:Risk Tolerance。耐えられるリスクの程度。

強化プラクティス

強化プラクティスは、適応型および予測型の C-SCRM機能を目指すキープラクティスです。持続的プラクティスを実装した企業は、次のステップとしてこれらを実践することを推奨します。

| 強化プラクティス(Enhancing Practices) |

|---|

|

4. まとめ

今回はサイバーセキュリティサプライチェーンリスクマネジメント(C-SCRM)におけるマルチレベルのリスク管理と、C-SCRMのキープラクティスについて解説しました。サプライチェーンは、社内・社外の多くの組織や業務が関係し、非常に範囲が広いです。そのため、具体的なセキュリティ対策以前にリスク管理としてどうするかを決めて運用するために、どうしてもある程度のリソースを割く必要があります。

次回はNIST SP 800-161r1における管理策としてのサプライチェーンセキュリティ対策について解説します。

参考資料

- ※文中の商品名、会社名、団体名は、一般に各社の商標または登録商標です。