第1回では、主にマルチレベルのリスク管理と、C-SCRMのキープラクティスについて解説しました。

それでは、サイバーセキュリティのサプライチェーンリスクマネジメント(C-SCRM)の活動の中で実際に行われるセキュリティ対策には、どのようなものがあるのでしょうか。第2回では具体的な対策に着目して解説します。

1. サプライチェーンのリスクマネジメント(SRファミリー)

NISTが示すセキュリティ管理策(コントロール)といえば、NIST SP800-53が有名です。NIST SP800-53は2023年7月現在でRevision5が公開されており、実はこの中にサプライチェーンに関するセキュリティ管理策(SR:サプライチェーンのリスクマネジメント)が一つのカテゴリー(以下、ファミリーと呼称)として網羅されています。

| ファミリー | |

|---|---|

| AC アクセス制御 | PE 物理的および環境的保護 |

| AT 意識向上およびトレーニング | PL 計画 |

| AU 監査および責任追跡性 | PM プログラムマネジメント |

| CA アセスメント、認可、および監視 | PS 職員のセキュリティ |

| CM 構成管理 | PT 個人情報の取扱いおよび透明性 |

| CP 緊急時対応計画 | RA リスクアセスメント |

| IA 識別および認証 | SA システムおよびサービスの取得 |

| IR インシデント対応 | SC システムおよび通信の保護 |

| MA メンテナンス | SI システムおよび情報の完全性 |

| MP 媒体保護 | SR サプライチェーンのリスクマネジメント |

SR管理策は、もちろんNIST SP 800-161Revision1に引き継がれています。また、SR管理策には新たにSR-13(サプライヤーのインベントリ)が追加され、合計で13のセキュリティ管理策に触れられています。

これらSR-1~SR-13のセキュリティ管理策の概要は以下の通りです。

| コントロールID | コントロール名(括弧内は概要を意訳) |

|---|---|

| SR-1 | ポリシーおよび手順 (サプライチェーンのリスクマネジメントのポリシーおよび手順を作成し、定期的にレビューし、更新すること) |

| SR-2 | サプライチェーンのリスクマネジメント計画 (サプライチェーンのリスク管理の計画を作成し、定期的にレビューし、更新すること) |

| SR-3 | サプライチェーンの管理策およびプロセス (サプライチェーンの脆弱性を特定し、対処するセキュリティ管理策を確立すること) |

| SR-4 | 来歴 (SBOM*1などのシステムコンポーネントの来歴*2を作成し、維持すること) |

| SR-5 | 取得戦略、ツール、および方法 (システムコンポーネント等の取得戦略、契約ツール、取得方法を決めて実施すること) |

| SR-6 | サプライヤーのアセスメントおよびレビュー (サプライヤーやシステムコンポーネント等に関連するリスクを定期的に評価し、レビューすること) |

| SR-7 | サプライチェーンの運用セキュリティ (サプライチェーンにおける機密性保護のためのリスク把握から対策の実施を行うこと) |

| SR-8 | 通知協定 (顕在化したもしくは潜在的な侵害を知ったらすぐ連絡してもらうようサプライヤーと協定を結ぶこと) |

| SR-9 | 耐タンパー性および検知 (システムコンポーネントへの改ざんの防止、検知の保護策を実装すること) |

| SR-10 | システムまたはコンポーネントの検査 (システムコンポーネントへの改ざんの防止のための検査を実施すること) |

| SR-11 | コンポーネントの真正性 (偽造コンポーネントの侵入を防止するポリシーや手順を実装すること) |

| SR-12 | コンポーネントの廃棄 (システムコンポーネントは組織が定めた適切な方法で廃棄すること) |

| SR-13 | サプライヤーのインベントリ (サプライヤーの一覧を作成し、更新すること) |

- *1SBOM:Software Bill of Materialsの略語。ソフトウェア部品表。ソフトウェアの構築に使用されるさまざまなコンポーネントの詳細およびサプライチェーンの関係を含む正式な記録のこと。

- *2来歴:Provenance。システムコンポーネントの起源、開発、所有権、場所、および変更の履歴のこと。

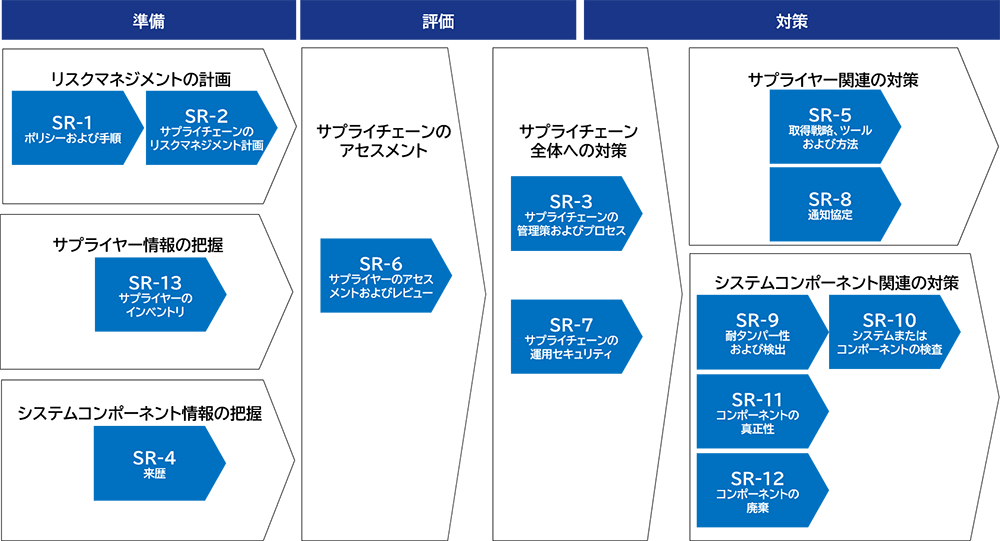

SR-1~SR-13のセキュリティ管理策は、それぞれが密接に関係しています。内容から推察すると、大きくサプライチェーンリスクマネジメントの準備、評価、対策の3段階で分けて見ると分かりやすいです。(図1は筆者により整理)

図1:SR(サプライチェーンのリスクマネジメント)のセキュリティ管理策の関係

一般的なセキュリティ対策にサプライチェーンの観点が強調されただけなので、それほど特殊なものは存在しないことが分かりますが、サプライヤー向けのセキュリティ管理策と、システムコンポーネント(等)向けのセキュリティ管理策の両方が存在することは意識しておくことが重要です。

2. C-SCRMガイダンス

ところで、SR(サプライチェーンリスクマネジメント)ファミリーがC-SCRMを実現するための具体的かつ直接的な一連のセキュリティ管理策であることは説明しましたが、果たしてこれで十分でしょうか?なぜなら、サプライヤーへの依存度が高いほどサプライヤーは自社の業務やセキュリティに深く関与しており、場合によっては自社と同等のセキュリティ対策が必要なケースもあるためです。

そのためNIST SP 800-161r1では、SRファミリーに限定せずSR以外のファミリーのセキュリティ管理策においてもC-SCRM観点のガイダンスを明示しています。

C-SCRMガイダンスとは、元々のセキュリティ管理策の説明に対して、追加されたC-SCRMを実践するためのガイダンス情報です。例として、AC(アクセス制御)ファミリーと、CM(構成管理)ファミリーのC-SCRMガイダンスを一つずつ見てみましょう。

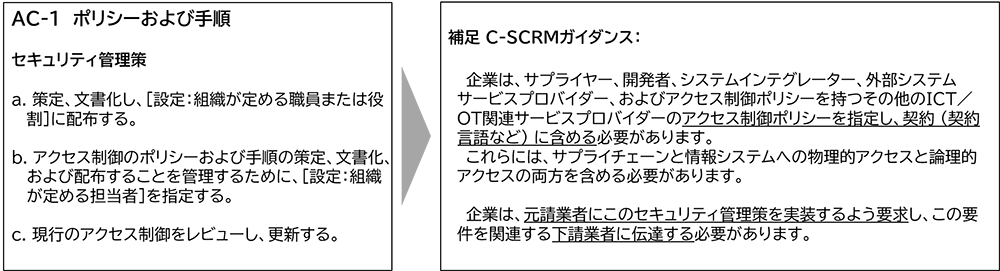

例 AC-1の場合

まず、AC(アクセス制御)ファミリーのAC-1です。AC-1は、もともとアクセス制御に関するポリシーおよび手順について触れているセキュリティ管理策です(セキュリティ管理策の説明はNIST SP800-53 Rev5を参照)。

図2:AC-1(ポリシーおよび手順)のC-SCRMガイダンス

上記のC-SCRM ガイダンスを読むと、様々なサプライヤーとの契約にアクセス制御ポリシーを含めること、元請業者(委託元)にアクセス制御に関するセキュリティ管理策を実装するよう要求すること、下請業者(委託先)にアクセス要件を伝えることを推奨しています。

AC-1はサプライチェーンそのものではありませんが、委託元や委託先とのアクセス制御を適切に実装しないと、攻撃者に悪用された場合、大きな影響が生じます。

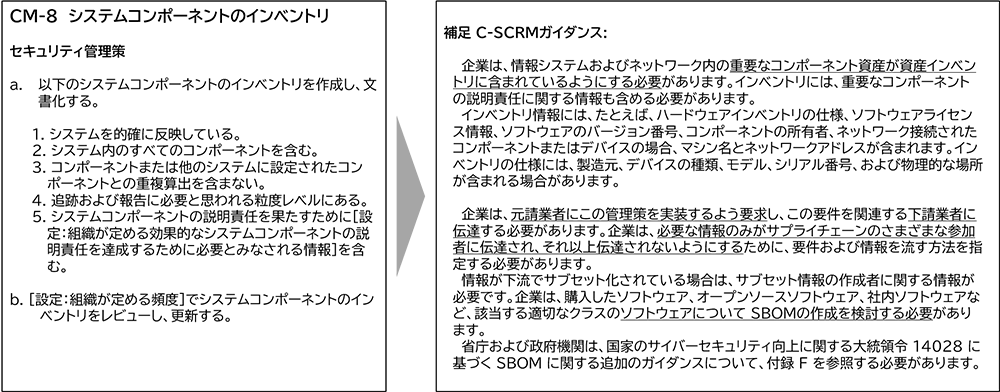

例 CM-8の場合

次に、CM(構成管理)ファミリーです。CM-8はシステムコンポーネント全般のインベントリの作成、更新について触れているセキュリティ管理策です(セキュリティ管理策の説明はNIST SP800-53 Rev5を参照)。

図3:CM-8(システムコンポーネントのインベントリ)のC-SCRMガイダンス

上記のC-SCRM ガイダンスを読むと、システムコンポーネントのインベントリ≒台帳を整備すること、元請業者(委託元)にも台帳を整備することを要求すること、下請業者(委託先)にも同様に伝達すること、サプライチェーンでは必要な情報のみが流れるようにすること、ソフトウェアについてはSBOMの作成を検討すること、などを推奨しています。

CM-8もまた、サプライチェーンそのものではありませんが、委託元や委託先においても構成管理を適切に実装していないと、脆弱性情報の公開時やインシデント発生時に、迅速な現状把握や対応が難しくなってしまいます。

このように、C-SCRMガイダンスは個々のセキュリティ管理策に対してC-SCRMの観点でもう少し詳細な実行上のアドバイスを提供してくれます。C-SCRMガイダンスは、NIST SP800-53 Rev5で定めるセキュリティ管理策総数323項目のうち181項目に書かれており、全体の56%にも及んでいます。また、ファミリーの単位で見ると、すべてのファミリーにC-SCRMガイダンスが存在しています。

3. C-SCRM機能のパフォーマンス測定

最後に、C-SCRMのパフォーマンス測定について触れたいと思います。第1回で紹介したリスクマネジメントや、前述のセキュリティ管理策は、一朝一夕に実装し成果が出るものではありません。組織や利害関係者が多いほど成果が出るまでに時間がかかります。

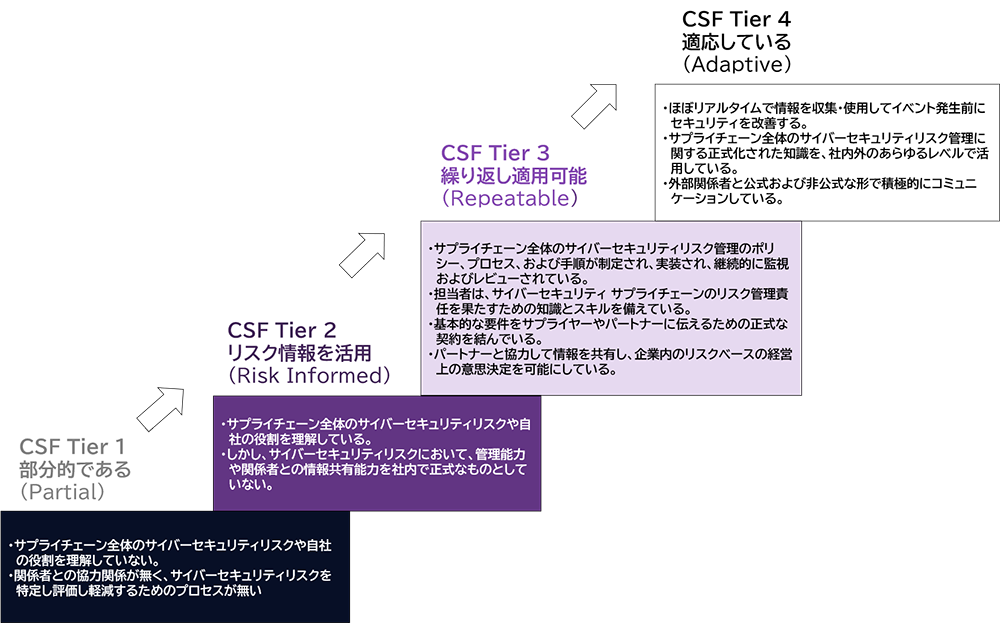

そこでNIST SP 800-161r1では、C-SCRM機能のパフォーマンス測定を実施することを推奨しています。ただし、測定のための指標は各企業が自ら考案する前提としており、推奨する基準までは示していません。

ただし一方で、測定指標の例として、NIST CSF(サイバーセキュリティフレームワーク)のTierの考え方を参考とした指標の例を示してくれています。Tierとは階層を意味する用語で、この場合、現状の自社の状況がどの階層にあるかを識別する方法です。これは絶対的なものではありませんが、参考情報として自社の指標づくりに活用することが可能です。

図4:C-SCRM機能のパフォーマンス測定の指標例(NIST CSFベース)

4. まとめ

今回はサプライチェーンにおけるセキュリティ管理策およびC-SCRMガイダンスについて解説しました。通常、自社組織の中で閉じていた対策を、取引先やシステムコンポーネント等に対しても広げなくてはならないのは大変なことです。

しかし、攻撃者はこれこそ弱点として狙ってきます。サプライチェーンのリスクマネジメントは、一社単独で取り組んでも限界があり、多くの関係者の相互協力によって成り立つものです。今後、このようなC-SCRMの考え方が広がって関係者間の共同体制が進むことがサプライチェーンの弱点を最小化していくための重要な要素となるでしょう。

なお、当社ではサプライチェーンリスクに対応する以下のサービスを提供しています。

- ・SecurityScorecard(取引先やグループ会社等企業のセキュリティリスクレイティングサービス)

- ・ServiceNow 脆弱性管理ソリューション(ServiceNowおよびサードパーティー製脆弱性スキャナーを組み合わせたサービス)

- ・Contrast(IASTやSCA、SASTなどの機能を提供するアプリケーションセキュリティプラットフォーム)

詳細はお問い合わせください。

参考資料

- [1]NIST「NIST SP 800-161 Revision 1 Cybersecurity Supply Chain Risk Management Practices for Systems and Organizations」

- [2]NIST「NIST Special Publication 800-53 Revision5 Security and Privacy Controls for Information Systems and Organization」

- [3]NIST「NIST SP 800-53A R Revision 5 Assessing Security and Privacy Controls in Information Systems and Organizations」

- [4]NIST「NIST SP 800-53, Revision5 Control Mappings to ISO/IEC 27001」

- [5]独立行政法人情報処理推進機構「NIST Special Publication 800-53 Revision 5 組織と情報システムのためのセキュリティおよびプライバシー管理策」

- [6]独立行政法人情報処理推進機構「重要インフラのサイバーセキュリティを改善するためのフレームワーク 1.1版」

- [7]米国政府調達局「Executive Order 14028」

- [8]米国商務省、米国電気通信情報庁「The Minimum Elements For a Software Bill of Materials (SBOM)」

- ※文中の商品名、会社名、団体名は、一般に各社の商標または登録商標です。