実践!ゼロトラスト・セキュリティ~よくある誤解と正しい理解~

1. はじめに

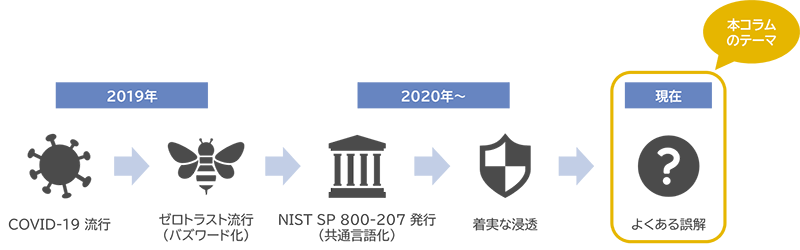

2019年に新型コロナウイルス感染症(COVID-19)が流行してから、「ゼロトラスト」という言葉を非常によく耳にするようになりました。ただ、当時は同じゼロトラストという言葉を使っていても、その意味は専門家やベンダーにより異なっており、バズワードとしての側面が強かったように思います。

2020年に米国国立標準技術研究所(NIST)がSP 800-207「ゼロトラスト・アーキテクチャ」を発行した頃から、少しずつゼロトラストという言葉を同じ意味で(共通言語として)使えるようになってきました。

2023年現在、ゼロトラストはバズワードや一過性のトレンドとしてだけでその役割を終えることなく、サイバーセキュリティにおける新たな原則として、着実に浸透してきています。

しかしながら、ゼロトラストは概念であり特定の技術や製品を意味するものではないことから、他の用語と比べると正確な理解が難しく、誤った理解や説明なども散見されます。

本コラムでは、ゼロトラストに関するよくある誤解をテーマに、正しい理解と対比しながら、ゼロトラストをより深く理解いただくことを目指していきたいと思います。

図1:ゼロトラスト・セキュリティの変遷

2. ゼロトラスト・セキュリティのよくある誤解

前述の通り、ゼロトラストは抽象度の高い用語であるため、必然的にさまざまな誤解が発生しやすいと考えられます。本コラムでは、筆者が実際に見聞きしたことのある以下4点の誤解について、取り上げていきます。

- ・「ゼロトラスト関連の製品を導入すれば、それだけでゼロトラストが実現できる」という誤解

- ・「ゼロトラストと境界ベースのセキュリティ(境界型防御)は、どちらか一方を選択しなければならない」という誤解

- ・「ゼロトラストは、社内向けのシステム(OA環境)のみを対象にしている」という誤解

- ・「ゼロトラストでは、IPアドレスによるアクセス制御を行ってはならない」という誤解

3. よくある誤解と正しい理解

それではここからが本題です。本章では、前述のよくある誤解4点を一つずつ取り上げ、NIST SP 800-207「ゼロトラスト・アーキテクチャ」(以下、NIST ZTA)などを参考にしながら、なぜ誤解といえるのか、どのように理解するのが正しいのかを解説していきます。

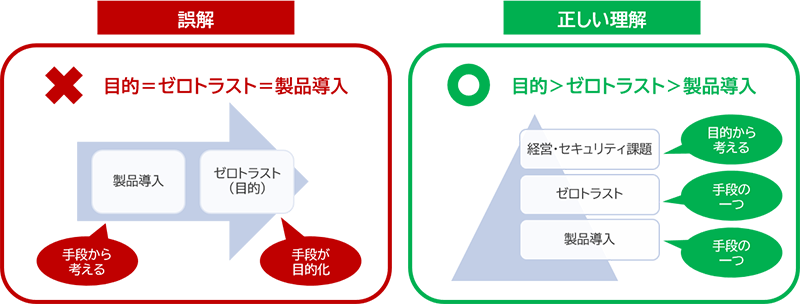

1点目は、「ゼロトラスト関連の製品を導入すれば、それだけでゼロトラストが実現できる」という誤解です。

NIST ZTAでは、ゼロトラストを「概念とアイデアの集合体」と定義しています。その概念やアイデアを具現化するために、何らかの製品が必要になるケースが多いのは確かですが、だからといって、単に製品を導入すれば良いという結論にはなりません。

結局のところ、製品の導入は手段であり目的ではないことから、自組織がゼロトラストで解決したい課題や目的を正しく認識し、製品の導入はあくまでも課題解決や目的を達成するための手段の一つであることを理解しておく必要があります。

ただ、以前とは異なる点として、ここ数年間でゼロトラスト関連の製品も成熟してきており、新機能の追加やアップデートを繰り返すことで、単一ベンダーの製品でカバーできる範囲が広がりつつある(手段も少しずつ変化してきている)という状況は理解しておくと良いでしょう。

図2:製品導入に関する誤解

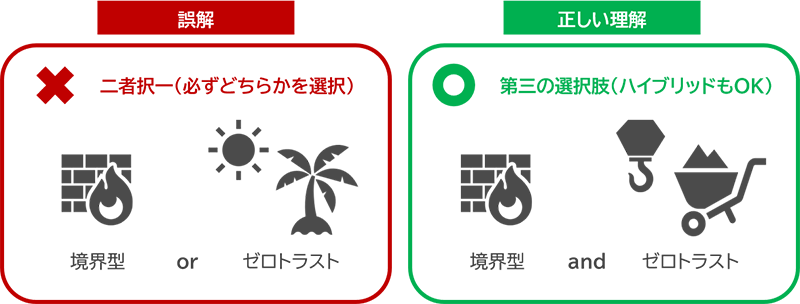

2点目は、「ゼロトラストと境界ベースのセキュリティ(境界型防御)は、どちらか一方を選択しなければならない」という誤解です。

NIST ZTAでは、大きく2つのアーキテクチャ(純粋なゼロトラスト・アーキテクチャと、ハイブリッド・アーキテクチャ)が紹介されていますが、「純粋なゼロトラスト・アーキテクチャが実行可能なオプションとなることはほとんどない」と述べられています。

SASE※に代表されるように、ゼロトラスト関連の製品はクラウドサービスとして提供されることが一般的です。そのため、オンプレミスのデータセンターや専用線などを利用している組織が、一足飛びに純粋なゼロトラスト・アーキテクチャへ移行しようとしてしまうと、構成が複雑になり、最悪の場合、パフォーマンスや生産性が低下してしまう可能性もあります。

クラウドの文脈において、クラウドかオンプレミスかという二者択一ではなくハイブリッドという選択肢があるように、ゼロトラストにおいても、ハイブリッドという選択肢があることを理解しておく必要があります。

- ※Secure Access Service Edgeの略。2019年に米ガートナー社が提唱した、ネットワーク機能とセキュリティ機能を統合してクラウド上で提供されるサービス。

図3:アーキテクチャ選択に関する誤解

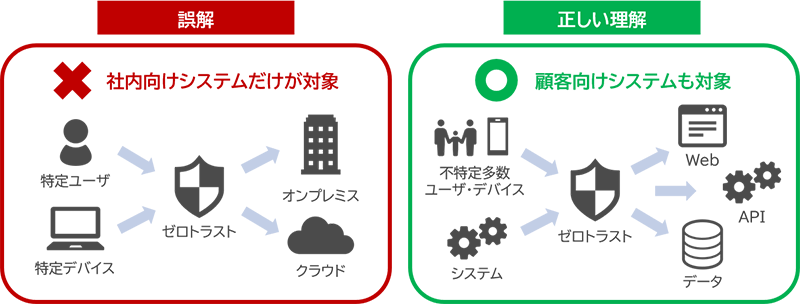

3点目は、「ゼロトラストは、社内向けのシステム(OA環境)のみを対象にしている」という誤解です。

本コラムの冒頭でも述べた通り、ゼロトラストは2019年頃から一気に注目度が高まり、働き方改革やテレワーク環境への適用を代表的なユースケースとして普及してきました。

しかしながら、ゼロトラストがテレワーク環境などのOA環境しか対象にできないかというとそうではなく、顧客向けのシステム(商用環境)も対象にすることができます。(OA環境と商用環境の大まかな違いは、図4を参照してください)

なお、この点はNIST ZTAでも「導入シナリオ/ユースケース」として紹介されています。また、2023年4月にはNISTから、SP 800-207A (Draft)「A Zero Trust Architecture Model for Access Control in Cloud-Native Applications in Multi-Cloud Environments(訳注:マルチクラウド環境におけるクラウドネイティブアプリケーションのアクセス制御のためのゼロトラストアーキテクチャモデル)」という文書も公開されているので、参考にしてみるのも良いでしょう。

図4:ゼロトラストのスコープに関する誤解

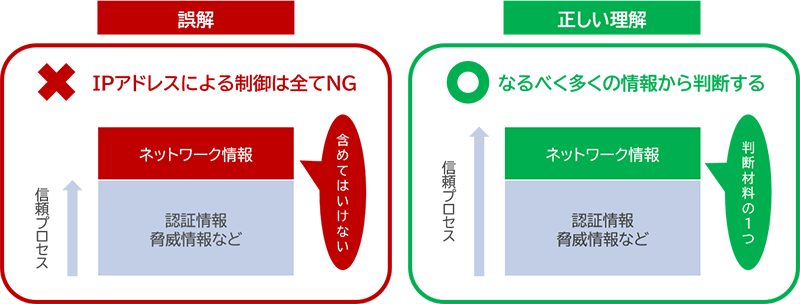

4点目は、「ゼロトラストでは、IPアドレスによるアクセス制御を行ってはならない」という誤解です。

皆さんもご存じの通り、ゼロトラストは境界型防御と対比して説明されることが非常に多くあります。また、境界型防御とは異なり、特定のネットワーク(IPアドレス)を暗黙的に信頼しないという特徴があります。これらの背景から、ゼロトラストでは、IPアドレスによるアクセス制御は一切行ってはならないと誤解されているケースがあります。

NIST ZTAでは、トラストアルゴリズム(リソースへのアクセス可否を決定するためのプロセス)への入力の一つとして、位置(ネットワークの位置とジオロケーション)が含まれています。このことから、ゼロトラストでは、IPアドレスだけで、静的にアクセス制御を行うのではなく、IPアドレスを含めた可能な限り多くの情報から、動的にアクセス制御を行うことが望ましいと理解するのが良いでしょう。

図5:IPアドレスを用いた制御に関する誤解

4. おわりに

本コラムでは、ゼロトラストに関するよくある誤解をテーマに、正しい理解と対比しながら、ゼロトラストをより深く理解いただくことを目指してきました。

どれほど有用な考え方や技術であっても、使い方を誤ると適切な効果が得られないだけでなく、組織にネガティブな影響を与えてしまったり、セキュリティに関する内容であれば、最悪の場合、インシデントの発生に繋がってしまったりといったリスクもあります。

数年前と比べるとゼロトラストの普及も進み、実際にゼロトラスト・アーキテクチャを採用したシステムも数多く見られるようになりました。また、政府機関においても、デジタル庁からは「ゼロトラストアーキテクチャ適用方針」が公開され、米国では「Zero Trust Maturity Model Version 2.0(訳注:ゼロトラスト成熟度モデル2.0)」、「Department of Defense Zero Trust Reference Architecture(訳注:国防総省ゼロトラストリファレンスアーキテクチャ)」などのゼロトラストに関する文書が次々と公開されています。

今後、ゼロトラストはセキュリティを考えるうえでの常識や原則として定着し、いずれ、その言葉を使うことすら少なくなっていくのかもしれません。しかしながら、多様化・巧妙化するサイバー攻撃に対抗するために、その考え方が非常に有用であることは、そう簡単には変わらないでしょう。

本コラムの内容が、少しでも皆様の大切な情報資産を守るためのヒントになれば幸いです。

参考文献

- [1]NIST SP 800-207「ゼロトラスト・アーキテクチャ」(独立行政法人情報処理推進機構)

https://www.ipa.go.jp/security/reports/oversea/nist/about.html - [2]The Future of Network Security Is in the Cloud(Gartner, Inc.)

- [3]NIST SP 800-207A (Draft)「A Zero Trust Architecture Model for Access Control in Cloud-Native Applications in Multi-Cloud Environments」(米国国立標準技術研究所)

https://csrc.nist.gov/publications/detail/sp/800-207a/draft - [4]DS-210 ゼロトラストアーキテクチャ適用方針(デジタル庁)

https://www.digital.go.jp/resources/standard_guidelines/#security - [5]Zero Trust Maturity Model Version 2.0(米国サイバーセキュリティ・インフラストラクチャ・セキュリティ庁)

https://www.cisa.gov/zero-trust-maturity-model - [6]Department of Defense Zero Trust Reference Architecture(米国国防総省)

https://dodcio.defense.gov/Portals/0/Documents/Library/(U)ZT_RA_v2.0(U)_Sep22.pdf

- ※文中の商品名、会社名、団体名は、一般に各社の商標または登録商標です。