1. はじめに

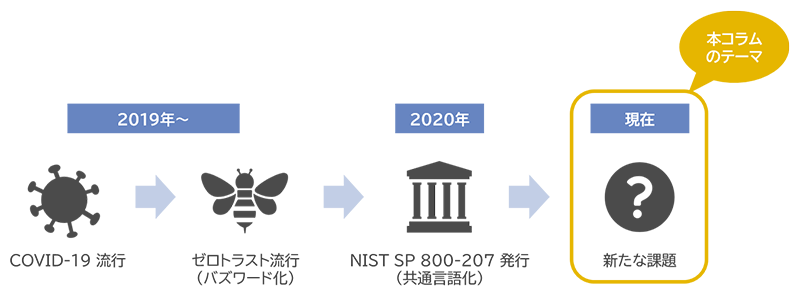

2019年に新型コロナウイルス感染症(COVID-19)が流行してから、「ゼロトラスト」という言葉を非常によく耳にするようになりました。ただ、当時は同じゼロトラストという言葉を使っていても、その意味は専門家やベンダーにより異なっており、バズワードとしての側面が強かったように思います。

2020年に米国国立標準技術研究所(NIST)がSP 800-207「ゼロトラスト・アーキテクチャ」を発行した頃から、少しずつゼロトラストという言葉を同じ意味で(共通言語として)使えるようになってきました。

しかしながら、ゼロトラストは概念であり特定の技術や製品を意味するものではないことから、いまだに「ゼロトラストは難しい」、「何をどうすればいいのか分からない」といった声も聞こえてきます。

本コラムでは、ゼロトラストに関する米国標準と日本国内の事例を参考に、「ゼロトラスト・セキュリティの進め方」を考えていきます。

図1:ゼロトラスト・セキュリティの変遷

なお、ゼロトラストという言葉自体の解説については、既に多くの記事等が公開されていますので、本コラムでは省略します。

2. ゼロトラスト・セキュリティを進めるうえでの前提

本題に入る前に、ゼロトラスト・セキュリティを進めるうえでの前提となる、企業経営におけるゼロトラストの位置づけを確認しておきましょう。

- ・ゼロトラストは目的ではなく手段である。ゼロトラストよりも前に経営・DX戦略(例:働き方改革)やサイバーセキュリティリスク等があり、それらを推進・解決するための手段の一つとして、ゼロトラストがある。

- ・ゼロトラストはその多くが技術的セキュリティで構成される。サイバーセキュリティリスクを適切にコントロールするためには、人的セキュリティやゼロトラスト以外の技術的セキュリティ等も含めて検討する必要がある。

一言に要約すると、ゼロトラストは目的ではなく魔法の杖でもない、ということです。

3. 米国標準から考えるゼロトラスト・セキュリティの進め方

それではいよいよ本題です。まずは先ほども登場したNIST SP 800-207「ゼロトラスト・アーキテクチャ」(以下、NIST ZTA)から見ていきましょう。

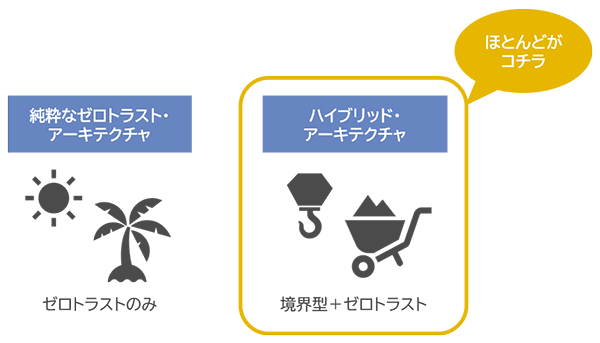

NIST ZTAでは「ゼロトラスト・セキュリティの進め方」として、大きく2つのアーキテクチャが紹介されています。1つ目は「純粋なゼロトラスト・アーキテクチャ」であり、境界ベース(境界型防御)の要素を一切含まない、ゼロトラストのみで構成されたアーキテクチャになります。2つ目は「ハイブリッドZTAと境界ベースのアーキテクチャ」(以下、ハイブリッド・アーキテクチャ)であり、ゼロトラストと境界ベースを組み合わせて構成されたアーキテクチャになります。

ゼロトラスト・セキュリティを進める企業の多くが境界ベースの資産を持っていると考えられることから、NIST ZTAでも「純粋なゼロトラスト・アーキテクチャが実行可能なオプションとなることはほとんどない」と述べられています。また、NIST ZTAではアーキテクチャの分類だけではなく具体的な導入ステップも示されていますが、それはハイブリッド・アーキテクチャを対象としたものになっています。

図2:ゼロトラスト・アーキテクチャの分類

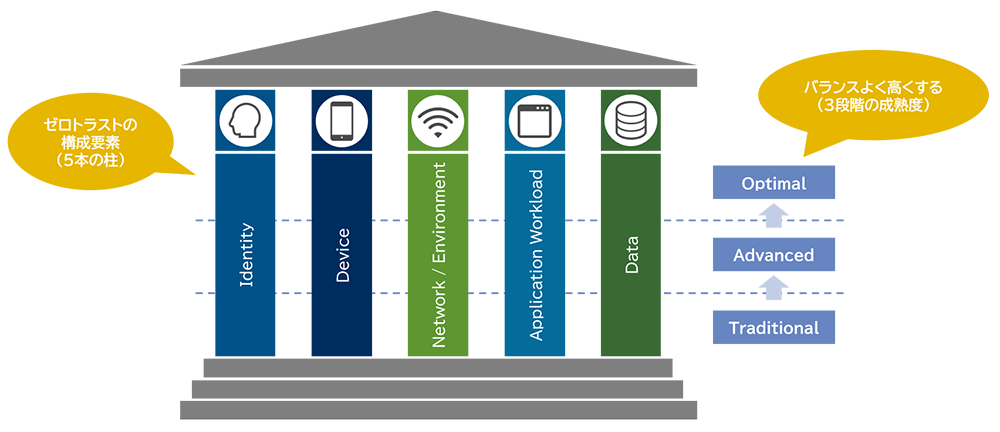

NIST ZTA以外の参考になる資料として、米国サイバーセキュリティ・インフラストラクチャ・セキュリティ庁(CISA)が発行している「Zero Trust Maturity Model」(以下、ゼロトラスト成熟度モデル)があります。

ゼロトラスト成熟度モデルは2021年に署名された米国大統領令(EO 14028)に関連しており、米国の政府機関は本モデルを参照し、ゼロトラストの実装計画をCISAに提出する必要があります。

ゼロトラスト成熟度モデルでは、ゼロトラストの構成要素(Identity、Device、Network/Environment、Application Workload、Data)を5本の柱に見立て、それぞれの要素に対して「Traditional」、「Advanced」、「Optimal」の3段階で成熟度を定義しています。柱に見立てていることが示すように、いずれか1本(1要素)だけを高くする(成熟させる)のではなく、バランスを調整しながら高くすることが求められています。

図3:ゼロトラスト成熟度モデルのイメージ

(CISA Zero Trust Maturity Model を元に作成)

これら以外にも参考になる資料はありますが、以下のような点については、おおむね共通するメッセージとして捉えられるのではないかと思います。

- ・ゼロトラストはリスクマネジメントの一環として取り組むべきである。

- ・ゼロトラストの導入は短期間で完了するものではない。導入は数年をかけて段階的に進める必要があり、部門やシステム、業務等の単位で進めることが考えられる。

4. 国内事例から考えるゼロトラスト・セキュリティの進め方

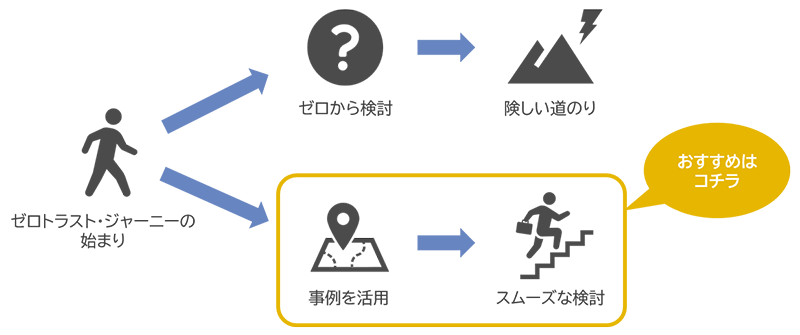

「3. 米国標準から考えるゼロトラスト・セキュリティの進め方」とは異なる方法として、日本国内で先行している事例を参考にすると良いと筆者は考えています。ゼロトラスト・セキュリティのあるべき姿(To-Be)や進め方(ロードマップ)については、全ての企業に当てはまる正解というものは存在しません。ただ、Webサイト等で多くの事例が公開されていることから、それらを有効活用することで検討をスムーズに進められる可能性があります。

図4:ゼロトラスト事例の活用と効果

事例は日々増加しており本コラムでその中身を紹介することはしませんが、筆者が確認した範囲では、おおむね以下のような特徴が見受けられました。

- ・ゼロトラストを導入した目的は、テレワーク環境のセキュリティ強化やネットワークの性能改善(従業員の生産性向上)であるケースが多い。

- ・テレワーク環境のセキュリティ強化は、環境の変化により境界の内側から外側に移動することになった、エンドポイントから着手するケースが多い。

- ・ネットワークの性能向上は、ボトルネックを把握したうえで、VPNからZTNA(SDP・IAPを含む)への移行や、インターネットブレイクアウトの導入により解決しているケースが多い。

- ・ゼロトラストを導入する前から、何らかの認証基盤(例:Active Directory)を運用しているケースが多い。その場合、IDaaSを導入せずに既存の認証基盤を流用するケースと、IDaaSを導入して既存の認証基盤と連携させるケースがある。

このように、事例からは多くのヒントを得ることができますが、事例をそのまま自社に適用すれば良いということではありません。また、事例によっては広告としての色合いが強いものも含まれますので、ある程度の情報リテラシーは必要になります。

5. まとめ

本コラムでは米国標準と日本国内の事例を参考に、「ゼロトラスト・セキュリティの進め方」を考えてきました。2019年頃にはバズワードとしての側面が強かった「ゼロトラスト」という言葉も、NIST SP 800-207「ゼロトラスト・アーキテクチャ」の発行を機に、共通言語としての「ゼロトラスト」に少しずつ変化していったように思います。

ただ、ゼロトラストは依然として発展途上にあり、ベストプラクティスやリファレンスアーキテクチャのような標準化の動きはまだあまり進んでいません。そのため、具体的な進め方についてはそれぞれの企業がゼロから検討していく必要があります。

しかし、攻撃者は準備が整うまで待ってはくれません。私たちが今できることは、サイバーセキュリティ戦略としての「ゼロトラスト」を正しく理解し、今ある情報を最大限活用しながら、最善を尽くすこと以外にありません。

本コラムの内容が、少しでも皆様の大切な情報資産を守るためのヒントになれば幸いです。

参考文献

- [1]NIST SP 800-207「ゼロトラスト・アーキテクチャ」(独立行政法人情報処理推進機構)

https://www.ipa.go.jp/security/publications/nist/index.html - [2]Zero Trust Maturity Model(米国サイバーセキュリティ・インフラストラクチャ・セキュリティ庁)

https://www.cisa.gov/zero-trust-maturity-model

※文中の商品名、会社名、団体名は、一般に各社の商標または登録商標です。