なりすましメール対策~DMARCとBIMIのすすめ~

昨今、電子メールは、社会の基盤として浸透しており、生活に欠かせないものとなっています。行政からの通知やプライベートまで、幅広く使われています。しかし、一方で、詐欺や迷惑メールとして悪用もされています。こうした悪用に対し、技術的な対処方法が議論され、有効な技術が公共機関や企業に導入されてきています。

日本のサイバーセキュリティにおいては、「政府機関等のサイバーセキュリティ対策のための統一基準群」があります。こちらは、令和5年7月に改訂された最新情報が公開されており、電子メール技術に対するセキュリティ基準・ガイドラインも記載されています。今回、記載された技術のうち、送信ドメインのセキュリティ技術である「DMARC」と「BIMI」について説明します。

政府統一基準の改定

政府は、「サイバーセキュリティ基本法」に基づき、「政府機関等のサイバーセキュリティ対策のための統一基準群」を決定しました。「政府機関等のサイバーセキュリティ対策のための統一基準群」は、政府機関及び独立行政法人等の情報セキュリティ水準を維持・向上させるための統一的な枠組みです。「統一基準群の概要」において、以下の5点が改定ポイントとして記載されています。

- ・情報セキュリティに関するサプライチェーン対策の強化

- ・クラウドサービスの利用拡大を踏まえた対策の強化

- ・ソフトウェア利用時の対策の強化

- ・サイバーレジリエンスの強化や脅威・技術動向を踏まえての対策の強化

- ・組織横断的な情報セキュリティ対策の強化と情報システムの重要度に応じた対策の確保

政府機関等のサイバーセキュリティ対策のための統一基準(令和5年度版)

電子メールについては、統一基準「6.2.2 電子メール」に遵守事項として記載されています。

6.2.2 電子メール

- (1)電子メールの導入時の対策

- (a)情報システムセキュリティ責任者は、電子メールサーバが電子メールの不正な中継を行わないように設定すること。

- (b)情報システムセキュリティ責任者は、電子メールクライアントから電子メールサーバへの電子メールの受信時及び送信時に主体認証を行う機能を備えること。

- (c)情報システムセキュリティ責任者は、電子メールのなりすましの防止策を講ずること。

- (d)情報システムセキュリティ責任者は、インターネットを介して通信する電子メールの盗聴及び改ざんの防止のため、電子メールのサーバ間通信の暗号化の対策を講ずること。

また、遵守事項を満たすためにとるべき基本的な対策事項を記載したガイドラインもあわせて発行されています。今回解説する「DMARC」および「BIMI」は、遵守事項(1)(c)に該当する技術です。ガイドラインの「基本対策事項」およびその「解説」に当該技術が記載されています。以下、該当箇所を抜粋しています。(赤字下線強調は、筆者にて実施)

【基本対策事項】

6.2.2(1)-2 情報システムセキュリティ責任者は、以下を全て含む送信ドメイン認証技術による電子メールのなりすましの防止策を講ずること。

- (a)DMARC による送信側の対策を行う。DMARC による送信側の対策を行うためには、SPF、DKIM のいずれか又は両方による対策を行う必要がある。

- (b)DMARC による受信側の対策を行う。DMARC による受信側の対策を行うためには、SPF、DKIM の両方による対策を行う必要がある。

【解説】

また、DMARC によって認証された電子メールの視認性を向上させる BIMI(Brand Indicators for Message Identification)の導入を検討するとよい。送信側が BIMI を設定すると、受信側の BIMI に対応する電子メールクライアントに送信側のロゴの表示ができるため、機関等が送信した電子メールであることが視覚的に分かりやすくなる。

DMARCとは

DMARCは、送信ドメイン認証技術であるSPFおよびDKIMの2つから成り立っています。まず、SPFとDKIMについて説明します。加えてDMARCの詳細を説明します。

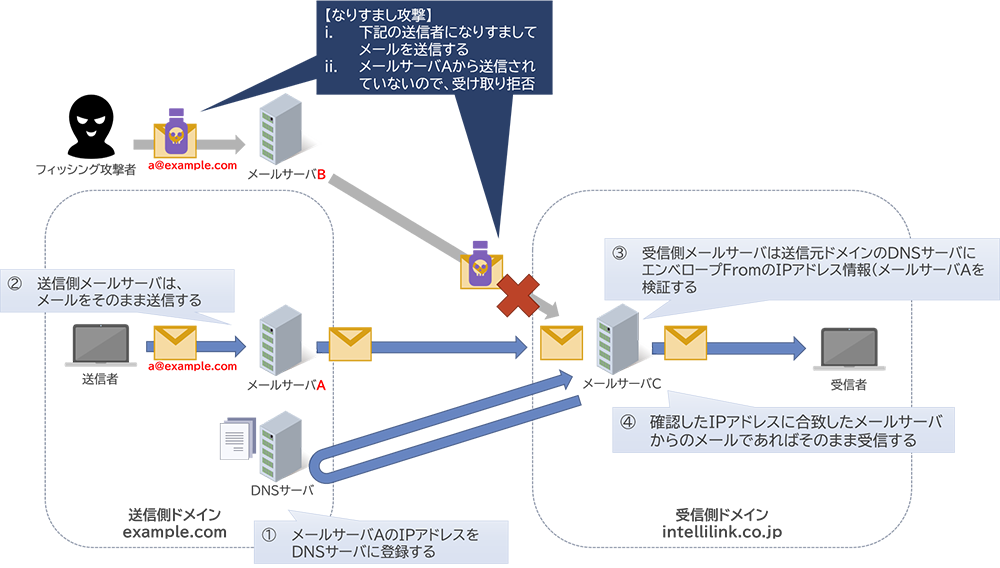

送信ドメイン認証(1):Sender Policy Framework

Sender Policy Framework(以下、SPFとする)は、ネットワークにおける送信ドメインを認証する技術です。RFC7208:「Sender Policy Framework (SPF) for Authorizing Use of Domains in Email, Version 1」として公開されています。

SPFは、DNSサーバをもちいて送信ドメインを検証します。メール送信側(対象となるドメイン管理者)は、対象ドメインのメールサーバのIPアドレスをDNSサーバのSPFレコード(実際は、TXTレコードに記載します。また、SPFレコード例は、後述の「確認方法」の章を参照のこと)に記載します。メール受信側は、送信されてきたメールのエンベロープFROMに記載のドメイン名を基に、メール送信側のドメインを管理するDNSサーバからSPFレコードを取得します。SPFレコードに記載のIPアドレス群とメール送信側のメールサーバのIPアドレスを比較し、認証可否を判定します。

なお、フィッシング攻撃者が送信者になりすましてメールを送信したとしても、あらかじめ管理者によって確認された正規の送信者のIPアドレスと合致しないため、攻撃者のメールは受け取り拒否の判断が可能です。

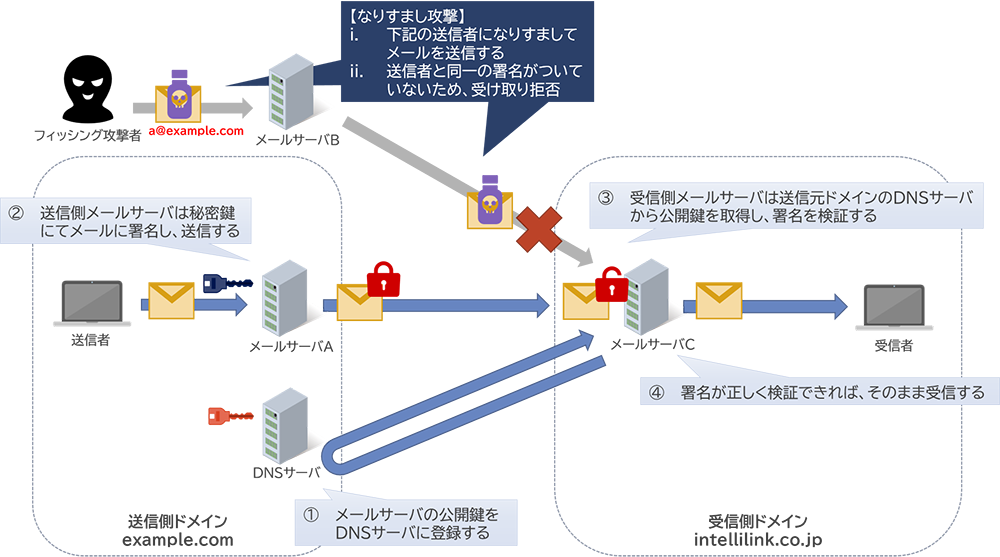

送信ドメイン認証(2):DomainKeys Identified Mail

DomainKeys Identified Mail(以下、DKIMとする)は、電子署名をもちいた送信ドメインを認証する技術です。RFC6376:「DomainKeys Identified Mail (DKIM) Signatures」として公開されています。

DKIMは、電子署名をもちいて送信ドメインを検証します。メール送信側(対象となるドメイン管理者)は、対象ドメインのメールを送信するサーバ上で秘密鍵をもちいて電子署名をメールに付与します。あわせて、DNSサーバのTXTレコードに電子署名にもちいた公開鍵を事前に登録しておきます。メール受信側は、送信されてきたメールについている署名とDNSサーバのTXTレコード(TXTレコード例は、後述の「確認方法」の章を参照のこと)の公開鍵をもちいて、電子署名を検証します。署名検証結果をもって、認証可否を判定します。ここで比較対象とするドメインは、DKIM-Signatureヘッダに含まれる「dタグ」に指定されたドメイン名です。

なお、フィッシング攻撃者が送信者になりすましてメールを送信しても、正規の送信者の署名と照合できないため、攻撃者のメールは受け取り拒否の判断が可能です。

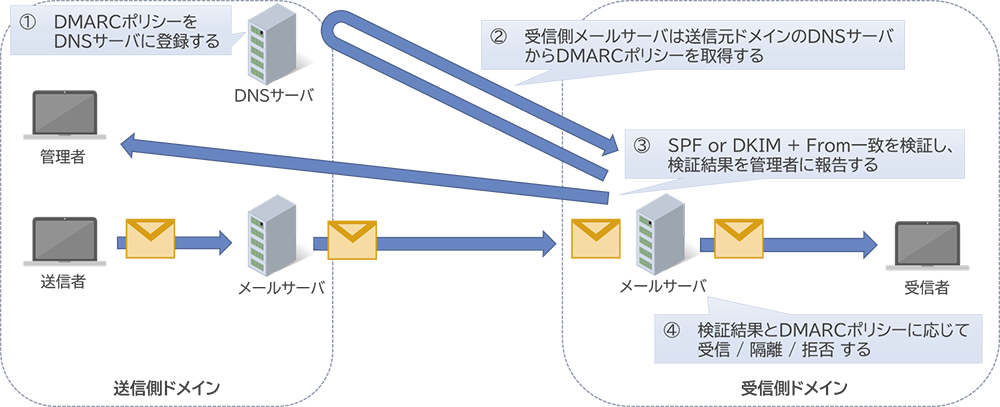

送信ドメイン認証(3):Domain-based Message Authentication, Reporting, and Conformance

Domain-based Message Authentication, Reporting, and Conformance(以下、DMARCとする)は、前述のSPFおよびDKIMをもちいて送信ドメインを認証する技術です。RFC7489:「Domain-based Message Authentication, Reporting, and Conformance (DMARC)」として公開されています。

メール送信側は、SPFまたはDKIMの導入に加え、自ドメインを管理するDNSサーバにDMARCレコードを登録します。DMARCレコードには、TXTレコード(TXTレコード例は、後述の「確認方法」の章を参照のこと)をもちいて「_dmarc.対象ドメイン名」として登録します。例えば、当社の場合、「intellilink.co.jp」がドメイン名です。そのため、「_dmarc.intellilink.co.jp」のTXTレコードを登録します。

メール受信側は、送信されてきたメールに含まれるFROMヘッダのドメイン名を抽出します。また、前述したDMARCレコードとしてTXTレコードをDNSサーバから取得します。DMARCレコードから、SPFまたはDKIMのドメイン名を決定したのち、SPFまたはDKIMの認証結果をもちいて、DMARC認証の可否を判定します。

DMARC認証の結果、メール受信側にどのような挙動を要求するかをDMARCレコードに記載します。そして、DMARCレコード上に「pタグ」を設定し、挙動を指定します。指定できる挙動は、以下のとおりです。運用初期では、noneを指定します。しかし、後述のレポーティング状況を鑑み、quarantineおよびrejectに運用を移行していく必要があります。

| ポリシー設定値 | 値設定時の要求挙動 |

|---|---|

| none | 特になにもしない |

| quarantine | 認証失敗時に不審メールとして扱うことを求める |

| reject | 認証失敗時に受け取り拒否するように求める |

また、DMARCは、送信ドメイン側がドメイン認証の結果の状況を把握するため、レポート処理を指定できます。メール受信側は、受信時の処理状況をドメイン管理側に報告します。DMARCレポートは、集約レポートと失敗レポートの2種類があり、DMARCレコードに「ruaタグ」および「rufタグ」を設定し、レポート先を指定できます。

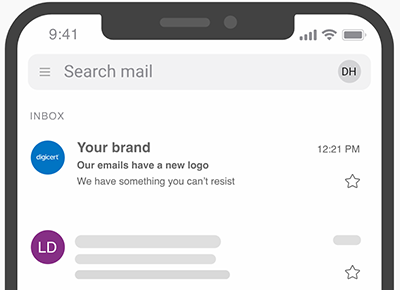

BIMIとは

BIMI:Brand Indicators for Message Identification(メッセージ識別のためのブランド指標)(以下、BIMIとする)は、電子メールにおけるブランド認識を向上させ、フィッシングメールを防止するための新たな技術です。

BIMIは、送信者のブランドロゴをメールクライアントに表示することで、受信者がメールの送信元をすぐに識別できるようにします。

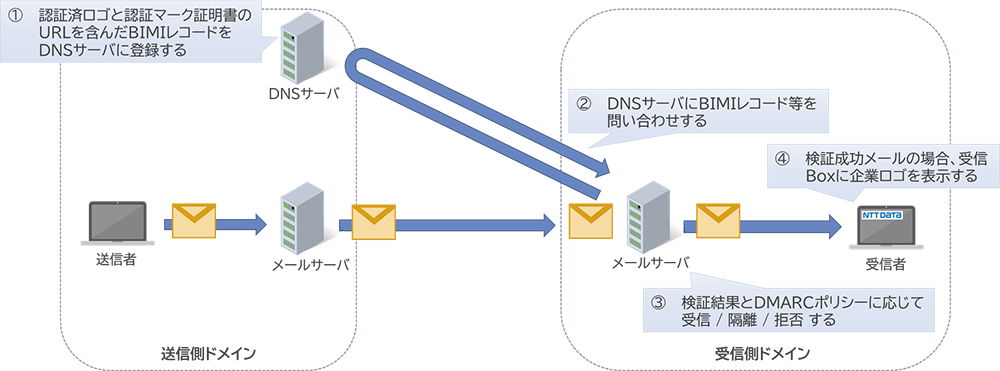

BIMIの仕組みとDMARCの関係

BIMIはDMARCと連携して動作します。送信者のメールがDMARCの認証を通過すると、メールクライアントはDNSサーバに追加されているBIMIレコードを参照し、ブランドのロゴを表示します。

これにより、DMARCがメールの送信元の正当性を確認し、BIMIがその確認結果を視覚的に表示するという連携が実現されます。

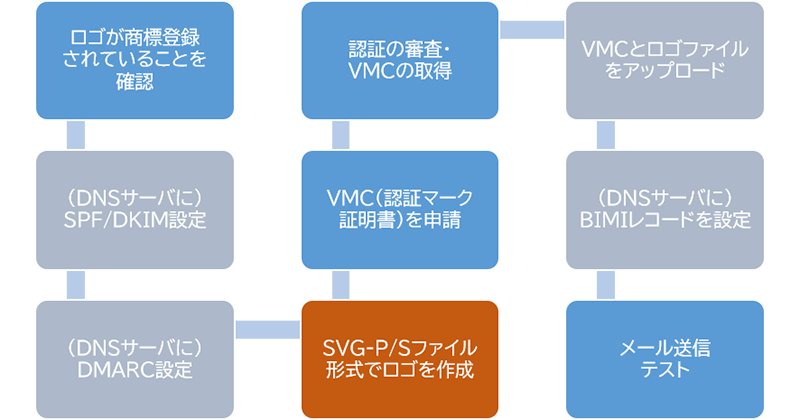

BIMIの設定方法

BIMIを設定するには、事前にブランドのロゴが商標登録されていることと、DMARCが設定されている必要があります。

次にSVGの一種であるTiny Portable/Secureフォーマットのロゴと認証マーク証明書(VMC:Verified Mark Certificates)(以下、VMCとする)を用意し、一般公開Webサーバにアップロード※します。

最後にロゴとVMCの配置されているURLを含むBIMIレコードをDNSサーバに追加し、メール送信テストを行います。

- ※VMCにて、企業や組織が所有するブランドロゴが正当であることが証明されます。なおデジサート社からVMCを購入するとロゴとVMCのホストをデジサート社のホスティングとすることも可能です。

BIMIの利点

BIMIの最大の利点は、ブランド認識の向上とフィッシングメール防止です。ブランドのロゴがメールに表示されることで、受信者はメールの送信元をすぐに識別できます。これにより、フィッシングメールを見分けるのが容易になります。

DMARCのみの適用の場合、メールヘッダを解析しないとDMARCの認証結果を確認できません。これは一般的なメールユーザには難しい運用となります。

また、ブランドのロゴが表示されているということは送信元の企業や組織が認証されているということも示唆しており、フィッシングメール送信者が企業や組織になりすますことを困難にします。

BIMIの限界とBIMIサポート対応済のメールクライアント

BIMIは、DMARCが既に設定されていることを前提としています。また、すべてのメールクライアントがBIMIをサポートしているわけではないため、すべての受信者に対してブランドのロゴを表示することはできません。

しかし、日本においてもGmail、Apple Mailにてサポートされており、Yahoo!メールもサポート検討中です。残念ながらMicrosoftについては、まだサポートされていません。但し、今後BIMIをサポートするメールクライアントはますます増えていくことが予想されます。

DMARCとBIMIの対応状況を確認するには

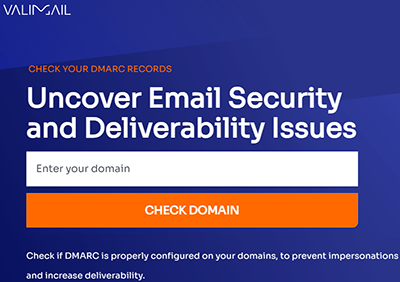

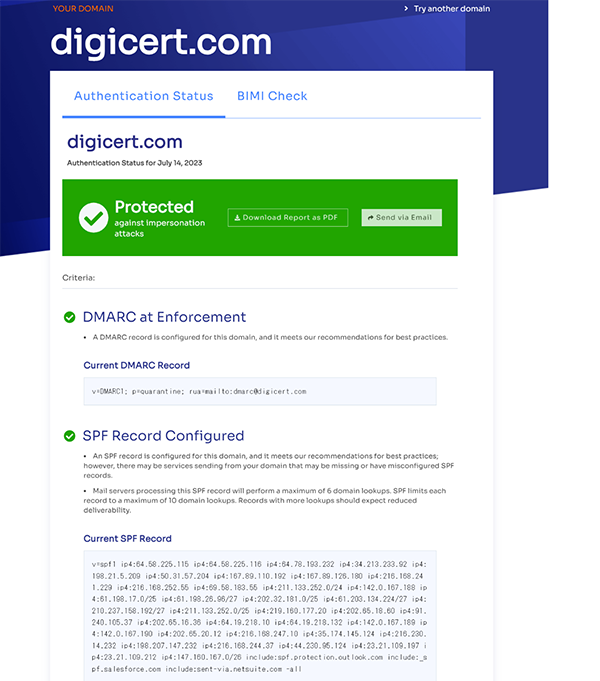

以下は、Valimailのドメインチェッカーを使用してDMARCとBIMIの対応状況を確認する手順についての説明です。

1. Valimailのドメインチェッカーにアクセスします。

https://domain-checker.valimail.com/dmarc(英語サイト)

2. 画面中央のテキストボックス(Enter Your domain)に確認したいドメイン名を入力します。

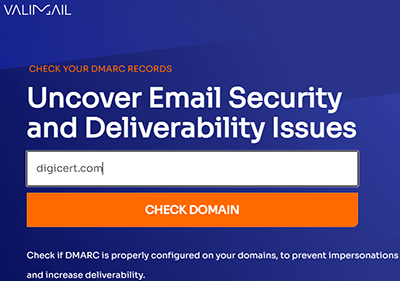

例として、DMARC/BIMI対応済であり、BIMI対応に必要なVMC※を販売しているデジサート社のドメイン「digicert.com」を入力します。

- ※認証マーク証明書(VMC:Verified Mark Certificates)。VMCを導入してBIMI対応すると、メール画面に貴社のブランドロゴを表示可能。

当社とデジサート社は販売代理店契約を締結している為、当社経由にてVMCをご購入いただくことも可能です。

3. 「CHECK DOMAIN」ボタンをクリックします。

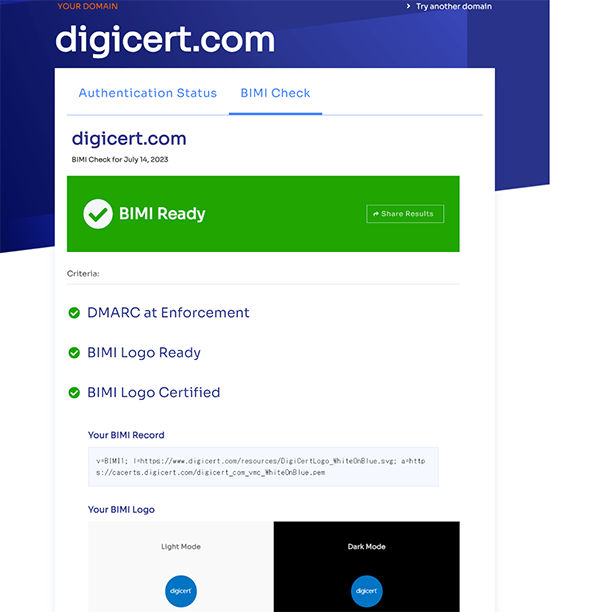

4. 結果画面が表示されます。ここでは、DMARCとBIMIの対応状況が確認できます。

結果画面には、以下の情報が表示されます。

○ DMARC対応確認結果の例(Authentication Statusタブ):

https://domain-checker.valimail.com/dmarc/digicert.com

- ・DMARCが適切に設定されているかどうか

- ・設定されているDMARCレコードの内容

- ・SPFが適切に設定されているかどうか

- ・設定されているSPFレコードの内容

○ BIMI対応確認結果の例(BIMI Checkタブ):

https://domain-checker.valimail.com/bimi/digicert.com

- ・DMARCが設定されているか

- ・BIMIロゴが配置されているか

- ・BIMIロゴが認証されているか

- ・設定されているBIMIレコードの内容

- ・BIMIロゴの画像イメージ

これらの情報を元に、ドメインのDMARCとBIMIの対応状況を把握することができます。

以上が、Valimailのドメインチェッカーを使用してDMARCとBIMIの対応状況を確認する手順です。

これにより、ドメインのセキュリティ状況を簡単に確認することができます。

DMARCとBIMIの組み合わせによるメールセキュリティの強化

メールセキュリティの強化の為に、DMARCとBIMIの導入のご検討はいかがでしょうか。

ご検討の際は、まずはDMARC導入からとなります。DMARCの導入と管理は、専門的な知識と経験を必要とします。

当社では、DMARC導入コンサルティングやDMARCログ分析システム等をTwoFive社やProofpoint社と提携して提供可能です。

また、BIMIについては、認証マーク証明書(VMC:Verified Mark Certificates)をデジサート社の正規販売代理店として提供しています。製品の提供だけでなく、BIMI適用に関するお問い合わせも受け付けております。

DMARCとBIMIの導入を検討している場合、またはこれらの技術に関する質問がある場合は、ぜひ当社にお問い合わせください。当社は、お客様のメールセキュリティを強化するための最適なソリューションを提供します。

参考情報

- [1]内閣サイバーセキュリティセンター(2023)政府機関等のサイバーセキュリティ対策のための統一基準群 - https://www.nisc.go.jp/policy/group/general/kijun.html

- [2]フィッシング対策協議会(2022)フィッシング対策ガイドライン 2022年度版 - https://www.antiphishing.jp/report/guideline/antiphishing_guideline2022.html

- [3]迷惑メール対策推進協議会(2023)送信ドメイン認証技術導入マニュアル第3.1版 - https://www.dekyo.or.jp/soudan/data/anti_spam/meiwakumanual3/manual_3rd_edition.pdf

- [4]Sender Policy Framework (SPF) for Authorizing Use of Domains in Email, Version 1 - https://datatracker.ietf.org/doc/html/rfc7208

- [5]DomainKeys Identified Mail (DKIM) Signatures - https://datatracker.ietf.org/doc/html/rfc6376

- [6]Domain-based Message Authentication, Reporting, and Conformance (DMARC) - https://datatracker.ietf.org/doc/html/rfc7489

- [7]The PCI Security Standards Council (2022) PCI DSS v4.0 - https://www.pcisecuritystandards.org/document_library/

- [8]クレジットカード会社等に対するフィッシング対策の強化を要請しました - https://www.meti.go.jp/press/2022/02/20230201001/20230201001.html

- [9]BIMI Support by Mailbox Provider - https://bimigroup.org/bimi-infographic/

- [10]Microsoft BIMI サポート - https://learn.microsoft.com/ja-jp/dynamics365/marketing/bimi-support

- ※文中の商品名、会社名、団体名は、一般に各社の商標または登録商標です。