企業のビジネスを守る ゼロトラストセキュリティ入門 - 導入・運用編 -

- ※本コラムは「シェルスクリプトマガジン Vol.96(2025年6月号)」に掲載された特集の内容です。

前回の「企業のビジネスを守る ゼロトラストセキュリティ入門 - 概要編 -」に続き、今回は導入・運用編をお届けします。

ゼロトラストセキュリティの導入プロセス

ここからは、ゼロトラストの概念に基づき、実際にゼロトラストセキュリティを導入するプロセスについて説明します。

導入プロセスは、次の五つのステップで構成されます。

- 1.ID管理の現状整理

- 2.端末管理の現状整理

- 3.導入スコープ検討

- 4.部分導入

- 5.全社への拡大

これらのプロセスを実施する中で、問題や課題が生じた場合には適宜対処をしながら、ゼロトラストセキュリティを組織に導入する際の効果や影響を評価していきます。

ID管理の現状整理

ゼロトラストセキュリティを実現するためには、大前提としてIDおよびその属性が適切に管理運用されている必要があります。適切に管理運用されていれば、「社内のIDや端末のひも付けを明確化(可視化)できる」「どのような形態(地域・アクセス先)で業務を行っているかを追跡できる」ようになります。

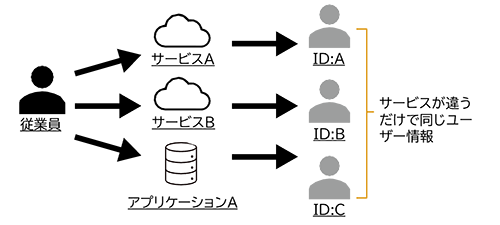

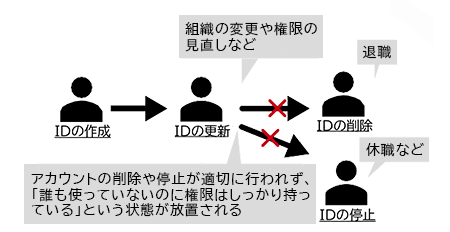

IDの管理運用が適切であれば、社内外のシステムへの認可(アクセス制御)が可能になります。しかし、実際には多くの組織で、「サービスやアプリケーションごとにIDが重複管理されている」(図1)、「削除するべきIDが削除されていない」(図2)という状態が存在します。

そのため、ゼロトラストセキュリティの導入の前に、まずはID管理の現状を整理することが必要です。

図1:IDの重複管理のイメージ

図2:削除すべきIDが削除されていない状態のイメージ

端末管理の現状整理

ゼロトラストセキュリティを実現するには、端末管理も重要です。

セキュリティポリシーに準拠していない端末は、ゼロトラストセキュリティ導入後の環境で継続して使用を許可すべきではありません。

端末の利用条件を明確にし、ユーザーにそれを周知させた上で、端末を適切に管理することが重要です。

導入スコープ検討・導入・拡大

ゼロトラストセキュリティの導入に際しては、一般的なシステム導入のシナリオと同様に、組織内の一部から全社への展開という手順で進めることを推奨します。

また、構成するソリューションの導入順序が非常に重要です。情報処理推進機構(IPA)が公開する「ゼロトラスト移行のすゝめ[1]」を参考に、次のような順序で構成要素を導入することを推奨します。

- 1.認証(IDaaS)

- 2.端末管理(MDM)

- 3.認可(SASE)、端末保護(EDR)

- 4.ログ監視(SIEM)

これまでも解説した通り、IDaaSはユーザーを識別するという重要な役割を担っています。アクセス制御を厳格に実施するには、アクセス元が正確に把握されている必要があります。したがって、認証を最初に整備しなくてはなりません。

次にMDMの導入です。MDMについては後述しますが、セキュリティパッチや、インストールするアプリケーションを一元管理する役割を担っています。アクセス元の確実性に加えて、アクセスデバイスの健全性もしっかり管理する必要があります。不健全なデバイスからのアクセスを許容すると、ネットワーク全体にそのリスクが拡散する恐れがあります。ゼロトラストセキュリティ導入の初期段階でMDMを導入することにより、こうしたリスクを効果的に抑制可能です。

なお、SASEとEDRについては、組織の要件によって導入順序が前後することがあります。

例えば、アクセス元のデバイスを制限し、アクセス先のクラウドサービスを管理することを重視する場合にはSASEを優先するべきです。一方、分散しているエンド端末の挙動分析や、問題発生時の迅速な隔離を重視する場合にはEDRを優先するなど、優先度に応じて導入を検討します。

最後にSIEMです。SIEMは、導入するゼロトラストソリューションに対応したものを選定することが重要です。また、ログが取得されていないと問題発生時の解析や、各種監査への対応が困難になるため、SIEMに頼らずとも、最低限必要なログは取得して管理できる仕組みを整備しておきましょう。

運用で注意すべきポイント

ゼロトラストセキュリティの運用に当たっては、導入とは異なる観点での検討が必要です。特に、一部のソリューションが機能しない異常時においても、業務を継続できるような代替案を準備しておかねばなりません。以下では、その理由について説明します。

前述したように、ゼロトラストへの移行には「テレワークの推進」「生産性の向上」「セキュリティレベルの向上」といったメリットがあります。その半面、ゼロトラストを構成するソリューションへの依存度が高まるため、それらのソリューションに問題が発生した際には、事業運営に支障をきたす恐れがあります。

ゼロトラストアーキテクチャは、オンプレミスだけでなくクラウドサービスを活用して構成されることが多いため、各サービスのSLA[2]も考慮にいれる必要があります。万が一の事態においても業務を継続できるように、問題発生時のワークアラウンドを事前に検討しておくことが重要です。ソリューションで発生した問題の一例として、2024年7月に発生した米CrowdStrike Holdings社のEDR製品「CrowdStrike」による史上最大レベルの大規模障害[3]を紹介します。この障害では、CrowdStrikeを導入している世界中のWindows端末が影響を受け、いわゆるブルースクリーンが発生して業務停止を余儀なくされました。

CrowdStrikeはOSの深部にまで踏み込んで、マルウエアなどの脅威からエンドポイントを保護する実装であるため、非常に強固なセキュリティを提供します。その半面、問題が起きたときの影響も非常に大きなものでした。この事例からも、業務継続性の検討の重要性を感じられるでしょう。

ゼロトラスト移行後に利用しているクラウド上のサービスに障害が発生すると、ユーザーはリソースにアクセスできなくなります。そのような場合への備えとして、表1のような対策が挙げられます。

ゼロトラストアーキテクチャは企業のシステム基盤を刷新するものであるため、そのアーキテクチャへの依存度も高くなることは知っておく必要があります。

| 名称 | 内容 |

|---|---|

| フェイルオーバー | SWGやSDPの利用時にそれらに障害が発生した際には自動的に他のデータセンター経由に切り替わるような災害対策(Disaster Recovery)機能を用いた対策 |

| フォールバック(縮退運転) | SWGやSDPのアクセスポリシーの適用箇所をバイパスするような、障害発生時に一時的にアクセスポリシーを緩和するなどの対策 |

ゼロトラストセキュリティの製品・ソリューション

ソリューションの選定は、ゼロトラストセキュリティ導入の重要な工程の一つです。機能・価格だけでなく、サービスの可用性[4]も考慮する必要があります。

昨今のソリューションは、その多くがクラウド基盤を利用して提供されているため、クラウド基盤で障害が発生すると、そのソリューションの機能が利用できなくなる恐れがあります。そのため、前述した業務継続性の観点からも、可用性が高く年間を通して安定してサービスが提供されているソリューションを選ぶことが重要になります。

以下ではこれまで解説してきた「認証」「認可」「端末保護および端末管理」「ログ監視」の四つのソリューションについて紹介します。

認証

繰り返しになりますが、認証はゼロトラストセキュリティにおける入口です。自社のセキュリティ要件を満たす製品を選ぶ必要があります。

認証機能に関しては、次の観点で評価をして選定するとよいでしょう。

- •ID管理を適切に行える

- •多要素認証に対応可能で、より多くの認証手段が用意されている

- •リスクベース認証といった機能が搭載されている

- •対応するSaaSや連携できるアプリケーションの範囲が広く、実績が多い

認証に関連する代表的な製品の例を表2に示します[5]。

| 製品名 | 提供企業 |

|---|---|

| Okta | 米Okta社 |

| Microsoft Entra ID | 米Microsoft社 |

| Ping Identity | 米Ping Identity Corporation社 |

上記の観点に加えて、IDの統合管理まで行えることが認証の製品としては理想的です。IDは本人認証をする重要な機能であるため、会社の人事情報に基づいた管理やIDの発行・利用・削除までのライフサイクルを適切に管理することが必要です。このような仕組みを統合ID管理と呼び、認証に関わる製品選定ではこういった機能を搭載しているかどうかも重要な要素となります。

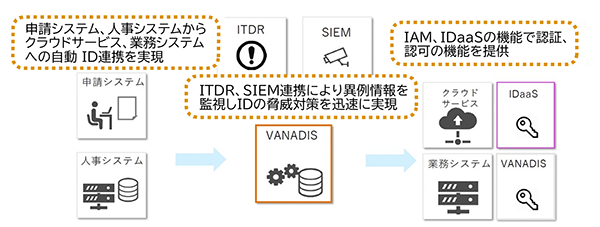

統合ID管理機能を備えるソリューションの一つが、NTTデータ先端技術の「VANADIS」(図3)です。

VANADISは、ID管理やセキュリティガバナンスの高度化、効率化を目指して開発されたソリューションです。近年は、ゼロトラストセキュリティのコンセプトに合わせて、IGA/IAMの役割を果たすための機能拡充を図っています。

同製品の強みは、直感的なアクセス権限管理の実現と、日本の組織が持つ特有の課題に柔軟に対応できることです。多数のサービス利用に伴う独自IDの増加にも柔軟に対応できます。また、国内製であることから、日本の商習慣に適応しやすく、英語を基本とする海外製品のサポートと比べて、問い合わせやトラブルシューティングを円滑できるという利点もあります。こうした特長から、ID数が50万規模の官公庁をはじめ、さまざまな企業や団体で導入されています。

図3:VANADISの機能イメージ

各種システムとの自動連携により安全、安心なID管理を実現する。

認可

認可は、認証されたユーザーやデバイスに対して、どのリソースにアクセスを許可するかを決定するプロセスです。その特性から、アクセス権限を細かく制御できる製品が求められます。よって、次のような観点で評価して選定するとよいでしょう。

- •アクセス先やアプリケーションといった面からのコントロールができる

- •情報漏えいにつながる恐れのあるアクセス(例えば、アップロード)を制限できる

- •メンテナンスが比較的容易である(操作性が良くUIが使いやすい、APIが利用できる)

認可に関連する代表的な製品の例を表3に示します[6]。

| 製品名 | 提供企業 |

|---|---|

| Zscaler | 米Zscaler社 |

| Prisma Access | Prisma Access 米Palo Alto Networks社 |

| Netskope | 米Netskope社 |

認可ソリューションによるアクセス制御は、セキュリティの強化に直結する重要な機能です。「最小限の権限付与」を確実に実現できるソリューションを選ぶ必要があります。適切なセキュリティを担保・維持するため、慎重に製品を選定しましょう。

端末保護および端末管理

リモートワークの増加に伴い、オフィス外で使用される端末が直面する脅威に迅速に対応することが、より重要になっています。EDRやMDMは、端末の状態を管理し、端末が危険にさらされた際には迅速に対応する役割を果たします。

端末保護を実現するEDRを選定する際には、次の観点が重要です。

- •端末に対する攻撃などの脅威検知に優れている

- •OSや端末の種類にかかわらず一元管理できる

- •リモートでの制御機能(ネットワーク隔離、端末初期化など)が搭載されている

- •強制できるセキュリティ設定が豊富である

EDRに関連する代表的な製品の例を表4に示します[7]。

| 製品名 | 提供企業 |

|---|---|

| Microsoft Defender for Endpoint | 米Microsoft社 |

| SentinelOne | 米SentinelOne社 |

| CrowdStrike Falcom | 米CrowdStrike Holdings社 |

MDM製品を選定する際には、次の観点が重要です。

- •OSや端末の種類にかかわらず一元管理できる

- •リモートでの制御機能(ネットワーク隔離、端末初期化など)が搭載されている

- •アプリケーションのインストール、更新、削除など、端末の設定管理機能が優れている

MDMに関連する代表的な製品の例を表5に示します[8]。

| 製品名 | 提供企業 |

|---|---|

| Microsoft Intune | 米Microsoft社 |

| Jamf Pro | 米Jamf Holding社 |

前述の通り、端末管理は、ユーザーが最も利用する端末そのものの脅威への対応を担う重要な部分です。そのため、脅威に直面した際の検知・対応速度に優れた仕組みを持つ製品を選ぶことが重要です。

ログ監視

ログ監視は、外部からの脅威の動向を探ることや、ユーザー個々の行動を分析するなどの重要な役割を持ちます。これらを実現する、ログの収集や分析に特化したソリューションは一般的にSIEMと呼ばれています。

SIEMを選定する際は、次の基準が重要です。

- •ログ分析に必要な機能(フィルタリング、分析など)が優れている

- •過検知を防止する仕組みがある

- •幅広いシステムやサービスから分析対象のログを連携できる

- •幅広いソリューションに通知を連携できる

SIEMに関連する代表的な製品の例を表6に示します[9]。

| 製品名 | 提供企業 |

|---|---|

| Splunk | 米Splunk社 |

| Exabeam | 米Exabeam社 |

また、UEBAの導入も検討するとよいでしょう。前述のSIEMが幅広いデータの取り扱いに優れているのに対して、UEBAは、ユーザー個々の行動分析に特化しています。SIEMに加えてUEBAを併用することで、より精度の高い分析が可能となります。

ログ監視は、システムに対する脅威の兆候や動向を把握するために必須の仕組みです。ログ情報は膨大な量になるため、手動のみでの分析は困難です。分析の仕組みを自動化し、広範かつ迅速に脅威に対処するためにも、適切な製品を選定しましょう。

次回は導入事例編です。

参考文献

- [1]同文書には「https://www.ipa.go.jp/jinzai/ics/core_human_resource/final_project/2022/zero-trust-mgn.html」からアクセスできます。

- [2]サービスの品質やレベルについての契約のこと。Service Level Agreementの略。

- [3]同障害の詳細については「https://www.crowdstrike.jp/technical-details-on-todays-outage/」を参照してください。

- [4]システムが障害などの理由で停止することなく稼働し続けること。

- [5]米Gartner社の「Gartner, Magic Quadrant for Access Management(2024)」に挙げられているリーダーポジションの製品を選出しています。Magic Quadrantは、技術やサービスの位置付けを評価した市場調査リポートです。リーダーポジションは、実績や市場理解が高いとされる分類になります。

- [6]米Gartner社の「Gartner, Magic Quadrant for Security Service Edge(2024)」に挙げられているリーダーポジションの製品を選出しています。

- [7]米Gartner社の「Gartner, Magic Quadrant for Endpoint Protection(2024)」に挙げられているリーダーポジションの製品を選出しています。

- [8]「経済産業省デジタルプラットフォーム構築事業報告書」(https://www.meti.go.jp/meti_lib/report/2020FY/000143.pdf)を基に選出しています。

- [9]米Gartner社の「Gartner, Magic Quadrant for Security Information and Event Management(2024)」に挙げられているリーダーポジションの製品を選出しています。

- ※文中の商品名、会社名、団体名は、一般に各社の商標または登録商標です。